Azure Stack Hub の VPN ゲートウェイ設定の構成

VPN ゲートウェイは、Azure Stack Hub の仮想ネットワークとリモート VPN ゲートウェイの間で暗号化されたトラフィックを送信する、仮想ネットワーク ゲートウェイの一種です。 リモート VPN ゲートウェイは、Azure、データセンター内のデバイス、または別のサイト内のデバイスに配置することができます。 2 つのエンドポイント間にネットワーク接続がある場合は、2 つのネットワーク間にセキュリティで保護されたサイト間 (S2S) VPN 接続を確立できます。

VPN ゲートウェイは複数のリソースの構成に依存し、それぞれに構成可能な設定が含まれています。 この記事では、Resource Manager デプロイ モデルに作成される仮想ネットワークの VPN ゲートウェイに関するリソースと設定について説明します。 各接続ソリューションの説明とトポロジ図については、「Azure Stack Hub の VPN ゲートウェイの作成」を参照してください。

VPN ゲートウェイの設定

ゲートウェイの種類

各 Azure Stack Hub 仮想ネットワークでは、単一の仮想ネットワーク ゲートウェイがサポートされています。ゲートウェイの種類は、Vpn である必要があります。 このサポートは Azure とは異なります。Azure では、その他の種類もサポートされています。

仮想ネットワーク ゲートウェイを作成するときは、ゲートウェイの種類が構成に対して適切であることを確認する必要があります。 VPN ゲートウェイでは、次の例のように -GatewayType Vpn フラグが必要です。

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased

VPN 高速パスが有効になっていないゲートウェイ SKU

仮想ネットワーク ゲートウェイを作成するときは、使用する SKU を指定する必要があります。 ワークロード、スループット、機能、SLA の種類に基づいて、要件を満たす SKU を選択します。

最大容量に達する前に、10 個のハイ パフォーマンス ゲートウェイまたは 20 の基本および標準を使用できます。

Azure Stack Hub には、次の表に示す VPN ゲートウェイ SKU が用意されています。

| SKU | 最大 VPN 接続スループット | アクティブな GW VM あたりの最大接続数 | スタンプあたりの VPN 接続の最大数 |

|---|---|---|---|

| 基本 | 100 Mbps Tx/Rx | 10 | 20 |

| Standard | 100 Mbps Tx/Rx | 10 | 20 |

| 高パフォーマンス | 200 Mbps Tx/Rx | 5 | 10 |

VPN 高速パスが有効になっているゲートウェイ SKU

VPN Fast Path パブリック プレビューのリリースにより、Azure Stack Hub では、スループットが高い 3 つの新しい SKU がサポートされます。

Azure Stack スタンプで VPN ファースト パスが有効になると、新しい制限とスループットが有効になります。

Azure Stack Hub には、次の表に示す VPN ゲートウェイ SKU が用意されています。

| SKU | 最大 VPN 接続スループット | アクティブな GW VM あたりの最大接続数 | スタンプあたりの VPN 接続の最大数 |

|---|---|---|---|

| 基本 | 100 Mbps Tx/Rx | 25 | 50 |

| Standard | 100 Mbps Tx/Rx | 25 | 50 |

| 高パフォーマンス | 200 Mbps Tx/Rx | 12 | 24 |

| VPNGw1 | 650 Mbps Tx/Rx | 3 | 6 |

| VPNGw2 | 1000 Mbps Tx/Rx | 2 | 4 |

| VPNGw3 | 1250 Mbps Tx/Rx | 2 | 4 |

仮想ネットワーク ゲートウェイ SKU のサイズ変更

Azure Stack Hub では、サポートされているレガシ SKU (Basic、 Standard、および HighPerformance) から、Azure (VpnGw1、 VpnGw2、および VpnGw3 でサポートされている新しい SKU) へのサイズ変更はサポートされていません。

VPN 高速パスで有効になっている新しい SKU を使用するには、新しい仮想ネットワーク ゲートウェイと接続を作成する必要があります。

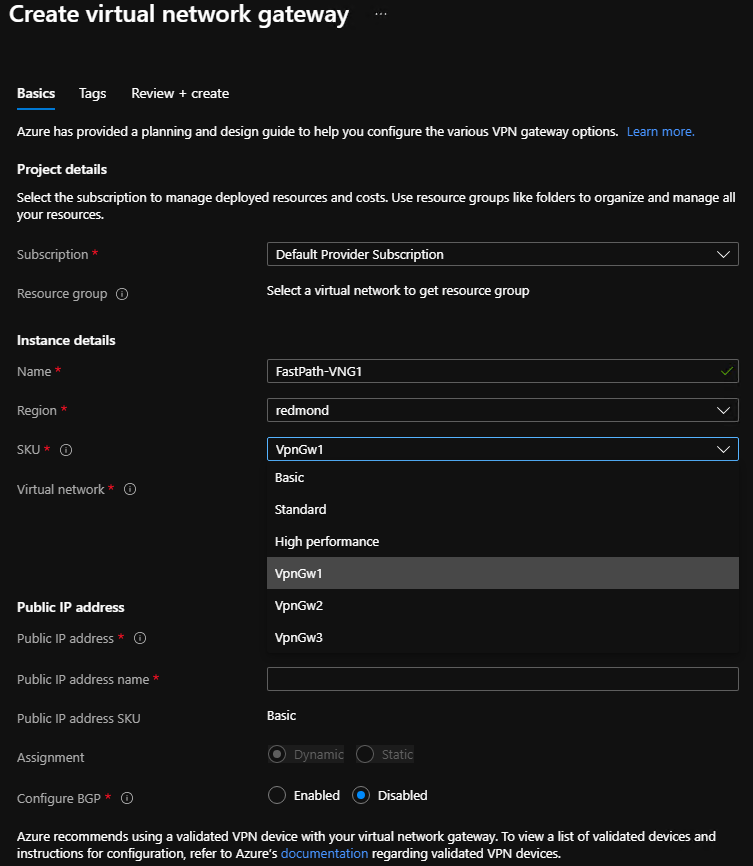

仮想ネットワーク ゲートウェイ SKU を構成する

Azure Stack Hub ポータル

Azure Stack Hub ポータルを使用して仮想ネットワーク ゲートウェイを作成する場合は、ドロップダウン リストを使用して SKU を選択できます。 新しい VPN ファースト パス SKU (VpnGw1、 VpnGw2、 VpnGw3) は、クエリ パラメーター "?azurestacknewvpnskus=true" を URL に追加して更新した後にのみ表示されます。

次の URL の例では、新しい仮想ネットワーク ゲートウェイ SKU を Azure Stack Hub ユーザー ポータルに表示します。

https://portal.local.azurestack.local/?azurestacknewvpnskus=true

これらのリソースを作成する前に、オペレーターは Azure Stack Hub スタンプで VPN ファースト パスを有効にしておく必要があります。 詳細については、「演算子の VPN 高速パス」を参照してください。

PowerShell

次の PowerShell の例では、-GatewaySku パラメーターが Standard として指定されています。

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewaySku Standard `

-GatewayType Vpn -VpnType RouteBased

接続の種類

Resource Manager デプロイ モデルの各構成では、仮想ネットワーク ゲートウェイの接続の種類を指定する必要があります。 -ConnectionType に使用できる Resource Manager PowerShell 値は IPsec です。

次の PowerShell の例では、IPsec の接続の種類を必要とするサイト間接続が作成されます。

New-AzVirtualNetworkGatewayConnection -Name localtovon -ResourceGroupName testrg `

-Location 'West US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local `

-ConnectionType IPsec -RoutingWeight 10 -SharedKey 'abc123'

VPN の種類

VPN ゲートウェイ構成に対して仮想ネットワーク ゲートウェイを作成する場合は、"VPN の種類" を指定する必要があります。 選択する VPN の種類は、作成する接続トポロジによって異なります。 VPN の種類は、使用しているハードウェアによっても異なる場合があります。 S2S 構成では、VPN デバイスが必要です。 一部の VPN デバイスでは、特定の VPN の種類のみがサポートされます。

重要

現時点の Azure Stack Hub では、ルート ベースの VPN の種類のみがサポートされます。 お使いのデバイスがポリシー ベースの VPN のみに対応している場合、Azure Stack Hub からこれらのデバイスへの接続はサポートされません。

さらに、ポリシー ベースのトラフィック セレクターは Azure ではサポートされていますが、Azure Stack Hub ではサポートされないため、現時点の Azure Stack Hub では、ルート ベースのゲートウェイに対するポリシー ベースのトラフィック セレクターの使用はサポートされません。

PolicyBased: ポリシー ベースの VPN は、オンプレミス ネットワークと Azure Stack Hub VNet の間のアドレス プレフィックスの組み合わせで構成された IPsec ポリシーに基づいて、IPsec トンネルを介してパケットを暗号化および転送します。 VPN デバイスの構成では、通常このポリシー (またはトラフィック セレクター) がアクセス リストになります。

Note

PolicyBased は Azure ではサポートされていますが、Azure Stack Hub ではサポートされていません。

RouteBased: ルートベースの VPN は、IP 転送またはルーティング テーブルで構成されているルートを使用して、対応するトンネル インターフェイスにパケットを転送します。 その後、トンネル インターフェイスではトンネルの内部または外部でパケットを暗号化または復号します。 RouteBased VPN のポリシー (またはトラフィック セレクター) は、Any-to-Any (またはワイルドカードを使用して) 構成できます。 既定では変更できません。 RouteBased VPN の種類の値は RouteBased です。

次の PowerShell の例では、 -VpnType を RouteBasedに指定しています。 ゲートウェイを作成する場合、-VpnType が自分の構成に対して適切であることを確認する必要があります。

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig `

-GatewayType Vpn -VpnType RouteBased

VPN 高速パスが有効になっていない場合にサポートされる仮想ネットワーク ゲートウェイの構成

| SKU | VPN の種類 | 接続の種類 | アクティブ ルーティングのサポート (BGP) | リモート エンドポイント NAT-T が有効 |

|---|---|---|---|---|

| Basic VNG SKU | ルート ベースの VPN | IPSec 事前共有キー | サポートされていません | 不要 |

| Standard VNG SKU | ルート ベースの VPN | IPSec 事前共有キー | サポートされています。最大 150 ルート | 不要 |

| ハイ パフォーマンス VNG SKU | ルート ベースの VPN | IPSec 事前共有キー | サポートされています。最大 150 ルート | 不要 |

VPN 高速パスが有効になっている場合にサポートされる仮想ネットワーク ゲートウェイの構成

| SKU | VPN の種類 | 接続の種類 | アクティブ ルーティングのサポート (BGP) | リモート エンドポイント NAT-T が有効 |

|---|---|---|---|---|

| Basic VNG SKU | ルート ベースの VPN | IPSec 事前共有キー | サポートされていません | 必須 |

| Standard VNG SKU | ルート ベースの VPN | IPSec 事前共有キー | サポートされています。最大 150 ルート | 必須 |

| ハイ パフォーマンス VNG SKU | ルート ベースの VPN | IPSec 事前共有キー | サポートされています。最大 150 ルート | 必須 |

| VPNGw1 VNG SKU | ルート ベースの VPN | IPSec 事前共有キー | サポートされています。最大 150 ルート | 必須 |

| VPNGw2 VNG SKU | ルート ベースの VPN | IPSec 事前共有キー | サポートされています。最大 150 ルート | 必須 |

| VPNGw2 VNG SKU | ルート ベースの VPN | IPSec 事前共有キー | サポートされています。最大 150 ルート | 必須 |

ゲートウェイ サブネット

VPN Gateway を作成する前に、ゲートウェイ サブネットを作成する必要があります。 ゲートウェイ サブネットには、仮想ネットワーク ゲートウェイの VM とサービスが使用する IP アドレスが含まれます。 仮想ネットワーク ゲートウェイと接続を作成すると、接続を所有するゲートウェイ VM がゲートウェイ サブネットにリンクされ、必要な VPN ゲートウェイ設定で構成されます。 ゲートウェイ サブネットには、何も (追加の VM など) をデプロイしないでください。

重要

ゲートウェイ サブネットを正常に動作させるには、 GatewaySubnet という名前を付ける必要があります。 Azure Stack Hub は、この名前を使用して、仮想ネットワーク ゲートウェイ VM およびサービスをデプロイするサブネットを識別します。

ゲートウェイ サブネットを作成するときに、サブネットに含まれる IP アドレスの数を指定します。 ゲートウェイ サブネット内の IP アドレスは、ゲートウェイ VM とゲートウェイ サービスに割り当てられます。 一部の構成では、他の構成よりも多くの IP アドレスを割り当てる必要があります。 作成する構成の指示を調べて、作成するゲートウェイ サブネットがその要件を満たしていることを確認してください。

さらに、今後の追加構成を処理できる十分な IP アドレスがゲートウェイ サブネットにあることを確認する必要があります。 /29 という小さいゲートウェイ サブネットを作成できますが、/28 以上 (/28、/27、/26 など) のゲートウェイ サブネットを作成することをお勧めします。これにより、今後機能を追加する場合は、ゲートウェイを破棄し、ゲートウェイ サブネットを削除して再作成して、より多くの IP アドレスを許可する必要はありません。

次の Resource Manager PowerShell の例では、GatewaySubnet という名前のゲートウェイ サブネットを示しています。 CIDR 表記で /27 を指定しています。これで既存のほとんどの構成で IP アドレスに十分対応できます。

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.0.3.0/27

重要

ゲートウェイ サブネットを使用する場合は、ゲートウェイ サブネットにネットワーク セキュリティ グループ (NSG) を関連付けないようにしてください。 このサブネットにネットワーク セキュリティ グループを関連付けると、VPN ゲートウェイが正常に動作しなくなることがあります。 ネットワーク セキュリティ グループの詳細については、ネットワーク セキュリティ グループの概要に関するページを参照してください。

ローカル ネットワーク ゲートウェイ

Azure で VPN ゲートウェイ構成を作成する場合、多くのローカル ネットワーク ゲートウェイはオンプレミスの場所を表します。 Azure Stack Hub では、Azure Stack Hub の外にある任意のリモート VPN デバイスを表します。 このデバイスは、データセンター (またはリモート データセンター) 内の VPN デバイス、または Azure 内の VPN ゲートウェイなどになります。

ローカル ネットワーク ゲートウェイに名前、リモート VPN デバイスのパブリック IP アドレスを指定し、オンプレミスの場所にあるアドレス プレフィックスを指定します。 Azure Stack Hub は、ネットワーク トラフィックの宛先アドレス プレフィックスを調べ、ローカル ネットワーク ゲートウェイに対して指定した構成を調べ、それに応じてパケットをルーティングします。

この PowerShell の例では、新しいローカル ネットワーク ゲートウェイを作成します。

New-AzLocalNetworkGateway -Name LocalSite -ResourceGroupName testrg `

-Location 'West US' -GatewayIpAddress '198.51.100.101' -AddressPrefix '10.5.51.0/24'

場合によっては、ローカル ネットワーク ゲートウェイの設定を変更する必要があります。たとえば、アドレスの範囲を追加または変更した場合や、VPN デバイスの IP アドレスが変更された場合などです。 詳細については、「PowerShell を使用したローカル ネットワーク ゲートウェイの設定の変更」を参照してください。

IPsec/IKE パラメーター

Azure Stack Hub で VPN 接続を設定する場合、両端で接続を構成する必要があります。 VPN ゲートウェイとして動作するスイッチやルーターなどのハードウェア デバイスと Azure Stack Hub との間で VPN 接続を構成している場合、そのデバイスには追加の設定が必要になることがあります。

イニシエーターとレスポンダーの両方として複数のオファーをサポートしている Azure とは異なり、Azure Stack Hub は、既定では 1 つのオファーだけをサポートします。 VPN デバイスを操作するために異なる IPSec/IKE 設定を使用する必要がある場合は、接続を手動で構成するために使用できる設定が他にもあります。 詳細については、「サイト間 VPN 接続の IPsec/IKE ポリシーを構成する」を参照してください。

重要

S2S トンネルを使用する場合、パケットはさらに追加のヘッダーでカプセル化され、パケットの全体的なサイズが増加します。 これらのシナリオでは、TCP MSS を 1350 で固定する必要があります。 お使いの VPN デバイスで MSS クランプがサポートされていない場合は、別の方法として、トンネル インターフェイスの MTU を 1,400 バイトに設定できます。 詳細については、仮想ネットワークの TCPIP パフォーマンス チューニングに関する記事を参照してください。

IKE フェーズ 1 (メイン モード) のパラメーター

| プロパティ | 値 |

|---|---|

| IKE のバージョン | IKEv2 |

| Diffie-Hellman グループ* | ECP384 |

| 認証方法 | 事前共有キー |

| 暗号化とハッシュ アルゴリズム* | AES256、SHA384 |

| SA の有効期間 (時間) | 28,800 秒 |

IKE フェーズ 2 (クイック モード) のパラメーター

| プロパティ | 値 |

|---|---|

| IKE のバージョン | IKEv2 |

| 暗号化とハッシュ アルゴリズム (暗号化) | GCMAES256 |

| 暗号化とハッシュ アルゴリズム (認証) | GCMAES256 |

| SA の有効期間 (時間) | 27,000 秒 |

| SA の有効期間 (キロバイト単位) | 33,553,408 |

| Perfect Forward Secrecy (PFS)* | ECP384 |

| Dead Peer Detection | サポートされています |

* 新しいまたは変更されたパラメーター。