Azure Stack Hub のネットワーク統合計画

この記事では、Azure Stack Hub を既存のネットワーク環境に最適に統合する方法を決定するのに役立つ Azure Stack Hub ネットワーク インフラストラクチャ情報を提供します。

手記

Azure Stack Hub からの外部 DNS 名 (www.bing.comなど) を解決するには、DNS 要求を転送する DNS サーバーを指定する必要があります。 Azure Stack Hub の DNS 要件の詳細については、「Azure Stack Hub データセンター統合 - DNS」を参照してください。

物理ネットワークの設計

Azure Stack Hub ソリューションでは、運用とサービスをサポートするために回復性と可用性の高い物理インフラストラクチャが必要です。 Azure Stack Hub をネットワークに統合するには、Top-of-Rack スイッチ (ToR) から最も近いスイッチまたはルーターへのアップリンクが必要です。この記事では、Borderと呼ばれます。 ToR は、単一または 1 対の境界線にアップリンクできます。 ToR は、自動化ツールによって事前に構成されています。 BGP ルーティングを使用する場合は ToR と Border の間に少なくとも 1 つの接続が、静的ルーティングを使用する場合は ToR と Border の間に少なくとも 2 つの接続 (ToR ごとに 1 つ) が必要であり、どちらのルーティング オプションでも最大 4 つの接続が必要です。 これらの接続は、SFP+ または SFP28 メディアに制限され、1 GB 以上の速度で接続できます。 入手可能性については、OEM (オリジナルの機器メーカー) ハードウェア ベンダーにお問い合わせください。 次の図は、推奨される設計を示しています。

帯域幅の割り当て

Azure Stack Hub は、Windows Server 2019 フェールオーバー クラスターとスペース ダイレクト テクノロジを使用して構築されています。 Spaces Direct ストレージ通信がソリューションに必要なパフォーマンスとスケールを確実に満たすように、Azure Stack Hub 物理ネットワーク構成の一部が、トラフィックの分離と帯域幅の保証を使用するように設定されています。 ネットワーク構成では、トラフィック クラスを使用して、Azure Stack Hub インフラストラクチャおよびテナントによるネットワーク使用から、スペース ダイレクト、RDMA ベースの通信を分離します。 Windows Server 2019 に対して定義されている現在のベスト プラクティスに合わせて、Azure Stack Hub は、フェールオーバー クラスタリング制御通信をサポートするサーバー間通信をさらに分離するために、追加のトラフィック クラスまたは優先順位を使用するように変更されています。 この新しいトラフィック クラス定義は、使用可能な物理帯域幅の 2% を予約するように構成されます。 このトラフィック クラスと帯域幅の予約構成は、Azure Stack Hub ソリューションの Top-of-Rack (ToR) スイッチ、および Azure Stack Hub のホストまたはサーバーでの変更によって実現されます。 顧客の境界ネットワーク デバイスでは変更は必要ありません。 これらの変更により、フェールオーバー クラスター通信の回復性が向上し、ネットワーク帯域幅が完全に消費され、その結果、フェールオーバー クラスター制御メッセージが中断される状況を回避することを目的としています。 フェールオーバー クラスターの通信は Azure Stack Hub インフラストラクチャの重要なコンポーネントであり、長期間中断されると、スペース ダイレクト 記憶域サービスまたはその他のサービスが不安定になり、最終的にテナントまたはエンドユーザーのワークロードの安定性に影響を与える可能性があることに注意してください。

論理ネットワーク

論理ネットワークは、基になる物理ネットワーク インフラストラクチャの抽象化を表します。 ホスト、仮想マシン (VM)、サービスのネットワーク割り当てを整理して簡略化するために使用されます。 論理ネットワークの作成の一環として、ネットワーク サイトが作成され、各物理場所の論理ネットワークに関連付けられている仮想ローカル エリア ネットワーク (VLAN)、IP サブネット、および IP サブネットと VLAN のペアが定義されます。

次の表に、計画する必要がある論理ネットワークと関連付けられている IPv4 サブネット範囲を示します。

| 論理ネットワーク | 説明 | サイズ |

|---|---|---|

| 一般公開されるVIP | Azure Stack Hub では、このネットワークから合計 31 個のアドレスが使用され、残りはテナント VM によって使用されます。 31 個のアドレスから、8 つのパブリック IP アドレスが少数の Azure Stack Hub サービスに使用されます。 App Service と SQL リソース プロバイダーを使用する予定の場合は、さらに 7 つのアドレスが使用されます。 残りの 16 個の IP は、将来の Azure サービス用に予約されています。 | /26 (62 ホスト) - /22 (1022 ホスト) 推奨 = /24 (254 ホスト) |

| インフラストラクチャの切り替え | ルーティング目的のポイントツーポイント IP アドレス、専用スイッチ管理インターフェイス、スイッチに割り当てられたループバック アドレス。 | /26 |

| インフラ | Azure Stack Hub の内部コンポーネントが通信するために使用されます。 | /24 |

| 非公開企業 | ストレージ ネットワーク、プライベート VIP、インフラストラクチャ コンテナー、およびその他の内部機能に使用されます。 詳細については、この記事の「プライベート ネットワークの」セクションを参照してください。 | /20 |

| BMC | 物理ホスト上の BMC との通信に使用されます。 | /26 |

手記

ポータル上のアラートは、Set-AzsPrivateNetwork PEP コマンドレットを実行して新しい /20 プライベート IP 空間を追加するようオペレーターに通知します。 /20 プライベート IP 空間の選択に関する詳細とガイダンスについては、この記事の「プライベート ネットワークの」セクションを参照してください。

ネットワーク インフラストラクチャ

Azure Stack Hub のネットワーク インフラストラクチャは、スイッチで構成されている複数の論理ネットワークで構成されています。 次の図は、これらの論理ネットワークと、それらが Top-of-Rack (TOR)、ベースボード管理コントローラー (BMC)、および境界 (顧客ネットワーク) スイッチと統合する方法を示しています。

論理ネットワークダイアグラムの

BMC ネットワーク

このネットワークは、すべてのベースボード管理コントローラー (BMC またはサービス プロセッサとも呼ばれます) を管理ネットワークに接続する専用です。 たとえば、iDRAC、iLO、iBMC などです。 任意の BMC ノードとの通信に使用される BMC アカウントは 1 つだけです。 存在する場合、ハードウェア ライフサイクル ホスト (HLH) はこのネットワーク上にあり、ハードウェアのメンテナンスや監視に OEM 固有のソフトウェアを提供できます。

HLH では、デプロイ VM (DVM) もホストされます。 DVM は、Azure Stack Hub のデプロイ中に使用され、デプロイが完了すると削除されます。 DVM では、複数のコンポーネントをテスト、検証、アクセスするために、接続された展開シナリオでインターネット アクセスが必要です。 これらのコンポーネントは、企業ネットワーク (NTP、DNS、Azure など) の内外に存在できます。 接続要件の詳細については、Azure Stack Hub ファイアウォール統合 の「NAT」セクションを参照してください。

プライベート ネットワーク

この /20 (4096 IP) ネットワークは、Azure Stack Hub リージョンにプライベートであり (Azure Stack Hub システムの境界スイッチ デバイスを超えてルーティングされません)、複数のサブネットに分割されています。次に例をいくつか示します。

- 記憶域ネットワーク: スペース ダイレクトおよびサーバー メッセージ ブロック (SMB) ストレージ トラフィックと VM ライブ マイグレーションの使用をサポートするために使用される /25 (128 IP) ネットワーク。

- 内部仮想 IP ネットワーク: ソフトウェア ロード バランサーの内部専用 VIP 専用の /25 ネットワーク。

- コンテナー ネットワーク: インフラストラクチャ サービスを実行しているコンテナー間の内部専用トラフィック専用の /23 (512 IP) ネットワーク。

Azure Stack Hub システムには、追加の /20 個のプライベート内部 IP 領域が必要です。 このネットワークは Azure Stack Hub システムにプライベートであり (Azure Stack Hub システムの境界スイッチ デバイスを超えてルーティングされません)、データセンター内の複数の Azure Stack Hub システムで再利用できます。 ネットワークは Azure Stack に対してプライベートですが、データセンター内の他のネットワークと重複してはなりません。 /20 プライベート IP 空間は、コンテナーで Azure Stack Hub インフラストラクチャを実行できる複数のネットワークに分割されています。 さらに、この新しいプライベート IP 空間により、デプロイ前に必要なルーティング可能な IP 領域を削減するための継続的な取り組みが可能になります。 コンテナーで Azure Stack Hub インフラストラクチャを実行する目的は、使用率を最適化し、パフォーマンスを向上させることです。 さらに、/20 プライベート IP 空間は、デプロイ前に必要なルーティング可能な IP 領域を削減する継続的な作業を可能にするためにも使用されます。 プライベート IP 空間のガイダンスについては、RFC 1918 を参照してください。

Azure Stack Hub インフラストラクチャ ネットワーク

この /24 ネットワークは、内部の Azure Stack Hub コンポーネント専用であるため、相互に通信してデータを交換できます。 このサブネットは、Azure Stack Hub ソリューションからデータセンターに外部からルーティングできます。 このサブネットでは、パブリックまたはインターネットのルーティング可能な IP アドレスを使用しないことをお勧めします。 このネットワークは境界にアドバタイズされますが、その IP のほとんどはアクセス制御リスト (ACL) によって保護されます。 アクセスが許可される IP は、/27 ネットワークおよびホスト サービス (特権エンドポイント (PEP) や Azure Stack Hub バックアップ など) と同等のサイズの小さな範囲内にあります。

パブリック VIP ネットワーク

パブリック VIP ネットワークは、Azure Stack のネットワーク コントローラーに割り当てられます。 スイッチ上の論理ネットワークではありません。 SLB はアドレスのプールを使用し、テナント ワークロードに /32 ネットワークを割り当てます。 スイッチ ルーティング テーブルでは、これらの /32 IP が BGP 経由で使用可能なルートとしてアドバタイズされます。 このネットワークには、外部からアクセス可能な IP アドレスまたはパブリック IP アドレスが含まれています。 Azure Stack Hub インフラストラクチャは、このパブリック VIP ネットワークから最初の 31 個のアドレスを予約しますが、残りはテナント VM によって使用されます。 このサブネットのネットワーク サイズの範囲は、最小 /26 (64 ホスト) から最大 /22 (1022 ホスト) までです。 /24 ネットワークを計画することをお勧めします。

オンプレミス ネットワークへの接続

Azure Stack Hub は、仮想マシン、ロード バランサーなどの顧客リソースに仮想ネットワークを使用します。

仮想ネットワーク内のリソースからオンプレミス/企業リソースに接続するには、いくつかの異なるオプションがあります。

- パブリック VIP ネットワークのパブリック IP アドレスを使用します。

- 仮想ネットワーク ゲートウェイまたはネットワーク仮想アプライアンス (NVA) を使用します。

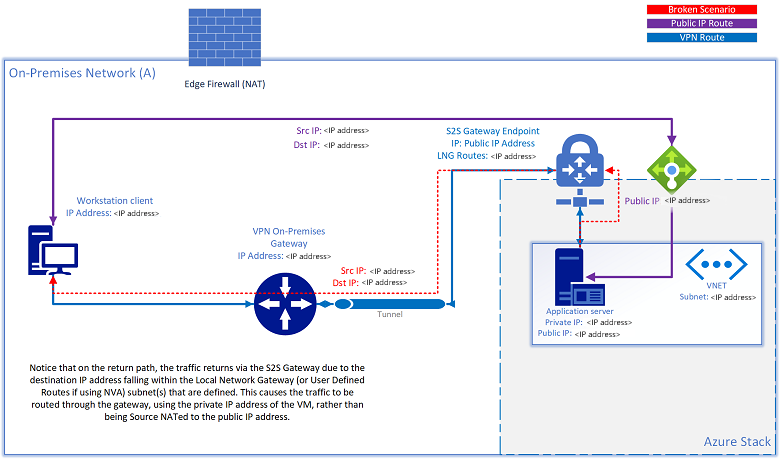

S2S VPN トンネルを使用してオンプレミス ネットワークとの間でリソースを接続する場合、リソースにもパブリック IP アドレスが割り当てられ、そのパブリック IP アドレスを介してアクセスできなくなるシナリオが発生する可能性があります。 ソースがパブリック IP へのアクセスを試みると、NVA ソリューションのローカル ネットワーク ゲートウェイ ルート (仮想ネットワーク ゲートウェイ) またはユーザー定義ルートで定義されているのと同じサブネット範囲内にある場合、Azure Stack Hub は、構成されているルーティング規則に基づいて、トラフィックを S2S トンネル経由で送信元にルーティングしようとします。 戻りトラフィックでは、パブリック IP アドレスとしてソース NATed ではなく、VM のプライベート IP アドレスが使用されます。

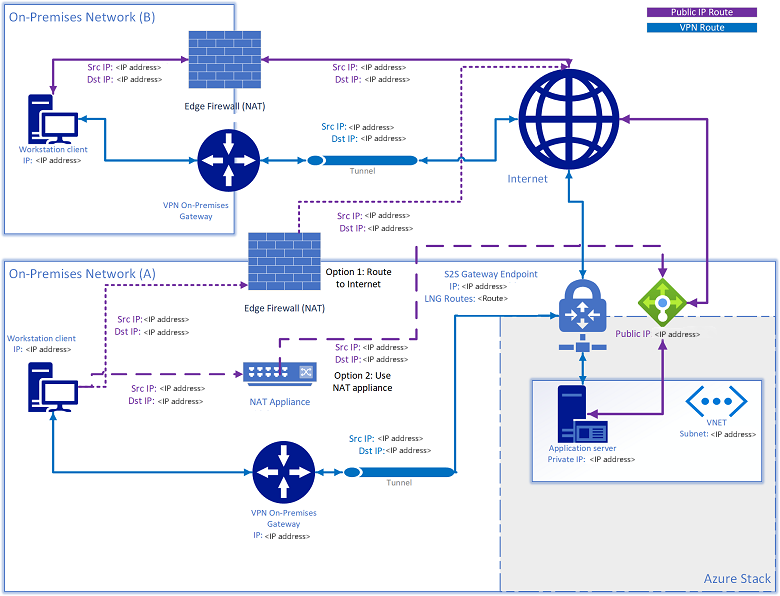

この問題には、次の 2 つの解決策があります。

- パブリック VIP ネットワークに送信されたトラフィックをインターネットにルーティングします。

- ローカルネットワークゲートウェイで定義されたすべてのサブネットIPを、パブリックVIPネットワークに向けてNATするためにNATデバイスを追加します。

インフラストラクチャ ネットワークの切り替え

この /26 ネットワークは、ルーティング可能なポイントツーポイント IP /30 (2 つのホスト IP) サブネットとループバックを含むサブネットです。これは、インバンド スイッチ管理と BGP ルーター ID 用の専用の /32 サブネットです。 この範囲の IP アドレスは、Azure Stack Hub ソリューションの外部からデータセンターにルーティングできる必要があります。 プライベート IP またはパブリック IP を指定できます。

管理ネットワークの切り替え

この /29 (6 つのホスト IP) ネットワークは、スイッチの管理ポートの接続専用です。 これにより、展開、管理、トラブルシューティングのための帯域外アクセスが可能になります。 これは、前述のスイッチ インフラストラクチャ ネットワークから計算されます。

許可されているネットワーク

展開ワークシートには、オペレーターがアクセス制御リストを変更して、信頼できるデータセンターのネットワーク範囲からネットワーク デバイス管理インターフェイスとハードウェア ライフサイクル ホスト (HLH) へのアクセスを許可するフィールドがあります。 アクセス制御リストが変更された場合、オペレーターは、特定のネットワーク範囲内の管理ジャンプボックス VM がスイッチ管理インターフェイスと HLH OS にアクセスできるようにします。 オペレーターは、このリストに 1 つまたは複数のサブネットを提供できます。空白のままにすると、既定でアクセスが拒否されます。 この新機能は、デプロイ後の手動介入の必要性に代わるものです。これは、Azure Stack Hub スイッチ構成 の特定の設定の変更に関するページで説明したとおりです。

次の手順

- 仮想ネットワーク トラフィック ルーティング

- ネットワーク計画について学ぶ: 境界接続性