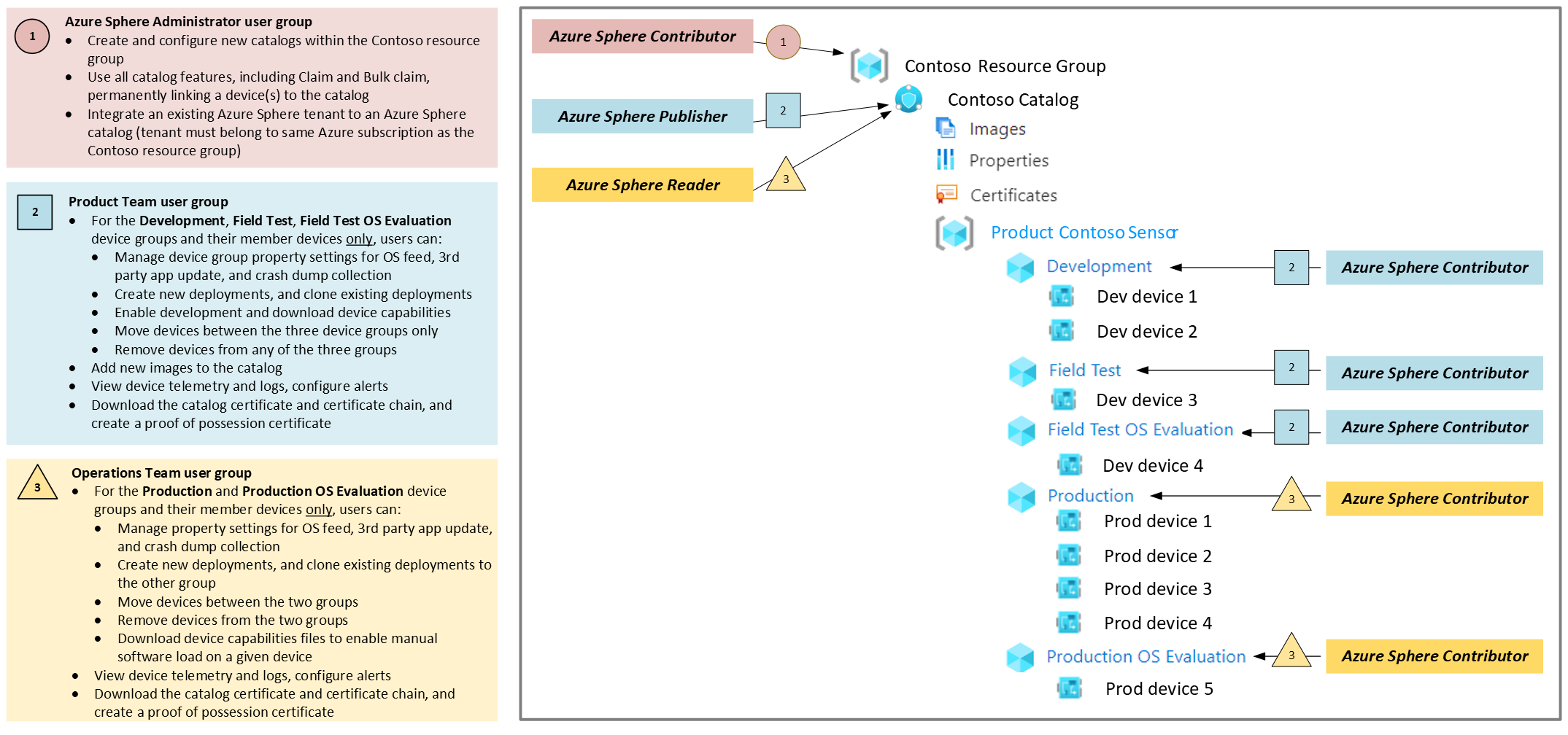

複数のビジネス ユーザーの RBAC 構成の例

多くの Azure Sphere のお客様は、エンジニアリング チームがエンジニアリング所有のデバイスとデバイス グループで開発関連の機能を実行できるように RBAC アクセスを構成したいと考えていますが、エンジニアリング チームが運用チームによって通常管理される運用デバイス グループに直接アクセスできないようにします。 次のシナリオでは、一連の RBAC ユーザー グループとアクセス許可を構成して、エンジニアリング チームと運用チームの両方に必要な機能とリソースにのみアクセスできるようにする方法について詳しく説明します。 このシナリオでは、次の一般的な職務を持つ 3 つの異なるビジネス ユーザー グループがあります。

- Azure Sphere 管理者 ユーザー – 新しい Azure Sphere カタログとその子リソースを作成、構成、管理する必要があるユーザーに対する最高特権の Azure Sphere ユーザー グループ 。たとえば、デバイスをカタログに要求する (要求されたデバイスをそのカタログのみに永続的に関連付ける)、既存の Azure Sphere (レガシ) テナントを Azure Sphere (統合) カタログに統合するなど)。

- 製品チーム ユーザー – イメージや証明書など、カタログ リソース自体に属するアイテムに対する特権を必要とするが、機密性の高い可能性がある運用デバイス グループなど、カタログに属するすべてのデバイス グループに対する権限を持つ必要がないユーザーの場合。 このユーザー グループは、デバイス機能ファイルをダウンロードし、開発、フィールド テスト、フィールド テスト OS 評価デバイス グループ間でデバイスを移動し、新しいソフトウェアを展開し、フィールド テストおよびフィールド テスト OS 評価デバイス グループにクラッシュ ダンプ ファイルを収集する可能性があるが、運用および運用 OS 評価デバイス グループの運用デバイスを管理する権限がない製品開発ユーザーに特に適しています。

- Operations Team ユーザー – 運用デバイスフリートを管理するユーザーに対して、新しいソフトウェアとファームウェア イメージを展開する運用デバイス グループへのアクセス許可を必要とし、クラッシュ ダンプ ファイルの収集を有効にし、OS 製品版 eval リリースが運用 OS 評価デバイス グループで期待どおりに動作することを検証します。

警告

Azure Sphere (レガシ) テナントを Azure Sphere (統合) カタログに統合する必要があるユーザーは、テナントが属するサブスクリプションを所有するリソース グループに Azure Sphere 共同作成者 ロールが適用されている必要があります。

ユーザーには製品またはデバイス グループでのみ RBAC ロールを割り当てることができますが、親カタログには割り当てることはできませんが、ユーザーは Azure ホーム画面から製品またはデバイス グループ、またはその親カタログを検索できません。 製品またはデバイス グループには、直接指す URL 経由でのみアクセスできます。 ユーザーの利便性を考慮して、すべてのユーザーがカタログに少なくとも Azure Sphere Reader アクセス権を持っていることをお勧めします。