ATA アーキテクチャ

適用対象: Advanced Threat Analytics バージョン 1.9

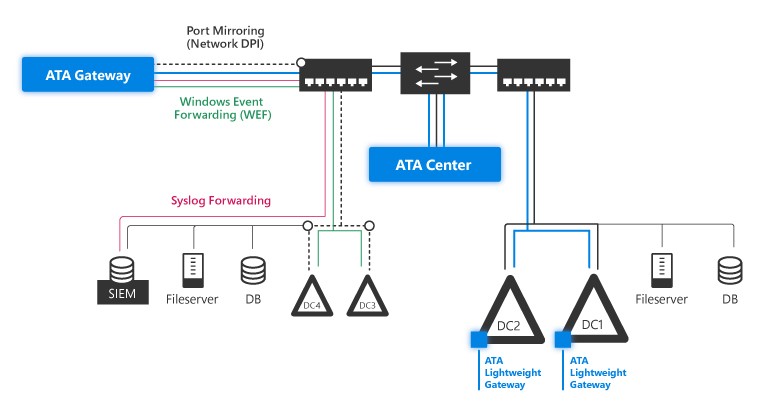

Advanced Threat Analytics アーキテクチャの詳細については、次の図を参照してください。

ATA は、物理スイッチまたは仮想スイッチを使用して ATA ゲートウェイへのポート ミラーリングを利用して、ドメイン コントローラーのネットワーク トラフィックを監視します。 ATA Lightweight Gateway をドメイン コントローラーに直接デプロイすると、ポート ミラーリングの要件が削除されます。 さらに、ATA は Windows イベント (ドメイン コントローラーまたは SIEM サーバーから直接転送) を利用し、攻撃と脅威のデータを分析できます。 このセクションでは、ネットワークとイベントのキャプチャのフローについて説明し、ATA のメイン コンポーネントの機能 (ATA ゲートウェイ、ATA Gateway と同じコア機能を持つ ATA ライトウェイト ゲートウェイ)、ATA センターの機能について説明します。

ATA コンポーネント

ATA は、次のコンポーネントで構成されます。

-

ATA センター

ATA センターは、デプロイするすべての ATA ゲートウェイまたは ATA ライトウェイト ゲートウェイからデータを受信します。 -

ATA ゲートウェイ

ATA ゲートウェイは、ポート ミラーリングまたはネットワーク TAP を使用してドメイン コントローラーからのトラフィックを監視する専用サーバーにインストールされます。 -

ATA ライトウェイト ゲートウェイ

ATA Lightweight Gateway はドメイン コントローラーに直接インストールされ、専用サーバーやポート ミラーリングの構成を必要とせずに、トラフィックを直接監視します。 これは ATA ゲートウェイの代替手段です。

ATA デプロイは、すべての ATA ゲートウェイ、すべての ATA ライトウェイト ゲートウェイ、または ATA ゲートウェイと ATA ライトウェイト ゲートウェイの組み合わせに接続された 1 つの ATA センターで構成できます。

展開オプション

次のゲートウェイの組み合わせを使用して ATA をデプロイできます。

-

ATA ゲートウェイのみを使用する

ATA デプロイには ATA ライトウェイト ゲートウェイを使用せずに ATA ゲートウェイのみを含めることができます。ATA ゲートウェイへのポート ミラーリングを有効にするようにすべてのドメイン コントローラーを構成する必要があります。または、ネットワーク TAP を配置する必要があります。 -

ATA ライトウェイト ゲートウェイのみを使用する

ATA デプロイには ATA ライトウェイト ゲートウェイのみを含めることができます。ATA ライトウェイト ゲートウェイは各ドメイン コントローラーにデプロイされ、追加のサーバーやポート ミラーリング構成は必要ありません。 -

ATA ゲートウェイと ATA ライトウェイト ゲートウェイの両方を使用する

ATA デプロイには、ATA ゲートウェイと ATA ライトウェイト ゲートウェイの両方が含まれています。 ATA ライトウェイト ゲートウェイは、一部のドメイン コントローラー (ブランチ サイト内のすべてのドメイン コントローラーなど) にインストールされます。 同時に、他のドメイン コントローラーは ATA ゲートウェイ (たとえば、メイン データ センター内の大規模なドメイン コントローラー) によって監視されます。

これらすべてのシナリオでは、すべてのゲートウェイが ATA センターにデータを送信します。

ATA センター

ATA センターでは、次の機能を実行します。

ATA ゲートウェイと ATA ライトウェイト ゲートウェイの構成設定を管理します

ATA ゲートウェイと ATA ライトウェイト ゲートウェイからデータを受信します

疑わしいアクティビティを検出します

ATA 動作機械学習アルゴリズムを実行して異常な動作を検出する

攻撃キルチェーンに基づいて高度な攻撃を検出するために、さまざまな決定論的アルゴリズムを実行します

ATA コンソールを実行する

省略可能: 疑わしいアクティビティが検出されたときに電子メールとイベントを送信するように ATA センターを構成できます。

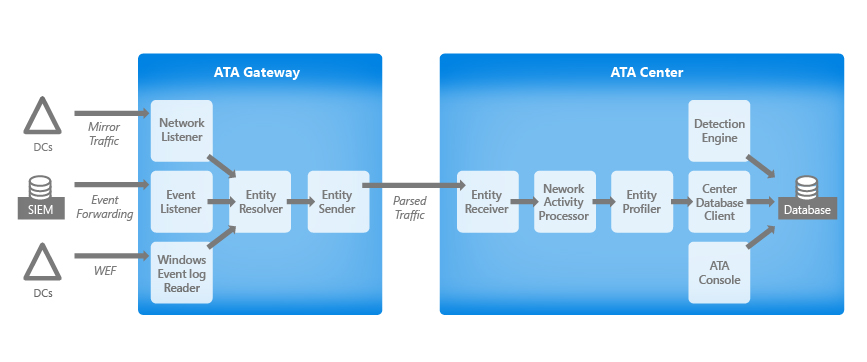

ATA センターは、ATA ゲートウェイと ATA ライトウェイト ゲートウェイから解析されたトラフィックを受信します。 その後、プロファイリングを実行し、決定論的検出を実行し、機械学習と行動アルゴリズムを実行してネットワークについて学習し、異常の検出を有効にし、疑わしいアクティビティを警告します。

| 型 | 説明 |

|---|---|

| Entity Receiver | すべての ATA ゲートウェイと ATA ライトウェイト ゲートウェイからエンティティのバッチを受信します。 |

| ネットワーク アクティビティ プロセッサ | 受信した各バッチ内のすべてのネットワーク アクティビティを処理します。 たとえば、潜在的に異なるコンピューターから実行されるさまざまな Kerberos ステップ間の照合などです。 |

| Entity Profiler | トラフィックとイベントに従って、すべての一意エンティティをプロファイルします。 たとえば、ATA は、ユーザー プロファイルごとにログオンしているコンピューターの一覧を更新します。 |

| Center Database | ネットワーク アクティビティとイベントのデータベースへの書き込みプロセスを管理します。 |

| Database | ATA は、すべてのデータをシステムに格納するために MongoDB を利用します。 - ネットワーク アクティビティ - イベント アクティビティ - 一意のエンティティ - 不審なアクティビティ - ATA 構成 |

| 検出 器 | 検出器は、機械学習アルゴリズムと決定的ルールを使用して、ネットワーク内の疑わしいアクティビティと異常なユーザー動作を見つけます。 |

| ATA コンソール | ATA コンソールは、ATA を構成し、ネットワーク上の ATA によって検出された疑わしいアクティビティを監視するためのものです。 ATA コンソールは ATA センター サービスに依存せず、サービスが停止した場合でも、データベースと通信できる限り実行されます。 |

ネットワークにデプロイする ATA センターの数を決定するときは、次の条件を考慮してください。

1 つの ATA センターで、1 つの Active Directory フォレストを監視できます。 Active Directory フォレストが複数ある場合は、Active Directory フォレストごとに少なくとも 1 つの ATA センターが必要です。

大規模な Active Directory 展開では、1 つの ATA センターですべてのドメイン コントローラーのすべてのトラフィックを処理できない場合があります。 この場合、複数の ATA センターが必要です。 ATA センターの数は、 ATA キャパシティ プランニングによって決定する必要があります。

ATA ゲートウェイと ATA ライトウェイト ゲートウェイ

ゲートウェイコア機能

ATA ゲートウェイと ATA ライトウェイト ゲートウェイの両方に同じコア機能があります。

ドメイン コントローラーのネットワーク トラフィックをキャプチャして検査します。 これは、ATA ゲートウェイのポート ミラー化されたトラフィックと、ATA ライトウェイト ゲートウェイのドメイン コントローラーのローカル トラフィックです。

SIEM サーバーまたは Syslog サーバーから、または Windows イベント転送を使用してドメイン コントローラーから Windows イベントを受信する

Active Directory ドメインからユーザーとコンピューターに関するデータを取得する

ネットワークエンティティ (ユーザー、グループ、コンピューター) の解決を行う

関連データを ATA センターに転送する

1 つの ATA ゲートウェイから複数のドメイン コントローラーを監視するか、ATA ライトウェイト ゲートウェイの 1 つのドメイン コントローラーを監視します。

ATA ゲートウェイは、ネットワークからネットワーク トラフィックと Windows イベントを受信し、次のメイン コンポーネントで処理します。

| 型 | 説明 |

|---|---|

| ネットワーク リスナー | ネットワーク リスナーは、ネットワーク トラフィックをキャプチャし、トラフィックを解析します。 これは CPU 負荷の高いタスクであるため、ATA ゲートウェイまたは ATA ライトウェイト ゲートウェイを計画するときは、ATA の前提条件をチェックすることが特に重要です。 |

| イベントリスナー | イベント リスナーは、ネットワーク上の SIEM サーバーから転送された Windows イベントをキャプチャして解析します。 |

| Windows イベント ログ リーダー | Windows イベント ログ リーダーは、ドメイン コントローラーから ATA ゲートウェイの Windows イベント ログに転送された Windows イベントを読み取り、解析します。 |

| ネットワーク アクティビティ Translator | 解析されたトラフィックを、ATA (NetworkActivity) によって使用されるトラフィックの論理表現に変換します。 |

| Entity Resolver | Entity Resolver は、解析されたデータ (ネットワーク トラフィックとイベント) を取得し、Active Directory でデータを解決して、アカウントと ID 情報を検索します。 その後、解析されたデータ内の IP アドレスと一致します。 Entity Resolver は、マシン名、プロパティ、ID の認証パケットの解析を可能にするために、パケット ヘッダーを効率的に検査します。 Entity Resolver は、解析された認証パケットと実際のパケット内のデータを結合します。 |

| エンティティ送信者 | エンティティ送信者は、解析されたデータと一致したデータを ATA センターに送信します。 |

ATA ライトウェイト ゲートウェイの機能

次の機能は、ATA ゲートウェイと ATA ライトウェイト ゲートウェイのどちらを実行しているかによって異なります。

ATA ライトウェイト ゲートウェイは、イベント転送を構成する必要なく、イベントをローカルで読み取ることができます。

ドメイン シンクロナイザー候補

ドメイン シンクロナイザー ゲートウェイは、特定の Active Directory ドメインのすべてのエンティティを事前に同期する役割を担います (レプリケーションにドメイン コントローラー自体で使用されるメカニズムと同様)。 1 つのゲートウェイが、候補の一覧からランダムに選択され、ドメイン シンクロナイザーとして機能します。

シンクロナイザーが 30 分を超えてオフラインになっている場合は、代わりに別の候補が選択されます。 特定のドメインで使用可能なドメイン シンクロナイザー候補がない場合、ATA はエンティティとその変更を事前に同期しますが、ATA は監視対象のトラフィックで検出されると、新しいエンティティをリアクティブに取得します。使用可能なドメイン シンクロナイザーがない場合、関連するトラフィックのないエンティティを検索しても結果は表示されません。

既定では、すべての ATA ゲートウェイはドメイン シンクロナイザー候補です。

すべての ATA ライトウェイト ゲートウェイは、ブランチ サイトや小さなドメイン コントローラーに展開される可能性が高いため、既定ではシンクロナイザー候補ではありません。

ライトウェイト ゲートウェイのみの環境では、2 つのゲートウェイをシンクロナイザー候補として割り当てることをお勧めします。1 つは Lightweight Gateway が既定のシンクロナイザー候補で、1 つは 30 分を超えてオフラインになっている場合のバックアップです。

リソースの制限事項

ATA Lightweight Gateway には、実行されているドメイン コントローラーで使用可能なコンピューティングとメモリの容量を評価する監視コンポーネントが含まれています。 監視プロセスは 10 秒ごとに実行され、ATA Lightweight Gateway プロセスの CPU とメモリ使用率クォータを動的に更新して、特定の時点でドメイン コントローラーに少なくとも 15% の空きコンピューティングリソースとメモリ リソースがあることを確認します。ドメイン コントローラーで何が起ころうとも、このプロセスは常にリソースを解放して、ドメイン コントローラーのコア機能が影響を受けないようにします。

これにより ATA ライトウェイト ゲートウェイがリソースを使い果たした場合は、部分的なトラフィックのみが監視され、[正常性] ページに正常性アラート "Drop port mirrored network traffic" が表示されます。

次の表は、すべてのトラフィックが監視されるように、より大きなクォータを可能にするために十分なコンピューティング リソースを使用できるドメイン コントローラーの例を示しています。

| Active Directory (Lsass.exe) | ATA ライトウェイト ゲートウェイ (Microsoft.Tri.Gateway.exe) | その他 (その他のプロセス) | ATA ライトウェイト ゲートウェイ クォータ | ゲートウェイの削除 |

|---|---|---|---|---|

| 30% | 20% | 10% | 45% | いいえ |

Active Directory でより多くのコンピューティングが必要な場合は、ATA ライトウェイト ゲートウェイで必要なクォータが削減されます。 次の例では、ATA ライトウェイト ゲートウェイには、割り当てられたクォータを超える量が必要であり、トラフィックの一部が削除されます (部分的なトラフィックのみを監視します)。

| Active Directory (Lsass.exe) | ATA ライトウェイト ゲートウェイ (Microsoft.Tri.Gateway.exe) | その他 (その他のプロセス) | ATA ライトウェイト ゲートウェイ クォータ | ゲートウェイの削除 |

|---|---|---|---|---|

| 60% | 15% | 10% | 15% | はい |

ネットワーク コンポーネント

ATA を使用するには、次のコンポーネントが設定されていることをチェックしてください。

ポート ミラーリング

ATA ゲートウェイを使用している場合は、監視対象のドメイン コントローラーのポート ミラーリングを設定し、物理スイッチまたは仮想スイッチを使用して ATA ゲートウェイを宛先として設定する必要があります。 もう 1 つのオプションは、ネットワーク TAP を使用することです。 ATA は、一部のドメイン コントローラーが監視されているわけではありませんが、検出の効果が低い場合に機能します。

ポート ミラーリングは、すべてのドメイン コントローラー ネットワーク トラフィックを ATA ゲートウェイにミラーリングしますが、そのトラフィックのごく一部のみが分析のために ATA センターに送信され、圧縮されます。

ドメイン コントローラーと ATA ゲートウェイは、物理または仮想にすることができます。詳細については、「 ポート ミラーリングの構成 」を参照してください。

イベント

Pass-the-Hash、ブルート フォース、機密性の高いグループとハニー トークンの ATA 検出を強化するには、ATA には次の Windows イベントが必要です: 4776、4732、4733、4728、4729、4756、4757。 これらは、ATA ライトウェイト ゲートウェイによって自動的に読み取られるか、ATA ライトウェイト ゲートウェイがデプロイされていない場合は、SIEM イベントをリッスンするように ATA ゲートウェイを構成するか、 Windows イベント転送を構成することで、2 つの方法のいずれかで ATA ゲートウェイに転送できます。

SIEM イベントをリッスンするように ATA ゲートウェイを構成する

特定の Windows イベントを ATA に転送するように SIEM を構成します。 ATA では、多数の SIEM ベンダーがサポートされています。 詳細については、「 イベント コレクションの構成」を参照してください。Windows イベント転送の構成

ATA でイベントを取得するもう 1 つの方法は、Windows イベント 4776、4732、4733、4728、4729、4756、4757 を ATA ゲートウェイに転送するようにドメイン コントローラーを構成することです。 これは、SIEM がない場合、または SIEM が ATA で現在サポートされていない場合に特に便利です。 ATA での Windows イベント転送の構成を完了するには、「 Windows イベント転送の構成」を参照してください。 これは、ATA ライトウェイト ゲートウェイではなく、物理 ATA ゲートウェイにのみ適用されます。