適応型保護を使用してリスクの動的な軽減を支援

重要

Microsoft Purview Insider Risk Management は、さまざまなシグナルを関連付けて、IP の盗難、データ漏洩、セキュリティ違反など、潜在的な悪意のある、または不注意による内部関係者のリスクを特定します。 インサイダー リスク管理により、お客様はセキュリティとコンプライアンスを管理するためのポリシーを作成できます。 プライバシー バイ デザインで構築されており、ユーザーは既定で仮名化され、ユーザー レベルのプライバシーを確保するのに役立つロールベースのアクセス制御と監査ログが用意されています。

Microsoft Purview のアダプティブ保護では、機械学習を使用して最も重要なリスクを特定し、次の保護制御をプロアクティブかつ動的に適用します。

- Microsoft Purview データ損失防止 (DLP)

- Microsoft Purview データ ライフサイクル管理 (プレビュー)

- 条件付きアクセスのMicrosoft Entra (プレビュー)

データ損失防止、データ ライフサイクル管理、条件付きアクセスとの統合により、組織はインサイダー リスクへの対応を自動化し、潜在的な脅威の特定と修復に必要な時間を短縮できます。 4 つすべてのソリューションの機能を活用することで、組織は内部と外部の両方の脅威に対処する、より包括的なセキュリティ フレームワークを作成できます。

重要

データ損失防止、データ ライフサイクル管理、条件付きアクセスで Adaptive Protection を使用するためのライセンス要件については、「Microsoft 365、Office 365、Enterprise Mobility + Security、およびWindows 11 サブスクリプション」を参照してください。

アダプティブ保護は、次を使用して潜在的なリスクを軽減するのに役立ちます。

- コンテキスト対応の検出。 コンテンツとユーザーアクティビティの両方を ML 主導で分析することで、最も重要なリスクを特定するのに役立ちます。

- 動的コントロール。 リスクの高いユーザーに効果的な制御を適用し、他のユーザーが生産性を維持するのに役立ちます。

- 自動化された軽減策。 潜在的なデータ セキュリティ インシデントの影響を最小限に抑え、管理者のオーバーヘッドを減らすのに役立ちます。

アダプティブ保護は、インサイダー リスク管理の機械学習モデルによって定義および分析されたインサイダー リスク レベルに基づいて、適切なデータ損失防止、データ ライフサイクル管理、条件付きアクセス ポリシーをユーザーに動的に割り当てます。 ポリシーはユーザー コンテキストに基づいてアダプティブになり、データ損失防止によるデータ共有のブロックや条件付きアクセスによるアプリケーション アクセスのブロックなど、最も効果的なポリシーがリスクの高いユーザーにのみ適用され、リスクの低いユーザーは生産性を維持します。 データ損失防止と条件付きアクセス ポリシー制御は常に調整されるため、ユーザーのインサイダー リスク レベルが変更されると、内部の新しいリスク レベルに合わせて適切なポリシーが動的に適用されます。 データ ライフサイクル管理の場合、インサイダー リスク管理は 、管理者特権のリスク レベル のユーザーを検出し、自動的に作成されたデータ ライフサイクル管理保持ラベル ポリシーを使用して、削除されたデータを 120 日間保持します。

重要

現在、インサイダー リスク管理は、Azure サービスの依存関係によってサポートされている地理的リージョンと国でホストされているテナントで利用できます。 organizationでインサイダー リスク管理ソリューションがサポートされていることを確認するには、「国/リージョン別の Azure 依存関係の可用性」を参照してください。 インサイダー リスク管理は商用クラウドで利用できますが、現時点では米国政府のクラウド プログラムでは使用できません。

アダプティブ保護が、organizationの最も重要なリスクを特定して軽減する方法の概要については、次のビデオをご覧ください。

ヒント

Microsoft Security Copilotの使用を開始して、AI の力を使用して、よりスマートかつ迅速に作業するための新しい方法を検討します。 Microsoft Purview のMicrosoft Security Copilotの詳細については、こちらをご覧ください。

インサイダー リスク レベルと予防管理

Adaptive Protection を使用すると、管理者は、organizationのニーズに基づいて、カスタマイズ可能なインサイダー リスク レベルのリスク要因またはアクティビティを構成できます。 Adaptive Protection のインサイダー リスク レベルは、ユーザーのリスク要因と分析情報に基づいて継続的かつ自動的に更新されるため、ユーザーのデータ セキュリティ リスクが増減すると、インサイダー リスク レベルがそれに応じて調整されます。 インサイダー リスク レベルに基づいて、データ損失防止ポリシーと条件付きアクセス ポリシーは、管理者によって構成された適切なレベルの予防制御 (ブロック、オーバーライドによるブロック、警告など) を自動的に適用します。

ヒント

Adaptive Protection のインサイダー リスク レベルは、インサイダー リスク管理ポリシーで検出されたアクティビティに基づいてインサイダー リスク管理ユーザーに割り当てられるアラートの重大度レベルとは異なります。

- この記事で説明するように、インサイダー リスク レベル (昇格、中程度、またはマイナー) は、ユーザーが 1 日に実行する流出アクティビティの数や、アクティビティが重大度の高いインサイダー リスク アラートを生成したかどうかなど、管理者が定義した条件によって決定されるリスクの尺度です。

- アラートの重大度レベル (低、中、高) は、インサイダー リスク管理ポリシーで検出されたアクティビティに基づいてユーザーに割り当てられます。 これらのレベルは、ユーザーに関連付けられているすべてのアクティブなアラートに割り当てられたアラート リスク スコアに基づいて計算されます。 これらのレベルは、インサイダー リスク アナリストや調査担当者がユーザー アクティビティに優先順位を付け、それに応じて対応するのに役立ちます。

データ ライフサイクル管理の場合、データ ライフサイクル管理ポリシーは、インサイダー リスク管理 Adaptive Protection によって 昇格されたリスク レベルが 割り当てられているユーザーを監視します。 危険なユーザーが SharePoint、OneDrive、またはExchange Onlineからコンテンツを削除すると、コンテンツは自動的に 120 日間保持されます。 管理者は Microsoft サポートに問い合わせて、保存されたコンテンツを復元できます。

Adaptive Protection で割り当てられたインサイダー リスク管理ポリシーに応じて、さまざまな基準 (ユーザー、グループ、インジケーター、しきい値など) を使用して、該当するインサイダー リスク レベルを決定します。 インサイダー リスク レベルは、特定のユーザー アクティビティのインスタンスの数だけでなく、ユーザーの分析情報に基づいています。 分析情報は、アクティビティの合計数と、これらのアクティビティの重大度レベルの計算です。

たとえば、ユーザー A のインサイダー リスク レベルは、リスクの可能性のあるアクティビティを 3 回以上実行するユーザー A によって決定されません。 ユーザー A のインサイダー リスク レベルは、アクティビティの合計数の分析情報によって決定され、リスク スコアは、選択したポリシーで構成されたしきい値に基づいてアクティビティに割り当てられます。

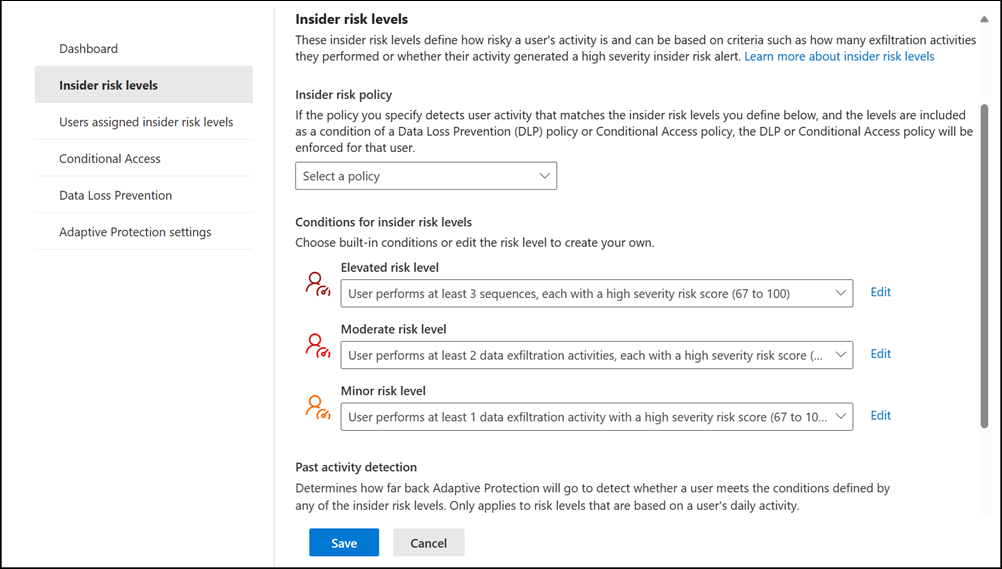

インサイダー リスク レベル

Adaptive Protection のインサイダー リスク レベルは、ユーザーのアクティビティのリスクを定義し、実行した流出アクティビティの数や、アクティビティが重大度の高いインサイダー リスク アラートを生成したかどうかなどの条件に基づいて行うことができます。 これらのインサイダー リスク レベルには内部リスク レベルの定義が組み込まれていますが、これらの定義は必要に応じてカスタマイズできます。

- 高いリスク レベル: これは最高のインサイダー リスク レベルです。 これには、重大度の高いアラートを持つユーザー、特定のリスク アクティビティに対する重大度の高いアラートを持つ少なくとも 3 つのシーケンス分析情報を持つユーザー、または 1 つ以上の確認済みの重大度の高いアラートが組み込まれています。

- 中程度のリスク レベル: 中程度のインサイダー リスク レベルには、重大度が中程度のアラートを持つユーザーまたは重大度の高いスコアの少なくとも 2 つのデータ流出アクティビティを持つユーザーに対する組み込みの定義が含まれます。

- マイナー リスク レベル: 最も低いインサイダー リスク レベルには、重大度の低いアラートを持つユーザー、または重大度スコアが高い少なくとも 1 つのデータ流出アクティビティを持つユーザーの組み込み定義が含まれます。

インサイダー リスク レベルをユーザーに割り当てるには、アクティビティに割り当てられた分析情報の数と重大度が、インサイダー リスク レベルの定義と一致する必要があります。 分析情報のアクティビティの数は、1 つのアクティビティか、単一の分析情報に対して発生する複数のアクティビティです。 分析情報に含まれるアクティビティの数ではなく、インサイダー リスク レベル定義に対して分析情報の数が評価されます。

たとえば、Adaptive Protection に割り当てられたインサイダー リスク管理ポリシーの条件が、organization内の SharePoint サイトからのダウンロードを識別するためのスコープであるとします。 ポリシーで、重要度が高いと判断された 1 日に SharePoint サイトから 10 個のファイルをダウンロードしたと検出された場合、これは 10 個のアクティビティ イベントで構成される 1 つの分析情報としてカウントされます。 このアクティビティが ユーザーに昇格されたリスク レベル を割り当てる資格を得るには、ユーザーに 2 つの追加の分析情報 (重大度が高い) が必要になります。 追加の分析情報には、1 つ以上のアクティビティが含まれている場合と含まれていない場合があります。

インサイダー リスク レベルのカスタマイズ

カスタムインサイダーリスクレベルを使用すると、organizationのニーズに基づいてインサイダーリスクレベルを作成できます。 インサイダー リスク レベルが基づいている条件をカスタマイズし、インサイダー リスク レベルがユーザーに割り当てられるタイミングを制御する条件を定義できます。

Adaptive Protection をデータ損失防止、データ ライフサイクル管理、条件付きアクセス ポリシーと共に使用する場合の次の例を考えてみましょう。

-

データ損失防止ポリシー:

- マイナー リスク レベルまたは中程度のリスク レベルのユーザーが、機密データを処理するためのベスト プラクティスに関するポリシーヒントと教育を受けることを許可します。 これにより、時間の経過に伴う肯定的な動作の変化に影響を与え、組織のデータ リスクを軽減できます。

- リスク レベルが高いユーザーが機密データを保存または共有できないようにブロックし、潜在的なデータ インシデントの影響を最小限に抑えます。

-

データ ライフサイクル管理ポリシー:

- 危険なユーザーによって削除された SharePoint、OneDrive、またはExchange Onlineコンテンツを 120 日間保持します。 この場合の危険なユーザーは、Adaptive Protection によって 昇格されたリスク レベル が割り当てられているユーザーです。

-

条件付きアクセス ポリシー:

- アプリケーションを使用する前に 、マイナー リスク レベル のユーザーに利用規約の確認を要求します。

- 中程度のリスク レベルのユーザーが特定のアプリケーションにアクセスできないようにブロックします。

- 昇格されたリスク レベルのユーザーがアプリケーションを使用できないように完全にブロックします。 一般的に適用される条件付きアクセス ポリシーの詳細

インサイダー リスク レベルの基準と条件

インサイダー リスク レベルの基準と条件のカスタマイズは、次の領域に基づいて行うことができます。

- ユーザーに対して生成または確認されたアラート: このオプションを使用すると、選択したインサイダー リスク管理ポリシーのユーザーに対して生成または確認された アラートの重大度レベル に基づいて条件を選択できます。 アラートの条件は追加的ではなく、いずれかの条件が満たされた場合、インサイダー リスク レベルがユーザーに割り当てられます。

- 特定のユーザー アクティビティ: このオプションを使用すると、検出するアクティビティの条件、その重大度、 過去のアクティビティ検出 期間中の毎日の出現回数を選択できます (省略可能)。 ユーザー アクティビティの条件は付加的であり、すべての条件が満たされている場合にのみ、インサイダー リスク レベルがユーザーに割り当てられます。

過去のアクティビティ検出

このインサイダー リスク レベル設定は、Adaptive Protection が調べて、ユーザーがインサイダー リスク レベルによって定義された条件を満たしているかどうかを検出する日数を決定します。 既定の設定は 7 日ですが、5 日から 30 日前のアクティビティを選択して、インサイダー リスク レベルの条件を適用できます。 この設定は、ユーザーの毎日のアクティビティに基づくインサイダー リスク レベルにのみ適用され、アラートに基づいてインサイダー リスク レベルが除外されます。

次の例は、過去のアクティビティ検出設定とインサイダー リスク レベルが対話して、ユーザーの過去のアクティビティがスコープ内にあるかどうかを判断する方法を示しています。

- 昇格されたリスク レベル の設定: ユーザーは、重大度の高いリスク スコア (67 から 100) を持つ少なくとも 3 つのシーケンスを実行します。

- 過去のアクティビティ検出 設定: 3 日間

| ユーザー アクティビティ | インサイダー リスク レベルのスコープ内のアクティビティ |

|---|---|

| ユーザーは、T-3 日、T-2 日、T-1 日に重大度の高いシーケンスを毎日 1 つ持っています | はい |

| ユーザーが T-3 日目に重大度の高いシーケンスを 3 つ持っている | はい |

| ユーザーは、T-4 日目に重大度が高いシーケンスが 1 つ、T-3 日目に重大度が高いシーケンスが 2 つあり | いいえ |

インサイダー リスク レベルの時間枠

このインサイダー リスク レベル設定は、インサイダー リスク レベルが自動的にリセットされるまでのユーザーへの割り当て期間を決定します。 既定の設定は 7 日ですが、ユーザーのインサイダー リスク レベルをリセットする前に 5 日から 30 日を選択できます。

インサイダー リスク レベルは、次の場合にユーザーに対してもリセットされます。

- ユーザーに関連付けられているアラートは無視されます。

- ユーザーに関連付けられているケースが解決されます。

- インサイダー リスク レベルの終了日は手動で期限切れになります。

注:

ユーザーに現在インサイダー リスク レベルが割り当てられ、そのユーザーがそのインサイダー リスク レベルの基準を再び満たしている場合、インサイダー リスク レベルの期間は、ユーザーに対して定義された日数だけ延長されます。

リスク レベルの有効期限オプション

このオプションが有効になっている (既定で有効になっている) 場合、ユーザーのアダプティブ保護リスク レベルは、ユーザーに関連付けられているアラートが無視されるか、ユーザーに関連付けられているケースが閉じられたときに自動的に期限切れになります。 アラートが無視された場合やケースが閉じられた場合でも、ユーザーのアダプティブ保護リスク レベルを維持する場合は、オプションを無効にします。

Adaptive Protection のアクセス許可

重要

データ損失防止、データ ライフサイクル管理、条件付きアクセスで Adaptive Protection を使用するためのライセンス要件については、「Microsoft 365、Office 365、Enterprise Mobility + Security、およびWindows 11 サブスクリプション」を参照してください。

データ損失防止または条件付きアクセスにインサイダー リスク管理の組み込みロール グループと役割グループを使用する方法によっては、organizationの管理者、アナリスト、調査担当者のアクセス許可を更新する必要がある場合があります。

次の表では、特定の Adaptive Protection タスクに必要なアクセス許可について説明します。

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 グローバル管理者ロールを持つユーザーの数を最小限に抑えることで、organizationのセキュリティを向上させることができます。 Microsoft Purview のロールとアクセス許可の詳細については、こちらをご覧ください。

| タスク | 必要な役割グループ |

|---|---|

| Adaptive Protection と更新の設定を構成する | インサイダー リスク管理 または インサイダー リスク管理管理者 |

| Adaptive Protection 条件を使用してデータ損失防止ポリシーを作成および管理する | 次のいずれか: コンプライアンス管理者、 コンプライアンス データ管理者、 DLP コンプライアンス管理、 グローバル管理者 |

| アダプティブ保護条件を使用して条件付きアクセス ポリシーを作成および管理する | 次のいずれか: グローバル管理者、条件付きアクセス管理者、セキュリティ管理者 |

| ユーザーが割り当てたインサイダー リスク レベルの詳細を表示する | インサイダーリスク管理、 インサイダーリスク管理アナリスト、または インサイダーリスク管理調査官 |

重要

役割グループの 4 つのカテゴリは、[Adaptive Protection] ページの [ Insider リスク レベル]、[ ユーザー割り当てインサイダー リスク レベル]、[ データ損失防止]、[ 条件付きアクセス] の各タブに対応しています。 適切な役割グループに割り当てられない場合、[ アダプティブ保護 ] ページにタブは表示されません。

Microsoft Defender for Office 365と Microsoft Purview コンプライアンスの役割グループの詳細

Adaptive Protection の構成

organizationのニーズ、または現在インサイダー リスク管理、データ損失防止、データ ライフサイクル管理、条件付きアクセスを使用して構成されている場所に応じて、Adaptive Protection の使用を開始するには、次の 2 つのオプションがあります。

- クイック セットアップ

- カスタム セットアップ

クイック セットアップ

クイック セットアップ オプションは、Adaptive Protection を使い始める最速の方法です。 このオプションを使用すると、既存のインサイダー リスク管理、データ損失防止、データ ライフサイクル管理、条件付きアクセス ポリシーは必要なく、設定や機能を事前に構成する必要はありません。 organizationに、インサイダー リスク管理、データ損失防止、またはデータ ライフサイクル管理をサポートする現在のサブスクリプションまたはライセンスがない場合は、クイック セットアップ プロセスを開始する前に、Microsoft Purview リスクとコンプライアンス ソリューションの試用版にサインアップしてください。 条件付きアクセスのMicrosoft Entra試用版にサインアップすることもできます。

まず、Microsoft Purview ポータルのホーム ページまたはデータ損失防止の [概要] ページのアダプティブ保護カードから [アダプティブ保護を 有効にする ] を選択します。 また、 Insider リスク管理>Adaptive Protection>Dashboard>Quick セットアップに進むことで、クイック セットアップ プロセスを開始することもできます。

注:

既に Microsoft Purview の スコープ管理者 である場合は、クイック セットアップを有効にすることはできません。

Adaptive Protection のクイック セットアップ プロセスを使用する場合に構成される内容を次に示します。

| 領域 | 構成 |

|---|---|

| インサイダー リスク設定 (まだ構成されていない場合) | - プライバシー: 匿名化されたバージョンのユーザー名を表示します。

手記: ユーザー名は、条件付きアクセスやデータ損失防止では匿名化されません。 - ポリシー期間: 既定値 - ポリシー インジケーター: Office インジケーターのサブセット (インサイダー リスク管理設定で表示できます) - リスク スコア ブースター: すべて - インテリジェント検出: アラート ボリューム = 既定のボリューム - 分析: オン - 管理通知: すべてのユーザーに対して最初のアラートが生成されたときに通知メールを送信する |

| インサイダー リスク設定 (既に構成されている場合) | - ポリシー インジケーター: Office インジケーターがまだ構成されていません (インサイダー リスク管理設定で表示できます) - 以前に構成したその他の設定はすべて更新または変更されません。 - 分析: オン (ポリシー内のイベントをトリガーするためのしきい値は 、Analytics の推奨事項によって決定される既定の設定です) |

| 新しいインサイダー リスク ポリシー | - ポリシー テンプレート: データ リーク - ポリシー名: Insider Risk Management のアダプティブ保護ポリシー - ユーザーとグループのポリシー スコープ: すべてのユーザーとグループ - 優先度のコンテンツ: なし - イベントのトリガー: 選択した流出イベント (インサイダー リスク管理設定で表示できます) - ポリシー インジケーター: Office インジケーターのサブセット (インサイダー リスク管理設定で表示できます) - リスク スコア ブースター: アクティビティは、その日のユーザーの通常のアクティビティを超えている |

| アダプティブ保護のインサイダー リスク レベル |

-

高いリスク レベル: ユーザーは、重大度の高い流出シーケンスを少なくとも 3 つ持っている必要があります - 中程度のリスク レベル: ユーザーには、少なくとも 2 つの重大度の高いアクティビティが必要です (一部の種類のダウンロードを除く) - マイナー リスク レベル: ユーザーには、重大度の高いアクティビティが少なくとも 1 つ必要です (一部の種類のダウンロードを除く) |

| 2 つの新しいデータ損失防止ポリシー |

エンドポイント DLP のアダプティブ保護ポリシー - 昇格されたリスク レベル ルール: ブロック - 中程度/マイナー リスク レベル ルール: 監査 - ポリシーはテスト モードで開始されます (監査のみ) Teams と Exchange DLP のアダプティブ保護ポリシー - 昇格されたリスク レベル ルール: ブロック - 中程度/マイナー リスク レベル ルール: 監査 - ポリシーはテスト モードで開始されます (監査のみ) |

| 新しいデータ ライフサイクル管理ポリシー | 昇格されたリスク レベルを割り当てられたユーザーを監視する、organization全体の自動適用ラベル ポリシー。 危険なユーザーによって削除されたすべての SharePoint、OneDrive、またはExchange Onlineコンテンツは、120 日間保持されます。 アダプティブ保護をまだ有効にしていない場合は、アダプティブ保護を有効にすると、ポリシーが自動的に作成され、適用されます。 既に Adaptive Protection を有効にしている場合は、自動的に作成される データ ライフサイクル管理ポリシーを明示的にオプトインする必要 があります。 |

| 新しい条件付きアクセス ポリシー (ユーザーがブロックされないようにレポート専用モードで作成) |

1-Insider Risk を使用しているユーザーのアクセスをブロックする (プレビュー) - 含まれるユーザー: すべてのユーザー - 除外されたゲストまたは外部ユーザー: B2bDirectConnect ユーザー。OtherExternalUser;ServiceProvider - クラウド アプリ: Office 365 アプリ - インサイダー リスク レベル: 昇格 - アクセスをブロックする: 選択済み |

クイック セットアップ プロセスが開始されると、分析が完了するまでに最大 72 時間かかることがあります。関連するインサイダー リスク管理、データ損失防止、データ ライフサイクル管理、条件付きアクセス ポリシーが作成され、Adaptive Protection のインサイダー リスク レベル、データ損失防止、データ ライフサイクル管理、および適用される条件付きアクセス アクションが該当するユーザー アクティビティに適用されます。 クイック セットアップ プロセスが完了すると、管理者は通知メールを受け取ります。

カスタム セットアップ

カスタム セットアップ オプションを使用すると、内部リスク管理ポリシー、インサイダー リスク レベル、Adaptive Protection 用に構成されたデータ損失防止ポリシーと条件付きアクセス ポリシーをカスタマイズできます。

注:

データ ライフサイクル管理の場合、アダプティブ保護をまだ有効にしていない場合は、Adaptive Protection をオンにすると、ポリシーが自動的に作成され、適用されます。 organizationの Adaptive Protection を既に有効にしている場合は、自動的に作成されたデータ ライフサイクル管理ポリシーを明示的に適用することを選択する必要があります。

このオプションを使用すると、インサイダー リスク管理とデータ損失防止の間の Adaptive Protection 接続を実際に有効にする前に、これらの項目を構成することもできます。 ほとんどの場合、このオプションは、インサイダー リスク管理やデータ損失防止ポリシーが既に実施されている組織で使用する必要があります。

カスタム セットアップを使用して Adaptive Protection を構成するには、次の手順を実行します。

手順 1: インサイダー リスク管理ポリシーを作成する

Adaptive Protection で割り当てられたポリシーがユーザー アクティビティを検出するか、次の手順で定義したインサイダー リスク レベルの条件に一致するアラートを生成すると、インサイダー リスク レベルがユーザーに割り当てられます。 既存のインサイダー リスク管理ポリシー (手順 2 で選択) を使用しない場合は、新しいインサイダー リスク管理ポリシーを作成する必要があります。 Adaptive Protection のインサイダー リスク管理ポリシーには、次のものが含まれている必要があります。

- アクティビティを検出するユーザー。 これは、organization内のすべてのユーザーとグループ、または特定のリスク軽減シナリオまたはテスト目的のサブセットです。

- アクティビティのリスク スコアに影響を与える危険なしきい値とカスタムしきい値を考慮するアクティビティ。 危険なアクティビティには、organization外のユーザーにメールを送信したり、USB デバイスにファイルをコピーしたりする場合があります。

[ インサイダー リスク ポリシーの作成 ] を選択して、新しいポリシー ワークフローを起動します。 データ リーク ポリシー テンプレートはワークフローで自動的に選択されますが、任意のポリシー テンプレートを選択できます。

重要

選択したポリシー テンプレートによっては、リスクの高い可能性のあるアクティビティを適切に検出し、適用可能なアラートを作成するために、ポリシーの 追加設定 を構成する必要がある場合があります。

手順 2: インサイダー リスク レベルの設定を構成する

[ Insider リスク レベル ] タブを選択します。まず、Adaptive Protection に使用するインサイダー リスク管理ポリシーを選択します。 これは、手順 1 で作成した新しいポリシー、または既に構成した既存のポリシーのいずれかです。

次に、該当する組み込みのインサイダー リスク レベルの条件を受け入れるか、独自の条件を作成します。 選択したポリシーの種類に応じて、インサイダー リスク レベルの条件には、ポリシーで構成したインジケーターとアクティビティに関連付けられている該当する条件が反映されます。

たとえば、 データ リーク ポリシー テンプレートに基づいてポリシーを選択した場合、組み込みのインサイダー リスク レベルの条件の選択は、そのポリシーで使用できるインジケーターとアクティビティに適用されます。 セキュリティ ポリシー違反ポリシー テンプレートに基づいてポリシーを選択した場合、組み込みのインサイダー リスク レベルの条件は、そのポリシーで使用できるインジケーターとアクティビティに自動的にスコープ設定されます。

ポリシーのインサイダー リスク レベルをカスタマイズする

現在使用しているポータルに該当するタブを選択してください。 Microsoft 365 プランによっては、Microsoft Purview コンプライアンス ポータルは廃止されるか、間もなく廃止されます。

Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

Microsoft 365 organizationの管理者アカウントの資格情報を使用して、Microsoft Purview ポータルにサインインします。

Insider Risk Management ソリューションに移動します。

左側のナビゲーションで [ アダプティブ保護 ] を選択し、[ Insider リスク レベル] を選択します。

[Insider リスク レベル] ページで、カスタマイズするインサイダー リスク レベル (昇格、モデレート、マイナー) の [編集] を選択します。

[ カスタム インサイダー リスク レベル ] ウィンドウで、[ Insider リスク レベル ] セクションでオプションを選択します。

- ユーザーに対して生成または確認されたアラート

- 特定のユーザー アクティビティ

[ ユーザーに対して生成または確認されたアラート ] オプションを選択した場合は、このインサイダー リスク レベルを使用する必要があるユーザーに対して生成または確認されるアラートの重大度レベルを選択します。 生成されたアラートの重大度と、確認されたアラート条件の重大度を保持するか、これらの条件のいずれかを使用する場合は、これらの条件のいずれかを削除できます。 これらの条件のいずれかを再度追加する必要がある場合は、[ 条件の追加] を選択し、条件を選択します。 条件ごとに、条件に適用する重大度レベル (高、 中、 低) を選択します。 いずれかの条件が満たされた場合、インサイダー リスク レベルがユーザーに割り当てられます。

[特定のユーザー アクティビティ] オプションを選択した場合は、検出するアクティビティ、その重大度、過去のアクティビティ検出期間中の毎日の出現回数を選択します。 このインサイダー リスク レベルの検出期間中の アクティビティ、 アクティビティの重大度、および アクティビティの発生 を構成する必要があります。

[アクティビティ] 条件では、関連するポリシーで構成されたインジケーターで定義したアクティビティの種類に対して、選択できるオプションが自動的に更新されます。 必要に応じて、[ 上記の条件が満たされていない場合でも、将来のアラートが確認されたユーザーにこのインサイダー リスク レベルを割り当てる ] チェック ボックスをオンにします。 すべての条件が満たされると、インサイダー リスク レベルがユーザーに割り当てられます。

[ アクティビティの重大度 ] 条件に、毎日のアクティビティ分析情報に含まれるアクティビティの重大度レベルを指定します。 オプションは High、 Medium、 Low で、リスク スコア範囲に基づいています。

[ 検出期間中のアクティビティの出現 回数] 条件で、指定した 過去のアクティビティ 検出期間内に選択したアクティビティを検出する必要がある回数を指定します。 この数は、アクティビティに対して発生する可能性があるイベントの数とは関係ありません。 たとえば、ユーザーが 1 日に SharePoint から 20 個のファイルをダウンロードしたとポリシーで検出された場合、20 個のイベントで構成される 1 日のアクティビティ分析情報としてカウントされます。

[ 確認] を選択して、カスタムインサイダーリスクレベルの条件を適用します。

ユーザーが複数のポリシーのスコープ内にある場合のインサイダー リスク レベルの割り当て方法

ユーザーが複数のポリシーのスコープ内にある場合、ユーザーが異なる重大度レベルのアラートを受信した場合、既定では、ユーザーには受信した最高の重大度レベルが割り当てられます。 たとえば、ユーザーが重大度の高いアラートを受け取った場合 に、昇格されたリスク レベル を割り当てるポリシーを考えてみましょう。 ユーザーがポリシー 1 から重大度が低いアラート、ポリシー 2 から重大度が中程度のアラート、ポリシー 3 から重大度が高いアラートを受け取った場合、ユーザーには 昇格されたリスク レベル (受信したアラートの重大度が最も高いレベル) が割り当てられます。

検出するには、選択したポリシーにインサイダー リスク レベルの条件が存在する必要があることに注意してください。 たとえば、[ USB にコピー ] アクティビティを選択して 中程度のリスク レベルを割り当てるが、選択した 3 つのポリシーのうちの 1 つだけでアクティビティが選択されている場合、その 1 つのポリシーのアクティビティのみが、そのアクティビティに 対して中程度のリスク レベル を割り当てます。

手順 3: データ損失防止ポリシーを作成または編集する

次に、新しいデータ損失防止ポリシーを作成 (または既存のポリシーを編集) して、Adaptive Protection のインサイダー リスク レベルの条件に一致するユーザーのアクションを制限します。 データ損失防止ポリシーの構成には、次のガイドラインを使用します。

- Adaptive Protection のユーザーのインサイダー リスク レベルは、データ損失防止ポリシーに条件として含める必要があります。 このデータ損失防止ポリシーには、必要に応じて他の条件を含めることができます。

- データ損失防止ポリシーには他の場所を含めることができますが、Adaptive Protection では現在、Exchange、Microsoft Teams、デバイスのみがサポートされています。

[ ポリシーの作成 ] を選択して、データ損失防止ポリシー ワークフローを起動し、新しいデータ損失防止ポリシーを作成します。 Adaptive Protection 用に構成する既存のデータ損失防止ポリシーがある場合は、コンプライアンス ポータルで データ損失防止>ポリシー に移動し、Adaptive Protection 用に更新するデータ損失防止ポリシーを選択します。 新しいデータ損失防止ポリシーを構成する方法、または Adaptive Protection の既存のデータ損失防止ポリシーを更新する方法のガイダンスについては、「 データ損失防止のアダプティブ保護の詳細: 手動構成」を参照してください。

ヒント

Adaptive Protection を有効にする前に、データ損失防止ポリシー (ポリシーヒント) をテストして、データ損失防止アラートを確認して、ポリシーが期待どおりに動作していることを確認できるようにすることをお勧めします。

手順 4: 条件付きアクセス ポリシーを作成または編集する

次に、新しい条件付きアクセス ポリシーを作成 (または既存のポリシーを編集) して、Adaptive Protection のインサイダー リスク レベルの条件に一致するユーザーのアクションを制限します。 条件付きアクセス ポリシーの構成には、次のガイドラインを使用します。

- 条件からのシグナルに基づいてアクセスを制御する [条件付きアクセス] ページで、[Insider risk condition]\(インサイダー リスク条件\) を [はい] に設定し、インサイダー リスク レベル (昇格、モデレート、またはマイナー) を選択します。 これは、ポリシーを適用するためにユーザーが持つ必要があるインサイダー リスク レベルです。

[ ポリシーの作成 ] を選択して条件付きアクセス ポリシー ワークフローを起動し、新しい条件付きアクセス ポリシーを作成します。 Adaptive Protection 用に構成する既存の条件付きアクセス ポリシーがある場合は、Microsoft Entra 管理センターの [Protection>Conditional Access] に移動し、Adaptive Protection 用に更新する条件付きアクセス ポリシーを選択します。 新しい条件付きアクセス ポリシーを構成する方法、または Adaptive Protection 用の既存の条件付きアクセス ポリシーを更新する方法のガイダンスについては、「 一般的な条件付きアクセス ポリシー: Insider リスク ベースのポリシー」を参照してください。

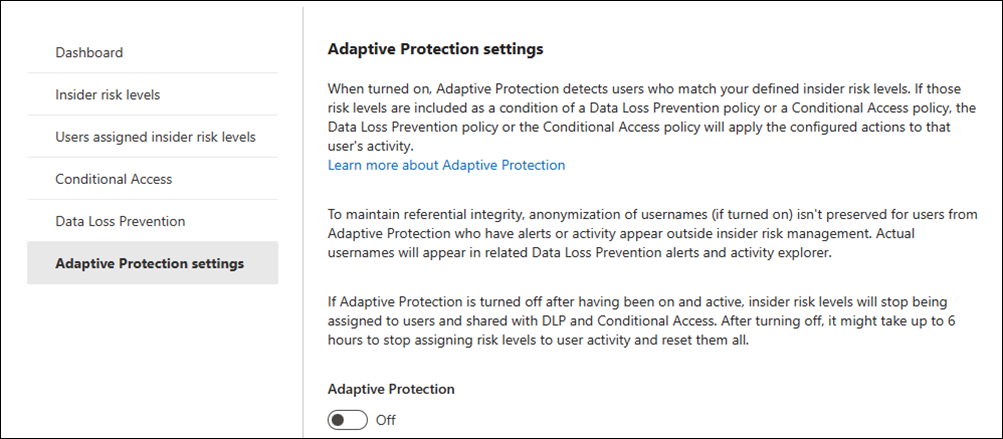

手順 5: アダプティブ保護を有効にする

前のすべての手順を完了したら、Adaptive Protection を有効にする準備ができました。 アダプティブ保護を有効にすると、次の手順が実行されます。

- インサイダー リスク管理ポリシーは、インサイダー リスク レベルの条件に一致するユーザー アクティビティの検索を開始します。 検出された場合、インサイダー リスク レベルがユーザーに割り当てられます。

- インサイダー リスク レベルが割り当てられているユーザーは、Adaptive Protection の [ ユーザー割り当てインサイダー リスク レベル ] タブに表示されます。

- データ損失防止ポリシーは、データ損失防止ポリシーに含まれるインサイダー リスク レベルに割り当てられているすべてのユーザーに対して保護アクションを適用します。 データ損失防止ポリシーは、アダプティブ保護の [データ損失防止] タブに追加されます。 データ損失防止ポリシーの詳細を表示し、ダッシュボードからポリシーの条件を編集できます。

- 自動的に作成されるデータ ライフサイクル管理ポリシーは、 昇格されたリスク レベルに割り当てられているすべてのユーザーに対して保護アクションを適用します。 次のメッセージは、[Adaptive Protection] タブに緑色の背景で表示され、プロアクティブなデータの保存が適用されていることをユーザーに通知します。"organizationは、重要なデータを削除する可能性のあるユーザーからも動的に保護されています。メッセージには、必要に応じてプロアクティブなデータ保持機能をオフにできるデータ ライフサイクル管理設定へのリンクも表示されます。

- 条件付きアクセス ポリシーは、条件付きアクセス ポリシーに含まれるインサイダー リスク レベルに割り当てられたすべてのユーザーに対して保護アクションを適用します。 条件付きアクセス ポリシーは、アダプティブ保護の [条件付きアクセス ポリシー] タブに追加されます。 条件付きアクセス ポリシーの詳細を表示し、ポリシーの条件をダッシュボードから編集できます。

アダプティブ保護を有効にするには、[ アダプティブ保護の設定 ] タブを選択し、[ アダプティブ保護 ] を [オン] にします。 Adaptive Protection のインサイダー リスク レベルとデータ損失防止、データ ライフサイクル管理、および適用されるユーザー アクティビティに適用される条件付きアクセス アクションが表示されるまでに最大 36 時間かかる場合があります。

Microsoft Mechanics チャネルで次のビデオを見て、 Adaptive Protection がユーザーの計算されたデータ セキュリティインサイダー リスク レベルに基づいてデータ保護の強度を自動的に調整する方法を確認します。

アダプティブ保護を管理する

Adaptive Protection を有効にし、インサイダー リスク管理、データ損失防止、条件付きアクセス ポリシーを構成すると、ポリシー メトリック、現在のスコープ内ユーザー、および現在スコープ内のインサイダー リスク レベルに関する情報にアクセスできるようになります。

注:

現時点では、データ ライフサイクル管理メトリックはダッシュボードに表示されません。 ただし、[アダプティブ保護] タブに 「重要なデータを削除する可能性があるユーザーからorganizationも動的に保護されています」というメッセージが表示される場合は、プロアクティブデータの保存が有効になっているかどうかがわかります。

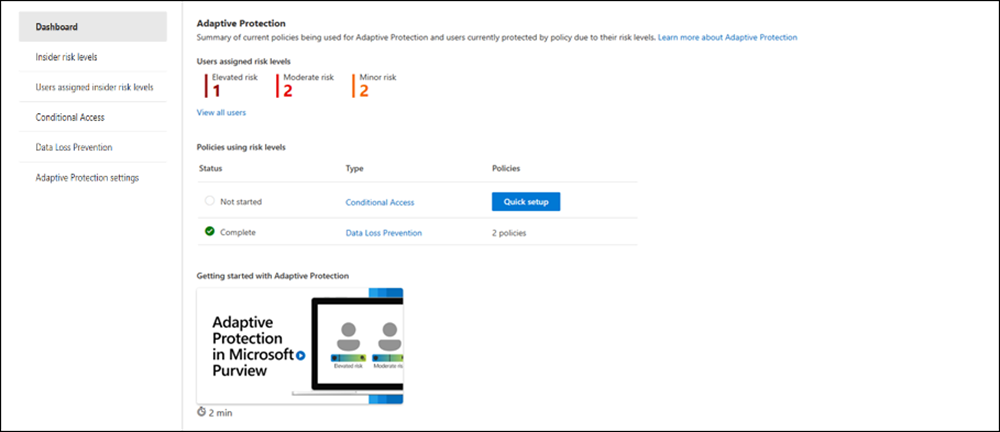

ダッシュボード

クイックまたはカスタムのセットアップ プロセスを完了すると、アダプティブ保護の [ダッシュボード] タブに、ユーザーのインサイダー リスク レベル、条件付きアクセス ポリシー、およびデータ損失防止ポリシーに関する概要情報のウィジェットが表示されます。

- インサイダー リスク レベルが割り当てられたユーザー: 各インサイダー リスク レベル (昇格、中、およびマイナー) のユーザー数を表示します。

- インサイダー リスク レベルを使用するポリシー: ポリシーの状態 ([未開始 ] または [ 完了] )、ポリシーの種類 (条件付きアクセス または データ損失防止)、およびポリシーの種類ごとに構成されたポリシーの数が表示されます。 ポリシーの種類が構成されていない場合は、[ クイック セットアップ ] を選択してポリシーを構成します。

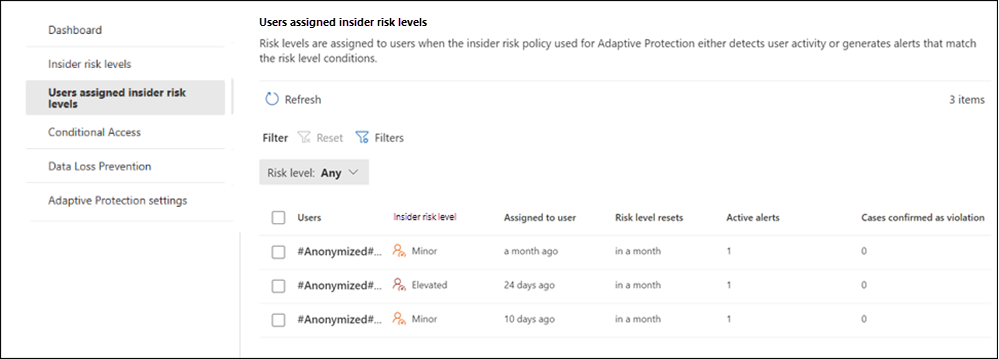

インサイダー リスク レベルが割り当てられたユーザー

Adaptive Protection でインサイダー リスク レベルが割り当てられているユーザーは、[ ユーザー割り当てインサイダー リスク レベル ] タブに表示されます。ユーザーごとに次の情報を確認できます。

ユーザー: ユーザー名をListsします。 データ損失防止ポリシーの場合、インサイダー リスク管理設定で [ 匿名化されたバージョンのユーザー名を表示 する] オプションが選択されている場合は、匿名化されたユーザー名が表示されます。 条件付きアクセス ポリシーの場合、[匿名化された バージョンのユーザー 名を表示する] 設定が選択されている場合でも、ユーザー名は匿名化されません。

重要

参照整合性を維持するために、アラートまたはアクティビティを持つ Adaptive Protection のユーザーがインサイダー リスク管理の外部に表示される場合、ユーザー名の匿名化 (オンになっている場合) は保持されません。 実際のユーザー名は、関連するデータ損失防止アラートとアクティビティ エクスプローラーに表示されます。

インサイダー リスク レベル: ユーザーに割り当てられている現在のインサイダー リスク レベル。

ユーザーに割り当てられている: ユーザーにインサイダー リスク レベルが割り当てられた後に経過した日数または月数。

インサイダー リスク レベルのリセット: ユーザーのインサイダー リスク レベルが自動的にリセットされるまでの日数。

ユーザーのインサイダー リスク レベルを手動でリセットするには、ユーザーを選択し、[ 期限切れ] を選択します。 このユーザーにはインサイダー リスク レベルが割り当てられなくなります。 このユーザーの既存のアラートまたはケースは削除されません。 このユーザーが選択したインサイダー リスク管理ポリシーに含まれている場合、トリガーイベントが検出されると、インサイダー リスク レベルが再び割り当てられます。

アクティブなアラート: ユーザーの現在のインサイダー リスク管理アラートの数。

違反として確認されたケース: ユーザーに対して確認されたケースの数。

大文字と小文字: 大文字と小文字の名前。

必要に応じて、 Insider リスク レベルでユーザーをフィルター処理できます。

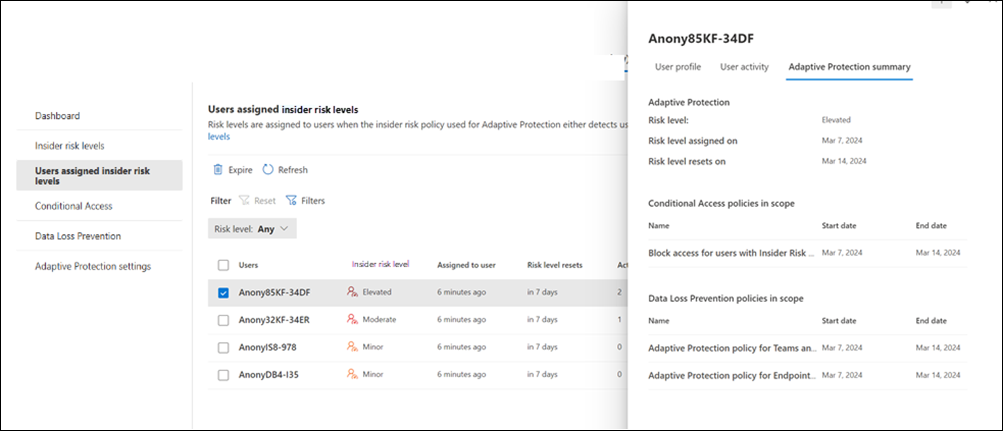

特定のユーザーの詳細なインサイダー リスクと Adaptive Protection 情報を表示するには、ユーザーを選択してユーザーの詳細ウィンドウを開きます。 詳細ウィンドウには、 ユーザー プロファイル、 ユーザー アクティビティ、 アダプティブ保護の概要の 3 つのタブが含まれています。 [ユーザー プロファイル] タブと [ユーザー アクティビティ] タブの詳細については、「ユーザーの詳細を表示する」を参照してください。

[アダプティブ保護の概要] タブでは、次の 4 つのセクションの情報が集計されます。

- アダプティブ保護: このセクションでは、ユーザーの現在の リスク レベル、 割り当てられたリスク レベル、および リスク レベルのリセットに 関する情報を表示します。

- スコープ内のデータ損失防止ポリシー (動的): このセクションでは、ユーザーの現在スコープ内のすべてのデータ損失防止ポリシーと、ポリシーの開始日と終了日を表示します。 これは、ユーザーのインサイダー リスク レベルとインサイダー リスク レベルのデータ損失防止ポリシー構成に基づいています。 たとえば、ユーザーにインサイダー リスク管理ポリシーの 昇格されたリスク レベル として定義されているアクティビティがあり、リスク レベル の昇格条件で 2 つのデータ損失防止ポリシーが構成されている場合、この 2 つのデータ損失防止ポリシーがユーザーに対してここに表示されます。

- スコープ内の条件付きアクセス ポリシー (動的): このセクションでは、ユーザーの現在スコープ内のすべての条件付きアクセス ポリシーと、ポリシーの開始日と終了日が表示されます。 これは、ユーザーのインサイダー リスク レベルとインサイダー リスク レベルの条件付きアクセス ポリシー構成に基づいています。 たとえば、ユーザーがインサイダー リスク管理ポリシーの 昇格されたリスク レベル として定義されているアクティビティを持ち、条件付きアクセス ポリシーが 昇格されたリスク レベル 条件で構成されている場合、条件付きアクセス ポリシーがユーザーに対してここに表示されます。

- アダプティブ保護のインサイダー リスク ポリシー: このセクションでは、ユーザーが現在スコープ内にあるインサイダー リスク管理ポリシーを表示します。

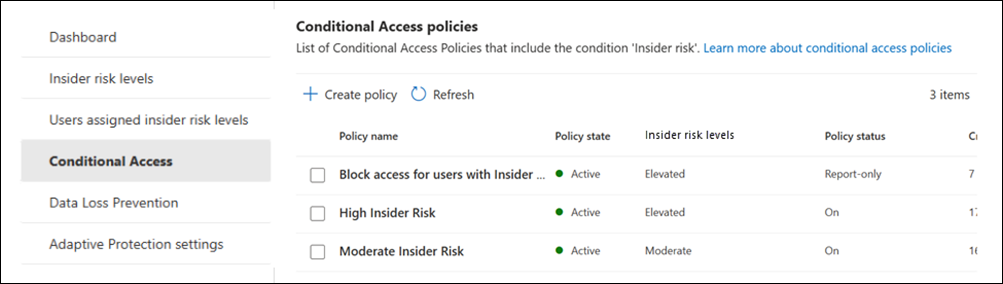

条件付きアクセス ポリシー

[ 条件付きアクセス ポリシー] ページには、 Insider リスク 条件を使用しているすべての条件付きアクセス ポリシーが表示されます。 ポリシーごとに次の情報を確認できます。

- ポリシー名: 条件付きアクセス ポリシーの名前。

- ポリシーの状態: ポリシーの現在の状態。 値は アクティブ または 非アクティブです。

- インサイダー リスク レベル: Insider リスク条件を使用した条件付きアクセス ポリシーに含まれる インサイダー リスク レベル。 オプションは 、管理者特権、 中レベル、または マイナーです。

- ポリシーの状態: 条件付きアクセス ポリシーの現在の状態。 オプションは [オン] または [通知ありのテスト] です。

- [作成日]: 条件付きアクセス ポリシーが作成された日付。

- 最終更新日: 条件付きポリシーが最後に編集された日付。

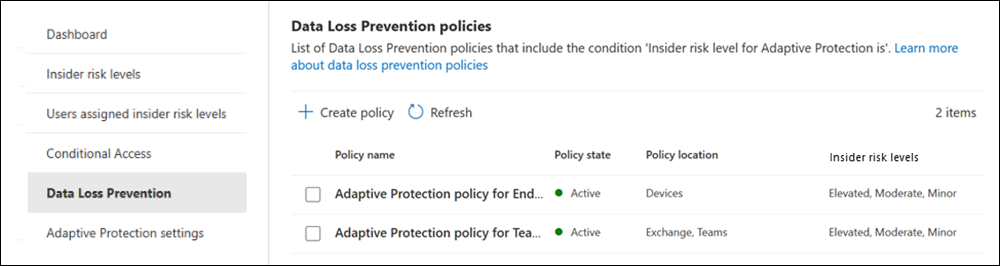

データ損失防止ポリシー

[ データ損失防止ポリシー] ページには、 Adaptive Protection にユーザーのインサイダー リスク レベル が条件として使用されているすべてのデータ損失防止ポリシーが表示されます。 ポリシーごとに次の情報を確認できます。

- ポリシー名: データ損失防止ポリシーの名前。

- ポリシーの状態: ポリシーの現在の状態。 値は アクティブ または 非アクティブです。

- ポリシーの場所: データ損失防止ポリシーに含まれる 場所 。 現在、Adaptive Protection は Exchange、Teams、デバイスをサポートしています。

- インサイダー リスク レベル: Adaptive Protection のインサイダー リスク レベルを使用するデータ損失防止ポリシーに含まれる インサイダー リスク レベルは条件です 。 オプションは 、管理者特権、 中レベル、または マイナーです。

- ポリシーの状態: データ損失防止ポリシーの現在の状態。 オプションは [オン] または [通知ありのテスト] です。

- 作成日: データ損失防止ポリシーが作成された日付。

- 最終更新日: データ損失防止ポリシーが最後に編集された日付。

インサイダー リスク レベルの設定を調整する

インサイダー リスク レベルを持つユーザーを確認した後、インサイダー リスク レベルが割り当てられているユーザーが多すぎる、または少なすぎる場合があります。 2 つの方法を使用してポリシー構成を調整して、インサイダー リスク レベルが割り当てられているユーザーの数を減らすか、増やすことができます。

-

インサイダー リスク レベルの設定を変更します。 しきい値を調整して、インサイダー リスク レベルをユーザーに割り当てることができます。

- インサイダー リスク レベルの割り当てに必要なアクティビティの重大度を増減します。 たとえば、インサイダー リスク レベルのユーザーが少なすぎる場合は、アクティビティまたはアラートの重大度を減らすことができます。

- インサイダー リスク レベルが特定のユーザー アクティビティに基づいている場合は、検出期間中に発生するアクティビティを増減します。 たとえば、インサイダー リスク レベルのユーザーが少なすぎると、アクティビティの発生を減らすことができます。

- インサイダー リスク レベルの基準を変更します。 たとえば、インサイダー リスク レベルのユーザーが多すぎる場合、ユーザーの数を減らすには、アラートが確認された場合にのみインサイダー リスク レベルを割り当てることができます。

- ポリシーのしきい値を変更します。 インサイダー リスク レベルはポリシー検出に基づいて割り当てられるため、ポリシーを変更することもできます。これにより、内部リスク レベルを割り当てる要件が変更されます。 ポリシーを変更するには、重大度の高い/中低のアクティビティとアラートにつながるポリシーのしきい値を増減します。

アダプティブ保護を無効にする

アダプティブ保護を一時的に無効にする必要がある場合があります。 アダプティブ保護を無効にするには、[ アダプティブ保護の設定 ] タブを選択し、[ アダプティブ保護 ] を [オフ] に切り替えます。

Adaptive Protection が有効でアクティブになった後にオフにした場合、インサイダー リスク レベルはユーザーに割り当てられなくなります。また、データ損失防止、データ ライフサイクル管理、条件付きアクセスと共有され、ユーザーの既存のインサイダー リスク レベルはすべてリセットされます。 Adaptive Protection をオフにした後、ユーザー アクティビティへのインサイダー リスク レベルの割り当てを停止し、すべてリセットするまでに最大 6 時間かかる場合があります。 インサイダー リスク管理、データ損失防止、データ ライフサイクル管理、条件付きアクセス ポリシーは自動的に削除されません。

注:

データ ライフサイクル管理の [データ ライフサイクル管理] 設定で [アダプティブ保護] をオフにすることで、インサイダー リスク管理 Adaptive Protection を無効にすることなく 、データ ライフサイクル管理 保護をオプトアウトできます。 この設定をオフにすると、データ ライフサイクル管理ポリシーが削除されます。 設定を再度有効にしない限り、この設定は再度有効になりません。 データ ライフサイクル管理のアダプティブ保護設定の詳細