Microsoft Purview を使用して情報保護ソリューションを展開する

情報保護戦略は、ビジネス ニーズによって推進されます。 規制、法律、およびビジネス プラクティスに準拠する必要のある組織が多くあります。 さらに、組織は、特定のプロジェクトのデータなど、独自の情報を保護する必要があります。

Microsoft Purview Information Protection (旧称 Microsoft Information Protection) には、クラウド、アプリ、デバイス間で機密データを保護するために使用できるフレームワーク、プロセス、機能が用意されています。

実際のMicrosoft Purview Information Protectionの例を確認するには、エンド ユーザー エクスペリエンスから管理者構成まで、次のビデオをwatchします。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

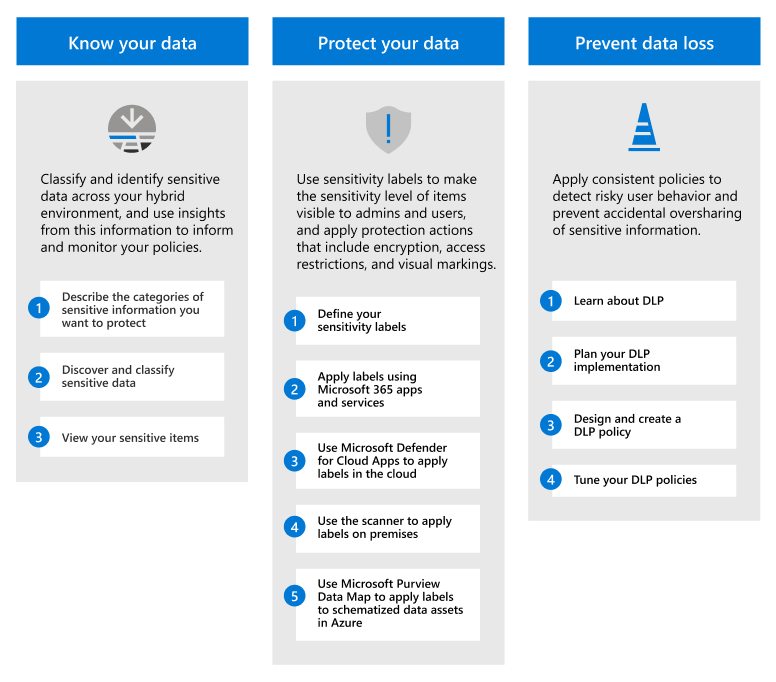

Microsoft Purview の情報保護フレームワーク

Microsoft Purview の情報保護を使用すれば、機密情報がどこに保存されていても、どこに移動されても、それらの情報の検出、分類、保護が可能になります。

データ ガバナンスについては、「Microsoft Purview を使用してデータ ガバナンス ソリューションを展開する」を参照してください。

ヒント

Microsoft Purview を初めて使用する場合は、AI にデータ セキュリティ態勢管理 (DSPM) を使用してこのページの情報を補完し、Microsoft Purview Information Protectionを使用してデータのセキュリティ保護を開始することを検討してください。

現在、organizationでの AI アプリの使用が制限されている場合でも、AI のDSPMは、既製のレポート、既定の秘密度ラベル、および機密データを保護するための変更が容易なポリシーの自動作成と同じコントロールフレームワークを使用します。

ライセンス

Microsoft Purview の情報保護機能は、Microsoft Purview に含まれています。 ライセンス要件は、構成オプションによって機能内であっても異なる場合があります。 ライセンスの要件とオプションを特定するには、Microsoft 365 のセキュリティとコンプライアンス。

データを把握する

機密性の高いデータが存在する場所を把握することは、多くの組織にとって最大の課題です。 Microsoft Purview の情報保護データ分類は、組織の作成する増え続けるデータを検出し、正確に分類するのに役立ちます。 グラフィカル表現は、このデータに関する分析情報を得るのに役立ちます。これにより、ポリシーを設定および監視して保護および管理できます。

| 手順 | 説明 | 詳細情報 |

|---|---|---|

| 1 | 保護する機密情報のカテゴリについて説明します。 組織にとって最も重要な情報の種類と、そうでない情報の種類は既に把握しています。 利害関係者と協力して、出発点となるこれらのカテゴリについて説明します。 |

機密情報の種類に関する詳細情報 |

| 2 | 機密データを検出して分類します。 アイテム内の機密データは、既定の DLP ポリシー、ユーザーによる手動ラベル付け、機密情報の種類または機械学習を使用した自動パターン認識など、さまざまな方法を使用して見つけることができます。 |

データ分類の説明 |

| 3 | 機密アイテムを表示します。 コンテンツ エクスプローラーとアクティビティ エクスプローラーを使用して、機密性の高いアイテムと、ユーザーがこれらのアイテムに対して実行しているアクションの詳細な分析を行います。 |

コンテンツ エクスプローラーの使用を開始する |

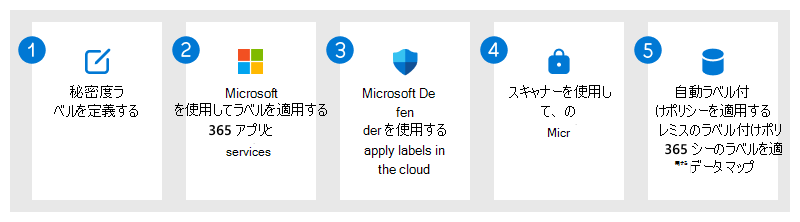

データを保護する

機密データの場所を把握する情報を使用して、より効率的に保護します。 ただし、待つ必要はありません。手動、既定、自動ラベル付けの組み合わせでデータの保護をすぐに開始できます。 次に、前のセクションの コンテンツ エクスプローラー と アクティビティ エクスプローラー を使用して、ラベルが付けられている項目とラベルの使用方法を確認します。

| 手順 | 説明 | 詳細情報 |

|---|---|---|

| 1 |

秘密度ラベルおよび組織のデータを保護するポリシーを定義します。 これらのラベルは、コンテンツの機密性を識別するだけでなく、コンテンツ マーキング (ヘッダー、フッター、透かし)、暗号化、およびその他のアクセス制御などの保護アクションを適用できます。 秘密度ラベルの例: 個人用 Public 全般 - 誰でも (無制限) - すべての従業員 (無制限) 社外秘 - 誰でも (無制限) - すべての従業員 - 信頼されたPeople 非常に機密性の高い社外秘 - すべての従業員 - 特定のPeople 秘密度ラベル ポリシーの例: 1. テナント内のすべてのユーザーにすべてのラベルを発行する 2. 項目の [全般] \ [すべての従業員] (無制限) の既定のラベル 3. ユーザーは、ラベルを削除したり、分類を下げたりするための 正当な理由 を提供する必要があります |

秘密度ラベルの使用を開始する 機密ラベルとそのポリシーを作成して構成する 機密ラベルを使用して暗号化を適用しコンテンツへのアクセスを制限する |

| 2 | Microsoft 365 アプリとサービスのデータにラベルを付けて保護します。 秘密度ラベルは、Microsoft 365 Word、Excel、PowerPoint、Outlook、Teams 会議、および SharePoint および OneDrive サイト、および Microsoft 365 グループを含むコンテナーでもサポートされています。 手動ラベル付け、自動ラベル付け、既定のラベル付け、必須ラベル付けなどのラベル付け方法の組み合わせを使用します。 クライアント側の自動ラベル付けの構成例: 1.1-9クレジットカード番号の場合は機密\誰でも(無制限)をお勧めします 2. 10 以上のクレジットカード番号がある場合は、機密 \ すべての従業員を推奨する -- 一般的なエンド ユーザー エクスペリエンスと、ユーザーがボタンを選択して機密性の高いコンテンツを表示する (Wordのみ) サービス側の自動ラベル付けの構成例: すべての場所 (Exchange、SharePoint、OneDrive) に適用する 1.1-9クレジットカード番号の場合は、機密\誰でも(無制限)を適用します 2.10以上のクレジットカード番号の場合は、機密\ すべての従業員を適用します 3.1-9米国の個人データとフルネームの場合、 機密\ 誰でも(無制限) 適用する 4.10人以上の米国の個人データとフルネームの場合は 、機密\ すべての従業員 を適用する |

Office アプリの秘密度ラベルを管理する SharePoint および OneDrive でファイルの秘密度ラベルを有効にする 機密度ラベルを使用して暗号化されたファイルの共同編集を有効にする SharePoint ドキュメント ライブラリの既定の秘密度ラベルを構成する Microsoft 365 データに秘密度ラベルを自動的に適用する Microsoft Teams、Microsoft 365 グループ、SharePoint サイトで秘密度ラベルを使用する 秘密度ラベルを使用して予定表アイテム、Teams 会議、チャットを保護する Microsoft Loopで秘密度ラベルを使用する 秘密度ラベルを使用して、SharePoint と OneDrive のサイトとドキュメントの既定の共有リンクを設定する Microsoft Syntexのモデルに秘密度ラベルを適用する Power BI の秘密度ラベル |

| 3 | 機密ラベルと共にMicrosoft Defender for Cloud Appsを使用して、クラウド内のデータ ストア (Box、GSuite、SharePoint、OneDrive) に存在する機密アイテムを検出、ラベル付け、保護します。 ファイル ポリシーの構成例: Box アカウントに格納されているファイル内のクレジット カード番号を検索し、秘密度ラベルを適用して機密性の高い情報を識別し、暗号化します。 |

クラウドに保存されている規制対象および機密データを検出、分類、ラベル付け、保護する |

| 4 | 秘密度ラベルを使用して 情報保護スキャナー をデプロイすることで、オンプレミスのデータ ストアに存在する機密性の高い項目を検出、ラベル付け、保護します。 | 情報保護スキャナーの構成とインストール |

| 5 | Microsoft Purview データ マップの秘密度ラベルを自動適用して、Azure Blob Storage、Azure ファイル、およびAzure Data Lake Storage Gen2の項目を検出してラベル付けします。 | Microsoft Purview データ マップの秘密度ラベルについて説明します |

基幹業務アプリまたはサードパーティの SaaS アプリに秘密度ラベルを拡張しようとしている開発者は、「Microsoft の情報保護 (MIP) SDK のセットアップと構成」を参照してください。

追加の保護機能

Microsoft Purview には、データを保護するための次の機能が含まれています。 すべてのお客様にとってこれらの機能が必要というわけではありません。また、一部のものは最新のリリースに置き換えられる可能性があります。

保護機能の完全な一覧については、「 Microsoft Purview でデータを保護 する」ページを参照してください。

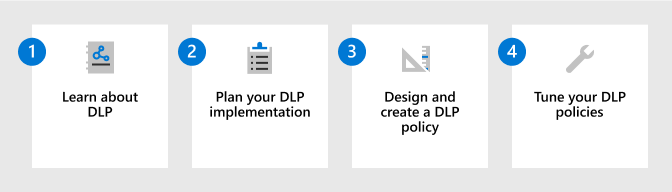

データの損失を防止する

Microsoft Purview データ損失防止 (DLP) ポリシーを展開して、アプリやサービス間での機密データの不適切な共有、転送、または使用を管理および防止します。 これらのポリシーは、ユーザーが機密データを使用しているときに適切な意思決定を行い、適切なアクションを実行するのに役立ちます。

| 手順 | 説明 | 詳細情報 |

|---|---|---|

| 1 | データ損失防止 (DLP) について説明します。 組織は、財務データ、専有データ、信用カード番号、健康記録、社会保障番号などの機密情報を管理しています。 これらの機密データを保護し、リスクを軽減するには、こうしたデータを保持するべきでないユーザーと不適切に共有できないようにする方法が必要です。 この方法は、データ損失防止 (DLP) と呼ばれます。 |

データ損失防止について |

| 2 | DLP の実装を計画します。 すべての組織のビジネス ニーズ、目標、リソース、状況は各組織固有のものなので、それぞれに異なる方法でデータ損失防止 (DLP) を計画し、実装します。 ただし、成功したすべての DLP 実装に共通する要素があります。 |

データ損失防止ポリシーのサポート |

| 3 | DLP ポリシーを設計して作成します。 データ損失防止 (DLP) ポリシーの作成はすばやく簡単ですが、多くの微調整を行う必要がある場合は、意図した結果を生成するポリシーを取得するのに時間がかかる場合があります。 実装する前にポリシーを設計する時間を取ると、試行錯誤だけでチューニングするよりも、目的の結果が速くなり、意図しない問題が少なくなります。 DLP ポリシーの構成例: 電子メールにクレジット カード番号が含まれている場合、または電子メールに機密性の高い情報を識別する特定の秘密度ラベルがある場合に送信されないようにします。 |

DLP ポリシーを設計する |

| 4 | DLP ポリシーを調整します。 DLP ポリシーを展開すると、意図した目的をどの程度満たしているかがわかります。 その情報を使用して、パフォーマンスを向上させるためにポリシー設定を調整します。 |

データ損失防止ポリシーの作成と展開 |

展開戦略

クレジット カード番号の例は、多くの場合、初期テストとエンド ユーザー教育に役立ちます。 通常、organizationがクレジット カード番号を保護する必要がない場合でも、保護が必要な機密アイテムであるという概念は、ユーザーが簡単に理解できます。 多くの Web サイトでは、テスト目的にのみ適したクレジット カード番号が提供されています。 また、クレジット カード番号ジェネレーターを提供するサイトを検索して、ドキュメントやメールに番号を貼り付けることもできます。

自動ラベル付けと DLP ポリシーを運用環境に移行する準備ができたら、organizationで使用されるデータの種類に適した分類子と構成に変更します。 たとえば、知的財産や特定の種類のドキュメントにトレーニング可能な分類子を使用する必要がある場合や、顧客や従業員に関連するプライバシー データに対して正確なデータ一致 (EDM) 機密情報の種類を使用する必要がある場合があります。

または、まず、セキュリティ攻撃の対象となる IT 関連の情報を検出して保護します。 次に、電子メールと Teams チャットの DLP ポリシーを使用してパスワードの共有を確認して防止することで、これを補完します。

- トレーニング可能な分類子 IT と IT インフラとネットワーク セキュリティ ドキュメントを使用する

- 組み込みの機密情報の種類 [ 全般パスワード] を使用し、ユーザーが使用するさまざまな言語の "password is" のカスタム機密情報の種類を作成します

情報保護ソリューションのデプロイは、線形デプロイではなく反復的であり、多くの場合は循環型です。 データを把握すればするほど、より正確にラベルを付け、データ漏えいを防ぐことができます。 これらの適用されたラベルとポリシーの結果は、データ分類ダッシュボードとツールに流れ込み、保護するためにより機密性の高いデータが表示されます。 または、その機密データを既に保護している場合は、追加の保護アクションが必要かどうかを検討してください。

秘密度ラベルを定義するとすぐに、データに手動でラベルを付けることができます。 DLP に使用するのと同じ分類子を使用して、より多くのデータを自動的に検索してラベル付けできます。 機密性の高いラベルが付いているアイテムの共有をブロックするなど、秘密度ラベルを分類子として使用することもできます。

ほとんどのお客様は、データを保護するためのソリューションを既に用意しています。 デプロイ戦略は、既にあるものを基にして構築するか、ビジネス価値が最も高いギャップやリスクの高い領域に対処するギャップに焦点を当てることです。

独自のデプロイ戦略を計画するのに役立つ情報については、「 秘密度ラベルの概要 」と「 データ損失防止の計画」を参照してください。

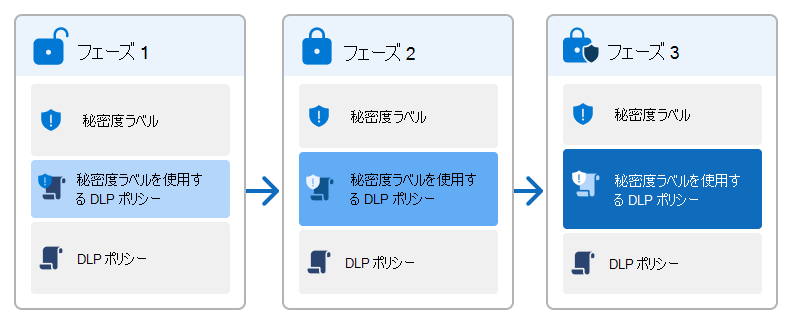

段階的なデプロイを検討する

段階的に制限の厳しい制御を実装する段階的なデプロイを使用して、情報保護をデプロイする方が好ましい場合があります。 このアプローチでは、テクノロジに精通し、自信を持つにつれて、ユーザーに対する新しい保護対策が徐々に導入されます。 例:

- 既定のラベルと暗号化なしから、機密データが見つかった場合に暗号化を適用するラベルを推奨し、機密データが見つかったときにラベルを自動的に適用する方法までです。

- 過剰共有アクションの監査から、ユーザーを教育するための警告によるより制限の厳しいブロック、およびすべての共有のブロックに進む DLP ポリシー。

このような段階的な展開の詳細は、秘密度ラベルと DLP ポリシーが相互に統合され、個別に使用された場合よりも優れたデータ保護を提供する次の計画のようになります。

秘密度ラベルの構成:

- General\All Employees: 電子メールの既定のラベル。 暗号化なし。 メールに適用されている場合は、ユーザーの過共有をブロックします。

- Confidential\All Employees: ドキュメントの既定のラベル。 暗号化なし。 メールに適用されている場合は、ユーザーの過共有をブロックします。

- 極秘\すべての従業員: 暗号化なし。 メールに適用されている場合は、ユーザーの過共有をブロックします。

DLP ポリシー A:

- クレジット カードのインスタンスが 1 から 2 個見つかった場合は、アイテムに Personal または Confidential\Anyone (無制限) のラベルが付いている場合を除き、外部共有をブロックします。 分析にはログとレポートを使用します。

DLP ポリシー B:

- クレジット カードの 3 から 9 個のインスタンスが見つかった場合は、外部共有、クラウドエグレスをブロックし、アイテムに Confidential\Anyone (無制限) のラベルが付いている場合を除き、リムーバブル ドライブにコピーします。 分析にはログとレポートを使用します。

DLP ポリシー C:

- クレジット カードの 10 以上のインスタンスが見つかった場合は、外部共有、クラウドエグレスをブロックし、例外なしでリムーバブル ドライブにコピーします。 分析にはログとレポートを使用します。

この段階的デプロイの例の構成の詳細:

- 親ラベルの既定のサブラベル

- データ損失防止 Exchange の条件とアクションのリファレンス

- 信頼度レベルと秘密度の種類のその他の要素

- DLP ポリシーで秘密度ラベルを条件として使用する

- ユーザーがアクセス許可を割り当てることができる暗号化

- 特定の使用権限の暗号化

- データ損失防止ポリシーのアラートを構成して表示する

段階的な展開戦略を含むその他の展開ガイダンスについては、「 Microsoft Purview で既定でセキュリティで保護し、製品エンジニアリング チームからの過剰共有から保護する 」を参照してください。

トレーニング リソース

対話型ガイド: Microsoft Purview Information Protection

コンサルタントと管理者向けの学習モジュール:

- Microsoft Purview での情報保護とデータ ライフサイクル管理の概要

- 保護とガバナンスのためにデータを分類する

- Microsoft Purview で情報を保護する

- Microsoft Purview でのデータ損失の防止

ユーザーに対して構成した秘密度ラベルを適用して使用するようにトレーニングするには、「秘密度ラベルのユーザーのドキュメントを終了する」を参照してください。

Teams のデータ損失防止ポリシーを展開すると、このテクノロジの概要として、次のエンド ユーザー ガイダンスが役立つ場合があります。 これには、ユーザーに表示される可能性のあるいくつかのメッセージが含まれます。 データ損失防止 (DLP) と通信コンプライアンス ポリシーに関する Teams メッセージ。