Microsoft Purview セキュリティのベスト プラクティス

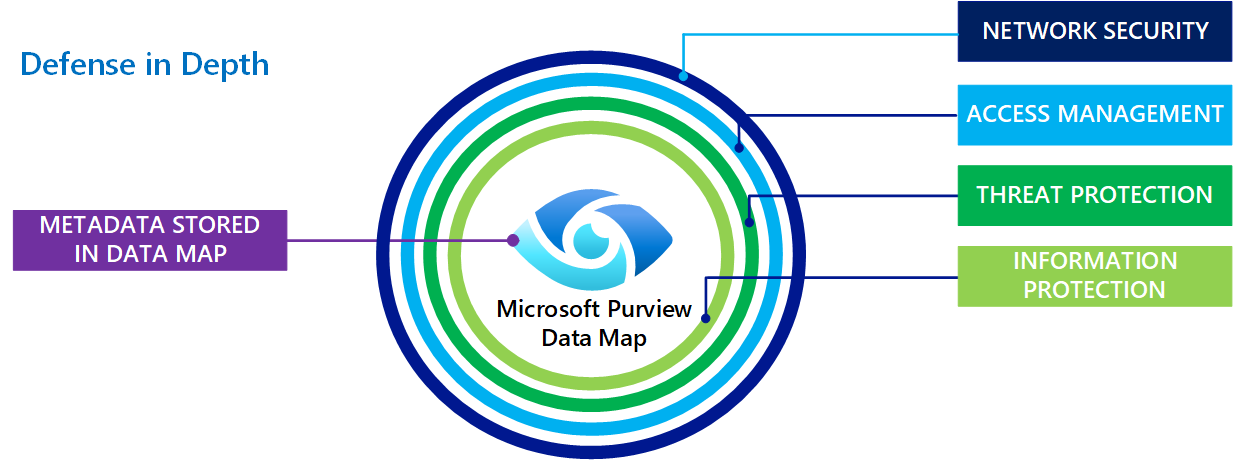

この記事では、Microsoft Purview ガバナンス ソリューションの一般的なセキュリティ要件に関するベスト プラクティスについて説明します。 説明されているセキュリティ戦略は、多層防御アプローチに従います。

注:

これらのベスト プラクティスは、 Microsoft Purview 統合ガバナンス ソリューションのセキュリティに関するものです。 Microsoft Purview のリスクとコンプライアンス ソリューションの詳細については、 こちらを参照してください。 Microsoft Purview 全般の詳細については、 こちらを参照してください。

これらの推奨事項を環境に適用する前に、セキュリティ要件に該当しない場合があるため、セキュリティ チームに相談する必要があります。

ネットワーク セキュリティ

Microsoft Purview データ マップでは、次のネットワーク セキュリティ機能を有効にすることができます。

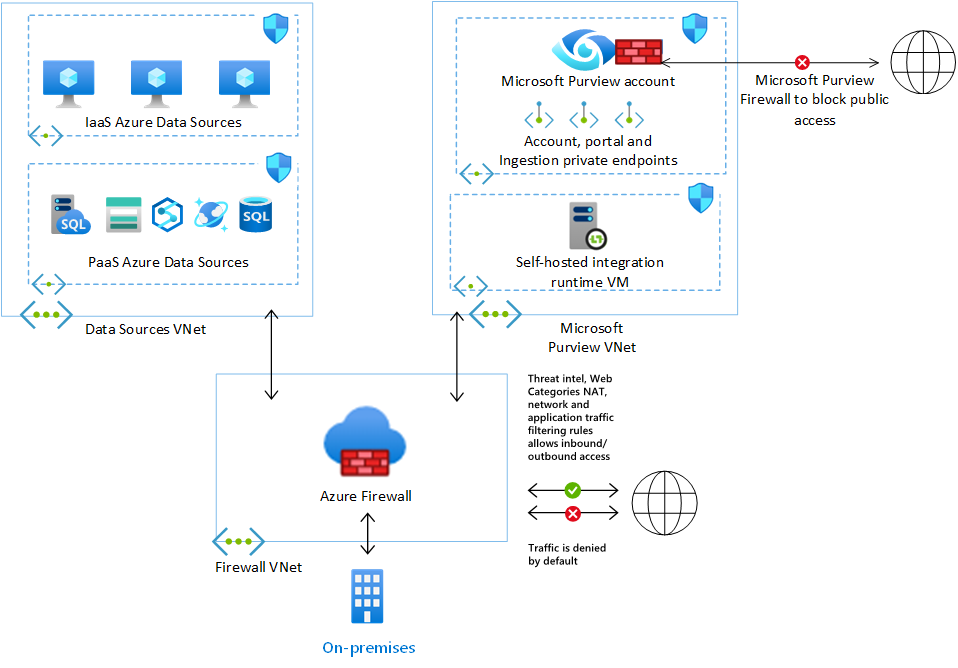

- Private Link Service を使用してエンドツーエンドのネットワーク分離を有効にします。

- Microsoft Purview Firewall を使用してパブリック アクセスを無効にします。

- Azure データ ソースのプライベート エンドポイント、Microsoft Purview プライベート エンドポイント、セルフホステッド ランタイム VM がデプロイされているサブネットの ネットワーク セキュリティ グループ (NSG) 規則 をデプロイします。

- ネットワーク検査やネットワーク フィルタリングのAzure Firewallなど、ネットワーク仮想アプライアンスによって管理されるプライベート エンドポイントを使用して Microsoft Purview を実装します。

詳細については、「 Azure PaaS Services への接続に関連するベスト プラクティス」を参照してください。

Microsoft Purview アカウントのプライベート エンドポイントを展開する

プライベート ネットワーク内から Microsoft Purview を使用する必要がある場合は、Microsoft Purview アカウントで Azure Private Link Service を使用して、部分的またはエンドツーエンドの分離を行って Microsoft Purview ガバナンス ポータルに接続し、Microsoft Purview エンドポイントにアクセスし、データ ソースをスキャンすることをお勧めします。

Microsoft Purview アカウント のプライベート エンドポイントは、セキュリティの別の層を追加するために使用されるため、仮想ネットワーク内から発信されたクライアント呼び出しのみが Microsoft Purview アカウントへのアクセスを許可されます。 このプライベート エンドポイントは、ポータルのプライベート エンドポイントの前提条件でもあります。

プライベート ネットワークを使用して Microsoft Purview ガバナンス ポータルへの接続を有効にするには、Microsoft Purview ポータル のプライベート エンドポイントが必要です。

Microsoft Purview では、インジェスト プライベート エンドポイントを使用して、Azure またはオンプレミス環境のデータ ソースをスキャンできます。

詳細については、「 Microsoft Purview ネットワーク アーキテクチャとベスト プラクティス」を参照してください。

Microsoft Purview ファイアウォールを使用してパブリック アクセスをブロックする

Microsoft Purview パブリック アクセスを無効にして、パブリック インターネットから Microsoft Purview アカウントへのアクセスを完全に遮断できます。 この場合は、次の要件を考慮する必要があります。

- Microsoft Purview は、 エンドツーエンドのネットワーク分離シナリオに基づいて展開する必要があります。

- Microsoft Purview ガバナンス ポータルと Microsoft Purview エンドポイントにアクセスするには、プライベート ネットワークに接続されている管理マシンを使用して、プライベート ネットワーク経由で Microsoft Purview にアクセスする必要があります。

- 既知の制限事項を確認します。

詳細については、「 パブリック アクセスを制限するファイアウォール」を参照してください。

ネットワーク セキュリティ グループを使用する

Azure ネットワーク セキュリティ グループを使用して、Azure 仮想ネットワーク内の Azure リソースとの間のネットワーク トラフィックをフィルター処理できます。 ネットワーク セキュリティ グループには、いくつかの種類の Azure リソースに対する受信ネットワーク トラフィックまたは送信ネットワーク トラフィックを許可または拒否する セキュリティ規則 が含まれています。 ルールごとに、送信元と宛先、ポート、プロトコルを指定できます。

ネットワーク セキュリティ グループは、Microsoft Purview プライベート エンドポイント、セルフホステッド統合ランタイム VM、Azure データ ソースがデプロイされているネットワーク インターフェイスまたは Azure 仮想ネットワーク サブネットに適用できます。

詳細については、「 プライベート エンドポイントに NSG ルールを適用する」を参照してください。

Microsoft Purview スキャンの データ ソース には、次の NSG 規則が必要です。

| 方向 | ソース | 送信元ポート範囲 | Destination (転送先) | 宛先ポート | プロトコル | アクション |

|---|---|---|---|---|---|---|

| 受信 | セルフホステッド統合ランタイム VM のプライベート IP アドレスまたはサブネット | * | データ ソースのプライベート IP アドレスまたはサブネット | 443 | 任意 | 許可 |

管理 マシン から Microsoft Purview ガバナンス ポータルにアクセスするには、次の NSG 規則が必要です。

| 方向 | ソース | 送信元ポート範囲 | Destination (転送先) | 宛先ポート | プロトコル | アクション |

|---|---|---|---|---|---|---|

| 送信 | 管理マシンのプライベート IP アドレスまたはサブネット | * | Microsoft Purview アカウントとポータルのプライベート エンドポイントの IP アドレスまたはサブネット | 443 | 任意 | 許可 |

| 送信 | 管理マシンのプライベート IP アドレスまたはサブネット | * | サービス タグ: AzureCloud |

443 | 任意 | 許可 |

Microsoft Purview スキャンとメタデータ インジェスト用 のセルフホステッド統合ランタイム VM には 、次の NSG 規則が必要です。

重要

データ ソースの種類に基づいて、関連するサービス タグを使用して追加のルールを追加することを検討してください。

| 方向 | ソース | 送信元ポート範囲 | Destination (転送先) | 宛先ポート | プロトコル | アクション |

|---|---|---|---|---|---|---|

| 送信 | セルフホステッド統合ランタイム VM のプライベート IP アドレスまたはサブネット | * | データ ソースのプライベート IP アドレスまたはサブネット | 443 | 任意 | 許可 |

| 送信 | セルフホステッド統合ランタイム VM のプライベート IP アドレスまたはサブネット | * | Microsoft Purview アカウントとインジェスト プライベート エンドポイントの IP アドレスまたはサブネット | 443 | 任意 | 許可 |

| 送信 | セルフホステッド統合ランタイム VM のプライベート IP アドレスまたはサブネット | * | サービス タグ: Servicebus |

443 | 任意 | 許可 |

| 送信 | セルフホステッド統合ランタイム VM のプライベート IP アドレスまたはサブネット | * | サービス タグ: Storage |

443 | 任意 | 許可 |

| 送信 | セルフホステッド統合ランタイム VM のプライベート IP アドレスまたはサブネット | * | サービス タグ: AzureActiveDirectory |

443 | 任意 | 許可 |

| 送信 | セルフホステッド統合ランタイム VM のプライベート IP アドレスまたはサブネット | * | サービス タグ: DataFactory |

443 | 任意 | 許可 |

| 送信 | セルフホステッド統合ランタイム VM のプライベート IP アドレスまたはサブネット | * | サービス タグ: KeyVault |

443 | 任意 | 許可 |

Microsoft Purview アカウント、ポータル、インジェスト プライベート エンドポイントには、次の NSG 規則が必要です。

| 方向 | ソース | 送信元ポート範囲 | Destination (転送先) | 宛先ポート | プロトコル | アクション |

|---|---|---|---|---|---|---|

| 受信 | セルフホステッド統合ランタイム VM のプライベート IP アドレスまたはサブネット | * | Microsoft Purview アカウントとインジェスト プライベート エンドポイントの IP アドレスまたはサブネット | 443 | 任意 | 許可 |

| 受信 | 管理マシンのプライベート IP アドレスまたはサブネット | * | Microsoft Purview アカウントとインジェスト プライベート エンドポイントの IP アドレスまたはサブネット | 443 | 任意 | 許可 |

詳細については、「 セルフホステッド統合ランタイム ネットワーク要件」を参照してください。

アクセス管理

ID とアクセス管理は、セキュリティ保証の大部分の基礎を提供します。 クラウド サービスの ID 認証と承認制御に基づいてアクセスを有効にします。 これらのコントロールは、データとリソースを保護し、許可する必要がある要求を決定します。

Microsoft Purview のロールとアクセス管理に関連して、次のセキュリティのベスト プラクティスを適用できます。

- コントロール プレーンとデータ プレーンで Microsoft Purview を管理するためのロールと責任を定義します。

- Azure サブスクリプション内で Microsoft Purview をデプロイおよび管理するために必要なロールとタスクを定義します。

- Microsoft Purview を使用してデータ管理とガバナンスを実行するために必要なロールとタスクを定義します。

- 個々のユーザーにロールを割り当てるのではなく、Microsoft Entra グループにロールを割り当てます。

- Azure Active Directory エンタイトルメント管理を使用して、アクセス パッケージを使用してユーザー アクセスをMicrosoft Entra グループにマップします。

- Microsoft Purview ユーザー 、特に、コレクション管理者、データ ソース管理者、データ キュレーターなどの特権ロールを持つユーザーに対して多要素認証を適用します。

コントロール プレーンとデータ プレーンで Microsoft Purview アカウントを管理する

コントロール プレーンとは、Azure Resource Manager内での Microsoft Purview の Azure デプロイと管理に関連するすべての操作を指します。

データ プレーンは、Data Map と Data Catalog 内の Microsoft Purview との対話に関連するすべての操作を指します。

コントロール プレーンとデータ プレーンロールを、Microsoft Purview インスタンスの Azure サブスクリプションに関連付けられているMicrosoft Entraテナントからユーザー、セキュリティ グループ、サービス プリンシパルに割り当てることができます。

コントロール プレーン操作とデータ プレーン操作の例:

| タスク | 範囲 | 推奨されるロール | 使用するロール |

|---|---|---|---|

| Microsoft Purview アカウントをデプロイする | コントロール プレーン | Azure サブスクリプションの所有者または共同作成者 | Azure RBAC ロール |

| Microsoft Purview のプライベート エンドポイントを設定する | コントロール プレーン | 共同作成者 | Azure RBAC ロール |

| Microsoft Purview アカウントを削除する | コントロール プレーン | 共同作成者 | Azure RBAC ロール |

| セルフホステッド統合ランタイム (SHIR) を追加または管理する | コントロール プレーン | データ ソース管理者 | Microsoft Purview ロール |

| Microsoft Purview メトリックを表示して現在の容量ユニットを取得する | コントロール プレーン | Reader | Azure RBAC ロール |

| コレクションを作成する | データ プレーン | コレクション 管理 | Microsoft Purview ロール |

| データ ソースを登録する | データ プレーン | コレクション 管理 | Microsoft Purview ロール |

| SQL Serverをスキャンする | データ プレーン | データ ソース管理者とデータ リーダーまたはデータ キュレーター | Microsoft Purview ロール |

| Microsoft Purview データ カタログ内を検索する | データ プレーン | データ ソース管理者とデータ リーダーまたはデータ キュレーター | Microsoft Purview ロール |

Microsoft Purview プレーンロールは、Microsoft Purview コレクション内の Microsoft Purview インスタンス内で定義および管理されます。 詳細については、「 Microsoft Purview でのアクセス制御」を参照してください。

Data Catalogで管理するユーザーのロールとアクセス許可に関するガイダンスについては、Microsoft Purview データ ガバナンス ロールに従ってください。

Azure コントロール プレーン タスク の Azure ロールベースのアクセスに関する推奨事項 に従います。

認証と承認

Microsoft Purview にアクセスするには、ユーザーを認証して承認する必要があります。 認証は、ユーザーが誰であると主張したかを証明するプロセスです。 承認とは、コレクションに割り当てられた Microsoft Purview 内のアクセスを制御することを指します。

Microsoft Entra IDを使用して、コレクション内の Microsoft Purview の認証と承認メカニズムを提供します。 Microsoft Purview インスタンスがホストされている Azure サブスクリプションに関連付けられているMicrosoft Entra テナントから、次のセキュリティ プリンシパルに Microsoft Purview ロールを割り当てることができます。

- ユーザーとゲスト ユーザー (Microsoft Entra テナントに既に追加されている場合)

- セキュリティ グループ

- マネージド ID

- サービス プリンシパル

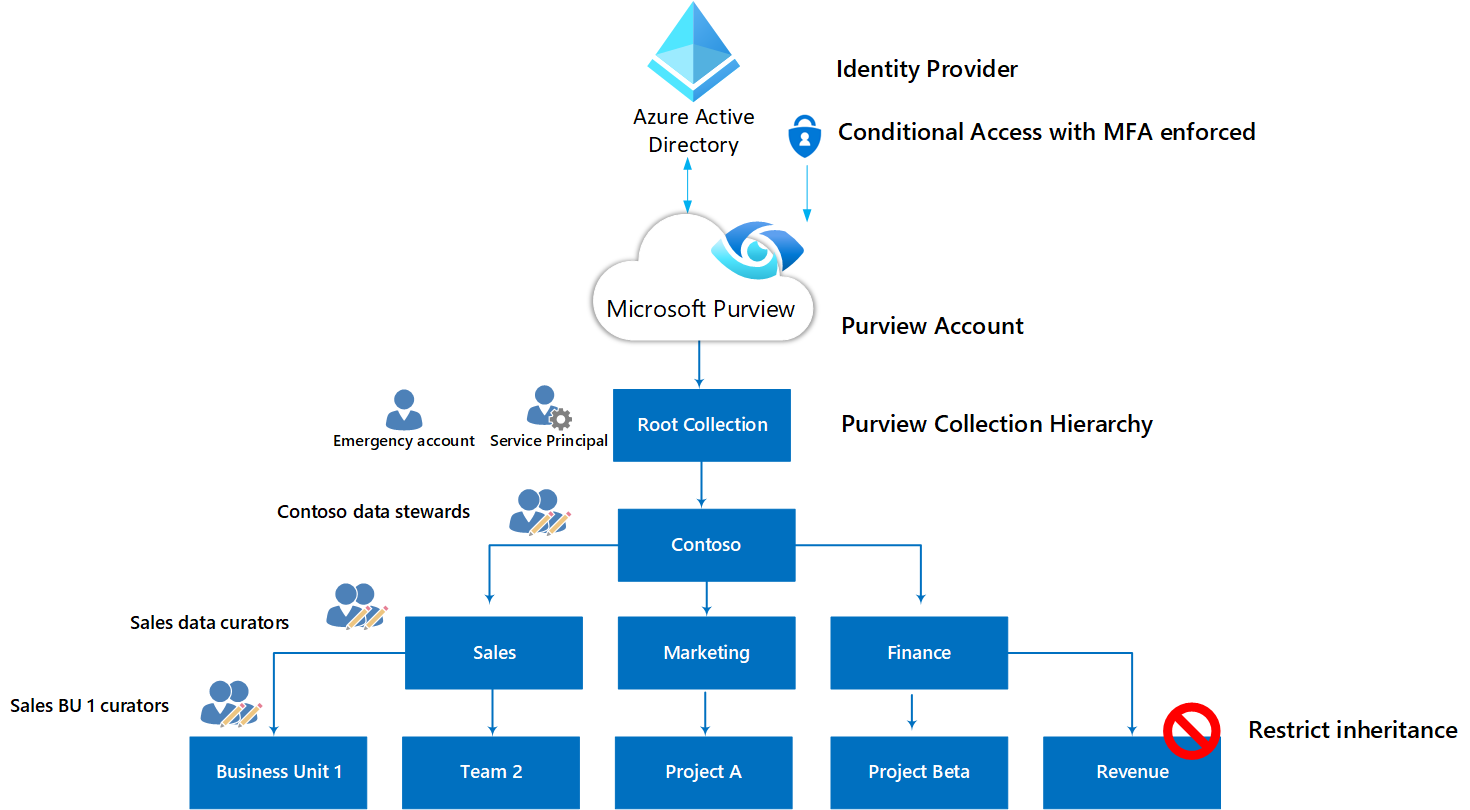

Microsoft Purview のきめ細かいロールは、Microsoft Purview インスタンス内の柔軟なコレクション階層に割り当てることができます。

最小特権モデルの定義

一般的な規則として、データ アクセスにセキュリティ ポリシーを適用する組織には、 知る必要性 と 最小限の特権 のセキュリティ原則に基づいてアクセスを制限することが不可欠です。

Microsoft Purview では、データ ソース、資産、スキャンを Microsoft Purview コレクションを使用して整理できます。 コレクションは Microsoft Purview のメタデータの階層的なグループ化ですが、同時に、Microsoft Purview 全体のアクセスを管理するメカニズムも提供します。 Microsoft Purview のロールは、コレクションの階層に基づいてコレクションに割り当てることができます。

Microsoft Purview コレクションを使用して、最小特権モデルに基づいて、一元化または委任された管理とガバナンス階層のorganizationのメタデータ階層を実装します。

Microsoft Purview コレクション内でロールを割り当てる場合は、チーム内の職務を分離して最小限の特権アクセス モデルに従い、ジョブを実行するために必要なアクセス権の量のみをユーザーに付与します。

Microsoft Purview コレクション階層に基づいて、Microsoft Purview で最小特権アクセス モデルを割り当てる方法の詳細については、「 Microsoft Purview でのアクセス制御」を参照してください。

特権アカウントの露出を低くする

特権アクセスのセキュリティ保護は、ビジネス資産を保護するための重要な最初のステップです。 セキュリティで保護された情報またはリソースへのアクセス権を持つユーザーの数を最小限に抑えることで、悪意のあるユーザーがアクセスを取得する可能性を減らすか、承認されたユーザーが機密性の高いリソースに誤って影響を与える可能性を減らします。

Microsoft Purview インスタンス内の書き込みアクセス権を持つユーザーの数を減らします。 ルート コレクションでは、コレクション管理者とデータ キュレーター ロールの数を最小限に抑えます。

多要素認証と条件付きアクセスを使用する

Microsoft Entra多要素認証は、セキュリティと認証の別の層を提供します。 セキュリティを強化するために、すべての特権アカウントに 条件付きアクセス ポリシーを 適用することをお勧めします。

Microsoft Entra条件付きアクセス ポリシーを使用して、サインイン時Microsoft Entra多要素認証を、Microsoft Purview インスタンス内の変更アクセス権を持つ Microsoft Purview ロールに割り当てられているすべてのユーザー (コレクション 管理、データ ソース 管理、データ キュレーター) に適用します。

管理者アカウントの多要素認証を有効にし、管理者アカウント ユーザーが MFA に登録されていることを確認します。

条件付きアクセス ポリシーを定義するには、クラウド アプリとして [Microsoft Purview] を選択します。

Microsoft Purview アカウントの誤った削除を防ぐ

Azure では、Azure サブスクリプション、リソース グループ、または リソースにリソース ロック を適用して、重要なリソースの誤った削除や変更を防ぐことができます。

Microsoft Purview アカウントの Azure リソース ロックを有効にして、Azure サブスクリプション内の Microsoft Purview インスタンスが誤って削除されないようにします。

Microsoft Purview アカウントに CanNotDelete または ReadOnly ロックを追加しても、Microsoft Purview データ プレーン内の削除操作や変更操作は防止されません。ただし、Microsoft Purview アカウントの削除、プライベート エンドポイントの展開、診断設定の構成など、コントロール プレーンでの操作は禁止されます。

詳細については、「 ロックのスコープについて」を参照してください。

リソース ロックは Microsoft Purview リソース グループまたはリソースに割り当てることができますが、Azure リソース ロックを Microsoft Purview マネージド リソースまたはマネージド リソース グループに割り当てることはできません。

ブレーク ガラス戦略を実装する

テナント全体のアカウントロックアウトを防ぐために、Microsoft Entra テナント、Azure サブスクリプション、Microsoft Purview アカウントの破壊的戦略を計画します。

Microsoft Entra IDと Azure の緊急アクセス計画の詳細については、「Microsoft Entra IDでの緊急アクセス アカウントの管理」を参照してください。

Microsoft Purview ブレーク ガラス戦略の詳細については、「 Microsoft Purview コレクションのベスト プラクティスと設計に関する推奨事項」を参照してください。

脅威の保護とデータ流出の防止

Microsoft Purview は、データの機密性に関する豊富な分析情報を提供するため、Microsoft Defender for Cloud を使用してorganizationのセキュリティ体制を管理し、ワークロードに対する脅威から保護するセキュリティ チームにとって有益です。 データ リソースは、悪意のあるアクターの一般的なターゲットであり続け、セキュリティ チームがクラウド環境全体で機密データ リソースを特定、優先順位付け、セキュリティで保護することが重要です。 この課題に対処するために、パブリック プレビューで、Microsoft Defender for Cloud と Microsoft Purview の統合を発表します。

Microsoft 365 および Microsoft Defender for Cloud と統合する

多くの場合、会社のセキュリティ organizationの最大の課題の 1 つは、資産の重要度と機密性に基づいて資産を特定して保護することです。 Microsoft は最近、これらの課題を克服するために、Microsoft Purview と Microsoft Defender for Cloud in Public Preview の統合を発表しました。

Microsoft Purview で資産とデータベース列の Microsoft 365 秘密度ラベルを拡張した場合は、検出された資産の秘密度ラベルに基づいて、インベントリ、アラート、推奨事項から Cloud のMicrosoft Defenderを使用して、非常に価値の高い資産を追跡できます。

推奨事項については、各推奨事項が全体的な セキュリティ 体制にとってどれほど重要であるかを理解するのに役立つセキュリティ制御を提供しました。 Microsoft Defender for Cloud には、セキュリティ作業の優先順位付けに役立つ各コントロールのセキュリティ スコア値が含まれています。 詳細については、「 セキュリティコントロールとその推奨事項」を参照してください。

アラートの場合は、各アラートに参加する順序の優先順位を付けるのに役立つ 重大度ラベル が各アラートに割り当てられます。 詳細については、「 アラートの分類方法」を参照してください。

詳細については、「 Microsoft Purview と Azure セキュリティ製品の統合」を参照してください。

情報保護

セキュリティで保護されたメタデータの抽出とストレージ

Microsoft Purview は、クラウドのデータ ガバナンス ソリューションです。 オンプレミス、Azure、またはマルチクラウド環境のさまざまなデータ システムから Microsoft Purview にさまざまなデータ ソースを登録してスキャンできます。 データ ソースは Microsoft Purview で登録およびスキャンされますが、実際のデータとデータ ソースは元の場所に残りますが、メタデータのみがデータ ソースから抽出され、Microsoft Purview データ マップに格納されます。つまり、メタデータを Microsoft Purview に抽出するために、リージョンまたは元の場所からデータを移動する必要はありません。

アカウントが 2023 年 12 月 15 日 より前に 作成された場合、アカウントはマネージド リソース グループと共にデプロイされ、Azure Storage アカウントがそのグループにデプロイされました。 これらのリソースは Microsoft Purview によって使用され、他のユーザーまたはプリンシパルからアクセスすることはできません。 Azure ロールベースのアクセス制御 (RBAC) 拒否割り当ては、Microsoft Purview アカウントのデプロイ時にこのリソース グループに自動的に追加され、他のユーザーまたは Microsoft Purview によって開始されない CRUD 操作によるアクセスを禁止します。

2023 年 12 月 15 日以降にデプロイされたアカウント (または API バージョン 2023-05-01-preview 以降を使用してデプロイ) では、内部 Microsoft Azure サブスクリプションにデプロイされたインジェスト ストレージ アカウントが使用されます。 これらのリソースは Microsoft Purview の Azure サブスクリプション上にないため、Microsoft Purview アカウントを除く他のユーザーまたはプリンシパルからアクセスすることはできません。

(API を使用してアカウントをデプロイした場合、API バージョン 2023-05-01-preview 以降を使用してデプロイされたアカウントでは、Azure サブスクリプションにデプロイされたマネージド ストレージ アカウントではなく、Microsoft Azure の内部サブスクリプションにデプロイされたインジェスト ストレージ アカウントが使用されます)。

メタデータはどこに格納されますか?

Microsoft Purview は、スキャン プロセス中に異なるデータ ソース システムからMicrosoft Purview データ マップにメタデータのみを抽出します。

サポートされている任意の Azure リージョンの Azure サブスクリプション内に Microsoft Purview アカウントをデプロイできます。

すべてのメタデータは、Microsoft Purview インスタンス内の Data Map 内に格納されます。 つまり、メタデータは Microsoft Purview インスタンスと同じリージョンに格納されます。

データ ソースからメタデータを抽出する方法

Microsoft Purview では、次のいずれかのオプションを使用して、データ ソースからメタデータを抽出できます。

Azure ランタイム。 メタデータ データは、データ ソースと同じリージョン内で抽出および処理されます。

手動または自動スキャンは、Azure 統合ランタイムを介してMicrosoft Purview データ マップから開始されます。

Azure 統合ランタイムは、データ ソースに接続してメタデータを抽出します。

メタデータは Microsoft Purview のマネージド ストレージまたはインジェスト ストレージにキューに格納され、Azure Blob Storageに格納されます。

メタデータは、Microsoft Purview データ マップに送信されます。

セルフホステッド統合ランタイム。 メタデータは、Microsoft Purview データ マップに送信される前に、セルフホステッド統合ランタイム VM のメモリ内でセルフホステッド統合ランタイムによって抽出および処理されます。 この場合、お客様は、Azure サブスクリプションまたはオンプレミス環境内に 1 つ以上のセルフホステッド統合ランタイム Windows ベースの仮想マシンをデプロイして管理する必要があります。 オンプレミスと VM ベースのデータ ソースをスキャンするには、常にセルフホステッド統合ランタイムを使用する必要があります。 Azure 統合ランタイムは、これらのデータ ソースではサポートされていません。 次の手順では、セルフホステッド統合ランタイムを使用してデータ ソースをスキャンする場合の通信フローの概要を示します。

手動または自動スキャンがトリガーされます。 Microsoft Purview は Azure Key Vault に接続して、データ ソースにアクセスするための資格情報を取得します。

スキャンは、セルフホステッド統合ランタイムを介してMicrosoft Purview データ マップから開始されます。

VM からセルフホステッド統合ランタイム サービスがデータ ソースに接続してメタデータを抽出します。

メタデータは、セルフホステッド統合ランタイムの VM メモリで処理されます。 メタデータは Microsoft Purview インジェスト ストレージにキューに入れ、Azure Blob Storageに格納されます。

メタデータは、Microsoft Purview データ マップに送信されます。

オンプレミス ネットワークの境界を離れることができない機密データを含むデータ ソースからメタデータを抽出する必要がある場合は、データ ソースが配置されている企業ネットワーク内にセルフホステッド統合ランタイム VM をデプロイして、オンプレミスでメタデータを抽出して処理し、メタデータのみを Microsoft Purview に送信することを強くお勧めします。

手動または自動スキャンがトリガーされます。 Microsoft Purview は Azure Key Vault に接続して、データ ソースにアクセスするための資格情報を取得します。

スキャンは、オンプレミスのセルフホステッド統合ランタイムを介して開始されます。

VM からセルフホステッド統合ランタイム サービスがデータ ソースに接続してメタデータを抽出します。

メタデータは、セルフホステッド統合ランタイムの VM メモリで処理されます。 メタデータは Microsoft Purview インジェスト ストレージにキューに入れ、Azure Blob Storageに格納されます。 実際のデータがネットワークの境界を離れることはありません。

メタデータは、Microsoft Purview データ マップに送信されます。

情報保護と暗号化

Azure には、データを保存したままにし、ある場所から別の場所に移動する際に、データを保持するための多くのメカニズムが用意されています。 Microsoft Purview の場合、データは Microsoft が管理するキーを使用して保存時に暗号化され、転送中のデータはトランスポート層セキュリティ (TLS) v1.2 以降を使用して暗号化されます。

トランスポート層のセキュリティ (転送中の暗号化)

転送中のデータ (移動中のデータとも呼ばれます) は、Microsoft Purview で暗号化されます。

アクセス制御に加えて別のセキュリティレイヤーを追加するために、Microsoft Purview はトランスポート層セキュリティ (TLS) を使用して動作中のデータを暗号化して顧客データをセキュリティで保護し、転送中のデータを "帯域外" 攻撃 (トラフィック キャプチャなど) から保護します。 暗号化を使用して、攻撃者がデータを簡単に読み取ったり変更したりできないようにします。

Microsoft Purview では、トランスポート層セキュリティ (TLS) v1.2 以降を使用した転送中のデータ暗号化がサポートされています。

詳細については、「 転送中の機密情報を暗号化する」を参照してください。

透過的なデータ暗号化 (保存時の暗号化)

保存データには、物理メディア上の永続ストレージに存在する情報が、任意のデジタル形式で含まれます。 メディアには、磁気メディアまたは光メディア上のファイル、アーカイブされたデータ、Azure リージョン内のデータ バックアップを含めることができます。

アクセス制御に加えて別のセキュリティレイヤーを追加するために、Microsoft Purview は保存データを暗号化して、"帯域外" 攻撃 (基になるストレージへのアクセスなど) から保護します。 Microsoft マネージド キーを使用して暗号化を使用します。 この方法は、攻撃者がデータを簡単に読み取ったり変更したりできないようにするのに役立ちます。

詳細については、「 保存時の機密データを暗号化する」を参照してください。

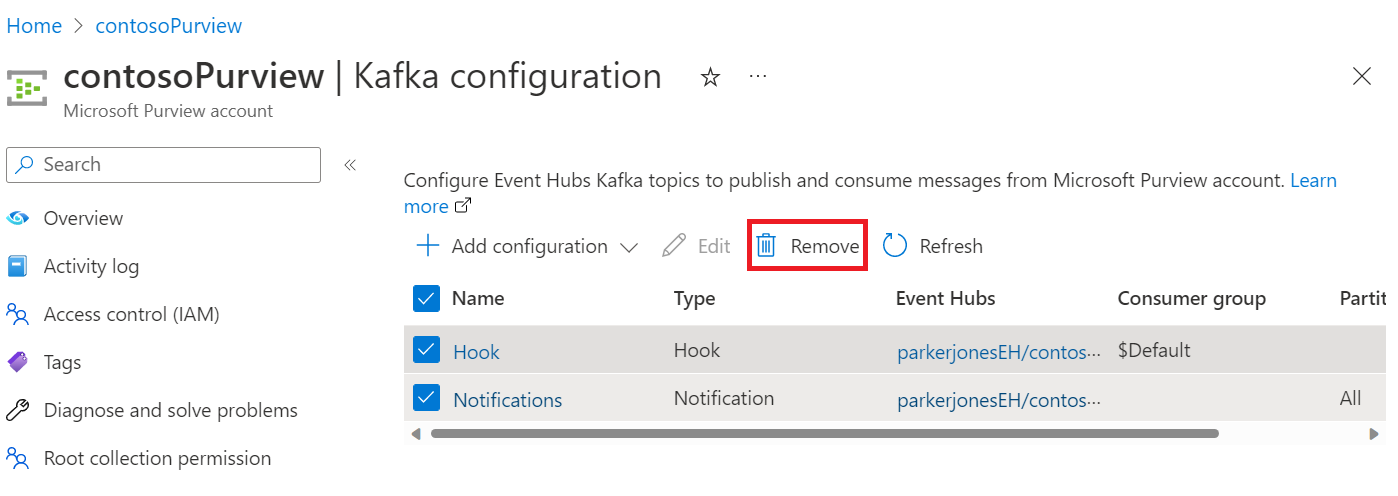

オプションの Event Hubs 名前空間の構成

各 Microsoft Purview アカウントは、Atlas Kafka エンドポイントを介してアクセスできる Event Hubs を構成できます。 これは、作成時に [構成] で有効にすることも、Kafka 構成のAzure portalから有効にすることもできます。 Microsoft Purview アカウント Data Map との間でイベントを配布するために使用される場合にのみ、オプションのマネージド イベント ハブを有効にすることをお勧めします。 この情報配布ポイントを削除するには、これらのエンドポイントを構成しないか、削除します。

構成された Event Hubs 名前空間を削除するには、次の手順に従います。

- Azure portalで Microsoft Purview アカウントを検索して開きます。

- Azure portalの [Microsoft Purview アカウント] ページの [設定] で [Kafka 構成] を選択します。

- 無効にする Event Hubs を選択します。 (フック ハブは Microsoft Purview にメッセージを送信します。通知ハブは通知を受け取ります。

- [ 削除] を 選択して選択内容を保存し、無効化プロセスを開始します。 完了するまでに数分かかる場合があります。

注:

この Event Hubs 名前空間を無効にしたときにインジェスト プライベート エンドポイントがある場合、インジェスト プライベート エンドポイントを無効にした後に、切断済みとして表示される場合があります。

これらの Event Hubs 名前空間の構成の詳細については、「Atlas Kafka 用に Event Hubs を構成する」トピックを参照してください。

資格情報マネージャー

データ ソース システムからMicrosoft Purview データ マップにメタデータを抽出するには、Microsoft Purview データ マップでデータ ソース システムを登録してスキャンする必要があります。 このプロセスを自動化するために、Microsoft Purview でさまざまなデータ ソース システムで使用可能な コネクタ を作成し、登録とスキャンのプロセスを簡略化しました。

データ ソースに接続するには、Microsoft Purview には、データ ソース システムへの読み取り専用アクセス権を持つ資格情報が必要です。

可能な場合は、スキャンに次の資格情報オプションの使用を優先することをお勧めします。

- Microsoft Purview マネージド ID

- ユーザー割り当てマネージド ID

- サービス プリンシパル

- アカウント キー、SQL 認証などのその他のオプション。

マネージド ID ではなくオプションを使用する場合は、すべての資格情報を Azure キー コンテナー内に格納して保護する必要があります。 Microsoft Purview では、Azure Key Vault リソース上のシークレットへの取得/一覧アクセスが必要です。

一般的な規則として、次のオプションを使用して統合ランタイムを設定し、資格情報を使用してデータ ソース システムをスキャンできます。

| シナリオ | ランタイム オプション | サポートされている資格情報 |

|---|---|---|

| データ ソースは、Azure Data Lake Storage Gen 2 やパブリック ネットワーク内のAzure SQLなど、サービスとしての Azure プラットフォームです | オプション 1: Azure Runtime | Microsoft Purview マネージド ID、サービス プリンシパル、またはアクセス キー/ SQL 認証 (Azure データ ソースの種類に応じて) |

| データ ソースは、Azure Data Lake Storage Gen 2 やパブリック ネットワーク内のAzure SQLなど、サービスとしての Azure プラットフォームです | オプション 2: セルフホステッド統合ランタイム | サービス プリンシパルまたはアクセス キー/SQL 認証 (Azure データ ソースの種類に応じて) |

| データ ソースは、Azure Data Lake Storage Gen 2 や Azure Private Link Service を使用したプライベート ネットワーク内のAzure SQLなど、サービスとしての Azure Platform です。 | セルフホスト統合ランタイム | サービス プリンシパルまたはアクセス キー/SQL 認証 (Azure データ ソースの種類に応じて) |

| データ ソースは、SQL Serverなどの Azure IaaS VM 内にあります | Azure にデプロイされたセルフホステッド統合ランタイム | SQL 認証または基本認証 (Azure データ ソースの種類に応じて) |

| データ ソースは、SQL Serverや Oracle などのオンプレミス システム内にあります | Azure またはオンプレミス ネットワークにデプロイされたセルフホステッド統合ランタイム | SQL 認証または基本認証 (Azure データ ソースの種類に応じて) |

| マルチクラウド | データ ソースの種類に基づく Azure ランタイムまたはセルフホステッド統合ランタイム | サポートされる資格情報オプションは、データ ソースの種類によって異なります |

| Power BI テナント | Azure Runtime | Microsoft Purview マネージド ID |

各ソースとそのサポートされている認証オプションの詳細については、 このガイド を参照してください。

その他の推奨事項

セルフホステッド ランタイム VM のセキュリティに関するベスト プラクティスを適用する

セルフホステッド統合ランタイムを使用して Microsoft Purview のデータ ソースをスキャンする場合は、Azure またはオンプレミス環境でのセルフホステッド統合ランタイム VM のデプロイと管理をセキュリティで保護することを検討してください。

Azure で仮想マシンとしてデプロイされたセルフホステッド統合ランタイム VM の場合は、 Windows 仮想マシンに関するセキュリティのベスト プラクティスに関する推奨事項に従ってください。

- ネットワーク セキュリティ グループと Azure Defender アクセス Just-In-Time を使用して、VM への受信トラフィックをロックダウンします。

- ウイルス対策またはマルウェア対策をインストールします。

- Azure Defender をデプロイして、VM 上の潜在的な異常に関する分析情報を取得します。

- セルフホステッド統合ランタイム VM 内のソフトウェアの量を制限します。 Microsoft Purview のセルフホステッド ランタイム用の専用 VM を用意することは必須の要件ではありませんが、特に運用環境では専用 VM を使用することを強くお勧めします。

- Azure Monitor for VMsを使用して VM を監視します。 Log Analytics エージェントを使用すると、パフォーマンス メトリックなどのコンテンツをキャプチャして、VM に必要な容量を調整できます。

- 仮想マシンと Microsoft Defender for Cloud を統合することで、脅威の防止、検出、対応を行うことができます。

- マシンを最新の状態に保ちます。 自動Windows Updateを有効にするか、Azure Automationで Update Management を使用して OS のオペレーティング システム レベルの更新プログラムを管理できます。

- 回復性と可用性を高めるには、複数のマシンを使用します。 複数のセルフホステッド統合ランタイムをデプロイして登録して、複数のセルフホステッド統合ランタイム マシンにスキャンを分散させたり、仮想マシン スケール セットにセルフホステッド統合ランタイムをデプロイして冗長性とスケーラビリティを高めることができます。

- 必要に応じて、セルフホステッド統合ランタイム VM から Azure バックアップを有効にして、VM レベルの障害が発生した場合にセルフホステッド統合ランタイム VM の復旧時間を増やすことを計画できます。