無料およびEnterprise アカウントの種類のクラシック Data Catalogのガバナンス ロールとアクセス許可

重要

この記事では、クラシック Microsoft Purview データ カタログを使用した Microsoft Purview データ ガバナンス ソリューションの無料版およびエンタープライズ バージョンのガバナンスアクセス許可について説明します。

- 新しいMicrosoft Purview 統合カタログを使用するアクセス許可については、データ ガバナンスのアクセス許可に関する記事を参照してください。

- 新しい Microsoft Purview ポータルでの一般的なアクセス許可については、ポータルでのアクセス許可に関するページを参照してください。

- クラシック リスクとコンプライアンスのアクセス許可については、Microsoft Purview コンプライアンス ポータル記事のアクセス許可を参照してください。

- クラシック データ ガバナンスのアクセス許可については、Microsoft Purview ガバナンス ポータルの記事のアクセス許可を参照してください。

Microsoft Purview データ ガバナンスには、Microsoft Purview ポータルの Data Map とカタログの 2 つのソリューションがあります。 これらのソリューションでは、テナント/組織レベルのアクセス許可、既存のデータ アクセス許可、ドメイン/コレクションのアクセス許可を使用して、ガバナンス ツールとデータ資産へのアクセスをユーザーに提供します。 使用できるアクセス許可の種類は、Microsoft Purview アカウントの種類によって異なります。 アカウントの種類は、Microsoft Purview ポータルの [設定] カードと [アカウント] でチェックできます。

![Microsoft Purview ポータルの [メイン] ページで強調表示されている設定ソリューションのスクリーンショット。](media/roles-permissions/open-settings.png)

![Microsoft Purview ポータルの [設定] ページのスクリーンショット。](media/roles-permissions/check-your-account-type.png)

| アカウントの種類 | テナント/組織のアクセス許可 | データ アクセス許可 | ドメインとコレクションのアクセス許可 |

|---|---|---|---|

| 無料 | x | x | |

| エンタープライズ | x | x | x |

各アクセス許可の種類の詳細については、次のガイドを参照してください。

- テナント/organizationアクセス許可 - 組織レベルで割り当てられ、一般的なアクセス許可と管理アクセス許可が提供されます。

- ドメインおよびコレクション レベルのアクセス許可 - Microsoft Purview のデータ資産へのアクセスを許可するMicrosoft Purview データ マップのアクセス許可。

- データ アクセス許可 - ユーザーが Azure データ ソースに対して既に持っているアクセス許可。

アカウントの種類に基づくアクセス許可の詳細については、次のガイドを参照してください。

重要

Microsoft Entra IDで新しく作成されたユーザーの場合、適切なアクセス許可が適用された後でも、アクセス許可が反映されるまでに時間がかかる場合があります。

テナント レベルの役割グループ

組織レベルで割り当てられたテナント レベルの役割グループは、Microsoft Purview データ マップとクラシック Data Catalogの両方に対して一般的なアクセス許可と管理アクセス許可を提供します。 Microsoft Purview アカウントまたはorganizationのデータ ガバナンス戦略を管理する場合は、これらのロールの 1 つまたは複数が必要な場合があります。

現在使用可能なガバナンス テナント レベルの役割グループは次のとおりです。

| 役割グループ | 説明 | アカウントの種類の可用性 |

|---|---|---|

| Purview 管理者 | ドメインを作成、編集、削除し、ロールの割り当てを実行します。 | 無料アカウントとエンタープライズ アカウント |

| データ ソース管理者 | Microsoft Purview データ マップでデータ ソースとデータ スキャンを管理します。 | エンタープライズ アカウント |

| Data Catalogキュレーター | カタログ データ オブジェクトに対して作成、読み取り、変更、削除の各アクションを実行し、クラシック Data Catalog内のオブジェクト間のリレーションシップを確立します。 | エンタープライズ アカウント |

| Data Estate Insights 閲覧者 | クラシック Data Catalog内のプラットフォームとプロバイダー全体のすべての分析情報レポートへの読み取り専用アクセスを提供します。 | エンタープライズ アカウント |

| Data Estate Insights 管理者 | クラシック Data Catalog内のプラットフォームとプロバイダー全体のすべての分析情報レポートへの管理者アクセスを提供します。 | エンタープライズ アカウント |

データ ガバナンスだけでなく、使用可能なすべてのロールと役割グループの完全な一覧については、Microsoft Defender XDRポータルと Microsoft Purview ポータルのロールと役割グループに関するページを参照してください。

役割グループを割り当てて管理する方法

注:

ロールを割り当てるには、ユーザーがorganizationのロール管理ロールまたはグローバル管理者ロールを保持している必要があります。

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 グローバル管理者ロールを持つユーザーの数を最小限に抑えることで、organizationのセキュリティを向上させることができます。 Microsoft Purview のロールとアクセス許可の詳細については、こちらをご覧ください。

Microsoft Purview でロールを割り当てて管理するには、Microsoft Purview ガイドのアクセス許可に従います。

クラシック Data Catalogを検索するためのアクセス許可

カタログで検索できるようにするために、特定のアクセス許可は必要ありません。 ただし、カタログを検索すると、データ マップで表示するアクセス許可を持つ関連データ資産のみが返されます。

ユーザーは、次の場合にカタログ内のデータ資産を見つけることができます。

- ユーザーは、使用可能な Azure または Microsoft Fabric リソースに対する読み取りアクセス許可を少なくとも持っています

- ユーザーは、資産が格納されているMicrosoft Purview データ マップ内のドメインまたはコレクションに対するデータ閲覧者のアクセス許可を持っています

これらの資産に対するアクセス許可は、 リソース レベル と データ マップ レベルで管理されます。

ドメインとコレクションのアクセス許可

ドメインとコレクションは、Microsoft Purview データ マップが資産、ソース、およびその他の成果物を検出し、Microsoft Purview データ マップ内のアクセス制御を管理するために階層にグループ化するために使用するツールです。

ドメインとコレクションの役割

Microsoft Purview データ マップでは、定義済みのロールのセットを使用して、アカウント内の内容にアクセスできるユーザーを制御します。 現在、これらのロールは次のとおりです。

- ドメイン管理者 (ドメイン レベルのみ) - ドメイン内のアクセス許可を割り当て、そのリソースを管理できます。

- コレクション管理者 - Microsoft Purview ガバナンス ポータルで他のユーザーにロールを割り当てるか、コレクションを管理する必要があるユーザーのロール。 コレクション管理者は、自分が管理者であるコレクションのロールにユーザーを追加できます。 また、コレクションとその詳細を編集したり、サブコレクションを追加したりすることもできます。 ルート コレクションのコレクション管理者も、Microsoft Purview ガバナンス ポータルに対するアクセス許可を自動的に持っています。 ルート コレクション管理者を変更する必要がある場合は、以下のセクションの手順に従うことができます。

- データ キュレーター - 資産の管理、カスタム分類の構成、用語集の用語の作成と管理、データ資産の分析情報の表示を行うために、Microsoft Purview 統合カタログへのアクセスを提供するロールです。 データ キュレーターは、アセットの作成、読み取り、変更、移動、削除を行うことができます。 また、アセットに注釈を適用することもできます。

- データ リーダー - データ 資産、分類、分類規則、コレクション、用語集の用語への読み取り専用アクセスを提供するロール。

- データ ソース管理者 - ユーザーがデータ ソースとスキャンを管理できるようにするロール。 ユーザーが特定の データ ソースのデータ ソース管理者 ロールにのみ付与されている場合は、既存のスキャン ルールを使用して新しいスキャンを実行できます。 新しいスキャン ルールを作成するには、ユーザーに データ 閲覧者 ロールまたは データ キュレーター ロールも付与する必要があります。

- Insights 閲覧者 - 分析情報閲覧者 が少なくとも データ閲覧 者ロールを持つコレクションの分析情報レポートへの読み取り専用アクセスを提供するロール。 詳細については、「分析情報のアクセス許可」を参照してください。

- ポリシー作成者 - ユーザーが Microsoft Purview 内のデータ ポリシー アプリを使用して Microsoft Purview ポリシーを表示、更新、削除できるようにするロール。

- ワークフロー管理者 - ユーザーが Microsoft Purview ガバナンス ポータルのワークフロー作成ページにアクセスし、アクセス許可を持つコレクションにワークフローを発行できるようにするロール。 ワークフロー管理者はオーサリングにのみアクセスできるため、Purview ガバナンス ポータルにアクセスするには、コレクションに対する少なくともデータ閲覧者のアクセス許可が必要です。

注:

現時点では、Microsoft Purview ポリシー作成者ロールでは、ポリシーを作成するのに十分ではありません。 Microsoft Purview データ ソース管理者ロールも必要です。

重要

アカウントを作成したユーザーには、ルート コレクションの既定のドメイン管理者とコレクション管理者にドメイン管理者が自動的に割り当てられます。

ロールの割り当てを追加する

Microsoft Purview データ マップを開きます。

ロールの割り当てを追加するドメインまたはコレクションを選択します。

[ ロールの割り当て ] タブを選択して、コレクションまたはドメイン内のすべてのロールを表示します。 ロールの割り当てを管理できるのは、コレクション管理者またはドメイン管理者だけです。

![[ロールの割り当て] タブが強調表示されている Microsoft Purview ガバナンス ポータルのコレクション ウィンドウのスクリーンショット。](media/include-manage-domain-collection-roles/select-role-assignments.png)

[ ロールの割り当ての編集] または [ユーザー] アイコンを選択して、各ロール メンバーを編集します。

![[ロールの割り当ての編集] ドロップダウン リストが選択されている Microsoft Purview ガバナンス ポータルコレクション ウィンドウのスクリーンショット。](media/include-manage-domain-collection-roles/edit-role-assignments.png)

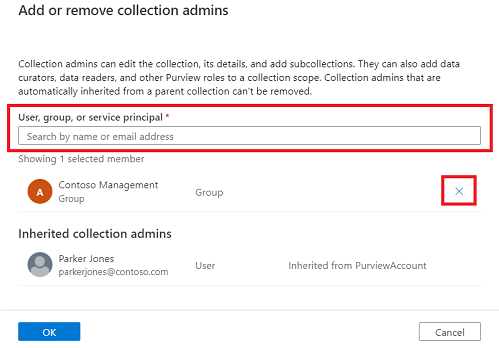

テキスト ボックスに「」と入力して、ロール メンバーに追加するユーザーを検索します。 [ X ] を選択して、追加しないメンバーを削除します。

[ OK] を 選択して変更を保存すると、ロールの割り当ての一覧に新しいユーザーが反映されます。

ロールの割り当てを削除する

ユーザーの名前の横にある [ X ] ボタンを選択して、ロールの割り当てを削除します。

![[ロールの割り当て] タブが選択され、いずれかの名前の横にある [x] ボタンが強調表示されている Microsoft Purview ガバナンス ポータルコレクション ウィンドウのスクリーンショット。](media/include-manage-domain-collection-roles/remove-role-assignment.png)

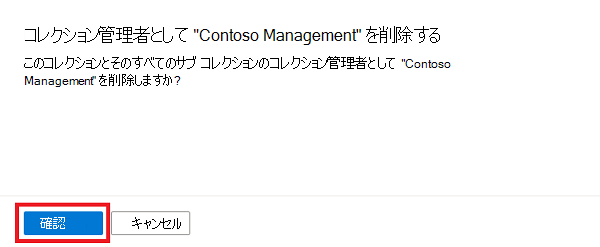

ユーザーを確実に削除する場合は、[ 確認 ] を選択します。

継承を制限する

コレクションのアクセス許可は、親コレクションから自動的に継承されます。 [継承されたアクセス許可の制限] オプションを使用して、親コレクションからの継承をいつでも制限できます。

注:

現在、既定のドメインからのアクセス許可を制限することはできません。 既定のドメインで割り当てられたアクセス許可は、ドメインの直接サブコレクションによって継承されます。

継承を制限したら、制限されたコレクションにユーザーを直接追加してアクセス権を付与する必要があります。

継承を制限するコレクションに移動し、[ ロールの割り当て ] タブを選択します。

[ 継承されたアクセス許可の制限 ] を選択し、ポップアップ ダイアログで [ アクセスの制限 ] を選択して、このコレクションとサブコレクションから継承されたアクセス許可を削除します。 コレクション管理者のアクセス許可は影響を受けることはありません。

![[ロールの割り当て] タブが選択され、[継承されたアクセス許可の制限] スライド ボタンが強調表示されている Microsoft Purview ガバナンス ポータルコレクション ウィンドウのスクリーンショット。](media/include-manage-domain-collection-roles/restrict-access-inheritance.png)

制限の後、継承されたメンバーは、コレクション管理者に必要なロールから削除されます。

[ 継承されたアクセス許可の制限 ] トグル ボタンをもう一度選択して元に戻します。

![[ロールの割り当て] タブが選択され、[継承されていないアクセス許可] スライド ボタンが強調表示されている Microsoft Purview ガバナンス ポータルコレクション ウィンドウのスクリーンショット。](media/include-manage-domain-collection-roles/remove-restriction.png)

ヒント

コレクションで使用できるロールの詳細については、どのロール テーブルまたはコレクションの例を割り当てる必要があるかを参照してください。

データ アクセス許可

データ アクセス許可は、ユーザーが自分の Azure データ ソースに対して既に持っているアクセス許可です。 これらの既存のアクセス許可は、アクセス許可のレベルに応じて、これらのソースのメタデータにアクセスして管理するためのアクセス許可も付与します。

現時点では、これらの機能は一部の Azure ソースでのみ使用できます。

| データ ソース | 閲覧者のアクセス許可 |

|---|---|

| Azure SQL データベース | 閲覧者、または これらのアクション。 |

| Azure Blob Storage | 閲覧者、または これらのアクション。 |

| Azure Data Lake Storage Gen2 | 閲覧者、または これらのアクション。 |

| Azure のサブスクリプション | サブスクリプションまたはこれらのアクションに対する読み取りアクセス許可。 |

閲覧者ロールには十分なアクセス許可が含まれていますが、カスタム ロールを構築する場合は、ユーザーに次のアクションを含める必要があります。

| データ ソース | 閲覧者のアクセス許可 |

|---|---|

| Azure SQL データベース | "Microsoft.Sql/servers/read","Microsoft.Sql/servers/databases/read", "Microsoft.Sql/servers/databases/schemas/read", "Microsoft.Sql/servers/databases/schemas/tables/read", "Microsoft.Sql/servers/databases/schemas/tables/columns/read" |

| Azure Blob Storage | "Microsoft.Storage/storageAccounts/read", "Microsoft.Storage/storageAccounts/blobServices/read", "Microsoft.Storage/storageAccounts/blobServices/containers/read" |

| Azure Data Lake Storage Gen2 | "Microsoft.Storage/storageAccounts/read", "Microsoft.Storage/storageAccounts/blobServices/read", "Microsoft.Storage/storageAccounts/blobServices/containers/read" |

| Azure のサブスクリプション | "Microsoft.Resources/subscriptions/resourceGroups/read" |

閲覧者のアクセス許可

使用可能な Azure リソースに対するリーダー ロールを少なくとも持つユーザーは、無料およびEnterprise アカウントの種類のリソース メタデータにもアクセスできます。

ユーザーは、クラシック Data Catalogでこれらのソースの資産を検索して参照し、メタデータを表示できます。

ユーザーが閲覧者と見なされるためにリソースに必要なアクセス許可を次に示します。

| データ ソース | 閲覧者のアクセス許可 |

|---|---|

| Azure SQL データベース | 閲覧者、または これらのアクション。 |

| Azure Blob Storage | 閲覧者、または これらのアクション。 |

| Azure Data Lake Storage Gen2 | 閲覧者、または これらのアクション。 |

| Azure のサブスクリプション | サブスクリプションまたはこれらのアクションに対する読み取りアクセス許可。 |

所有者のアクセス許可

所有者ロールを持つユーザー、または使用可能な Azure リソースに対する書き込みアクセス許可を持つユーザーは、無料およびEnterprise アカウントの種類のリソースのメタデータにアクセスして編集できます。

所有ユーザーは、カタログ内のこれらのソースから資産を検索して参照し、メタデータを表示できます。 ユーザーは、それらのリソースのメタデータを更新および管理することもできます。 メタデータキュレーションの詳細については、こちらをご覧ください。

ユーザーが所有者と見なされるためにリソースに必要なアクセス許可を次に示します。

| データ ソース | 所有者権限 |

|---|---|

| Azure SQL データベース | "Microsoft.Sql/servers/write"、"Microsoft.Sql/servers/databases/write"、"Microsoft.Authorization/roleAssignments/write" |

| Azure Blob Storage | "Microsoft.Storage/storageAccounts/write", "Microsoft.Authorization/roleAssignments/write" |

| Azure Data Lake Storage Gen2 | "Microsoft.Storage/storageAccounts/write", "Microsoft.Authorization/roleAssignments/write" |

無料版のアクセス許可

すべてのユーザーは、少なくとも 既に読み取り アクセス許可を持っている利用可能なソースのデータ資産を表示できます。 所有しているユーザーは、少なくとも所有者/書き込みアクセス許可が既にある利用可能な資産のメタデータを管理できます。 詳細については、「 データ アクセス許可」セクションを参照してください。

テナント レベルの役割グループを使用して、追加のアクセス許可を割り当てることもできます。

重要

Microsoft Entra IDで新しく作成されたユーザーの場合、正しいアクセス許可が適用された後でもアクセス許可が反映されるまでに時間がかかる場合があります。

Microsoft Purview のエンタープライズ バージョンでのアクセス許可

すべてのユーザーは、少なくとも 既に読み取り アクセス許可を持っている利用可能なソースのデータ資産を表示できます。 所有しているユーザーは、少なくとも 所有者/書き込み アクセス許可が既にある資産のメタデータを管理できます。 詳細については、「 データ アクセス許可」セクションを参照してください。

テナント レベルの役割グループを使用して、追加のアクセス許可を割り当てることもできます。

Microsoft Purview データ マップでアクセス許可を割り当てることもできます。ユーザーは、Data Map またはクラシック Data Catalog検索で、まだデータ アクセス権を持っていない資産を参照できます。