Azure DevOps Work Items Microsoft Graph コネクタ

Azure DevOps Work Items Microsoft Graph コネクタを使用すると、organizationが Azure DevOps サービスのインスタンス内の作業項目にインデックスを作成できます。 コネクタを構成した後、エンド ユーザーは Microsoft Search で Azure DevOps から作業項目を検索し、Microsoft 365 Copilotできます。

この記事は、Microsoft 365 管理者、または Azure DevOps Work Items Microsoft Graph コネクタを構成、実行、監視するユーザーを対象とします。

重要

Azure DevOps Work Items Microsoft Graph コネクタでは、Azure DevOps クラウド サービスのみがサポートされています。 Azure DevOps Server 2019、TFS 2018、TFS 2017、TFS 2015、TFS 2013 はこのコネクタではサポートされていません。

機能

- Azure DevOps からの作業項目のインデックス作成

- エンド ユーザーが作業項目に関連する質問を行えるようにします。

- Copilot のセマンティック検索を使用して、ユーザーがキーワード、個人の好み、ソーシャル接続に基づいて関連するコンテンツを検索できるようにします。

制限事項

- コネクタは、接続ごとに 1 つの ADO organizationのインデックスのみを作成します。

前提条件

organizationの Microsoft 365 テナントの検索管理者である必要があります。

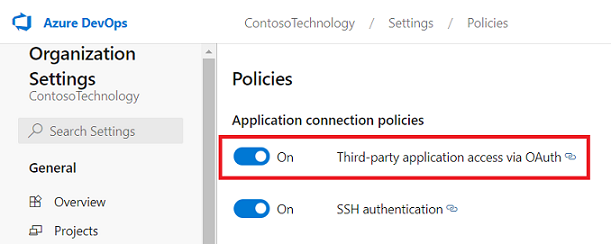

コネクタが Azure DevOps organizationに接続できるようにするには、OAuth 経由でサード パーティ製アプリケーション アクセスを有効にする必要があります。 詳細については、Azure DevOps のドキュメントを参照して セキュリティ ポリシーを管理 します。

サービス アカウント: Azure DevOps に接続し、Microsoft Graph Connector が作業項目を定期的に更新できるようにするには、次のアクセス許可が付与されたサービス アカウントが必要です。

アクセス許可名 アクセス許可の種類 以下に必須 プロジェクト レベルの情報を表示する プロジェクトのアクセス許可 Azure DevOps 作業項目のクロール。 このアクセス許可は、インデックスを作成する必要があるプロジェクトに 必須 です。 分析の表示 プロジェクトのアクセス許可 Azure DevOps 作業項目のクロール。 このアクセス許可は、インデックスを作成する必要があるプロジェクトに 必須 です。 このノードの作業項目を表示する エリア パス エリア パス内の作業項目のクロール。 このアクセス許可は 省略可能です。 ユーザー アカウントにアクセス許可がある領域パスのみがクロールされます。 重要

サービス アカウントには Basic アクセス レベルが必要です。 Azure DevOps のアクセス レベルの詳細については、 サポートされているアクセス レベルに関するページを参照してください。

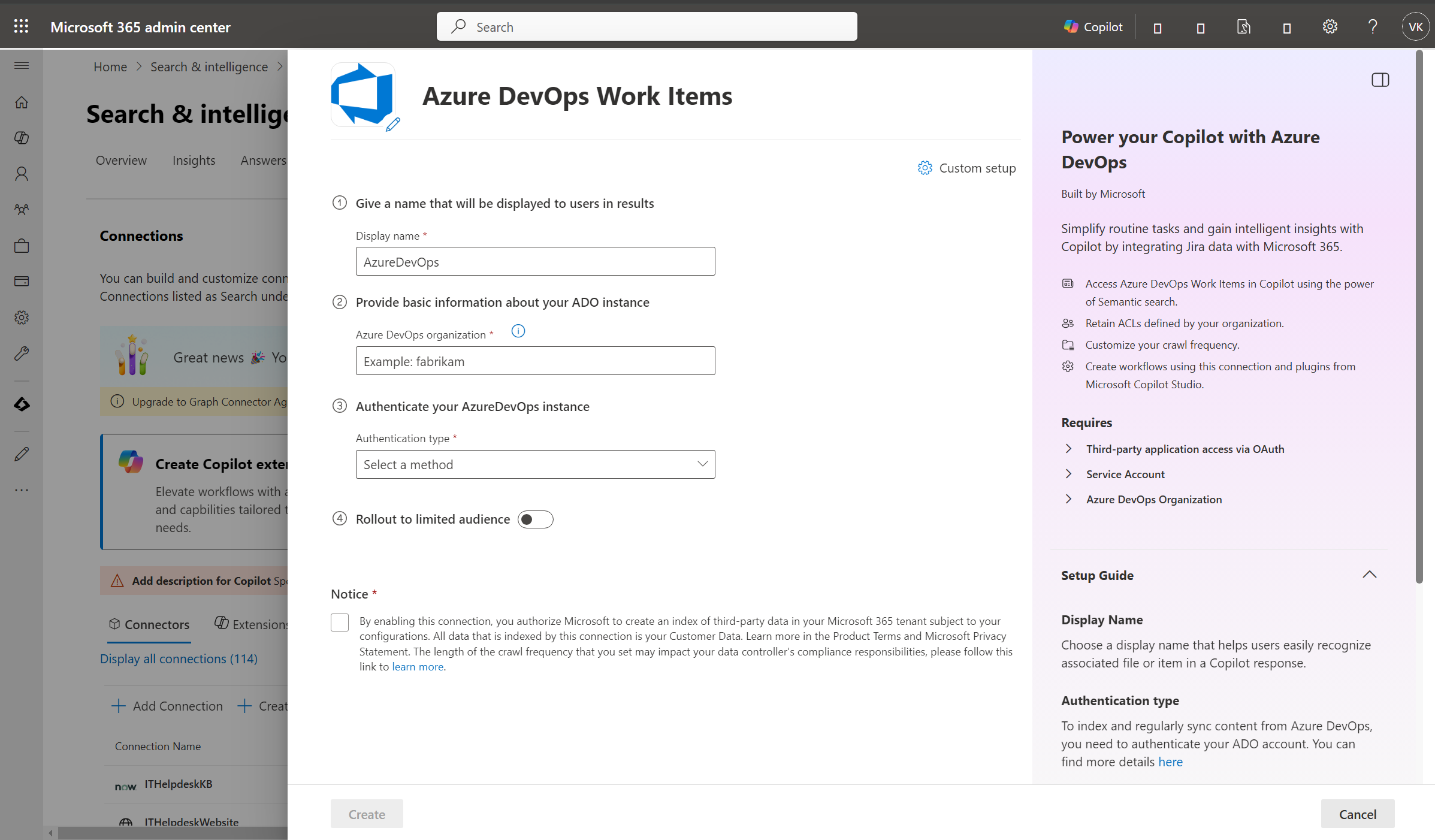

はじめに

1. 表示名

表示名は、Copilot の各引用文献を識別するために使用され、ユーザーが関連付けられているファイルまたは項目を簡単に認識するのに役立ちます。 表示名は、信頼されたコンテンツも示します。 表示名は、 コンテンツ ソース フィルターとしても使用されます。 このフィールドには既定値が存在しますが、organizationのユーザーが認識する名前にカスタマイズできます。

2. ADO 組織

Azure DevOps コネクタを使用すると、接続ごとに 1 つのorganizationのインデックスを作成できます。 Azure DevOps サービスに接続するには、インデックスを作成するorganizationの名前を指定します。

3. 認証の種類

Azure DevOps から作業項目を認証して同期するには、サポートされている 2 つの方法のいずれかを 選択します。

重要

- Microsoft Entra ID OAuth が推奨される OAuth メカニズムです。

- Azure DevOps OAuth は従来の認証メカニズムであり、積極的に投資されていません。

a. OAuth のMicrosoft Entra ID

ADO 組織が Microsoft Entra に接続されていることを確認する

Azure DevOps Graph コネクタは、テナントのMicrosoft Entraに接続されている ADO organizationからのコンテンツにのみインデックスを付けます。 ADO organizationがアカウントMicrosoft Entra接続されていることを確認するには、次の手順を使用します。

- Azure DevOps に移動し、必要なorganizationを選択します。

- [

Organization settings] を選択します。 - 左側のナビゲーション ウィンドウで、[全般] ヘッダーの下にある [

Microsoft Entra] を選択します。 - organizationがテナントのMicrosoft Entra アカウントに接続されていることを確認します。

Microsoft Entra IDでアプリを作成する

- Azure portalに移動し、テナントの管理者資格情報でサインインします。

- ナビゲーション ウィンドウから Microsoft Entra ID ->Identity ->Applications ->アプリの登録 に移動し、[新しい登録] を選択します。

- アプリの名前を指定し、[ 登録] を選択します。

- アプリケーション (クライアント) ID を書き留めます。 この ID は、ADO organization内のプロジェクトへのアクセス権をMicrosoft Entraアプリに付与するために使用されます。

- ナビゲーション ウィンドウから API アクセス許可 を開き、[ アクセス許可の追加] を選択します。

- [ Azure DevOps ] を選択し、[ 委任されたアクセス許可] を選択します。

-

vso で次のアクセス許可を検索し、[アクセス許可の追加] を選択します。

a. vso.analytics - Analytics (読み取り)

b. vso.graph - グラフ (読み取り)

c. vso.identity - ID (読み取り)

d. vso.project - プロジェクトとチーム (読み取り)

e. vso.variablegroups_read - 変数グループ (読み取り)

f. vso.work - 作業項目 (読み取り) - [ TenantName] の [管理者の同意を付与する] を 選択し、[ はい] を選択して確認します。

- アクセス許可が "付与" 状態であることを確認します。

- ナビゲーション ウィンドウから [認証 ] を開きます。 [

Add a platform] を選択し、[Web] を選択します。 [リダイレクト URI] に次のいずれかの URI を追加します。- M365 Enterprise の場合: https:// gcs.office。com/v1.0/admin/oauth/callback

- M365 Government の場合: https://gcsgcc.office.com/v1.0/admin/oauth/callback

- [暗黙的な許可とハイブリッド フロー] で、

ID tokens (used for implicit and hybrid flows)のオプションをチェックし、[構成] をクリックします。 - ナビゲーション ウィンドウで、[管理] の [証明書とシークレット] を選択します。

- [ 新しいクライアント シークレット ] を選択し、シークレットの有効期限を選択します。 生成されたシークレット (Value) をコピーし、再度表示されないため保存します。

- このクライアント シークレットとアプリケーション ID を使用して、コネクタを構成します。

ADO organization内のプロジェクトへのアクセス権をMicrosoft Entra アプリに付与する

次の手順を使用して、インデックスを作成する必要があるプロジェクトに必要なアクセス権をMicrosoft Entra アプリに提供する必要があります。

- Azure DevOps に移動し、必要なorganizationを選択します。

- [

Organization settings] を選択します。 - 左側のナビゲーション ウィンドウで、[全般] ヘッダーの下にある [

Users] を選択します。 - [

Add users] を選択します。 - アプリから取得したアプリケーション (クライアント) ID を "ユーザーまたはサービス プリンシパル" にコピーします。

-

Basicアクセス レベルを付与し、インデックスへのアクセスを許可するプロジェクトを選択します。 また、アクセスを確保するために、azure DevOps グループ (または同等の)Project Readerにを追加します。 ユーザーに招待メールを送信するオプションを選択解除します。 [追加] をクリックします。

b. Azure DevOps OAuth

Azure DevOps インスタンスに接続するには、OAuth 認証に Azure DevOps organization名、そのアプリ ID、クライアント シークレットが必要です。

アプリを登録します

Microsoft Search アプリとMicrosoft 365 Copilotがインスタンスにアクセスできるように、Azure DevOps にアプリを登録します。 詳細については、 アプリを登録する方法に関する Azure DevOps のドキュメントを参照してください。

次の表に、アプリ登録フォームに入力する方法に関するガイダンスを示します。

| 必須フィールド | 説明 | おすすめの値 |

|---|---|---|

| 会社名 | 会社の名前。 | 適切な値を使用する |

| アプリケーション名 | 承認するアプリケーションを識別する一意の値。 | Microsoft Search |

| アプリケーション Web サイト | コネクタのセットアップ中に Azure DevOps インスタンスへのアクセスを要求するアプリケーションの URL。 (必須)。 |

M365 Enterprise の場合: https:// gcs.office。com/, M365 Government: https://gcsgcc.office.com/ |

| 承認コールバック URL | 承認サーバーがリダイレクトする必要なコールバック URL。 |

M365 Enterprise の場合: https:// gcs.office。com/v1.0/admin/oauth/callback, For M365 Government: https://gcsgcc.office.com/v1.0/admin/oauth/callback |

| 承認されたスコープ | アプリケーションのアクセス範囲 | ID (読み取り)、作業項目 (読み取り)、変数グループ (読み取り)、プロジェクトとチーム (読み取り)、Graph (読み取り)、分析 (読み取り) の各スコープを選択します。 |

重要

アプリに対して選択する承認されたスコープは、上記のスコープと正確に一致する必要があります。 一覧で承認されたスコープのいずれかを省略するか、別のスコープを追加すると、承認は失敗します。

アプリの登録時に、コネクタの構成に使用される アプリ ID と クライアント シークレット を取得します。

注:

Azure DevOps に登録されているアプリへのアクセスを取り消すには、Azure DevOps インスタンスの右上にある [ユーザー設定] に移動します。 [ プロファイル ] を選択し、サイド ウィンドウの [セキュリティ] セクションで [ 承認 ] を選択します。 承認された OAuth アプリにカーソルを合わせると、アプリの詳細の隅にある [取り消し ] ボタンが表示されます。

4. 限定対象ユーザーにロールアウトする

ロールアウトを広範な対象ユーザーに展開する前に、Copilot やその他の Search サーフェスで検証する場合は、制限付きユーザー ベースにこの接続をデプロイします。 制限付きロールアウトの詳細については、「 段階的なロールアウト」を参照してください。

この時点で、Azure DevOps 作業項目の接続を作成する準備ができました。 [作成] をクリックすると、Azure DevOps organizationから接続とインデックスの作業項目を発行できます。

アクセス許可、データ包含ルール、スキーマ、クロール頻度などの他の設定については、ADO データに最適な内容に基づいて既定値が設定されています。 既定値は次のとおりです。

| ユーザー | 説明 |

|---|---|

| アクセス許可 | データ ソース内のコンテンツにアクセスできるユーザーのみ。 |

| ID のマップ | Microsoft Entra ID を使用してマップされたデータ ソース ID。 |

| コンテンツ | 説明 |

|---|---|

| Projects | すべてのプロジェクトにインデックスが作成されます。 |

| プロパティの管理 | 既定のプロパティとそのスキーマをチェックするには、コンテンツに関するページを参照してください |

| 同期 | 説明 |

|---|---|

| 増分クロール | 頻度: 15 分ごと |

| フル クロール | 頻度: 毎日 |

これらの値のいずれかを編集する場合は、"カスタム セットアップ" を選択する必要があります

カスタム セットアップ

カスタム セットアップは、上記の表に示した設定の既定値を編集する管理者向けです。 [カスタム セットアップ] オプションをクリックすると、[ユーザー]、[コンテンツ]、[同期] の 3 つのタブが表示されます。

ユーザー

アクセス許可

Azure DevOps Work Items コネクタでは、このデータ ソースへのアクセス権を持つすべてのユーザーまたはユーザーにのみ表示される検索アクセス許可がサポートされています。 [ すべてのユーザー] を選択すると、すべてのユーザーの検索結果にインデックス付きデータが表示されます。 [このデータ ソースにアクセスできるユーザーのみ] を選択すると、インデックス付きデータが検索結果に表示されます。

注:

アクセス許可を管理するグループへのUpdatesは、フル クロールでのみ同期されます。 増分クロールでは、アクセス許可に対する更新の処理はサポートされていません。

コンテンツ

プロジェクトの選択

この手順では、Azure DevOps Work Items Microsoft Graph コネクタを使用して、インデックスを作成するデータのスコープを指定します。 その後、接続を選択して、organization全体または選択したorganization内の特定のプロジェクトにインデックスを作成できます。

organization全体にインデックスを付ける場合、organization内のすべてのプロジェクトの作業項目にインデックスが作成されます。 新しいプロジェクトと作業項目は、作成後の次のクロール中にインデックスが作成されます。

個々のプロジェクトにインデックスを付ける場合は、選択したプロジェクトの作業項目のみがインデックス付けされます。

注:

Azure DevOps プロジェクトは、[プロジェクト レベルの情報の表示] と [分析の表示] アクセス許可を付与した後でクロールできます。

プロパティの管理

ここでは、Azure DevOps データ ソースから使用可能なプロパティを追加または削除したり、プロパティにスキーマを割り当てたり (プロパティが検索可能、クエリ可能、取得可能、または絞り込み可能かどうかを定義する)、セマンティック ラベルを変更してプロパティにエイリアスを追加したりできます。 既定で選択されているプロパティを次に示します。

| Source プロパティ | Label | 説明 | Schema |

|---|---|---|---|

| AreaPath | 作業項目への領域パス | クエリ、取得、検索 | |

| AssignedTo | 作業項目が割り当てられているユーザーの名前 | クエリ、取得、検索 | |

| ブロック | ブロック | 取り戻す | |

| ChangedBy | 最終更新者 | 作業項目を最後に変更したユーザー名 | クエリ、取得 |

| ChangedDate | 最終更新日時 | クエリ、取得 | |

| CreatedBy | 作成者 | 作業項目を作成したユーザー名 | クエリ、取得、検索 |

| CreatedDate | 作成日時 | 作業項目が作成されたときのタイムスタンプ | クエリ、取得 |

| 説明 | コンテンツ | 作業項目の説明 | 検索 |

| IconUrl | IconUrl | 取り戻す | |

| Id | 作業項目 ID | クエリ、取得、検索 | |

| 優先度 | 作業項目の優先順位 | クエリ、取得 | |

| ReproSteps | 作業項目で説明されている条件を再現する手順 | ||

| 状態コード | 作業項目の現在の状態 | クエリ、取得、検索 | |

| タグ | クエリ、取得、検索 | ||

| TeamProject | 取り戻す | ||

| タイトル | タイトル | 作業項目のタイトル | 取得、検索 |

| URL | url | 作業項目の URL | 取り戻す |

| WorkItemType | クエリ、取得、検索 |

データのプレビュー

プレビュー結果ボタンを使用して、選択したプロパティのサンプル値を確認します。

同期

更新間隔によって、データ ソースと Graph コネクタ インデックスの間でデータが同期される頻度が決まります。 更新間隔には、フル クロールと増分クロールの 2 種類があります。 詳細については、「 更新設定」を参照してください。

必要に応じて、ここから更新間隔の既定値を変更できます。

ヒント

既定の結果の種類

- Azure DevOps Work Items Microsoft Graph コネクタは、コネクタが発行されると自動的に 結果の種類 を登録します。 結果の種類は、手順 3 で選択したフィールドに基づいて動的に生成された 結果レイアウト を使用します。

- 結果の種類を管理するには、Microsoft 365 管理センターの [結果の種類] に移動します。 既定の結果の型の名前は "

ConnectionIdDefault" です。 たとえば、接続 ID がAzureDevOpsされている場合、結果レイアウトの名前は "AzureDevOpsDefault" になります。 - また、必要に応じて独自の結果の種類を作成することもできます。

トラブルシューティング

接続を公開したら、管理センターの [データ ソース] タブの状態を確認できます。 更新と削除を行う方法については、「接続を監視する」をご覧ください。 よく見られる問題のトラブルシューティング手順 については、こちらを参照してください。

問題がある場合、またはフィードバックを提供する場合は、Microsoft Graph にお問い合わせください |サポート。

![アクセス許可を構成できる [ユーザー] タブを示すスクリーンショット。](media/ado-workitems-users-tab.png)

![プロジェクトと接続スキーマを構成できる [コンテンツ] タブを示すスクリーンショット。](media/ado-workitems-content-tab.png)

![クロール頻度を構成できる [同期] タブを示すスクリーンショット。](media/ado-workitems-sync-tab.png)