Intune での iOS/iPadOS デバイスに対するアプリごとの仮想プライベート ネットワーク (VPN) の設定

Microsoft Intune では、アプリに割り当てられた仮想プライベート ネットワーク (VPN) を作成して使用することができます。 この機能は、 アプリごとの VPN と呼ばれます。 Intune で管理されているデバイスで VPN を使用できるマネージド アプリを選択します。 アプリごとの VPN を使用すると、エンド ユーザーは VPN 経由で自動的に接続し、ドキュメントなどの組織のリソースにアクセスできます。

この機能は、以下に適用されます。

- iOS 9 以降

- iPadOS 13.0 以降

VPN プロバイダーのドキュメントで、お使いの VPN でアプリごとの VPN がサポートされているかどうかを確認します。

この記事では、アプリごとの VPN プロファイルを作成し、アプリにこのプロファイルを割り当てる方法を説明します。 これらの手順を使用すると、エンド ユーザーに対してシームレスなアプリごとの VPN エクスペリエンスを作成できます。 アプリごとの VPN をサポートするほとんどの VPN では、ユーザーがアプリを開くと、自動的に VPN に接続されます。

一部の VPN では、アプリごとの VPN でユーザー名とパスワードの認証を許可しています。 つまり、ユーザーは VPN に接続するためにユーザー名とパスワードを入力する必要があります。

重要

- iOS/iPadOS の IKEv2 VPN プロファイルでは、アプリごとの VPN はサポートされていません。

Microsoft Tunnel または Zscaler を使用したアプリごとの VPN

Microsoft Tunnel と Zscaler Private Access (ZPA) は、認証のためにMicrosoft Entra IDと統合されます。 Tunnel または ZPA を使用する場合、(この記事で説明されている) 信頼された証明書や SCEP または PKCS 証明書プロファイルは必要ありません。

Zscaler 用にアプリごとの VPN プロファイルを設定すると、関連付けられているいずれかのアプリを開いても、ZPA に自動的に接続されません。 代わりに、ユーザーは、Zscaler アプリにサインインする必要があります。 その結果、リモート アクセスは関連付けられているアプリに制限されます。

前提条件

VPN ベンダーは、特定のハードウェアやライセンスなど、アプリごとの VPN に関するその他の要件を持つことができます。 必ずそのドキュメントを参照し、Intune でアプリごとの VPN を設定する前に前提条件を満たすようにしてください。

VPN サーバーから信頼されたルート証明書

.cerファイルをエクスポートします。 このファイルは、この記事で説明されているIntuneで作成した信頼できる証明書プロファイルに追加します。ファイルをエクスポートするには:

VPN サーバーで、管理コンソールを開きます。

VPN サーバーで証明書ベースの認証が使用されていることを確認します。

信頼されたルート証明書ファイルをエクスポートします。

.cer拡張機能があります。認証用の証明書を発行した証明機関 (CA) の名前を VPN サーバーに追加します。

デバイスによって提示される CA が VPN サーバーの信頼された証明機関リストの CA と一致する場合、VPN サーバーによるデバイスの認証が成功します。

その ID を証明するために、VPN サーバーは証明書をデバイスに提示します。 デバイスは、ユーザーにメッセージを表示せずに証明書を受け入れる必要があります。 証明書の自動承認を確認するには、Intuneで信頼できる証明書プロファイルを作成します (この記事では)。 信頼された証明書プロファイルIntuneには、証明機関 (CA) によって発行された VPN サーバーのルート証明書 (

.cerファイル) が含まれている必要があります。-

ポリシーを作成するには、少なくとも、ポリシーとプロファイル マネージャーの組み込みロールを持つアカウントを使用して、Microsoft Intune管理センターにサインインします。 組み込みのロールの詳細については、「Microsoft Intuneのロールベースのアクセス制御」を参照してください。

手順 1 - VPN ユーザーのグループを作成する

Microsoft Entra IDで既存のグループを作成または選択します。 このグループ:

- アプリごとの VPN を使用するユーザーまたはデバイスを含める必要があります。

- この記事で作成したすべてのIntune ポリシーを受け取ります。

新しいグループを作成する手順については、グループの追加に関 するページを参照してユーザーとデバイスを整理します。

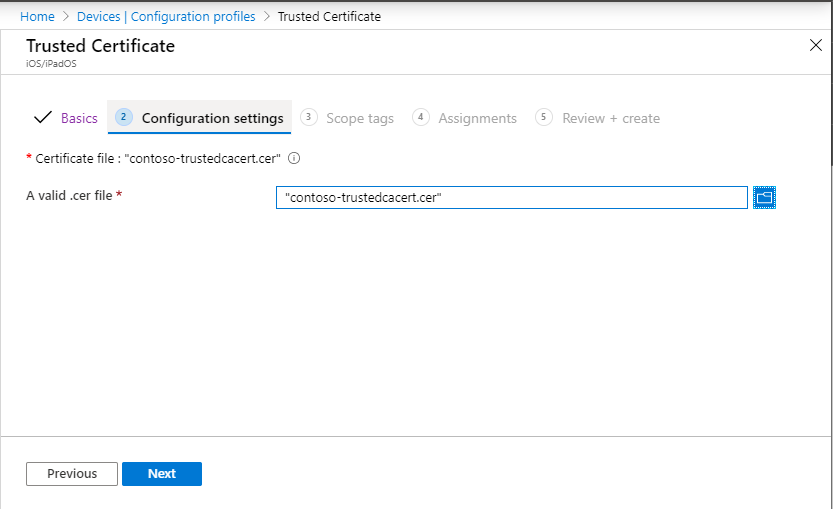

手順 2 - 信頼できる証明書プロファイルを作成する

CA によって発行された VPN サーバーのルート証明書をIntune プロファイルにインポートします。 このルート証明書は、前提条件 (この記事の) でエクスポートした.cer ファイルです。 信頼済み証明書プロファイルから iOS/iPadOS デバイスに、VPN サーバーが提示する CA を自動的に信頼するように指示します。

Microsoft Intune 管理センターにサインインします。

[デバイス]>[デバイスの管理]>[構成]>[作成]>[新しいポリシー] の順に選択します。

次のプロパティを入力します。

- プラットフォーム: [iOS/iPadOS] を選択します。

- プロファイルの種類: [ 信頼された証明書] を選択します。

[作成] を選択します。

[Basics]\(基本\) で次のプロパティを入力します。

- 名前: プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるよう、プロファイルに名前を付けます。 たとえば、適切なプロファイル名は 、myApp の iOS/iPadOS 信頼済み証明書プロファイルです。

- 説明: プロファイルの説明を入力します この設定は省略可能ですが、推奨されます。

[次へ] を選択します。

[構成設定] で、フォルダー アイコンを選択し、VPN 管理コンソールからエクスポートした VPN 証明書 (

.cerファイル) を参照します。[ 次へ] を選択し、 信頼された証明書プロファイルの作成を続行します。 プロファイルを保存し、後で割り当てることができます。

プロファイルを割り当てる準備ができたら、 手順 1 - VPN ユーザー用のグループを作成 する (この記事の) で作成したグループにこのプロファイルを割り当てます。 プロファイルを割り当てると、グループ内のユーザーまたはデバイスは、次回 Intune サービスとチェックしたときにポリシーを受け取ります。

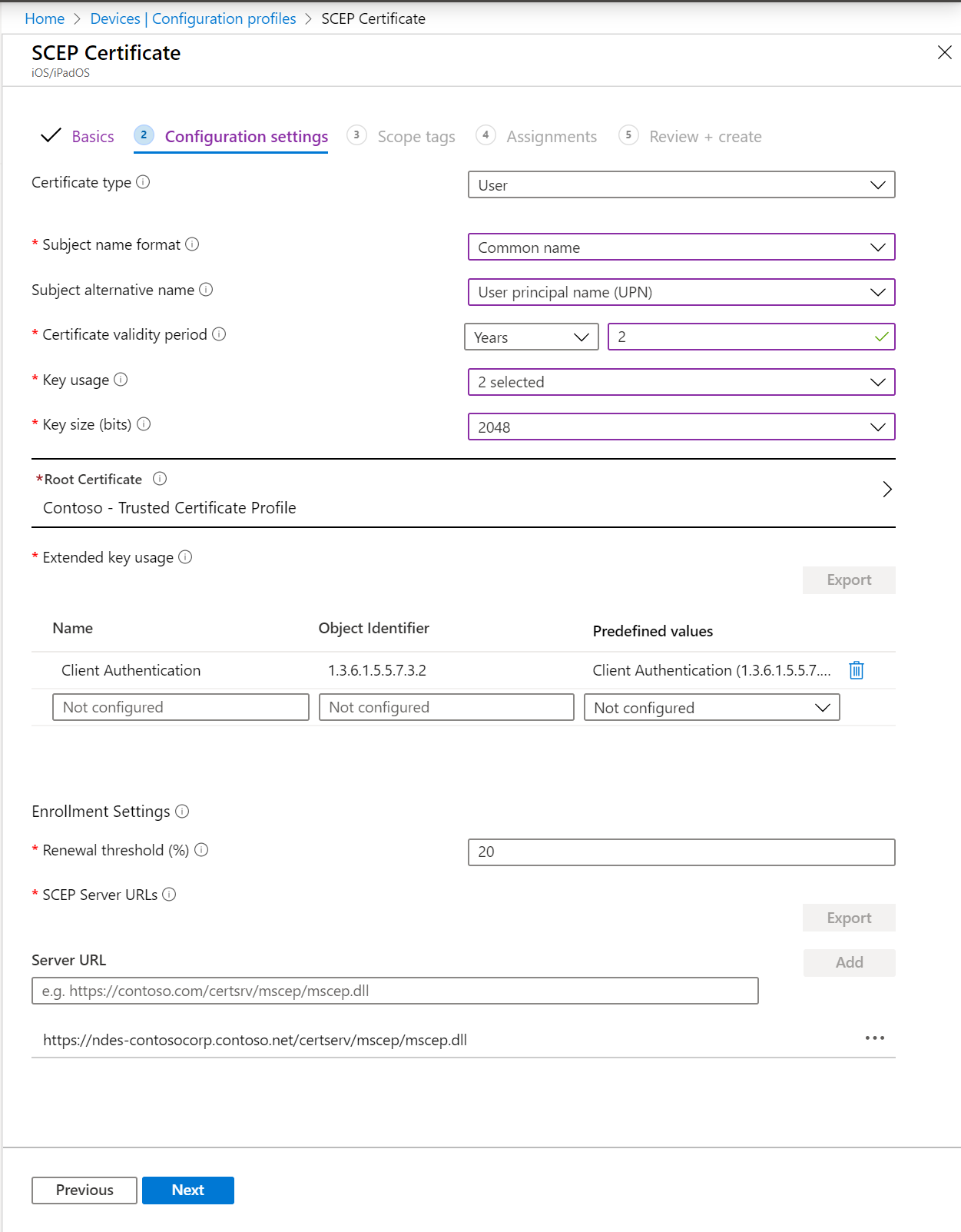

手順 3 - SCEP または PKCS 証明書プロファイルを作成する

手順 2 で作成した信頼されたルート証明書プロファイルを使用すると、デバイスは VPN サーバーを自動的に信頼できます。

この次の手順では、Intuneで SCEP または PKCS 証明書プロファイルを作成します。 SCEP または PKCS 証明書は、iOS/iPadOS の VPN クライアントから VPN サーバーに資格情報を提供します。 この証明書により、ユーザー名とパスワードを求めることなくデバイスがサイレントに認証をすることができるようになります。

Intuneでクライアント認証証明書を構成して割り当てるには、次のいずれかの記事に移動します。

- Configure infrastructure to support SCEP with Intune (Intune を使用してインフラストラクチャを構成して SCEP をサポートする)

- Intune で PKCS 証明書を構成して管理する

クライアント認証用の証明書を必ず構成してください。 クライアント認証は、SCEP 証明書プロファイルで直接設定できます (拡張キーの使用 リスト >Client 認証)。 PKCS の場合は、証明機関 (CA) の証明書テンプレートでクライアント認証を設定します。

プロファイルを割り当てる準備ができたら、 手順 1 - VPN ユーザー用のグループを作成 する (この記事の) で作成したグループにこのプロファイルを割り当てます。 プロファイルを割り当てると、グループ内のユーザーまたはデバイスは、次回 Intune サービスとチェックしたときにポリシーを受け取ります。

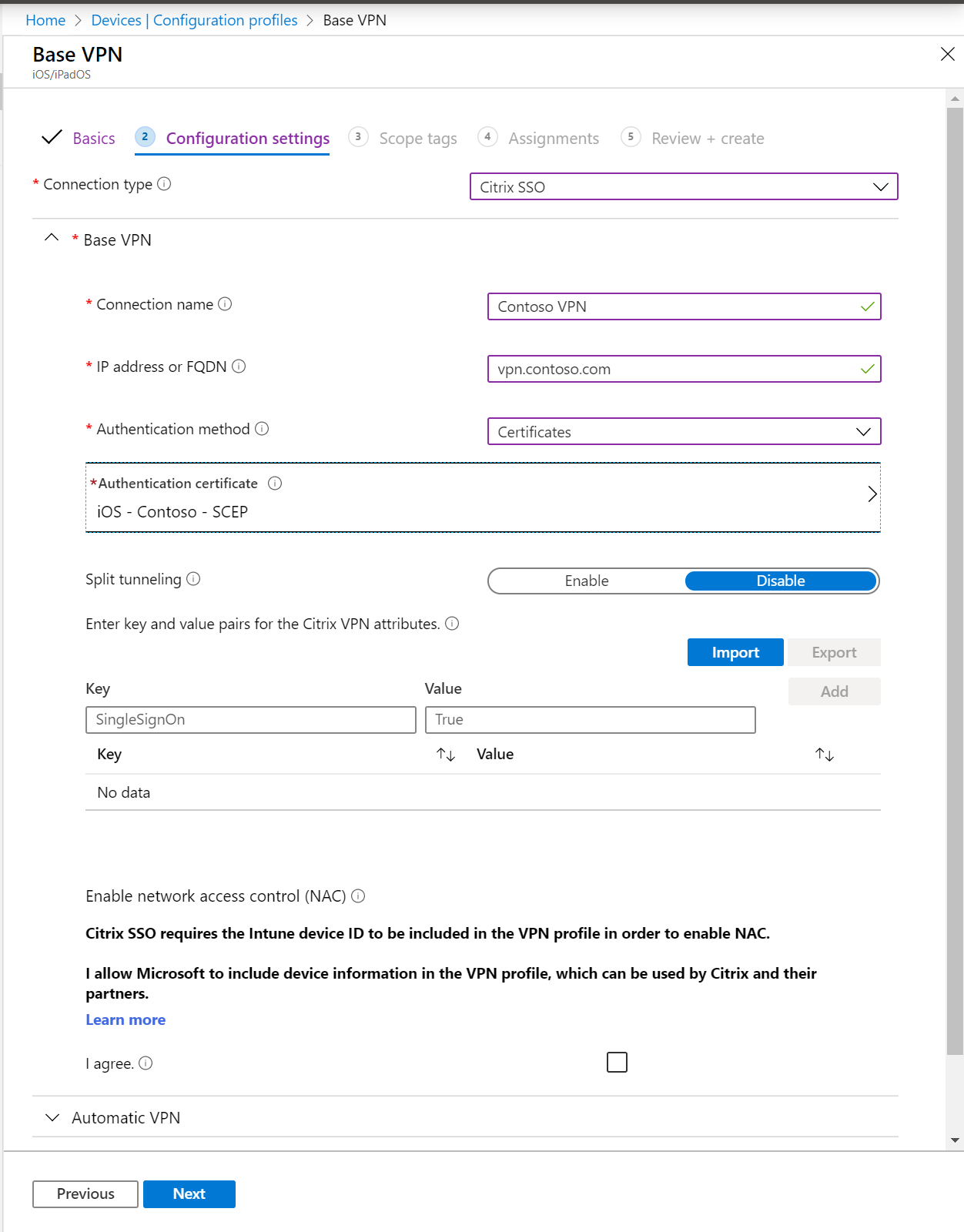

手順 4 - アプリごとの VPN プロファイルを作成する

この VPN プロファイルには、クライアントの資格情報が含まれる SCEP または PKCS 証明書、VPN の接続情報、iOS/iPadOS アプリケーションでアプリごとの VPN を使用できるようにするアプリごとの VPN フラグが含まれています。

Microsoft Intune管理センターで、[デバイス>管理デバイス>Configuration>Create>New policy] を選択します。

次のプロパティを入力し、[ 作成] を選択します。

- プラットフォーム: [iOS/iPadOS] を選択します。

- プロファイルの種類: [VPN] を選択します。

[基本] で次のプロパティを入力します。

- 名前: カスタム プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるよう、プロファイルに名前を付けます。 たとえば、myApp の iOS/iPadOS アプリ別 VPN プロファイルは適切なプロファイル名です。

- 説明: プロファイルの説明を入力します。 この設定は省略可能ですが、推奨されています。

[構成設定] で、次の設定を構成します。

[接続の種類] で、ご利用の VPN クライアント アプリを選択します。

基本 VPN: 設定を構成します。 「iOS/iPadOS の VPN 設定」で、すべての設定が解説されています。 アプリごとの VPN を使用する場合は、次のプロパティが記載されているとおりに構成されていることを確認します。

- 認証方法: [証明書] を選択します。

- 認証証明書: 既存の SCEP または PKCS 証明書 >OK を選択します。

- 分割トンネリング: VPN 接続がアクティブなときにすべてのトラフィックで VPN トンネルの使用を強制するには、[無効] を選択します。

その他の設定については、 iOS/iPadOS VPN 設定に関するページを参照してください。

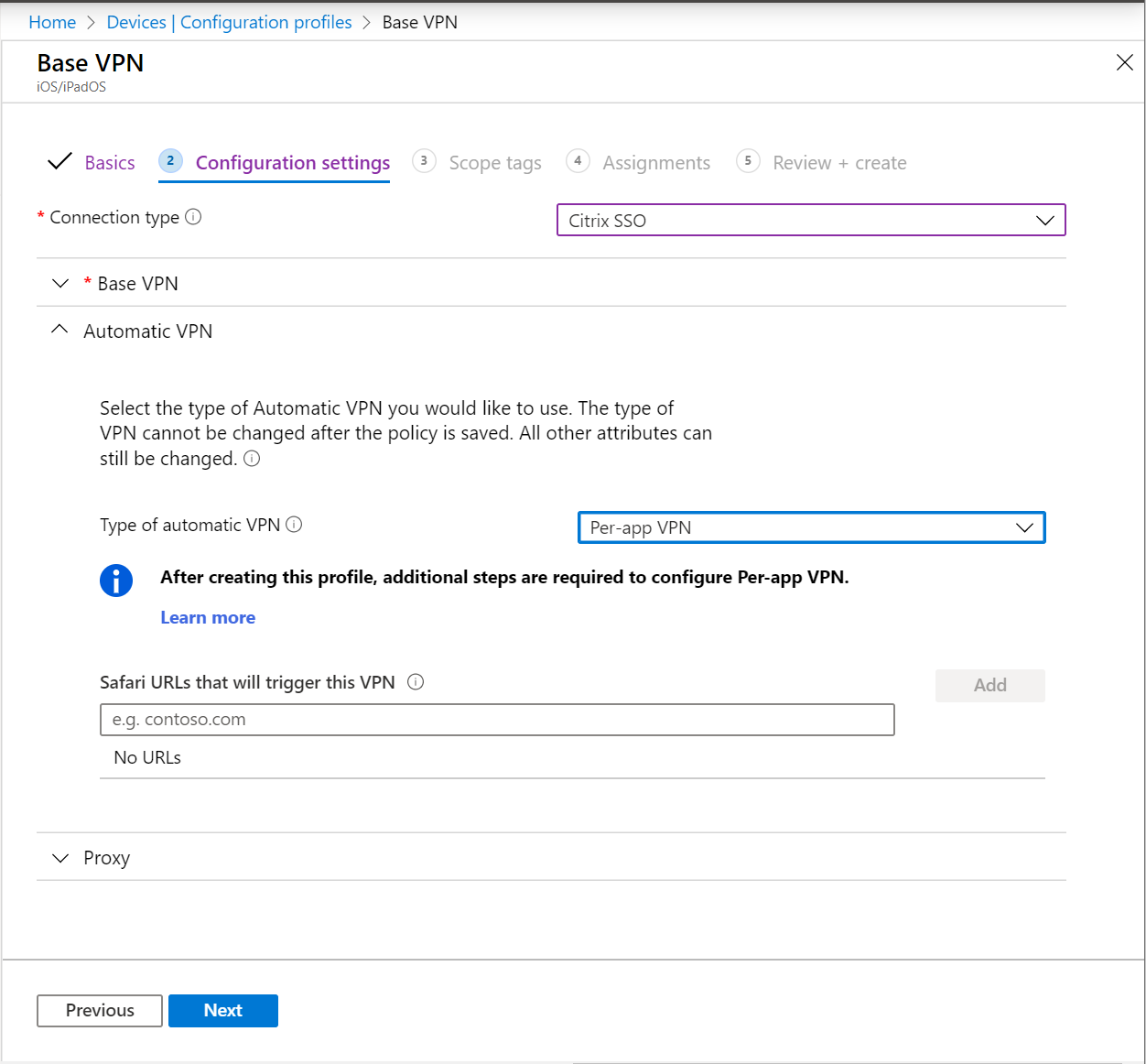

[自動 VPN]>[自動 VPN の種類]>[アプリごとの VPN]

[ 次へ] を選択し、 VPN プロファイルの作成を続行します。

プロファイルを割り当てる準備ができたら、 手順 1 - VPN ユーザー用のグループを作成 する (この記事の) で作成したグループにこのプロファイルを割り当てます。 プロファイルを割り当てると、グループ内のユーザーまたはデバイスは、次回 Intune サービスとチェックしたときにポリシーを受け取ります。

手順 5 - アプリを VPN プロファイルに関連付ける

VPN プロファイルを追加したら、アプリとMicrosoft Entra グループをプロファイルに関連付けます。

Microsoft Intune管理センターで、[アプリ>すべてのアプリ] を選択します。

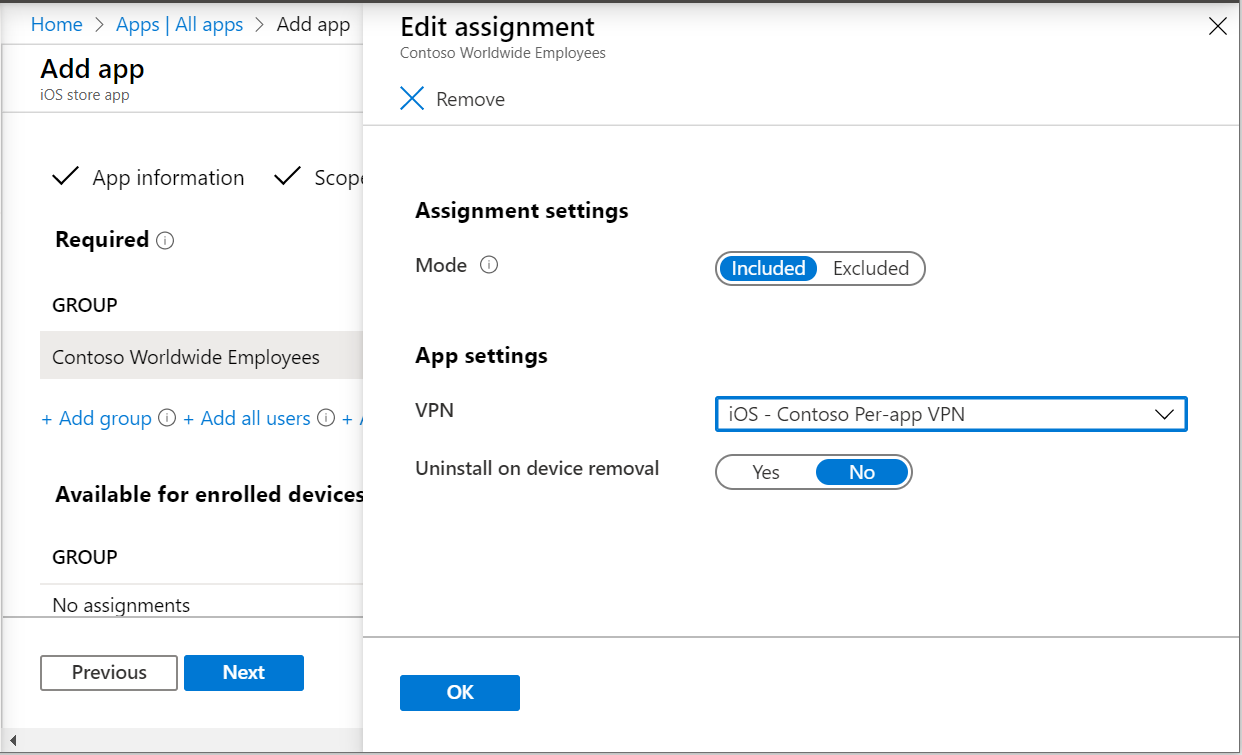

一覧からアプリ>Properties>Assignments>Edit を選択します。

[必須] または [登録済みデバイスで使用可能] セクションに移動します。

[グループの追加] を選択>手順 1 - VPN ユーザーのグループを作成する (この記事の) で作成したグループを選択>選択します。

VPN で、手順 4 - アプリごとの VPN プロファイルを作成する (この記事で) で作成したアプリごとの VPN プロファイルを選択します。

[OK]>[保存] の順に選択します。

次のすべての条件が存在する場合、ユーザーがポータル サイト アプリに再インストールを要求するまで、アプリとプロファイルの間の関連付けが残ります。

- アプリは、使用可能なインストール意図を対象としていました。

- プロファイルとアプリが同じグループに割り当 てられ、

- エンド ユーザーがポータル サイト アプリでアプリのインストールを要求した場合 この要求により、アプリとプロファイルがデバイスにインストール され、

- アプリごとの VPN 構成をアプリ割り当てから削除または変更する場合。

次のすべての条件が存在する場合、アプリとプロファイルの間の関連付けは、次のデバイス チェックイン中に削除されます。

- アプリは、必要なインストール意図を対象としていました。

- プロファイルとアプリが同じグループに割り当 てられ、

- アプリごとの VPN 構成をアプリ割り当てから削除する場合。

iOS/iPadOS デバイスでの接続を確認する

アプリごとの VPN を設定し、アプリに関連付けて、デバイスからの接続が機能することを確認します。

接続を試行する前に

同じグループに、本記事で説明するすべてのポリシーを展開しておきます。 そうしないと、アプリごとの VPN のエクスペリエンスは機能しません。

Pulse Secure VPN アプリまたはカスタム VPN クライアント アプリを使用している場合は、アプリレイヤーまたはパケット層トンネリングを使用できます。

- アプリ層トンネリングの場合は、[ProviderType] 値に [app-proxy] を設定します。

- パケット層トンネリングの場合は、[ProviderType] 値に [packet-tunnel] を設定します。

VPN プロバイダーのドキュメントで、正しい値を使用していることを確認します。

アプリごとの VPN を使用して接続する

VPN を選択したり、資格情報を入力したりせずに接続されるゼロタッチ操作を確認します。 ゼロタッチ操作とは、次のような意味です。

- デバイスから VPN サーバーを信頼するように求められません。 つまり、ユーザーには [動的な信頼] ダイアログ ボックスが表示されません。

- ユーザーが資格情報を入力する必要はありません。

- ユーザーが関連付けられているアプリのいずれかを開くと、ユーザーのデバイスが VPN に接続されます。

関連記事

- iOS/iPadOS の設定を確認するには、Microsoft Intuneの iOS/iPadOS デバイスの VPN 設定に移動します。

- VPN の設定とIntuneの詳細については、「Microsoft Intuneで VPN 設定を構成する」を参照してください。