Azure VPN クライアントの構成 - Microsoft Entra ID 認証 - Windows

この記事は、Virtual WAN ユーザー VPN (ポイント対サイト) と Microsoft Entra ID 認証を使用して仮想ネットワークに接続するように Windows コンピューター上の Azure VPN クライアントを構成する際に役立ちます。 Azure VPN クライアントは、KB4577063 修正プログラムを使用した Windows FIPS モードでサポートされています。

Note

Microsoft Entra ID 認証は、OpenVPN® プロトコル接続に対してのみサポートされています。

開始する前に

正しい記事が表示されていることを確認します。 次の表は、Azure Virtual WAN ポイント対サイト (P2S) VPN クライアントで使用できる構成記事を示しています。 手順は、認証の種類、トンネルの種類、クライアント OS によって異なります。

| 認証方法 | トンネルの種類 | クライアントの OS | VPN client |

|---|---|---|---|

| 証明書 | IKEv2、SSTP | Windows | ネイティブ VPN クライアント |

| IKEv2 | macOS | ネイティブ VPN クライアント | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN クライアント OpenVPN クライアント バージョン 2.x OpenVPN クライアント バージョン 3.x |

|

| OpenVPN | macOS | OpenVPN クライアント | |

| OpenVPN | iOS | OpenVPN クライアント | |

| OpenVPN | Linux |

Azure VPN クライアント OpenVPN クライアント |

|

| Microsoft Entra ID | OpenVPN | Windows | Azure VPN クライアント |

| OpenVPN | macOS | Azure VPN クライアント | |

| OpenVPN | Linux | Azure VPN クライアント |

前提条件

この記事では、次の前提条件が既に実行されていることを前提としています。

- 「Microsoft Entra ID 認証用のユーザー VPN (P2S) ゲートウェイの構成」の記事の手順に従って、仮想 WAN を構成しました。 このユーザー VPN 構成では、Microsoft Entra ID (Azure Active Directory) 認証と OpenVPN トンネルの種類を使用する必要があります。

- VPN クライアント構成ファイルを生成し、ダウンロードした。 VPN クライアント プロファイル構成パッケージを生成する手順については、「グローバルおよびハブのプロファイルのダウンロード」を参照してください。

ワークフロー

この記事は、「Microsoft Entra ID 認証用のユーザー VPN (P2S) ゲートウェイの構成」の手順の続きです。 この記事は次のことに役立ちます。

- Windows 用 Azure VPN クライアントをダウンロードしてインストールします。

- VPN クライアント プロファイル構成ファイルを抽出します。

- プロファイル構成ファイルをカスタム対象ユーザーの値 (該当する場合) で更新します。

- クライアント プロファイル設定を VPN クライアントにインポートします。

- 接続を作成し、Azure に接続します。

Azure VPN クライアントをダウンロードする

次のいずれかのリンクを使用して、最新バージョンの Azure VPN クライアント インストール ファイルをダウンロードします。

- クライアント インストール ファイルを使用してインストールする: https://aka.ms/azvpnclientdownload。

- クライアント コンピューターにサインインしたときに直接インストールする: Microsoft Store。

Azure VPN クライアントを各コンピューターにインストールします。

Azure VPN クライアントにバックグラウンドで実行するためのアクセス許可があることを確認してください。 手順については、Windows バックグラウンド アプリに関するページを参照してください。

インストールされているクライアントのバージョンを確認するには、Azure VPN クライアントを開きます。 クライアントの下部に移動し、[...] -> [? ヘルプ] をクリックします。 右側のウィンドウで、クライアントのバージョン番号を確認できます。

クライアント プロファイルの構成ファイルを抽出する

Azure VPN クライアント プロファイルを構成するには、Azure P2S ゲートウェイから VPN クライアント プロファイル構成パッケージをダウンロードする必要があります。 このパッケージは、構成された VPN ゲートウェイに固有のものとなり、VPN クライアントを構成するために必要な設定が含まれます。 「前提条件」セクションで説明されているように P2S サーバー構成手順を使用した場合は、VPN プロファイル構成ファイルを含む VPN クライアント プロファイル構成パッケージが既に生成およびダウンロードされています。

VPN クライアント プロファイル構成パッケージを取得したら、zip ファイルを抽出します。 zip ファイルには、AzureVPN フォルダーが含まれています。 AzureVPN フォルダーには、P2S 構成に複数の認証の種類が含まれているかどうかに応じて、azurevpnconfig_aad.xml ファイルまたは azurevpnconfig.xml ファイルが含まれます。 azurevpnconfig_aad.xml または azurevpnconfig.xml のいずれも表示されない場合、あるいは AzureVPN フォルダーがない場合は、VPN ゲートウェイで使用するように構成されているトンネルの種類が OpenVPN であること、および Azure Active Directory (Microsoft Entra ID) 認証が選択されていることを確認します。

プロファイル構成ファイルを変更する

P2S 構成でカスタム オーディエンスと Microsoft 登録アプリ ID を使用している場合は、資格情報の再入力と認証の実行を要求するポップアップが接続のたびに表示される場合があります。 この問題は通常、認証を再試行すると解決します。 これは、VPN クライアント プロファイルにカスタム オーディエンス ID と Microsoft アプリケーション ID の両方が必要であるために発生します。 これを回避するには、プロファイル構成 .xml ファイルを、カスタム アプリケーション ID と Microsoft アプリケーション ID の両方を含むように変更します。

Note

この手順は、P2S ゲートウェイ構成でカスタム対象ユーザーの値が使用され、登録済みのアプリが Microsoft 登録済み Azure VPN クライアント アプリ ID に関連付けられている場合に必要です。 お使いの P2S ゲートウェイ構成がこれに当てはまらない場合は、この手順をスキップできます。

Azure VPN クライアント構成 .xml ファイルを変更するには、メモ帳などのテキスト エディターを使用してファイルを開きます。

次に、

applicationidの値を追加し、この変更内容を保存します。 次の例は、アプリケーション ID 値c632b3df-fb67-4d84-bdcf-b95ad541b5c8を示しています。例

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

クライアント プロファイル構成設定のインポート

Note

Azure Active Directory の Azure VPN クライアント フィールドを Microsoft Entra ID に変更しています。 この記事で参照されている Microsoft Entra ID フィールドが表示されていても、それらの値がクライアントに反映されていない場合は、同等の Azure Active Directory 値を選択します。

Azure VPN クライアントを開きます。

ページの左下の + を選択した後、[インポート] を選択します。

抽出した Azure VPN クライアント プロファイル構成フォルダーに移動します。 AzureVPN フォルダーを開き、クライアント プロファイル構成ファイル (azurevpnconfig_aad.xml または azurevpnconfig.xml) を選択します。 [開く] を選択してファイルをインポートします。

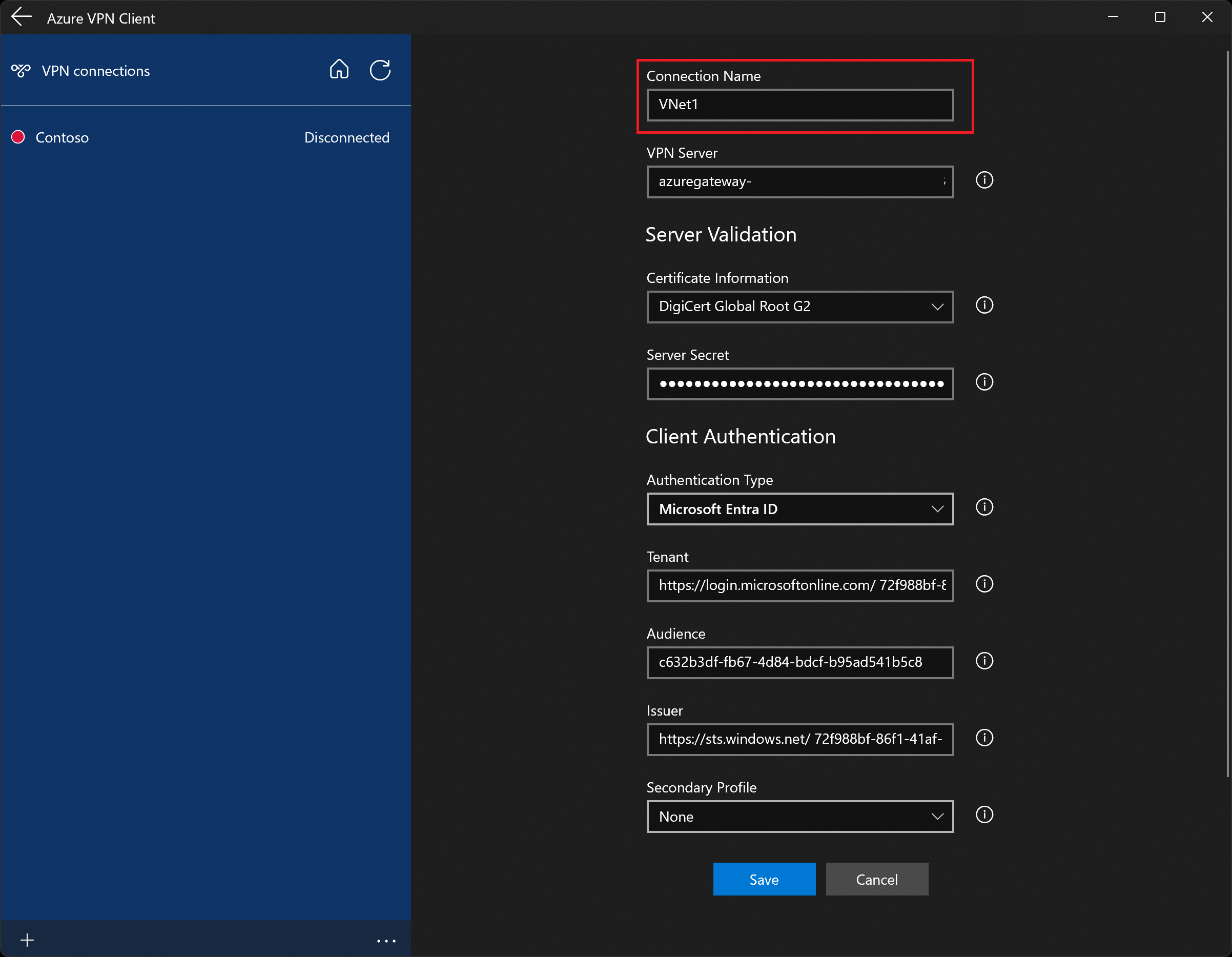

クライアント プロファイル ページでは、設定の多くが既に指定されていることに注目してください。 インポートした VPN クライアント プロファイル パッケージには、事前構成済みの設定が含まれています。 ほとんどの設定は既に指定されていますが、クライアント コンピューターに固有の設定を構成する必要があります。

接続名の名前を変更します (省略可能)。 この例では、表示されるオーディエンスの値が、Microsoft 登録済み Azure VPN クライアント アプリ ID に関連付けられた値であることに注目してください。 このフィールドの値は、P2S VPN ゲートウェイが使用するように構成されている値と一致する必要があります。

[保存] をクリックして接続プロファイルを保存します。

左側のペインで、使用する接続プロファイルを選択します。 [接続] をクリックして、接続を開始します。

プロンプトが表示されたら、資格情報を使用して認証します。

接続されると、アイコンが緑色に変わり、[接続済み] と表示されます。

自動的に接続するには

Always-on を使用して自動的に接続するように構成するには、次の手順に従います。

VPN クライアントのホームページで、 [VPN 設定] を選択します。 アプリ切り替えのダイアログ ボックスが表示されたら、[はい] を選択します。

構成するプロファイルが接続されている場合、接続を切断し、プロファイルを強調表示し、[自動的に接続する] チェック ボックスをオンにします。

[接続] を選択して接続を開始します。

クライアント プロファイルをエクスポートおよび配布する

使用するプロファイルを作成した後、それを他のユーザーに配布する必要がある場合は、次の手順に従ってプロファイルをエクスポートできます。

エクスポートする VPN クライアント プロファイルを強調表示し、 [...] を選択して、 [エクスポート] を選択します。

このプロファイルを保存する場所を選択し、ファイル名はそのままで、 [保存] を選択して xml ファイルを保存します。

クライアント プロファイルを削除する

エクスポートする VPN クライアント プロファイルを強調表示し、[...] を選択して、[削除] を選択します。

確認ポップアップで、[削除] を選択して削除します。

接続の問題を診断する

オプションのクライアント構成設定

追加の DNS サーバー、カスタム DNS、強制トンネリング、カスタム ルート、その他の設定などのオプションの構成設定を使用して Azure VPN クライアントを構成できます。 詳細については、「Azure VPN クライアントのオプション設定を構成する」を参照してください。

Azure VPN クライアントのバージョン情報

Azure VPN クライアントのバージョン情報については、「Azure VPN クライアントのバージョン」を参照してください。

次のステップ

Microsoft 登録済み Azure VPN クライアントの詳細については、「Microsoft Entra ID 認証用に P2S ユーザー VPN を構成する」を参照してください。

![VPN ホームページのスクリーンショット。[VPN 設定] が選択されています。](../includes/media/vpn-gateway-vwan-azure-vpn-client-entra-windows/vpn-settings.png)

![[設定] ウィンドウのスクリーンショット。[自動的に接続する] チェック ボックスがオンになっています。](../includes/media/vpn-gateway-vwan-azure-vpn-client-entra-windows/automatic.png)

![[Azure VPN クライアント] ページを示すスクリーンショット。省略記号が選択され、[エクスポート] が強調表示されています。](../includes/media/vpn-gateway-vwan-azure-vpn-client-entra-windows/export.png)

![省略記号と [診断] が選択されていることを示すスクリーンショット。](../includes/media/vpn-gateway-vwan-azure-vpn-client-entra-windows/diagnose.png)