Microsoft Sentinel の分析ルールの微調整に関する推奨事項を取得する

重要

検出のチューニングは現在、"プレビュー" 段階です。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用されるその他の法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

SIEM での脅威検出ルールの微調整は、脅威検出の対象範囲の最大化と擬陽性の割合の最小化の間のバランスをとるという、困難で、繊細、かつ継続的なプロセスである場合があります。 Microsoft Sentinel によってこのプロセスが簡素化および合理化されます。そのために、機械学習を使用してデータ ソースからの数十億のシグナル、インシデントへの対応を経時的に分析して、パターンを推論し、チューニングのオーバーヘッドを大幅に低下させて、実際の脅威の検出と対応に集中できるアクション可能な推奨事項と分析情報を提供します。

チューニングの推奨事項と分析情報は現在、分析ルールに組み込まれています。 この記事では、これらの分析情報によって示されることと、これらの推奨事項を実装する方法について説明します。

ルールの分析情報とチューニングの推奨事項を表示する

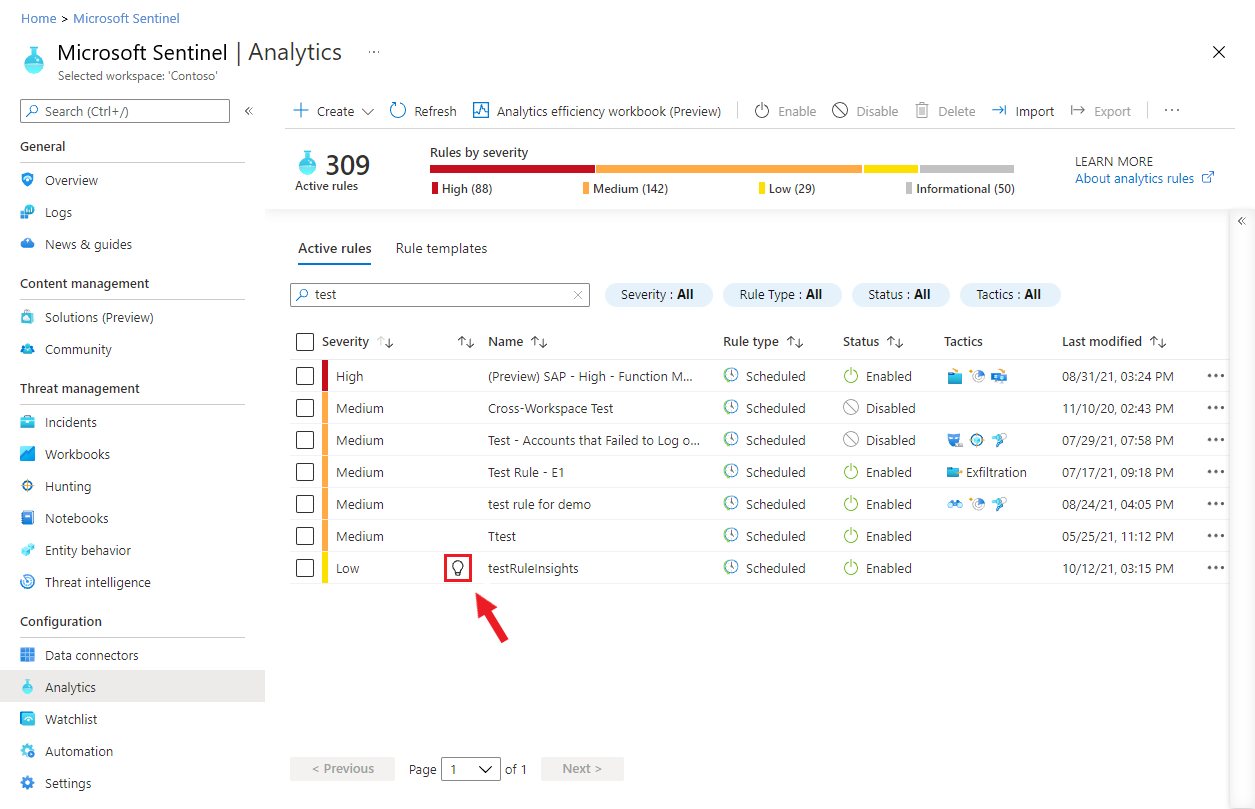

Microsoft Sentinel に、いずれかの分析ルールに関するチューニングの推奨事項があるかどうかを確認するには、Microsoft Sentinel ナビゲーション メニューから [分析] を選択します。

次の図に示すように、推奨事項があるルールには電球アイコンが表示されます。

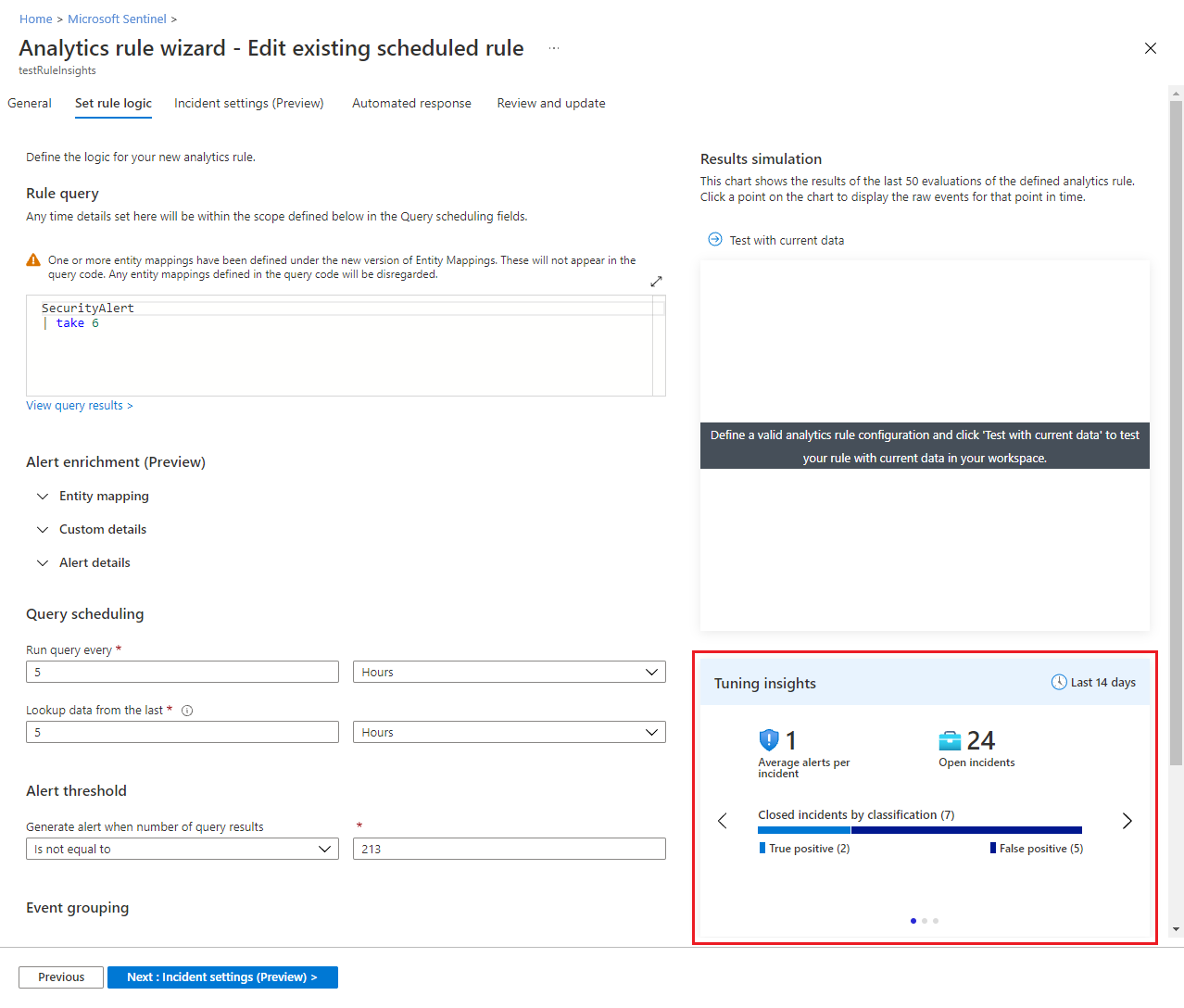

このルールを編集して、これらの推奨事項を他の分析情報と共に表示します。 これらは、分析ルール ウィザードの [ルールのロジックを設定] タブの [結果のシミュレーション] の表示の下にまとめて表示されます。

分析情報の種類

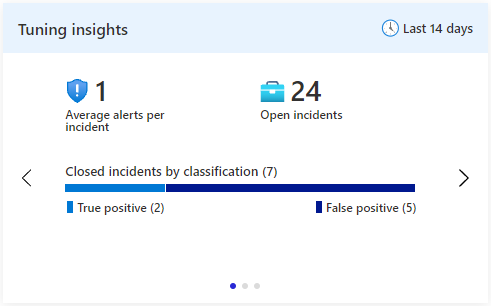

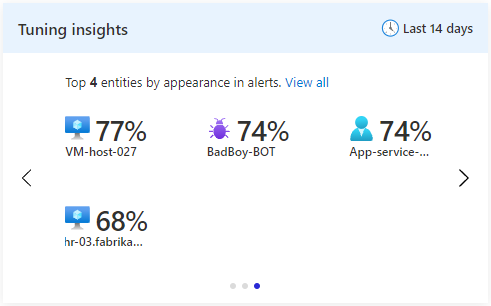

[チューニングの分析情報] の表示は、それぞれが異なる情報を示す、スクロールしたりスワイプしたりできるいくつかのペインで構成されています。 それらの分析情報が表示される期間 (14 日) がそのフレームの上部に表示されます。

最初の分析情報ペインには、インシデントあたりのアラートの平均数、開かれたインシデントの数、閉じられたインシデントの数といういくつかの統計情報が分類 (真陽性/擬陽性) によってグループ化されて表示されます。 この分析情報は、このルールへの負荷を見つけたり、何らかのチューニングが必要かどうか (たとえば、グループ化の設定を調整する必要があるかどうか) を理解したりするのに役立ちます。

この分析情報は、Log Analytics クエリの結果です。 [インシデントあたりの平均アラート数] を選択すると、その分析情報を生成した Log Analytics のクエリが表示されます。 [開かれたインシデント] を選択すると、 [インシデント] ブレードが表示されます。

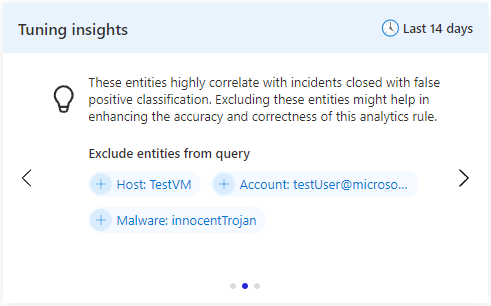

2 番目の分析情報ペインでは、除外すべきエンティティの一覧が推奨されます。 これらのエンティティは、閉じたインシデントと密接に関連付けられており、擬陽性として分類されます。 一覧表示されている各エンティティの横にあるプラス記号を選択すると、それは、このルールの今後の実行のクエリから除外されます。

この推奨事項は、Microsoft の高度なデータ サイエンスおよび機械学習モデルによって生成されます。 このペインが [チューニングの分析情報] の表示に含まれるかどうかは、表示すべき推奨事項の存在に依存します。

3 番目の分析情報ペインには、このルールによって生成されたすべてのアラートで最も頻繁に表示される 4 つのマップ済みエンティティが表示されます。 この分析情報で結果を生成するには、このルールに対してエンティティ マッピングが構成されている必要があります。 この分析情報は、"特に注目を集めており"、他のエンティティから注意をそらしているエンティティを認識するために役立つ可能性があります。 これらのエンティティを別のルールで個別に処理したり、それらを擬陽性またはその他のノイズであると判定してルールから除外したりすることもできます。

この分析情報は、Log Analytics クエリの結果です。 いずれかのエンティティを選択すると、その分析情報を生成した Log Analytics のクエリが表示されます。

次のステップ

詳細については、次を参照してください。