Azure SignalR Service を使用してローカル (アクセス キー) 認証を無効にする

Azure SignalR Service リソースに対して認証するには、Microsoft Entra ID とアクセス キーという 2 つの方法があります。 Microsoft Entra ID は、アクセス キーによる方法と比較して、優れたセキュリティと使いやすさを実現します。

Microsoft Entra ID を使用すると、コードにトークンを保存する必要がなくなり、潜在的なセキュリティの脆弱性のリスクが軽減されます。 可能な限り、Azure SignalR Service リソースには Microsoft Entra ID を使用することを強くお勧めします。

重要

ローカル認証を無効にすると、次のような影響があります。

- 現在のアクセス キーのセットが完全に削除される。

- 現在のアクセス キーのセットで署名されたトークンが利用できなくなる。

Azure portal を使用する

このセクションでは、Azure portal を使用してローカル認証を無効にする方法について説明します。

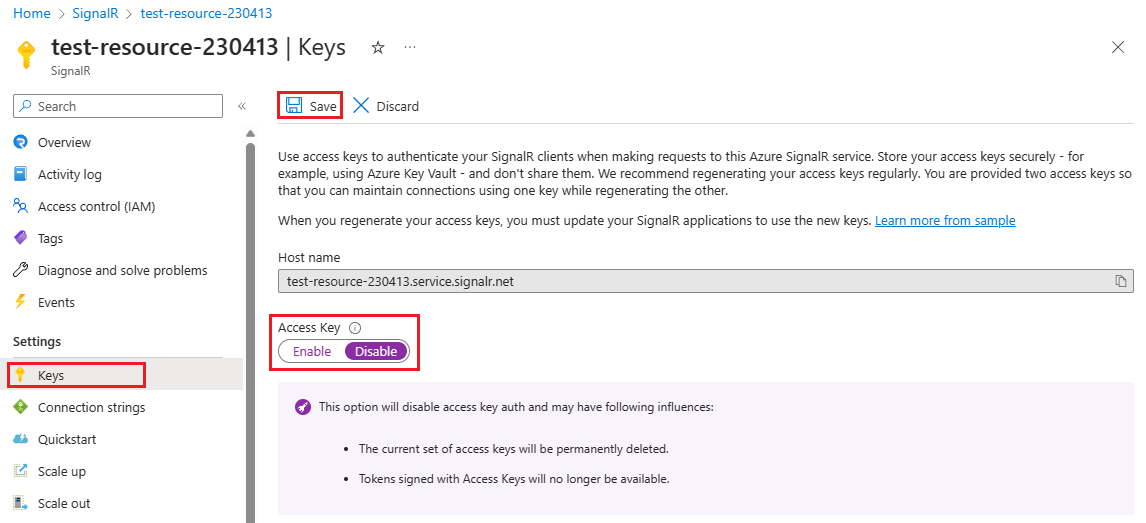

Azure portal で、Azure SignalR Service リソースに移動します。

メニュー サイドバーの [設定] セクションで、[キー] を選択します。

[アクセス キー] で、[無効] を選択します。

[保存] ボタンを選択します。

Azure Resource Manager テンプレートの使用

以下の Azure Resource Manager テンプレートに示すように、disableLocalAuth プロパティを true に設定することで、ローカル認証を無効にできます。

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resource_name": {

"defaultValue": "test-for-disable-aad",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.SignalRService/SignalR",

"apiVersion": "2022-08-01-preview",

"name": "[parameters('resource_name')]",

"location": "eastus",

"sku": {

"name": "Premium_P1",

"tier": "Premium",

"size": "P1",

"capacity": 1

},

"kind": "SignalR",

"properties": {

"tls": {

"clientCertEnabled": false

},

"features": [

{

"flag": "ServiceMode",

"value": "Default",

"properties": {}

},

{

"flag": "EnableConnectivityLogs",

"value": "True",

"properties": {}

}

],

"cors": {

"allowedOrigins": ["*"]

},

"serverless": {

"connectionTimeoutInSeconds": 30

},

"upstream": {},

"networkACLs": {

"defaultAction": "Deny",

"publicNetwork": {

"allow": [

"ServerConnection",

"ClientConnection",

"RESTAPI",

"Trace"

]

},

"privateEndpoints": []

},

"publicNetworkAccess": "Enabled",

"disableLocalAuth": true,

"disableAadAuth": false

}

}

]

}

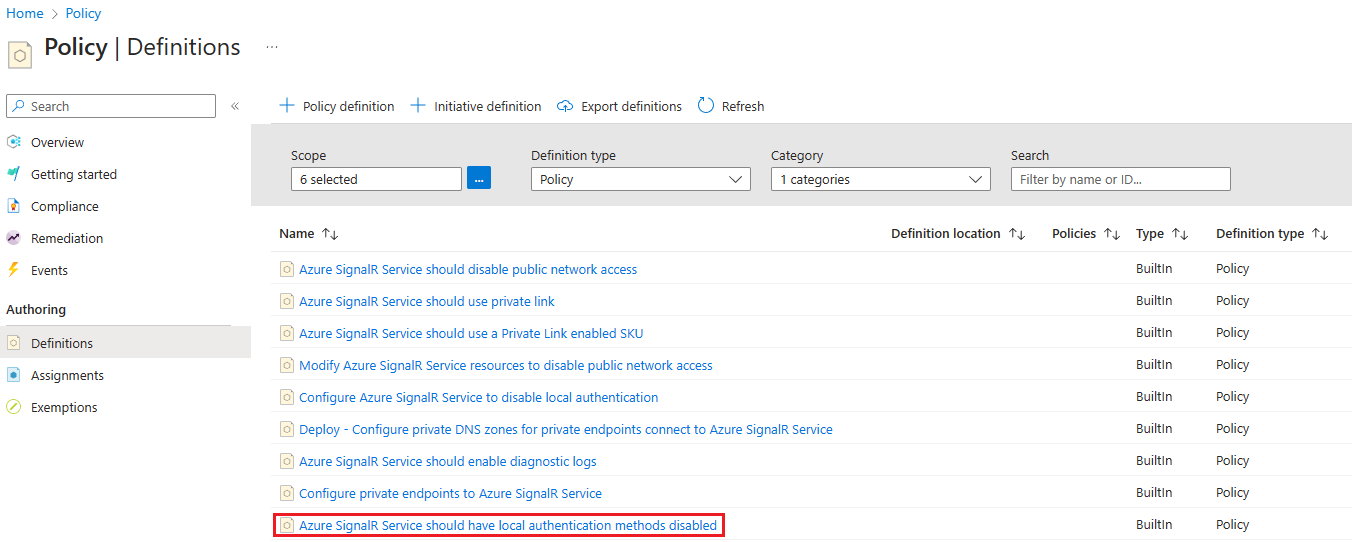

Azure ポリシーを使用する

Azure サブスクリプションまたはリソース グループ内のすべての Azure SignalR Service リソースに対してローカル認証を強制的に無効にするには、次の Azure ポリシーを割り当てることができます: Azure SignalR Service では、ローカル認証方法を無効にする必要がある。

次のステップ

認証方法の詳細については、次の記事を参照してください。