Architettura lato server di rete

Nota

La piattaforma Network Access Protection non è disponibile a partire da Windows 10

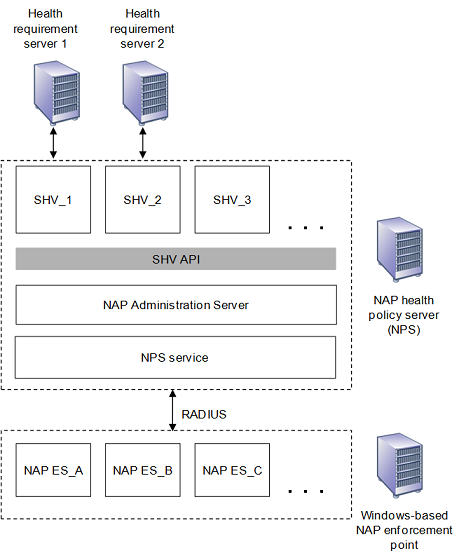

L'architettura della piattaforma lato server nap usa computer che eseguono Windows Server 2008. Nella figura seguente viene illustrata l'architettura del supporto lato server per la piattaforma NAP, costituita da punti di imposizione della protezione rete basati su Windows e da un server di criteri di integrità della rete.

Un punto di imposizione della protezione accesso alla rete basato su Windows ha un livello di componenti del server di applicazione della protezione della rete (ES). Ogni rete ES è definita per un tipo diverso di accesso o comunicazione di rete. Ad esempio, è disponibile un ES per l'accesso remoto per le connessioni VPN e un ES nap per la configurazione DHCP. Il servizio protezione accesso alla rete è in genere corrispondente a un tipo specifico di client con supporto per la protezione della rete. Ad esempio, DHCP NAP ES è progettato per l'uso con un client di applicazione nap basato su DHCP (EC). I fornitori di software di terze parti o Microsoft possono fornire altri servizi di protezione della rete per la piattaforma NAP. A NAP ES ottiene l'istruzione di integrità del sistema (SSoH) dall'EC nap corrispondente e lo invia a un server di criteri di integrità della rete come attributo specifico del servizio utente (RADIUS) di autenticazione remota (RADIUS) del messaggio RADIUS Access-Request

Come illustrato nella figura dell'architettura lato server, il server criteri di integrità della rete include i componenti seguenti:

Servizio Server criteri di rete (NPS)

Riceve il messaggio RADIUS Access-Request, estrae SSoH e lo passa al componente Nap Administration Server. Il servizio NpS viene fornito con Windows Server 2008.

Server di amministrazione della rete

Facilita la comunicazione tra il servizio NPS e i validator di integrità di sistema (SHV). Il componente Nap Administration Server viene fornito con la piattaforma NAP.

Un livello di componenti SHV

Ogni SHV è definito per uno o più tipi di informazioni sull'integrità del sistema e può essere abbinato a uno SHA. Ad esempio, potrebbe esserci un SHV per un programma antivirus. Un SHV può essere corrispondente a uno o più server dei requisiti di integrità. Ad esempio, un SHV per controllare le firme antivirus è corrispondente al server che contiene il file di firma più recente. GLI SHV non devono avere un server di requisiti di integrità corrispondente. Un SHV può solo indicare ai client in grado di controllare le impostazioni di sistema locali per assicurarsi che sia abilitato un firewall basato su host. Windows Server 2008 include il validator di integrità Sicurezza di Windows (WSHV). Altri SHV vengono forniti dai fornitori di software di terze parti o da Microsoft come componenti aggiuntivi alla piattaforma NAP.

SHV API

Fornisce un set di chiamate di funzione che consentono alle SHV di registrare con il componente Nap Administration Server, ricevere istruzioni di integrità (SoH) dal componente Nap Administration Server e inviare l'istruzione delle risposte di integrità (SoHR) al componente Nap Administration Server. L'API SHV viene fornita con la piattaforma NAP. Vedere le interfacce NAP seguenti: INapSystemHealthValidator e INapSystemHealthValidationRequest.

Come descritto in precedenza, la configurazione più comune per l'infrastruttura lato server nap è costituita da punti di applicazione della rete che forniscono l'accesso alla rete o la comunicazione di un tipo specifico e i server dei criteri di integrità dei criteri di integrità dei criteri di rete separati che forniscono la convalida e la correzione dell'integrità del sistema. È possibile installare il servizio Criteri di rete come server di criteri di integrità della rete in singoli punti di applicazione della protezione rete basati su Windows. Tuttavia, in questa configurazione, ogni punto di imposizione della rete deve essere configurato separatamente con i criteri di accesso alla rete e integrità. La configurazione consigliata consiste nell'usare server di criteri di integrità della rete separati.

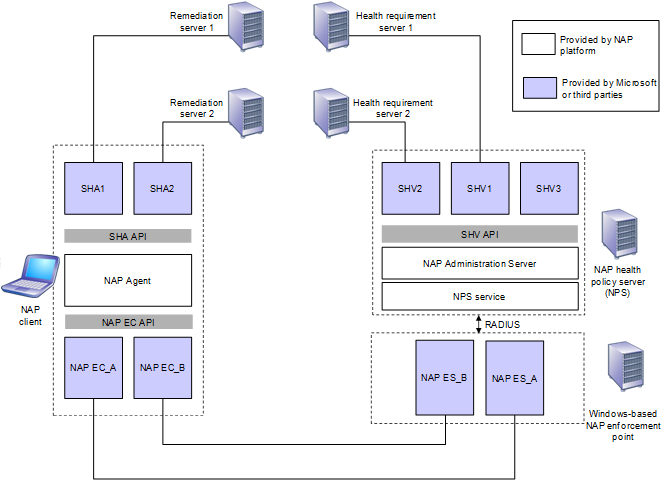

L'architettura generale nap è costituita dai set di componenti seguenti:

- I tre componenti client NAP (un livello SHA, l'agente NAP e un livello EC NAP).

- I quattro componenti lato server protezione rete (un livello SHV, il server di amministrazione della rete, il servizio NpS e un livello ES di protezione della rete in punti di applicazione della protezione della rete basati su Windows).

- Requisiti di integrità, che sono computer che possono fornire i requisiti di integrità del sistema correnti per i server dei criteri di integrità della rete.

- Server di correzione, che sono computer che contengono risorse di aggiornamento dell'integrità a cui i client nap possono accedere per correggere lo stato non conforme.

Nella figura seguente vengono illustrate le relazioni tra i componenti della piattaforma NAP.

Si noti la corrispondenza dei set di componenti seguenti:

I controller di rete e i servizi di protezione della rete sono in genere corrispondenti.

Ad esempio, l'EC DI RETE DHCP nel client NAP viene confrontato con DHCP NAP ES nel server DHCP.

I server sha e di correzione possono essere corrispondenti.

Ad esempio, uno SHA antivirus nel client viene corrispondente a un server di correzione delle firme antivirus.

I server di requisiti di integrità e SHV possono essere corrispondenti.

Ad esempio, un antivirus SHV nel server dei criteri di integrità nap può essere corrispondente a un server di requisiti di integrità antivirus.

I fornitori di software di terze parti possono estendere la piattaforma NAP nei modi seguenti:

Creare un nuovo metodo in base al quale viene valutato l'integrità di un client nap.

I fornitori di software di terze parti devono creare uno SHA per il client NAP, un SHV per il server dei criteri di integrità nap e, se necessario, i requisiti di integrità e i server di correzione. Se il requisito di integrità o i server di correzione esistono già, ad esempio un server di distribuzione delle firme antivirus, è necessario creare solo i componenti SHA e SHV corrispondenti. In alcuni casi, i server di integrità o di correzione non sono necessari.

Creare un nuovo metodo per applicare i requisiti di integrità per l'accesso alla rete o la comunicazione.

I fornitori di software di terze parti devono creare un'EC nap nel client nap. Se il metodo di imposizione usa un servizio basato su Windows, i fornitori di software di terze parti devono creare un servizio di protezione della rete corrispondente che comunica con un server di criteri di integrità della rete tramite il protocollo RADIUS o usando il servizio NPS installato nel punto di applicazione nap come proxy RADIUS.

Le sezioni seguenti descrivono i componenti dell'architettura lato server nap in dettaglio.

Server di applicazione della protezione della rete

Un server di applicazione della rete (ES) consente un certo livello di accesso o comunicazione di rete, può passare lo stato di integrità del client di rete al server criteri di integrità di rete per la valutazione e, in base alla risposta, può fornire l'applicazione dell'accesso di rete limitato.

I servizi di protezione della rete di rete inclusi in Windows Server 2008 sono i seguenti:

IPsec NAP ES per le comunicazioni protette da IPsec.

Per la comunicazione protetta da IPsec, l'autorità di registrazione dell'integrità (HRA), un computer che esegue Windows Server 2008 e Internet Information Services (IIS) che ottiene i certificati di integrità da un'autorità di certificazione (CA) per i computer conformi, passa le informazioni sullo stato di integrità del client nap al server dei criteri di integrità della rete.

Configurazione dell'indirizzo IP basato su DHCP da parte di DHCP.A DHCP NAP ES for DHCP-based IP address configuration.A DHCP NAP ES for DHCP-based IP address configuration.

DHCP NAP ES è funzionalità nel servizio server DHCP che usa i messaggi DHCP standard del settore per comunicare con DHCP NAP EC in un client NAP. L'applicazione DHCP per l'accesso alla rete limitata viene eseguita tramite opzioni DHCP.

Gateway di servizi terminal (TS) ES per le connessioni basate sul server del gateway TS.

Per le connessioni VPN di accesso remoto e 802.1X autenticate, la funzionalità nel servizio Criteri di rete usa messaggi PEAP-TLV tra i client nap e il server dei criteri di integrità della rete. L'applicazione VPN viene eseguita tramite filtri di pacchetti IP applicati alla connessione VPN. L'applicazione 802.1X viene eseguita nel dispositivo di accesso alla rete 802.1X applicando filtri di pacchetto IP alla connessione o assegnando alla connessione un ID VLAN corrispondente alla rete con restrizioni.

Server di amministrazione della rete

Il componente Server di amministrazione della rete fornisce i servizi seguenti:

- Ottiene gli SSoH dal servizio Nap ES tramite il servizio NPS.

- Distribuisce i soH nelle SSoHs alle validator di integrità di sistema appropriate (SHV).

- Raccoglie soR dalle shV e li passa al servizio NPS per la valutazione.

Servizio Server dei criteri di rete

RADIUS è un protocollo ampiamente distribuito che abilita l'autenticazione centralizzata, l'autorizzazione e la contabilità per l'accesso alla rete descritto in Richieste di commenti (RFC) 2865 e 2866. Originariamente sviluppato per l'accesso remoto, RADIUS è ora supportato da punti di accesso wireless, autenticando commutatori Ethernet, server VPN, server di accesso DSL (Digital Subscriber Line) e altri server di accesso alla rete.

NpS è l'implementazione di un server RADIUS e di un proxy in Windows Server 2008. NpS sostituisce il servizio di autenticazione Internet (IAS) in Windows Server 2003. Per la piattaforma NAP, il servizio Criteri di rete include il componente Server amministratore protezione rete, il supporto per l'API SHV e le opzioni disponibili per la configurazione dei criteri di integrità.

In base ai soHR delle shV e ai criteri di integrità configurati, il servizio Criteri di rete crea un'istruzione di sistema di risposta all'integrità (SSoHR), che indica se il client nap è conforme o non conforme e include il set di SoHR dai SHV.

Servizio di convalida dell'integrità di sistema (SHV)

Un SHV riceve un soH dal server di amministrazione della protezione rete e confronta le informazioni sullo stato di integrità del sistema con lo stato di integrità del sistema richiesto. Ad esempio, se soH proviene da uno SHA antivirus e contiene il numero di versione dell'ultimo file di firma virus, il corrispondente antivirus SHV può controllare con il server dei requisiti di integrità antivirus per il numero di versione più recente per convalidare il soH del client nap.

SHV restituisce un soHR al server di amministrazione della rete. SoHR può contenere informazioni sul modo in cui lo SHA corrispondente nel client nap può soddisfare i requisiti di integrità del sistema correnti. Ad esempio, soHR inviato dall'antivirus SHV potrebbe indicare all'antivirus SHA nel client NAP di richiedere la versione più recente del file di firma antivirus da un server di firma antivirus specifico per nome o indirizzo IP.