Novità di Windows 10 Enterprise LTSC 2019

Questo articolo elenca funzionalità e contenuti nuovi e aggiornati che interessano i professionisti IT per Windows 10 Enterprise LTSC 2019, rispetto a Windows 10 Enterprise LTSC 2016 (LTSB). Per una breve descrizione del canale di manutenzione LTSC e del supporto associato, vedi Windows 10 Enterprise LTSC.

Nota

Windows 10 Enterprise LTSC 2019 è stato disponibile per la prima volta il 13 novembre 2018. Le funzionalità di Windows 10 Enterprise LTSC 2019 sono equivalenti a Windows 10 versione 1809.

Windows 10 Enterprise LTSC 2019 si basa su Windows 10 Pro, versione 1809, aggiungendo funzionalità Premium progettate per soddisfare le esigenze delle organizzazioni di grandi e medie dimensioni (incluse le grandi istituzioni accademiche), ad esempio:

- Protezione avanzata dalle minacce alla sicurezza moderne

- Flessibilità completa della distribuzione del sistema operativo

- Opzioni di aggiornamento e supporto

- Funzionalità complete di gestione e controllo di dispositivi e app

La versione di Windows 10 Enterprise LTSC 2019 è una versione importante per gli utenti LTSC perché include i miglioramenti cumulativi forniti in Windows 10 versioni 1703, 1709, 1803 e 1809. Di seguito sono riportati i dettagli relativi a questi miglioramenti.

Importante

La versione LTSC è destinata a dispositivi di uso speciale. Il supporto per LTSC da parte di app e strumenti progettati per la versione del canale di disponibilità generale di Windows 10 potrebbe essere limitato.

Microsoft Intune

Microsoft Intune supporta Windows 10 Enterprise LTSC 2019 con l'eccezione seguente:

- Gli anelli di aggiornamento non possono essere usati per gli aggiornamenti delle funzionalità perché le versioni di Windows 10 LTSC non ricevono gli aggiornamenti delle funzionalità. Gli anelli di aggiornamento possono essere usati per gli aggiornamenti qualitativi per i client Windows 10 Enterprise LTSC 2019.

Sicurezza

Questa versione di Windows 10 include miglioramenti della sicurezza per la protezione dalle minacce, la protezione delle informazioni e la protezione delle identità.

Protezione dalle minacce

Microsoft Defender per endpoint

La piattaforma Microsoft Defender per endpoint include più pilastri di sicurezza. In questa versione di Windows Defender per endpoint include potenti analitica, integrazione dello stack di sicurezza e gestione centralizzata per migliorare il rilevamento, la prevenzione, l'analisi, la risposta e la gestione.

Riduzione della superficie di attacco

La riduzione della superficie di attacco include sistemi di prevenzione delle intrusioni basati su host, ad esempio l'accesso controllato alle cartelle.

Questa funzionalità può aiutare a impedire ransomware e altro malware distruttivo di cambiare i file personali. In alcuni casi, alle app che usi in genere potrebbero essere impedito di apportare modifiche alle cartelle comuni, come Documenti e Immagini. È stato semplificato l'aggiunta di app bloccate di recente, in modo da poter continuare a usare il dispositivo senza disattivare completamente la funzionalità.

Quando un'app viene bloccata, viene inserita in un elenco di app recentemente bloccate, che puoi visualizzare facendo clic su Gestisci impostazioni sotto l'intestazione Protezione ransomware. Selezionare Consenti un'app tramite accesso controllato alle cartelle. Dopo la richiesta, selezionare il + pulsante e scegliere App bloccate di recente. Seleziona le app che vuoi aggiungere all'elenco delle app consentite. Puoi anche cercare un'app da questa pagina.

Windows Defender Firewall

Windows Defender Firewall supporta ora i processi del sottosistema Windows per Linux (WSL). È possibile aggiungere regole specifiche per un processo WSL esattamente come per qualsiasi processo di Windows. Inoltre, Windows Defender Firewall ora supporta le notifiche per i processi WSL. Ad esempio, quando uno strumento Linux vuole consentire l'accesso a una porta dall'esterno (ad esempio SSH o un server web come nginx), Windows Defender Firewall ti chiederà di consentire l'accesso come farebbe per un processo Windows quando la porta inizia ad accettare connessioni. Questo comportamento è stato introdotto per la prima volta nella Build 17627.

Windows Defender Device Guard

Device Guard è sempre stata una raccolta di tecnologie che possono essere combinate per bloccare un PC, tra cui:

- Protezione basata su software fornita dai criteri di integrità del codice

- Protezione basata su hardware fornita dall'integrità del codice protetta da Hypervisor (HVCI)

Ma queste protezioni possono anche essere configurate separatamente. A differenza di HVCI, i criteri di integrità del codice non richiedono la sicurezza basata su virtualizzazione.And, unlike HVCI, code integrity policies don't require virtualization-based security (VBS). Per sottolineare il valore distinto di queste protezioni, i criteri di integrità del codice sono stati rinominati come Windows Defender Application Control.

Protezione di nuova generazione

Rilevamento e reazione dagli endpoint

Il rilevamento e la risposta degli endpoint sono stati migliorati. I clienti aziendali possono ora sfruttare l'intero stack di sicurezza di Windows con i rilevamenti di Antivirus Microsoft Defender e i blocchi di Device Guard visualizzati nel portale di Microsoft Defender per endpoint.

Windows Defender è ora denominato Microsoft Defender Antivirus e ora condivide lo stato di rilevamento tra i servizi di Microsoft 365 e interagisce con Microsoft Defender per endpoint. Sono stati implementati anche altri criteri per migliorare la protezione basata sul cloud e sono disponibili nuovi canali per la protezione di emergenza. Per altre informazioni, vedere Protezione da virus e minacce e Usare le tecnologie di ultima generazione di Windows Defender Antivirus con la protezione fornita da cloud.

È stata anche aumentata l'ampiezza della libreria di documentazione per gli amministratori della sicurezza aziendale. La nuova raccolta include informazioni su:

- Distribuzione e abilitazione della protezione antivirus

- Gestione degli aggiornamenti

- Creazione di rapporti

- Configurazione delle funzionalità

- Risoluzione dei problemi

Alcuni dei punti salienti della nuova libreria includono la guida alla valutazione per Microsoft Defender AV e la guida alla distribuzione per Microsoft Defender AV in un ambiente di infrastruttura desktop virtuale.

Le nuove funzionalità per Microsoft Defender AV in Windows 10 Enterprise LTSC 2019 includono:

- Aggiornamenti su come è possibile configurare la funzionalità Blocco al primo rilevamento

- Possibilità di specificare il livello di protezione cloud

- Antivirus Microsoft Defender nell'app Centro sicurezza Windows Defender

Abbiamo investito molto nell'aiutare a proteggerci dal ransomware e continuiamo a investire con il monitoraggio del comportamento aggiornato e la protezione sempre attiva in tempo reale.

Anche il rilevamento e la risposta degli endpoint vengono migliorati. Le nuove funzionalità di rilevamento includono:

Rilevamento personalizzato. Con i rilevamenti personalizzati è possibile creare query personalizzate per monitorare eventi alla ricerca di qualsiasi tipo di comportamento, ad esempio minacce emergenti o sospette. È possibile usare la ricerca avanzata tramite la creazione di regole di rilevamento personalizzate.

Miglioramenti della memoria del sistema operativo e dei sensori del kernel per consentire il rilevamento di utenti malintenzionati che usano attacchi in memoria e a livello di kernel.

Rilevamenti aggiornati di ransomware e altri attacchi avanzati.

La funzionalità di rilevamento cronologico garantisce che le nuove regole di rilevamento si applichino fino a sei mesi di dati archiviati per rilevare attacchi precedenti che potrebbero non essere stati notati.

La risposta alle minacce viene migliorata quando viene rilevato un attacco, consentendo ai team di sicurezza di intervenire immediatamente per contenere una violazione:

- Eseguire azioni di risposta su un computer - Rispondere rapidamente agli attacchi rilevati isolando i computer o raccogliendo un pacchetto di analisi.

- Eseguire azioni di risposta su un file - Rispondere rapidamente agli attacchi rilevati arrestando e mettendo in quarantena i file o bloccando un file.

Sono state aggiunte altre funzionalità che consentono di ottenere una visione olistica delle indagini :

Threat analitica - Threat Analitica è un set di report interattivi pubblicati dal team di ricerca di Microsoft Defender per endpoint non appena vengono identificate minacce ed epidemie emergenti. I report consentono ai team delle operazioni di sicurezza di valutare l'effetto sull'ambiente. Forniscono anche azioni consigliate per contenere, aumentare la resilienza dell'organizzazione e prevenire minacce specifiche.

Eseguire query su dati usando la ricerca avanzata in Microsoft Defender per endpoint

Usa le indagini automatizzate per analizzare e correggere le minacce

Analizzare un account utente - Identificare gli account utente con gli avvisi attivi più e analizzare i casi di potenziali credenziali compromesse.

Albero del processo di avviso - Consente di aggregare più rilevamenti e gli eventi correlati in una singola visualizzazione per ridurre i tempi di risoluzione dei casi.

Pull degli avvisi con l'API REST: usa l'API REST per ricavare gli avvisi da Microsoft Defender per endpoint.

Altre funzionalità di sicurezza avanzate includono:

Controllare lo stato di integrità del sensore: controllare la capacità di un endpoint di fornire dati del sensore e comunicare con il servizio Microsoft Defender per endpoint e risolvere i problemi noti.

Supporto del provider del servizio di sicurezza gestito ( MSSP): Microsoft Defender per endpoint aggiunge il supporto per questo scenario fornendo l'integrazione mssp. L'integrazione consentirà agli MSSP di intraprendere le seguenti azioni: ottenere l'accesso al portale di Windows Defender Security Center dei clienti MSSP, recuperare le notifiche di posta elettronica e recuperare gli avvisi tramite strumenti di gestione di eventi e informazioni di sicurezza (SIEM).

L'integrazione con Azure Defender - Microsoft Defender per endpoint si integra con Azure Defender per offrire una soluzione di protezione server completa. Con questa integrazione, Azure Defender può usare Defender per endpoint per fornire un rilevamento delle minacce migliorato per i server Windows.

Integrazione con Microsoft Cloud App Security - Microsoft Cloud App Security usa i segnali di Microsoft Defender per endpoint per consentire la visibilità diretta sull'utilizzo delle applicazioni cloud, incluso l'uso di servizi cloud non supportati (shadow IT) da tutti i computer monitorati da Defender per endpoint.

L'onboarding di Windows Server 2019 - Microsoft Defender per endpoint aggiunge ora il supporto per Windows Server 2019. Sarai in grado di eseguire l'onboarding a Windows Server 2019 con lo stesso metodo disponibile per i computer client Windows 10.

Eseguire l'onboarding delle versioni precedenti di Windows : eseguire l'onboarding delle versioni supportate dei computer Windows in modo che possano inviare i dati del sensore al sensore Microsoft Defender per endpoint.

Abilita l'accesso condizionale per migliorare la protezione di utenti, dispositivi e dati

È stata anche aggiunta una nuova valutazione per il servizio ora di Windows alla sezione Prestazioni del dispositivo & integrità . Se rileviamo che l'ora del dispositivo non è sincronizzata correttamente con i server ora e il servizio di sincronizzazione dell'ora è disabilitato, ti forniremo l'opzione per riattivarlo.

Stiamo continuando a lavorare sul modo in cui le altre app di sicurezza installate vengono visualizzate nell'app Sicurezza di Windows . È disponibile una nuova pagina denominata Provider di sicurezza nella sezione Impostazioni dell'app. Selezionare Gestisci provider per visualizzare un elenco di tutti gli altri provider di sicurezza (inclusi antivirus, firewall e protezione Web) in esecuzione nel dispositivo. Qui è possibile aprire facilmente le app dei provider o ottenere altre informazioni su come risolvere i problemi segnalati tramite Sicurezza di Windows.

Questo miglioramento significa anche che vedrai altri collegamenti ad altre app di sicurezza all'interno di Sicurezza di Windows. Ad esempio, se si apre la sezione Firewall & protezione di rete , verranno visualizzate le app firewall in esecuzione nel dispositivo in ogni tipo di firewall, che include reti di dominio, private e pubbliche.

Panoramica rapida ma approfondita di Microsoft Defender per endpoint per Windows 10: Defender per endpoint.

Protezione delle informazioni

Sono stati aggiunti miglioramenti a Windows Information Protection e BitLocker.

Windows Information Protection

Windows Information Protection ora è progettato per funzionare con Microsoft Office e Azure Information Protection.

Con Microsoft Intune puoi creare e distribuire criteri di Windows Information Protection, per scegliere le app protette, il livello di protezione di Windows Information Protection e come trovare dati aziendali in rete. Per altre informazioni, vedi Creare un criterio di Windows Information Protection (WIP) con Microsoft Intune e Associare e distribuire i criteri di Windows Information Protection (WIP) e VPN tramite Microsoft Intune.

Puoi anche raccogliere i registri eventi di controllo utilizzando il provider del servizio di configurazione (CSP) Reporting o Windows Event Forwarding (per i dispositivi desktop aggiunti a un dominio di Windows). Per altre informazioni, vedere Come raccogliere i log eventi di controllo di Windows Information Protection (WIP).

Questa versione abilita il supporto per WIP con i file su richiesta, consente la crittografia dei file mentre i file sono aperti in un'altra app e migliora le prestazioni. Per altre informazioni, vedere File di OneDrive su richiesta per l'organizzazione.

BitLocker

La lunghezza minima del PIN viene modificata da 6 a 4, con un valore predefinito di 6. Per altre informazioni, vedi Impostazioni di Criteri di gruppo per BitLocker.

Applicazione automatica su unità fisse

Tramite un criterio di gestione dei dispositivi (MDM) moderno, BitLocker può essere abilitato in modo invisibile all'utente standard aggiunto a Microsoft Entra ID. In Windows 10, la crittografia automatica BitLocker versione 1803 è stata abilitata per gli utenti standard di Entra ID, ma questo richiedeva comunque hardware moderno che superasse l'hardware Security Test Interface (HSTI). Questa nuova funzionalità abilita BitLocker tramite criteri anche nei dispositivi che non passano l'HSTI.

Questa modifica è un aggiornamento al provider di servizi di configurazione BitLocker e viene usata da Intune e da altri utenti.

Protezione dell'identità

Sono stati aggiunti miglioramenti a Windows Hello for Business e Credential Guard.

Windows Hello for Business

Le nuove funzionalità di Windows Hello consentono una migliore esperienza di blocco del dispositivo, usando lo sblocco a più fattori con nuovi segnali di posizione e prossimità dell'utente. Tramite i segnali Bluetooth, è possibile configurare il blocco automatico del dispositivo Windows 10 quando sei lontano dal dispositivo o per impedire ad altri utenti di accedervi quando non sei presente.

Le nuove funzionalità di Windows Hello for Business includono:

Ora puoi reimpostare un PIN dimenticato senza eliminare i dati aziendali gestiti o le app nei dispositivi gestiti da Microsoft Intune.

Per i desktop di Windows, gli utenti possono reimpostare un PIN dimenticato tramite le opzioni di accesso agli account > delle impostazioni>. Per altre informazioni, vedere What if I forget my PIN?.

Windows Hello for Business supporta ora l'autenticazione FIDO 2.0 per i dispositivi Windows 10 aggiunti a Entra ID e offre un supporto avanzato per i dispositivi condivisi, come descritto in Configurazione tutto schermo.

Windows Hello ora non richiede password in modalità S.

Supporto per S/MIME con Windows Hello for Business e API per le soluzioni di gestione del ciclo di vita delle identità non Microsoft.

Windows Hello fa parte della soluzione essenziale per la protezione degli account in Windows Defender Security Center. Protezione account incoraggerà gli utenti con password a configurare Windows Hello Face, Fingerprint o PIN per l'accesso più veloce e avviserà gli utenti con blocco dinamico se il blocco dinamico ha smesso di funzionare perché il dispositivo Bluetooth è spento.

È possibile configurare Windows Hello dalla schermata di blocco per gli account Microsoft. Per gli utenti dell'account Microsoft è stato più semplice configurare Windows Hello nei propri dispositivi per un accesso più rapido e sicuro. In passato dovevi cercare a lungo nelle impostazioni per trovare Windows Hello. Ora puoi configurare le funzionalità di riconoscimento delle impronte digitali, del PIN o del volto di Windows Hello direttamente dalla schermata di blocco facendo clic sul riquadro Windows Hello nelle opzioni di accesso.

Nuova API pubblica per account SSO secondari per un determinato provider di identità.

È più semplice configurare il blocco dinamico e sono stati aggiunti avvisi interattivi WD SC quando il blocco dinamico smette di funzionare (ad esempio, il bluetooth del dispositivo è spento).

Per altre informazioni, vedi: Windows Hello e le chiavi di sicurezza FIDO2 consentono un'autenticazione semplice e sicura per i dispositivi condivisi

Credential Guard

Credential Guard è un servizio di sicurezza in Windows 10 creato per proteggere le credenziali di dominio di Active Directory (AD) in modo che non possano essere rubate o usate in modo improprio da malware nel computer di un utente. È progettato per la protezione da minacce note come Pass-the-Hash e raccolta delle credenziali.

Credential Guard è sempre stata una funzionalità facoltativa, ma Windows 10 in modalità S attiva questa funzionalità per impostazione predefinita quando il computer è stato aggiunto all'ID Entra. Questa funzionalità offre un ulteriore livello di sicurezza quando ci si connette a risorse di dominio normalmente non presenti nei dispositivi che eseguono Windows 10 in modalità S.

Nota

Credential Guard è disponibile solo per i dispositivi in modalità S o le edizioni Enterprise ed Education.

Per altre informazioni, vedere Panoramica di Credential Guard.

Altri miglioramenti della sicurezza

Elementi di base della sicurezza di Windows

Microsoft ha rilasciato nuovi elementi di base della sicurezza di Windows per Windows Server e Windows 10. Una baseline di sicurezza è un gruppo di impostazioni di configurazione consigliate da Microsoft con una spiegazione del relativo effetto di sicurezza. Per altre informazioni e per scaricare lo strumento Policy Analyzer, vedi Microsoft Security Compliance Toolkit 1.0.

Vulnerabilità SMBLoris

Il problema noto come SMBLoris, che potrebbe causare un attacco Denial of Service, è stato risolto.

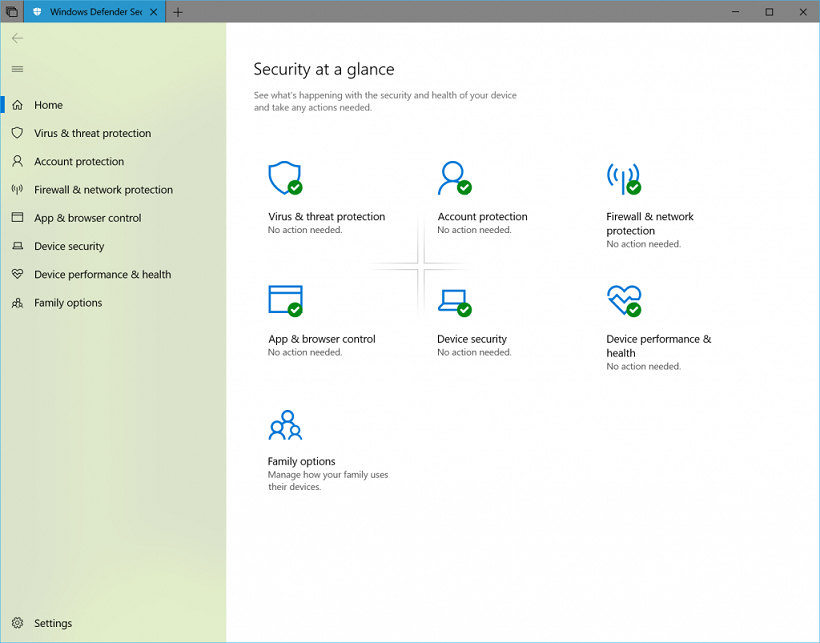

Centro sicurezza PC Windows

Windows Defender Security Center è ora chiamato Centro sicurezza PC Windows.

È comunque possibile accedere all'app in tutti i modi consueti. Il Centro sicurezza PC Windows ti consente di gestire tutte le tue esigenze di sicurezza, inclusi Microsoft Defender Antivirus e Windows Defender Firewall.

Il servizio ora richiede che i prodotti antivirus vengano eseguiti come processo protetto da registrare. I prodotti che non hanno ancora implementato questa funzionalità non verranno visualizzati nell'interfaccia utente del Centro sicurezza Windows e Microsoft Defender Antivirus rimarrà abilitato affiancato a questi prodotti.

Il servizio ora include gli elementi del sistema Fluent Design che già conosci e apprezzi. Si noterà anche che la spaziatura e la spaziatura interna dell'app sono state modificate. Adesso, se serve più spazio per info aggiuntive, ridimensionerà dinamicamente le categorie nella pagina principale. È stata anche aggiornata la barra del titolo in modo che usi il colore principale se è stata abilitata in Impostazioni colore.

Opzioni di sicurezza di Criteri di gruppo

L'impostazione di sicurezza Accesso interattivo: visualizza le informazioni utente quando la sessione è bloccata è stata aggiornata per funzionare con l'impostazione Privacy in Impostazioni>Account> Opzionidi accesso.

Nuova impostazione dei criteri di sicurezza Accesso interattivo: non visualizzare il nome utente all'accesso è stato introdotto in Windows 10 Enterprise LTSC 2019. Questa impostazione dei criteri di sicurezza determina se il nome utente viene visualizzato durante l'accesso. Funziona con l'impostazione Privacy in Impostazioni>Account>Opzioni di accesso. L'impostazione interessa solo il riquadro Altro utente.

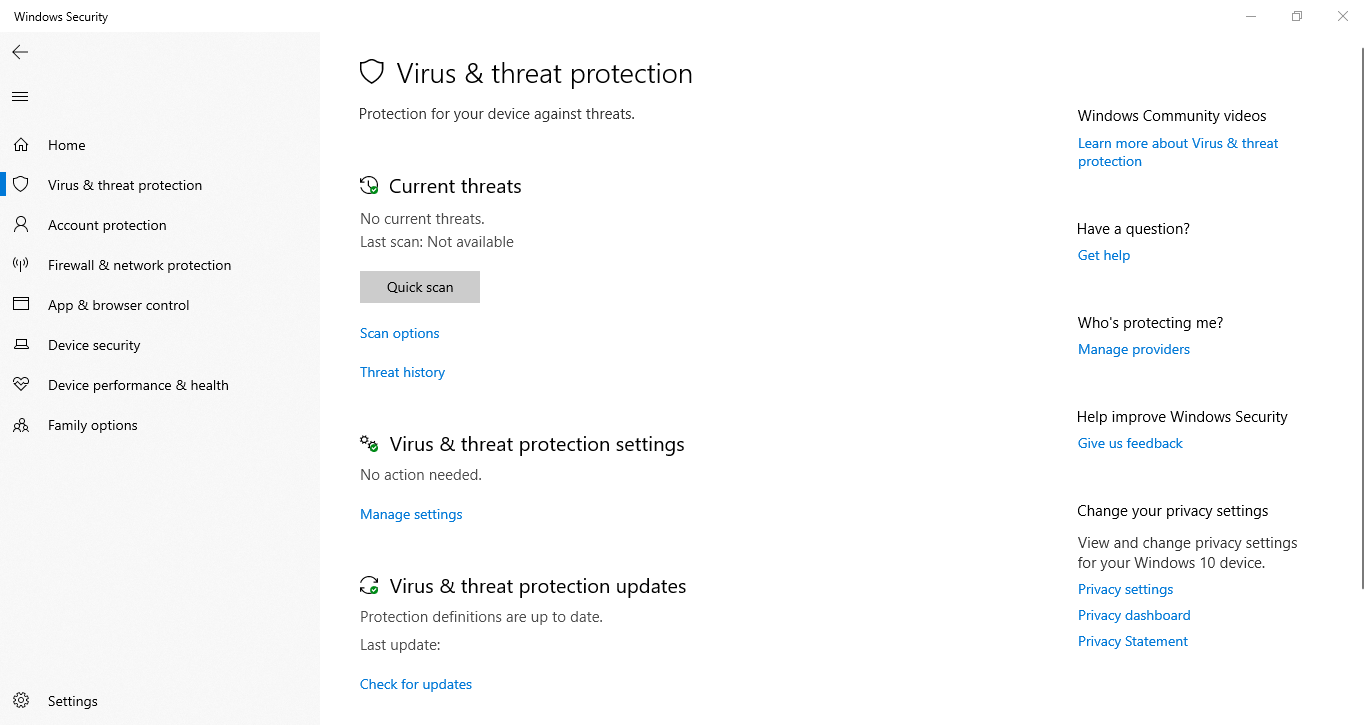

Windows 10 in modalità S

Abbiamo continuato a lavorare sull'area Minacce correnti in Virus & la protezione dalle minacce, che ora visualizza tutte le minacce che necessitano di azione. Puoi rapidamente intervenire sulle minacce da questa schermata:

Distribuzione

MBR2GPT.EXE

MBR2GPT.EXE è un nuovo strumento da riga di comando introdotto con Windows 10 versione 1703 e disponibile anche in Windows 10 Enterprise LTSC 2019 (e versioni successive). MBR2GPT.EXE converte lo stile di partizione di un disco da MBR (Record di avvio principale, Master Boot Record) in GPT (Tabella di partizione GUID, GUID Partition Table) senza modificare o eliminare i dati sul disco. Lo strumento viene eseguito da un prompt dei comandi di Windows Preinstallation Environment (Windows PE), ma può anche essere eseguito dal sistema operativo Windows 10 completo.

Il formato di partizione GPT è più recente e consente l'uso di più partizioni del disco di dimensioni superiori. Inoltre, offre una maggiore affidabilità dei dati, supporta altri tipi di partizione e consente una maggiore velocità di avvio e di arresto. Se converti il disco di sistema in un computer da MBR a GPT, devi anche configurare il computer per l'avvio in modalità UEFI. Pertanto, assicurati che il dispositivo supporti UEFI prima di tentare di convertire il disco di sistema.

Altre funzionalità di sicurezza di Windows 10 abilitate all'avvio in modalità UEFI includono: avvio protetto, driver antimalware (ELAM) ad esecuzione anticipata, avvio sicuro di Windows, avvio con misurazioni, Device Guard, Credential Guard e sblocco di rete via BitLocker.

Per altre informazioni, vedi MBR2GPT.EXE.

Gestione e manutenzione immagini distribuzione

I nuovi comandi Gestione e manutenzione immagini distribuzione seguenti sono stati aggiunti per gestire gli aggiornamenti delle funzionalità:

DISM /Online /Initiate-OSUninstall: avvia una disinstallazione del sistema operativo per riportare il computer all'installazione precedente di Windows.DISM /Online /Remove-OSUninstall: rimuove la funzionalità di disinstallazione del sistema operativo dal computer.DISM /Online /Get-OSUninstallWindow: visualizza il numero di giorni dopo l'aggiornamento durante i quali è possibile eseguire la disinstallazione.DISM /Online /Set-OSUninstallWindow: imposta il numero di giorni dopo l'aggiornamento durante i quali è possibile eseguire la disinstallazione.

Per altre informazioni, vedi Opzioni della riga di comando per la disinstallazione del sistema operativo Gestione e manutenzione immagini distribuzione.

Installazione di Windows

Ora puoi eseguire script o azioni personalizzate in parallelo con l'installazione di Windows. Il programma di installazione eseguirà anche la migrazione degli script alla prossima versione delle funzionalità, quindi dovranno essere aggiunti una sola volta.

Prerequisiti:

- Windows 10, versione 1803 o Windows 10 Enterprise LTSC 2019 o versione successiva.

- Windows 10 Enterprise o Pro

Per altre informazioni, vedi Eseguire azioni personalizzate durante l'aggiornamento delle funzionalità.

È anche possibile eseguire uno script se l'utente esegue il rollback della versione di Windows usando l'opzione PostRollback.

/PostRollback<location> [\setuprollback.cmd] [/postrollback {system / admin}]

Per altre informazioni, vedere Opzioni della riga di comando del programma di installazione di Windows.

Sono disponibili anche nuove opzioni della riga di comando per il controllo di BitLocker:

Setup.exe /BitLocker AlwaysSuspend: sospendere sempre BitLocker durante l'aggiornamento.Setup.exe /BitLocker TryKeepActive: abilitare l'aggiornamento senza sospendere BitLocker, ma se l'aggiornamento non funziona, sospendere BitLocker e completare l'aggiornamento.Setup.exe /BitLocker ForceKeepActive: abilita l'aggiornamento senza sospendere BitLocker, ma se l'aggiornamento non funziona, non eseguire l'aggiornamento.

Per altre informazioni, vedere Installazione di Windows Command-Line Opzioni.

Miglioramenti agli aggiornamenti delle funzionalità

Alcune parti del lavoro eseguito durante le fasi offline di un aggiornamento di Windows sono state spostate nella fase online. Questa modifica comporta una riduzione significativa del tempo offline durante l'installazione degli aggiornamenti.

SetupDiag

SetupDiag è un nuovo strumento da riga di comando che consente di diagnosticare il motivo per cui un aggiornamento di Windows 10 non è riuscito.

SetupDiag funziona con la ricerca dei file di log dell'installazione di Windows. Quando esegue la ricerca nei file di log, SetupDiag usa un set di regole per la corrispondenza con i problemi noti. Nella versione corrente di SetupDiag ci sono 53 regole incluse nel file rules.xml che viene estratto durante l'esecuzione di SetupDiag. Il file rules.xml viene aggiornato man mano che vengono rese disponibili le nuove versioni di SetupDiag.

Accedi

Accesso più veloce a un PC Windows 10 condiviso

Se sono stati distribuiti dispositivi condivisi sul posto di lavoro, l'accesso rapido consente agli utenti di accedere rapidamente a un PC Windows 10 condiviso.

Per abilitare l'accesso rapido

Configurare un dispositivo condiviso o guest con Windows 10 versione 1809 o Windows 10 Enterprise LTSC 2019.

Impostare il provider di servizi di configurazione criteri e i criteri Authentication e EnableFastFirstSignIn per abilitare l'accesso rapido.

Accedi a un PC condiviso con il tuo account.

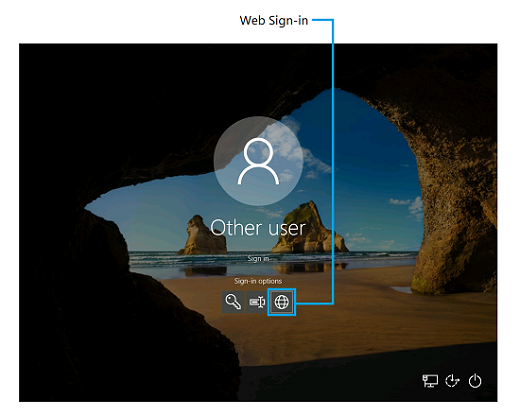

Accesso Web a Windows 10

Fino ad ora, l'accesso a Windows supportava solo l'uso di identità federate ad ADFS o ad altri provider che supportano il protocollo WS-Fed. Verrà introdotto l'accesso Web, un nuovo modo per accedere al PC Windows. L'accesso Web abilita il supporto per l'accesso a Windows per i provider federati non ADFS (ad esempio SAML).

Provare l'accesso Web

Entra ID join your Windows 10 PC. L'accesso Web è supportato solo nei PC aggiunti a Entra ID.

Impostare il provider di servizi di configurazione criteri e i criteri Authentication e EnableWebSignIn per abilitare l'accesso Web.

Nella schermata di blocco, selezionare l'accesso Web nelle opzioni di accesso.

Selezionare "Accedi" per continuare.

Conformità aggiornamenti

Verifica aggiornamenti ti consente di proteggere e aggiornare i dispositivi Windows 10 dell'organizzazione.

Verifica aggiornamenti è una soluzione che si basa sull'analisi dei registri OMS e che fornisce informazioni sullo stato dell'installazione degli aggiornamenti mensili relativi alla qualità e alle funzionalità. Vengono forniti dettagli sullo stato di avanzamento della distribuzione degli aggiornamenti esistenti e sullo stato degli aggiornamenti futuri. Vengono inoltre fornite informazioni sui dispositivi che potrebbero richiedere attenzione per risolvere i problemi.

Le nuove funzionalità di Conformità aggiornamenti ti consentono di monitorare lo stato di protezione di Windows Defender, confrontare la conformità con i peer di settore e ottimizzare la larghezza di banda per la distribuzione degli aggiornamenti.

Accessibilità e privacy

Accessibilità

L'accessibilità "predefinita" è stata migliorata con le descrizioni con immagini generate automaticamente. Per altre informazioni sull'accessibilità, consulta Informazioni sull'accessibilità per i professionisti IT. Vedere anche la sezione relativa all'accessibilità in Novità dell'aggiornamento di Windows 10 aprile 2018.

Privacy

Nella pagina Feedback e impostazioni in Impostazioni privacy è ora possibile eliminare i dati di diagnostica inviati dal dispositivo a Microsoft. Puoi anche visualizzare i dati diagnostici con l'app Visualizzatore dati di diagnostica.

Configurazione

Configurazione del chiosco multimediale

Il nuovo Microsoft Edge basato su cromo offre molti miglioramenti destinati ai chioschi multimediali. Tuttavia, non è incluso nella versione LTSC di Windows 10. È possibile scaricare e installare Microsoft Edge separatamente. Per altre informazioni, vedere Scaricare e distribuire Microsoft Edge per le aziende.

Internet Explorer è incluso nelle versioni di Windows 10 LTSC perché il set di funzionalità non cambia e continuerà a ottenere correzioni di sicurezza per la durata di una versione di Windows 10 LTSC.

Se si vogliono sfruttare le funzionalità del chiosco multimediale in Microsoft Edge, prendere in considerazione la modalità tutto schermo con un canale di rilascio semestrale.

Gestione condivisa

Sono stati aggiunti criteri di Intune e Microsoft Configuration Manager per abilitare l'autenticazione ibrida aggiunta all'ID Entra. Mobile Device Management (MDM) ha aggiunto più di 150 nuovi criteri e impostazioni in questa versione, inclusi i criteri MDMWinsOverGP, per consentire una transizione più facile alla gestione basata su cloud.

Per altre informazioni, vedere Novità nella registrazione e nella gestione di MDM.

Periodo di disinstallazione del sistema operativo

Il periodo di disinstallazione del sistema operativo è un intervallo di tempo concesso agli utenti in cui possono eseguire il rollback di un aggiornamento di Windows 10. In questa versione, gli amministratori possono usare Intune o Gestione e manutenzione immagini distribuzione per personalizzare la lunghezza del periodo di disinstallazione del sistema operativo.

Microsoft Entra ID join in bulk

Usando le nuove procedure guidate in Progettazione configurazione di Windows, è possibile creare pacchetti di provisioning per registrare i dispositivi nell'ID Entra. L'aggiunta all'ID Entra in blocco è disponibile nelle procedure guidate desktop, mobili, chiosco multimediale e Surface Hub.

Contenuti in evidenza di Windows

Per configurare le esperienze utente di Windows Spotlight, vengono aggiunte le nuove impostazioni di Criteri di gruppo e gestione dei dispositivi mobili (MDM) seguenti:

- Disattiva Contenuti in evidenza di Windows nel centro notifiche

- Non utilizzare i dati di diagnostica per le esperienze personalizzate

- Disattiva Configurazione e personalizzazione di Windows

Per altre informazioni, vedere Configurare Windows Spotlight nella schermata di blocco.

Layout di Start e della barra delle applicazioni

In precedenza, la barra delle applicazioni personalizzata poteva essere distribuita solo tramite Criteri di gruppo o i pacchetti di provisioning. Windows 10 Enterprise LTSC 2019 aggiunge il supporto per le barre delle applicazioni personalizzate a MDM.

Sono disponibili altre impostazioni dei criteri MDM per il layout di Start e della barra delle applicazioni. Le nuove impostazioni dei criteri MDM includono:

Impostazioni per il riquadro Utente: Start/HideUserTile, Start/HideSwitchAccount, Start/HideSignOut, Start/HideLock e Start/HideChangeAccountSettings

Impostazioni per Power: Start/HidePowerButton, Start/HideHibernate, Start/HideRestart, Start/HideShutDown e Start/HideSleep

Altre nuove impostazioni: Start/HideFrequentlyUsedApps, Start/HideRecentlyAddedApps, AllowPinnedFolder, ImportEdgeAssets, Start/HideRecentJumplists, Start/NoPinningToTaskbar, Settings/PageVisibilityList e Start/HideAppsList.

Windows Update

Windows Insider per le aziende

Di recente è stata aggiunta l'opzione per scaricare le build di Windows 10 Insider Preview usando le credenziali aziendali in Microsoft Entra ID. Registrando i dispositivi in Entra ID, si aumenta la visibilità del feedback inviato dagli utenti dell'organizzazione, in particolare sulle funzionalità che supportano specifiche esigenze aziendali. Per ulteriori informazioni, vedi Programma Windows Insider per le aziende.

È ora possibile registrare i domini di Entra ID nel programma Windows Insider. Per altre informazioni, vedi Programma Windows Insider per le aziende.

Ottimizzare il recapito degli aggiornamenti

Con le modifiche apportate in Windows 10 Enterprise LTSC 2019, gli aggiornamenti rapidi sono ora completamente supportati con Configuration Manager. È supportato anche con altri prodotti di aggiornamento e gestione di terze parti che implementano questa nuova funzionalità. Questo supporto si aggiunge al supporto rapido corrente in Windows Update, Windows Update per le aziende e WSUS.

Nota

Le suddette modifiche possono essere rese disponibili per Windows 10 versione 1607 installando l'aggiornamento cumulativo di aprile 2017.

I criteri di ottimizzazione recapito consentono ora di configurare altre restrizioni per avere un maggiore controllo in vari scenari.

I criteri aggiunti includono:

- Allow uploads while the device is on battery while under set Battery level

- Abilita peer caching mentre il dispositivo si connette tramite VPN

- Minimum RAM (inclusive) allowed to use Peer Caching

- Minimum disk size allowed to use Peer Caching

- Minimum Peer Caching Content File Size

Per altre informazioni, vedere Configurare ottimizzazione recapito per gli aggiornamenti di Windows.

Le app incorporate disinstallate non vengono più reinstallate automaticamente

A partire da Windows 10 Enterprise LTSC 2019, le app predefinite disinstallate dall'utente non verranno reinstallate automaticamente come parte del processo di installazione dell'aggiornamento delle funzionalità.

Inoltre, le app di cui è stato effettuato il deprovisioning da parte degli amministratori nei computer Windows 10 Enterprise LTSC 2019 rimarranno deprovisioning dopo le installazioni di aggiornamento delle funzionalità future. Questo comportamento non si applica all'aggiornamento da Windows 10 Enterprise LTSC 2016 (o versioni precedenti) a Windows 10 Enterprise LTSC 2019.

Gestione

Nuove funzionalità MDM

Windows 10 Enterprise LTSC 2019 aggiunge molti nuovi provider di servizi di configurazione (CSP) che forniscono nuove funzionalità per la gestione dei dispositivi Windows 10 tramite MDM o pacchetti di provisioning. Tra le altre cose, questi CSP consentono di configurare alcune centinaia delle impostazioni di Criteri di gruppo più utili tramite MDM. Per altre informazioni, vedere Policy CSP - ADMX-backed policies ( Criteri supportati da ADMX).

Alcuni degli altri nuovi CSP sono:

Il CSP DynamicManagement, che consente di gestire i dispositivi in modo diverso, a seconda della posizione, della rete o dell'ora. Ad esempio, i dispositivi gestiti possono avere fotocamere disabilitate quando si trovano in un luogo di lavoro, il servizio cellulare può essere disabilitato all'esterno del paese o dell'area geografica per evitare addebiti per il roaming o la rete wireless può essere disabilitata quando il dispositivo non si trova all'interno dell'edificio o del campus aziendale. Una volta configurate, queste impostazioni verranno applicate anche se il dispositivo non riesce a raggiungere il server di gestione quando cambia il percorso o la rete. Il provider di servizi di configurazione a gestione dinamica consente la configurazione di criteri che modificano la modalità di gestione del dispositivo oltre a impostare le condizioni in cui si verifica la modifica.

Il CSP CleanPC consente la rimozione delle applicazioni installate dall'utente e pre-installate, con l'opzione per mantenere i dati utente.

Il CSP BitLocker viene utilizzato per gestire la crittografia di PC e dispositivi. Ad esempio, puoi richiedere la crittografia della scheda di memoria nei dispositivi mobili oppure richiedere la crittografia per le unità del sistema operativo.

Il CSP NetworkProxy viene utilizzato per configurare un server proxy per le connessioni Ethernet e Wi-Fi.

Il CSP Office consente a un client di Microsoft Office di essere installato in un dispositivo tramite Strumento di distribuzione di Office. Per ulteriori informazioni, vedi Opzioni di configurazione per Strumento di distribuzione di Office.

Il CSP EnterpriseAppVManagement viene utilizzato per gestire le applicazioni virtuali nei PC Windows 10 (edizioni Enterprise ed Education) e consente alle app sequenziate di App-V di essere trasmesse ai PC anche quando gestite mediante MDM.

Per altre informazioni, vedere Novità della registrazione e della gestione dei dispositivi mobili.

MDM è stato espanso per includere i dispositivi aggiunti a un dominio con registrazione dell'ID Microsoft Entra. I criteri di gruppo possono essere usati con i dispositivi aggiunti ad Active Directory per attivare la registrazione automatica in MDM. Per altre informazioni, vedi Registrare automaticamente un dispositivo Windows 10 tramite Criteri di gruppo.

Sono inoltre aggiunti diversi nuovi elementi di configurazione. Per altre informazioni, vedi Novità per la registrazione e la gestione MDM.

Supporto della gestione applicazioni per dispositivi mobili per Windows 10

La versione di Windows di gestione di applicazioni per dispositivi mobili (MAM) è una soluzione leggera per la gestione dell'accesso ai dati aziendali e della sicurezza nei dispositivi personali. Il supporto MAM è integrato in Windows su Windows Information Protection (WIP), a partire da Windows 10 Enterprise LTSC 2019.

Per ulteriori informazioni, vedi Implementare il supporto sul lato server per la gestione di applicazioni per dispositivi mobili in Windows.

Diagnostica relativa a MDM

In Windows 10 Enterprise LTSC 2019 continuiamo a lavorare per migliorare l'esperienza diagnostica per la gestione moderna. Grazie all'introduzione della registrazione automatica per i dispositivi mobili, Windows raccoglierà automaticamente i registri in presenza di un errore in MDM, eliminando la necessità di avere la registrazione sempre attiva per i dispositivi con vincoli di memoria. Microsoft Message Analyzer viene inoltre introdotto come altro strumento per aiutare il personale di supporto a ridurre rapidamente i problemi alla causa radice, risparmiando tempo e costi.

Application Virtualization per Windows (App-V)

Le versioni precedenti di Microsoft Application Virtualization Sequencer (App-V Sequencer) hanno richiesto la creazione manuale dell'ambiente di sequenziazione. Windows 10 Enterprise LTSC 2019 introduce due nuovi cmdlet di PowerShell, New-AppVSequencerVM e Connect-AppvSequencerVM. Questi cmdlet creano automaticamente l'ambiente di sequenziazione, incluso il provisioning della macchina virtuale. Inoltre, App-V Sequencer è stato aggiornato per consentire di sequenziare o aggiornare più app contemporaneamente, acquisendo e archiviando automaticamente le personalizzazioni come file modello di progetto App-V (.appvt) e consentendo di usare le impostazioni di PowerShell o criteri di gruppo per pulire automaticamente i pacchetti non pubblicati dopo il riavvio di un dispositivo.

Per ulteriori informazioni, vedere gli articoli seguenti:

- Effettuare automaticamente il provisioning dell'ambiente di sequenziazione utilizzando Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Eseguire automaticamente la sequenziazione di più app contemporaneamente utilizzando Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Eseguire automaticamente l'aggiornamento di più app contemporaneamente utilizzando Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Eseguire automaticamente la pulizia dei pacchetti di cui è stata annullata la pubblicazione nel client App-V

Dati di diagnostica di Windows

Scopri di più sui dati di diagnostica che vengono raccolti a livello di base e alcuni esempi dei tipi di dati raccolti a livello completo.

- Campi ed eventi di diagnostica Windows livello base per Windows 10, versione 1703

- Dati di diagnostica di Windows 10 versione 1703

Foglio di calcolo criteri di gruppo

Informazioni sui nuovi criteri di gruppo aggiunti in Windows 10 Enterprise LTSC 2019.

App di realtà mista

Questa versione di Windows 10 introduce Windows Mixed Reality. L'attivazione di Windows Mixed Reality richiede un'azione da parte delle organizzazioni. È anche possibile proibire l'utilizzo di Windows Mixed Reality bloccando l'installazione di Portale realtà mista. Per altre informazioni, vedi Consentire o bloccare app Windows Mixed Reality nell'organizzazione.

Reti

Stack di rete

Diversi miglioramenti allo stack di rete sono disponibili in questa versione. Alcune di queste funzionalità sono disponibili anche in Windows 10, versione 1703. Per altre informazioni, vedere Funzionalità dello stack di rete core in Creators Update per Windows 10.

Miracast sull'infrastruttura

In questa versione di Windows 10, Microsoft ha esteso la possibilità di inviare un flusso Miracast su una rete locale anziché su un collegamento wireless diretto. Questa funzionalità si basa sul protocollo di attivazione della connessione Miracast su infrastruttura (MS-MICE).

Come funziona

Gli utenti tentano di connettersi a un ricevitore Miracast, come avveniva in precedenza. Quando l'elenco di ricevitori Miracast è popolato, Windows 10 indicherà che il destinatario è in grado di supportare una connessione tramite l'infrastruttura. Quando l'utente seleziona un ricevitore Miracast, Windows 10 tenterà di risolvere il nome host del dispositivo tramite DNS standard e DNS multicast (mDNS). Se il nome non è risolvibile tramite uno dei metodi DNS, Windows 10 eseguirà il fallback per stabilire la sessione Miracast con la connessione Wi-Fi Direct standard.

Miracast over Infrastructure offre molti vantaggi

- Windows rileva automaticamente quando l'invio del flusso video su questo percorso è applicabile.

- Windows sceglierà questo percorso solo se la connessione è tramite Ethernet o una rete Wi-Fi protetta.

- Gli utenti non devono cambiare le modalità di connessione a un ricevitore Miracast. Usano la stessa esperienza utente che utilizzano per le connessioni Miracast standard.

- Non è necessaria alcuna modifica ai driver wireless correnti o all'hardware del PC.

- Funziona bene con hardware wireless meno recente non ottimizzato per Miracast su Wi-Fi Direct.

- Usa una connessione esistente che riduce il tempo di connessione e fornisce un flusso stabile.

Abilitazione di Miracast su infrastruttura

Se hai un dispositivo che è stato aggiornato a Windows 10 Enterprise LTSC 2019, hai automaticamente questa nuova funzionalità. Per sfruttarne i vantaggi nell'ambiente in uso, è necessario assicurarsi che all'interno della distribuzione siano presenti i requisiti seguenti:

Il dispositivo (PC o Surface Hub) deve eseguire Windows 10, versione 1703, Windows 10 Enterprise LTSC 2019 o un sistema operativo successivo.

Un PC Windows o un dispositivo Surface Hub può fungere da ricevitore Miracast su infrastruttura. Un dispositivo PC può fungere da origine Miracast su infrastruttura.

- Come ricevitore Miracast, il PC o Surface Hub deve essere connesso alla rete aziendale tramite Ethernet o una connessione Wi-Fi sicura. Ad esempio, usando WPA2-PSK o WPA2-Enterprise sicurezza. Se l'Hub è connesso a una connessione Wi-Fi aperta, Miracast su infrastruttura si disabiliterà automaticamente.

- Come origine Miracast, il dispositivo deve essere connesso alla stessa rete aziendale tramite Ethernet o una connessione Wi-Fi sicura.

Il nome host DNS (nome del dispositivo) del dispositivo dovrà essere risolvibile mediante server DNS. È possibile ottenere questa configurazione consentendo al dispositivo di registrarsi automaticamente tramite DNS dinamico oppure creando manualmente un record A o AAAA per il nome host del dispositivo.

I PC Windows 10 devono essere connessi alla stessa rete aziendale tramite Ethernet o una connessione Wi-Fi protetta.

Importante

Miracast su Infrastruttura non sostituisce miracast standard. Al contrario, la funzionalità è complementare e offre un vantaggio per gli utenti che fanno parte della rete aziendale. Gli utenti guest di una determinata posizione e che non hanno accesso alla rete aziendale continueranno a connettersi usando il metodo di connessione Wi-Fi Direct.

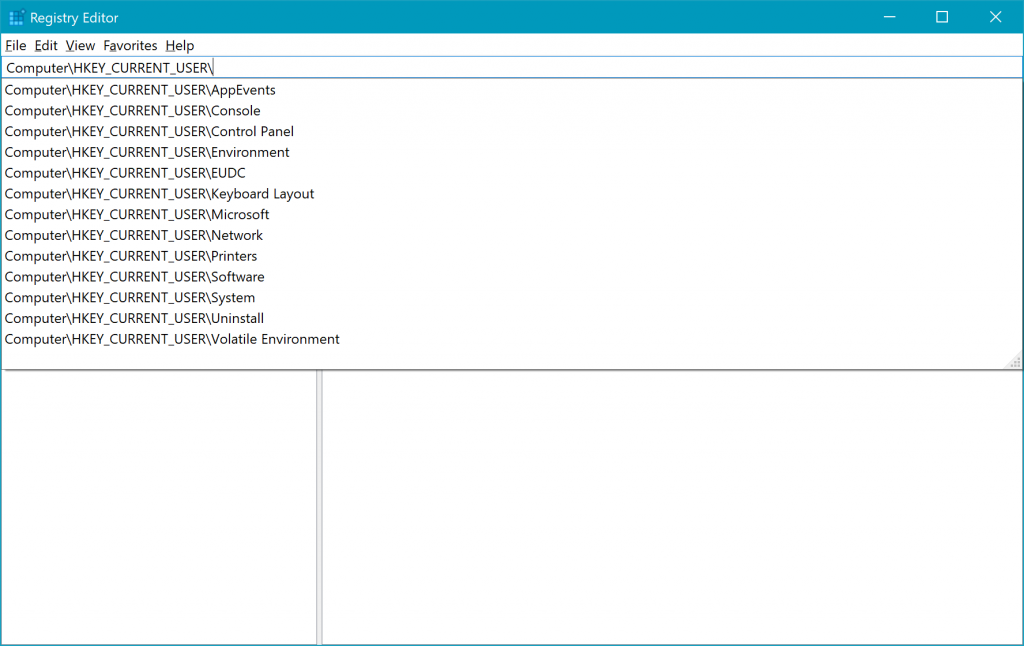

Miglioramenti all'editor del Registro di sistema

È stato aggiunto un elenco a discesa che viene visualizzato mentre si digita per completare la parte successiva del percorso. Puoi anche premere CTRL + BACKSPACE per eliminare l'ultima parola e CTRL + CANC per eliminare la parola successiva.

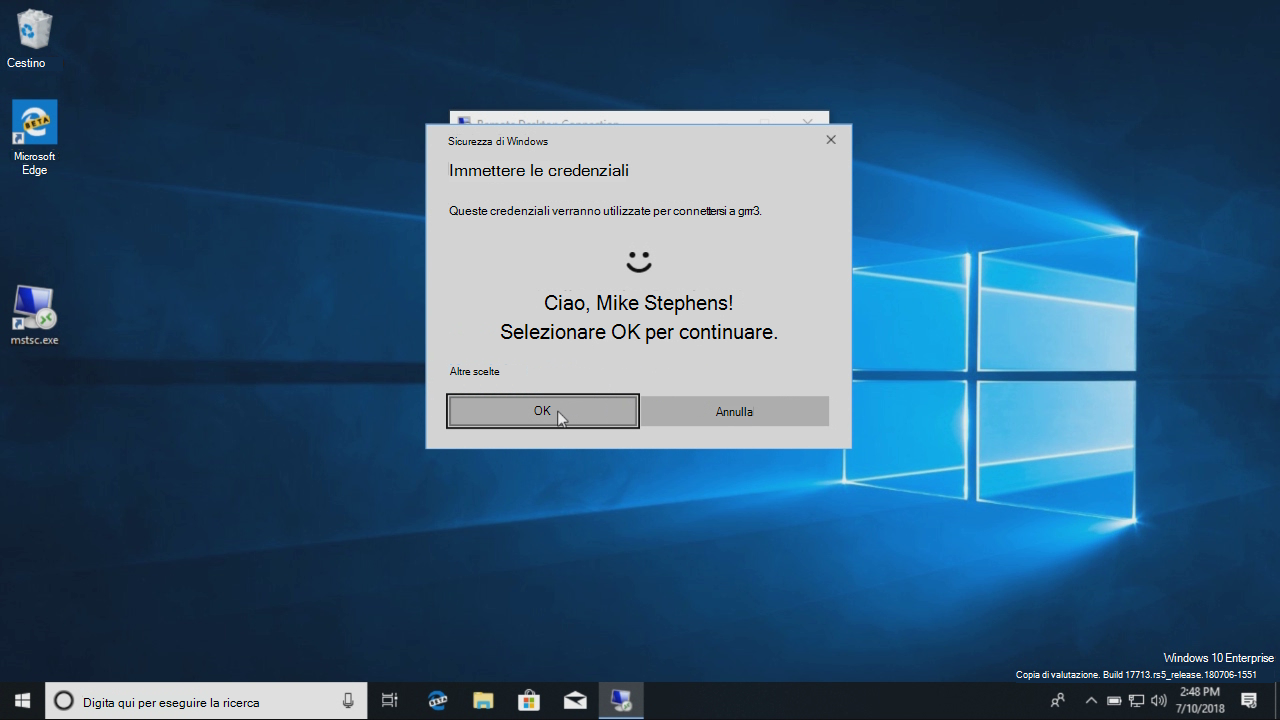

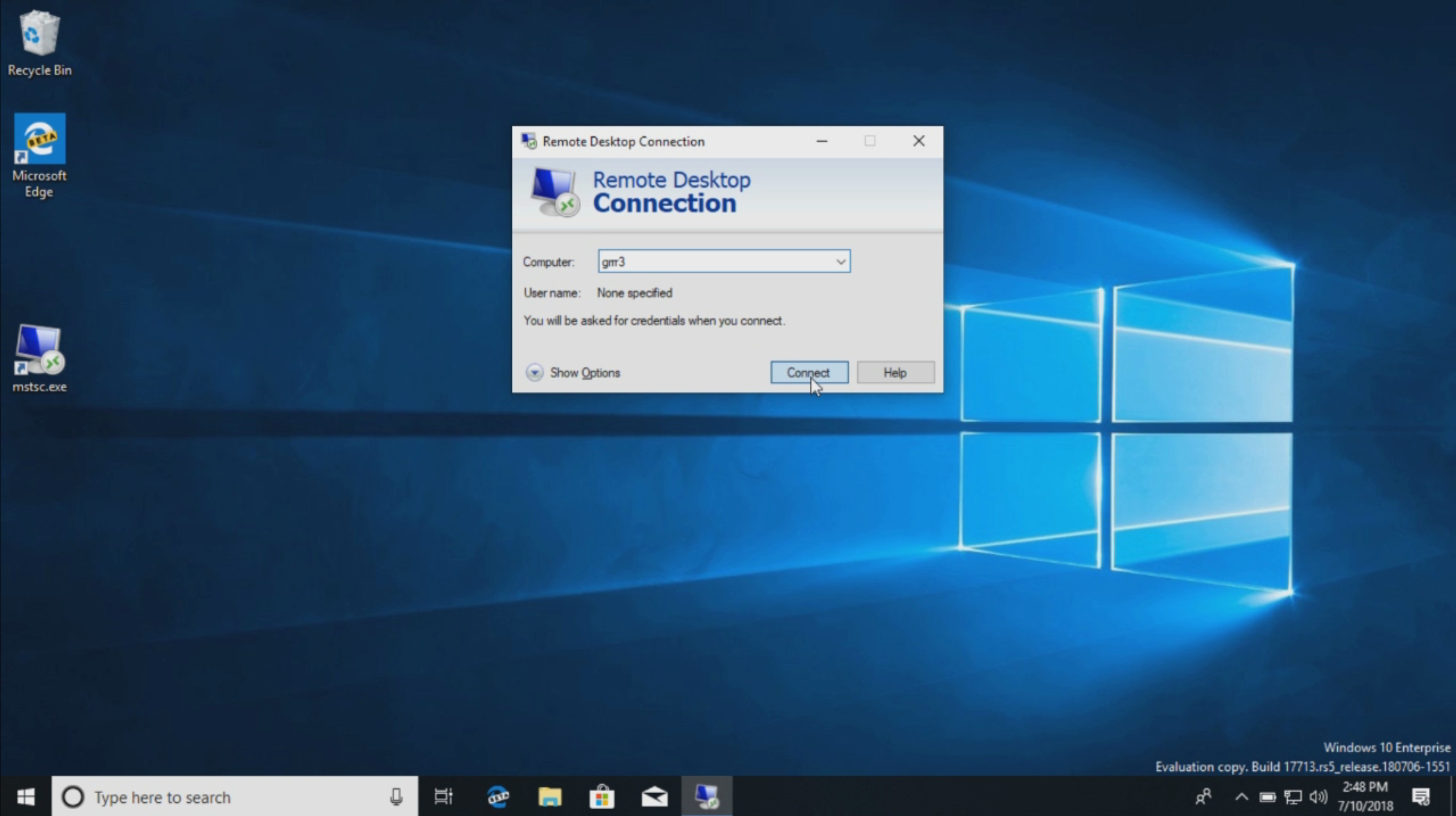

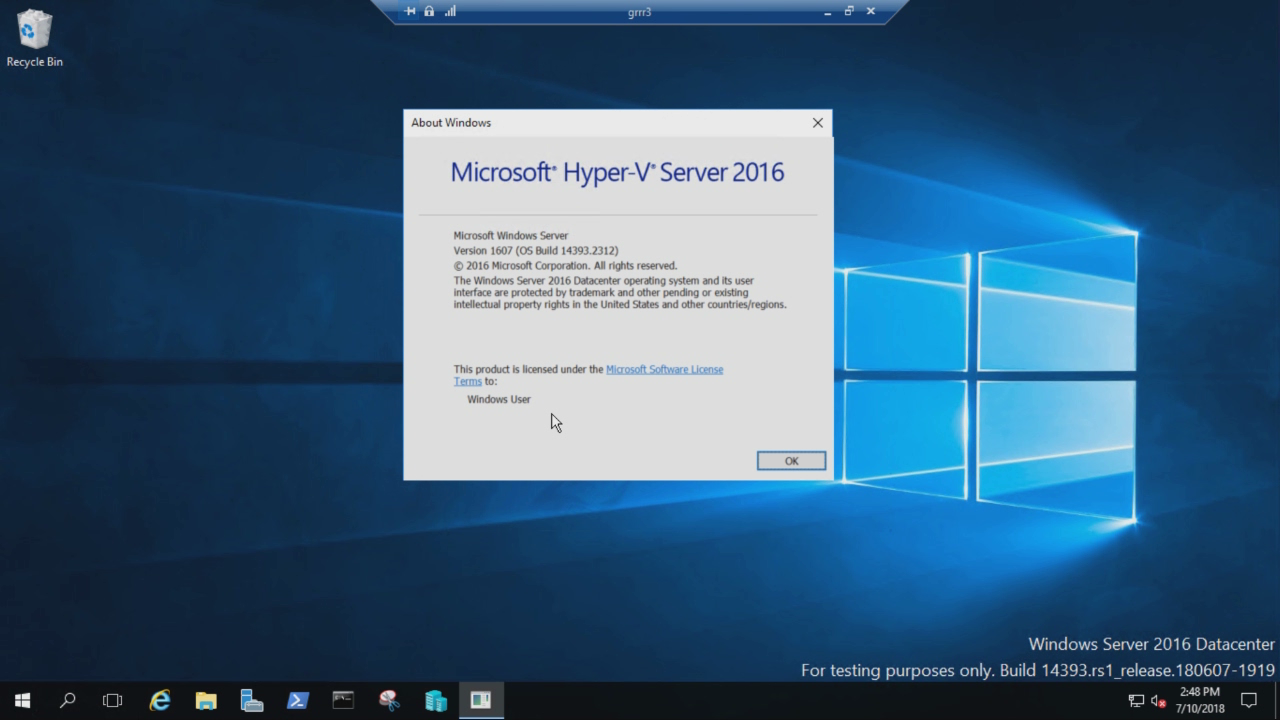

Desktop remoto con biometria

Gli utenti di Microsoft Entra ID e Active Directory che usano Windows Hello for Business possono usare la biometria per eseguire l'autenticazione a una sessione desktop remoto.

Per iniziare, accedi al tuo dispositivo con Windows Hello for Business. Visualizzare Connessione Desktop remoto (mstsc.exe), digitare il nome del computer a cui si vuole connettersi e selezionare Connetti.

Windows ricorda che eseguito l'accesso con Windows Hello for Business e seleziona automaticamente Windows Hello for Business per autenticarti nella sessione RDP. È anche possibile selezionare Altre opzioni per scegliere credenziali alternative.

Windows Usa il riconoscimento facciale per autenticare la sessione RDP nel server Windows Server 2016 Hyper-V. Puoi continuare a usare Windows Hello for Business nella sessione remota, ma devi utilizzare il PIN.

Vedere l'esempio seguente:

Vedere anche

Windows 10 Enterprise LTSC: breve descrizione del canale di manutenzione LTSC con collegamenti alle informazioni su ogni versione.