Intraprendere azioni di risposta su un file

Si applica a:

Importante

Alcune informazioni in questo articolo fanno riferimento alle caratteristiche di un prodotto prima del rilascio, che possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Rispondere rapidamente agli attacchi rilevati arrestando e mettendo in quarantena i file o bloccando un file. Dopo aver eseguita un'azione sui file, è possibile controllare i dettagli dell'attività nel Centro notifiche.

Le azioni di risposta sono disponibili nella pagina del profilo dettagliato di un file. Una volta in questa pagina, è possibile passare dai layout di pagina nuovi a vecchi attivando la nuova pagina File. Il resto di questo articolo descrive il layout di pagina più nuovo.

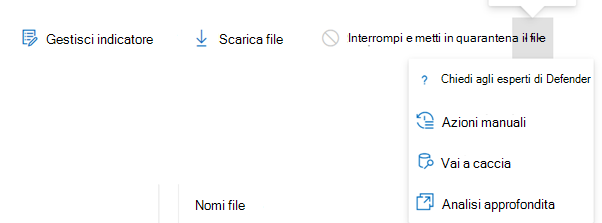

Le azioni di risposta vengono eseguite nella parte superiore della pagina del file e includono:

- Arrestare e mettere in quarantena un file

- Gestire l'indicatore

- Scaricare il file

- Raccogliere file

- Chiedi a Defender Experts

- Azioni manuali

- Iniziare la ricerca

- Analisi approfondita

Nota

Se si usa Defender per Endpoint Piano 1, è possibile eseguire alcune azioni di risposta manualmente. Per altre informazioni, vedere Azioni di risposta manuale.

È anche possibile inviare file per un'analisi approfondita, per eseguire il file in una sandbox cloud sicura. Al termine dell'analisi, si ottiene un report dettagliato che fornisce informazioni sul comportamento del file. È possibile inviare file per l'analisi approfondita e leggere i report precedenti selezionando l'azione Analisi approfondita .

Alcune azioni richiedono determinate autorizzazioni. La tabella seguente descrive l'azione che determinate autorizzazioni possono eseguire su file eseguibili portabili (PE) e non PE:

| Autorizzazione | File PE | File non PE |

|---|---|---|

| Visualizza dati | X | X |

| Analisi degli avvisi | ☑ | X |

| Risposta in tempo reale di base | X | X |

| Risposta in tempo reale avanzata | ☑ | ☑ |

Per altre informazioni sui ruoli, vedere Creare e gestire ruoli per il controllo degli accessi in base al ruolo.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Interrompere e mettere in quarantena i file nella rete

È possibile contenere un attacco nell'organizzazione arrestando il processo dannoso e mettendo in quarantena il file in cui è stato osservato.

Importante

È possibile eseguire questa azione solo se:

- Il dispositivo in cui si esegue l'azione è in esecuzione Windows 10, versione 1703 o successiva, Windows 11 e Windows Server 2012 R2+

- Il file non appartiene a editori di terze parti attendibili o non è firmato da Microsoft

- Microsoft Defender Antivirus deve essere almeno in esecuzione in modalità passiva. Per altre informazioni, vedere Microsoft Defender Compatibilità dell'antivirus.

L'azione Arresta e metti in quarantena file include l'arresto dei processi in esecuzione, la quarantena dei file e l'eliminazione di dati persistenti, ad esempio le chiavi del Registro di sistema.

Questa azione ha effetto sui dispositivi con Windows 10, versione 1703 o successiva, e Windows 11 e Windows Server 2012 R2 o versioni successive, in cui il file è stato osservato negli ultimi 30 giorni.

Nota

Sarà possibile ripristinare il file dalla quarantena in qualsiasi momento.

Arrestare e mettere in quarantena i file

Selezionare il file da arrestare e mettere in quarantena. È possibile selezionare un file da una delle visualizzazioni seguenti o usare la casella di ricerca:

- Avvisi : selezionare i collegamenti corrispondenti dalla descrizione o dai dettagli nella sequenza temporale della storia degli avvisi

- Casella di ricerca : selezionare File dal menu a discesa e immettere il nome del file

Nota

L'azione di arresto e quarantena del file è limitata a un massimo di 1000 dispositivi. Per arrestare un file in un numero maggiore di dispositivi, vedere Aggiungere un indicatore per bloccare o consentire il file.

Passare alla barra superiore e selezionare Arresta e quarantena file.

Specificare un motivo e quindi selezionare Conferma.

Il Centro notifiche mostra le informazioni sull'invio:

- Ora di invio : indica quando è stata inviata l'azione.

- Operazione riuscita : mostra il numero di dispositivi in cui il file è stato arrestato e messo in quarantena.

- Non riuscito : mostra il numero di dispositivi in cui l'azione non è riuscita e i dettagli sull'errore.

- In sospeso : mostra il numero di dispositivi da cui il file deve ancora essere arrestato e messo in quarantena. Ciò può richiedere tempo nei casi in cui il dispositivo è offline o non è connesso alla rete.

Selezionare uno degli indicatori di stato per visualizzare altre informazioni sull'azione. Ad esempio, selezionare Non riuscito per visualizzare la posizione in cui l'azione non è riuscita.

Notifica sull'utente del dispositivo

Quando il file viene rimosso da un dispositivo, viene visualizzata la notifica seguente:

Nella sequenza temporale del dispositivo viene aggiunto un nuovo evento per ogni dispositivo in cui un file è stato arrestato e messo in quarantena.

Viene visualizzato un avviso prima che l'azione venga implementata per i file ampiamente usati in un'organizzazione. È per verificare che l'operazione sia prevista.

Ripristinare un file dalla quarantena

È possibile eseguire il rollback e rimuovere un file dalla quarantena se è stato determinato che è pulito dopo un'indagine. Eseguire il comando seguente in ogni dispositivo in cui il file è stato messo in quarantena.

Aprire un prompt della riga di comando con privilegi elevati nel dispositivo:

Passare a Start e digitare cmd.

Fare clic con il pulsante destro del mouse su Prompt dei comandi e scegliere Esegui come amministratore.

Immettere il comando seguente e premere INVIO:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllNota

In alcuni scenari, ThreatName può essere visualizzato come: EUS:Win32/CustomEnterpriseBlock!cl.

Defender per endpoint ripristinerà tutti i file bloccati personalizzati messi in quarantena nel dispositivo negli ultimi 30 giorni.

Importante

Un file messo in quarantena come potenziale minaccia di rete potrebbe non essere recuperabile. Se un utente tenta di ripristinare il file dopo la quarantena, il file potrebbe non essere accessibile. Ciò può essere dovuto al fatto che il sistema non dispone più delle credenziali di rete per accedere al file. In genere, questo è il risultato di un accesso temporaneo a una cartella condivisa o di sistema e i token di accesso sono scaduti.

Scaricare o raccogliere file

Selezionando Scarica file dalle azioni di risposta è possibile scaricare un archivio .zip locale protetto da password contenente il file. Viene visualizzato un riquadro a comparsa in cui è possibile registrare un motivo per scaricare il file e impostare una password.

Per impostazione predefinita, dovrebbe essere possibile scaricare i file in quarantena.

Il pulsante Scarica file può avere gli stati seguenti:

Attivo : è possibile raccogliere il file.

Disabilitato : se il pulsante è disattivato o disabilitato durante un tentativo di raccolta attivo, è possibile che non si disponga delle autorizzazioni di controllo degli accessi in base al ruolo appropriate per raccogliere i file.

Sono necessarie le autorizzazioni seguenti:

Per Microsoft Defender XDR controllo degli accessi in base al ruolo (RBAC) unificato:

- Aggiungere l'autorizzazione per la raccolta di file in Microsoft Defender XDR Unified (RBAC)

Per Microsoft Defender per endpoint controllo degli accessi in base al ruolo:For Microsoft Defender per endpoint role-based access control (RBAC):

Per il file eseguibile portabile (.exe, .sys, .dll e altri)

- Security Administrator or Advanced live response or Alerts

File eseguibile non portabile (.txt, .docx e altri)

- Amministratore della sicurezza o Risposta dinamica avanzata

- Tenant con autorizzazioni di accesso in base al ruolo abilitate

Importante

A partire dal 16 febbraio 2025, i nuovi clienti Microsoft Defender per endpoint avranno accesso solo all'URBAC (Unified Role-Based Controllo di accesso). I clienti esistenti mantengono i ruoli e le autorizzazioni correnti. Per altre informazioni, vedere URBAC Unified Role-Based Controllo di accesso (URBAC) per Microsoft Defender per endpoint

Scaricare i file in quarantena

I file messi in quarantena da Microsoft Defender Antivirus o dal team di sicurezza vengono salvati in modo conforme in base alle configurazioni di invio di esempio. Il team di sicurezza può scaricare i file direttamente dalla pagina dei dettagli del file tramite il pulsante "Scarica file". Questa funzionalità è attivata per impostazione predefinita.

La posizione dipende dalle impostazioni geografiche dell'organizzazione (UE, Regno Unito o Stati Uniti). Un file in quarantena viene raccolto una sola volta per ogni organizzazione. Per altre informazioni sulla protezione dei dati di Microsoft, vedere service trust portal all'indirizzo https://aka.ms/STP.

L'attivazione di questa impostazione consente ai team di sicurezza di esaminare i file potenzialmente non validi e analizzare gli eventi imprevisti in modo rapido e meno rischioso. Tuttavia, se è necessario disattivare questa impostazione, passare a Impostazioni>Endpoint>Funzionalità> avanzateScaricare i file in quarantena per modificare l'impostazione. Altre informazioni sulle funzionalità avanzate

Backup di file in quarantena

Agli utenti potrebbe essere richiesto di fornire il consenso esplicito prima di eseguire il backup del file in quarantena, a seconda della configurazione dell'invio di esempio.

Questa funzionalità non funziona se l'invio di esempio è disattivato. Se l'invio automatico di esempi è impostato per richiedere l'autorizzazione all'utente, vengono raccolti solo gli esempi che l'utente accetta di inviare.

Importante

Scaricare i requisiti dei file in quarantena:

- L'organizzazione usa Microsoft Defender Antivirus in modalità attiva

- La versione del motore antivirus è 1.1.17300.4 o successiva. Vedere Versioni mensili della piattaforma e del motore

- La protezione basata sul cloud è abilitata. Vedere Attivare la protezione fornita dal cloud

- L'invio di esempio è attivato

- I dispositivi client devono eseguire Windows 11 o Windows 10 versione 1703 o successiva

- I dispositivi server devono essere in esecuzione Windows Server 2025, Windows Server 2022, Windows Server 2019 o Windows Server 2016

Raccogliere file

Se un file non è già archiviato da Microsoft Defender per endpoint, non è possibile scaricarlo. Viene invece visualizzato un pulsante Raccogli file nello stesso percorso.

Il pulsante Raccogli file può avere gli stati seguenti:

Attivo : è possibile raccogliere il file.

Disabilitato : se il pulsante è disattivato o disabilitato durante un tentativo di raccolta attivo, è possibile che non si disponga delle autorizzazioni di controllo degli accessi in base al ruolo appropriate per raccogliere i file.

Sono necessarie le autorizzazioni seguenti:

Per il file eseguibile portabile (.exe, .sys, .dll e altri)

- Security Administrator or Advanced live response or Alerts

File eseguibile non portabile (.txt, .docx e altri)

- Amministratore della sicurezza o Risposta dinamica avanzata

Se un file non è stato visualizzato nell'organizzazione negli ultimi 30 giorni, Collect file è disabilitato.

Importante

Un file messo in quarantena come potenziale minaccia di rete potrebbe non essere recuperabile. Se un utente tenta di ripristinare il file dopo la quarantena, il file potrebbe non essere accessibile. Ciò può essere dovuto al fatto che il sistema non dispone più delle credenziali di rete per accedere al file. In genere, questo è il risultato di un accesso temporaneo a una cartella condivisa o di sistema e i token di accesso sono scaduti.

Aggiungere un indicatore per bloccare o consentire un file

Impedire un'ulteriore propagazione di un attacco nell'organizzazione vietando file potenzialmente dannosi o malware sospetto. Se si conosce un file eseguibile portatile (PE) potenzialmente dannoso, è possibile bloccarlo. Questa operazione impedisce la lettura, la scrittura o l'esecuzione nei dispositivi dell'organizzazione.

Importante

Questa funzionalità è disponibile se l'organizzazione usa Microsoft Defender antivirus e la protezione fornita dal cloud è abilitata. Per altre informazioni, vedere Gestire la protezione fornita dal cloud.

La versione del client Antimalware deve essere 4.18.1901.x o successiva.

Questa funzionalità è progettata per impedire il download di malware sospetti (o file potenzialmente dannosi) dal Web. Attualmente supporta file eseguibili portabili (PE), inclusi i file.exe e .dll . La copertura verrà estesa nel tempo.

Questa azione di risposta è disponibile per i dispositivi in Windows 10, versione 1703 o successiva e Windows 11.

La funzione allow o block non può essere eseguita sui file se la classificazione del file esiste nella cache del dispositivo prima dell'azione consenti o blocca.

Nota

Il file PE deve trovarsi nella sequenza temporale del dispositivo per poter eseguire questa azione.

Può essere presente un paio di minuti di latenza tra il momento in cui viene eseguita l'azione e il file effettivo bloccato.

Abilitare la funzionalità blocca file

Per iniziare a bloccare i file, è prima necessario attivare la funzionalità Blocca o Consenti in Impostazioni.

Consenti o blocca file

Quando si aggiunge un hash indicatore per un file, è possibile scegliere di generare un avviso e bloccare il file ogni volta che un dispositivo dell'organizzazione tenta di eseguirlo.

I file bloccati automaticamente da un indicatore non vengono visualizzati nel Centro notifiche del file, ma gli avvisi sono ancora visibili nella coda Avvisi.

Per altri dettagli sul blocco e la generazione di avvisi sui file, vedere Panoramica degli indicatori .

Per interrompere il blocco di un file, rimuovere l'indicatore. È possibile eseguire questa operazione tramite l'azione Modifica indicatore nella pagina del profilo del file. Questa azione è visibile nella stessa posizione dell'azione Aggiungi indicatore , prima di aggiungere l'indicatore.

È anche possibile modificare gli indicatori dalla pagina Impostazioni, inIndicatoriregole>. Gli indicatori sono elencati in questa area dall'hash del file.

Controllare i dettagli delle attività nel Centro operativo

Il Centro notifiche fornisce informazioni sulle azioni eseguite su un dispositivo o un file. È possibile visualizzare i dettagli seguenti:

- Raccolta di pacchetti di analisi

- Analisi antivirus

- Restrizione dell'app

- Isolamento del dispositivo

Vengono visualizzati anche tutti gli altri dettagli correlati, ad esempio data/ora di invio, utente di invio e se l'azione ha avuto esito positivo o negativo.

Analisi approfondita

Le indagini sulla sicurezza informatica vengono in genere attivate da un avviso. Gli avvisi sono correlati a uno o più file osservati che sono spesso nuovi o sconosciuti. Selezionando un file si accede alla visualizzazione file in cui è possibile visualizzare i metadati del file. Per arricchire i dati correlati al file, è possibile inviare il file per un'analisi approfondita.

La funzionalità analisi approfondita esegue un file in un ambiente cloud sicuro e completamente instrumentato. I risultati dell'analisi approfondita mostrano le attività del file, i comportamenti osservati e gli artefatti associati, ad esempio i file eliminati, le modifiche del Registro di sistema e la comunicazione con gli INDIRIZZI IP. L'analisi approfondita supporta attualmente un'analisi approfondita dei file eseguibili portabili (PE), inclusi i file.exe e .dll .

L'analisi approfondita di un file richiede alcuni minuti. Al termine dell'analisi dei file, la scheda Analisi approfondita viene aggiornata per visualizzare un riepilogo e la data e l'ora dei risultati disponibili più recenti.

Il riepilogo dell'analisi approfondita include un elenco di comportamenti osservati, alcuni dei quali possono indicare attività dannose e osservabili, inclusi indirizzi IP contattati e file creati sul disco. Se non è stato trovato nulla, in queste sezioni viene visualizzato un breve messaggio.

I risultati dell'analisi approfondita vengono confrontati con l'intelligence sulle minacce e tutte le corrispondenze generano avvisi appropriati.

Usare la funzionalità di analisi approfondita per analizzare i dettagli di qualsiasi file, in genere durante un'indagine su un avviso o per qualsiasi altro motivo per cui si sospetta un comportamento dannoso. Questa funzionalità è disponibile nella parte superiore della pagina del file. Selezionare i tre puntini per accedere all'azione Analisi approfondita .

Informazioni sull'analisi approfondita nel video seguente:

Invia per l'analisi approfondita è abilitato quando il file è disponibile nella raccolta di esempi back-end di Defender per endpoint o se è stato osservato in un dispositivo Windows 10 che supporta l'invio a un'analisi approfondita.

Nota

È possibile raccogliere automaticamente solo i file da Windows 10, Windows 11 e Windows Server 2012 R2+.

È anche possibile inviare un esempio tramite il portale di Microsoft Defender se il file non è stato osservato in un dispositivo Windows 10 (o Windows 11 o Windows Server 2012 R2+) e attendere che il pulsante Invia analisi approfondita diventi disponibile.

Nota

A causa dei flussi di elaborazione back-end nel portale di Microsoft Defender, potrebbero essere presenti fino a 10 minuti di latenza tra l'invio di file e la disponibilità della funzionalità di analisi approfondita in Defender per endpoint.

Inviare file per un'analisi approfondita

Selezionare il file da inviare per l'analisi approfondita. È possibile selezionare o cercare un file da una delle visualizzazioni seguenti:

- Avvisi : selezionare i collegamenti ai file dalla descrizione o dai dettagli nella sequenza temporale della storia degli avvisi

- Elenco dispositivi: selezionare i collegamenti ai file nella sezione Descrizione o Dettagli nella sezione Dispositivo nell'organizzazione

- Casella di ricerca : selezionare File dal menu a discesa e immettere il nome del file

Nella scheda Analisi approfondita della visualizzazione file selezionare Invia.

Nota

Sono supportati solo i file PE, inclusi i file.exe e .dll .

Viene visualizzata una barra di stato che fornisce informazioni sulle diverse fasi dell'analisi. È quindi possibile visualizzare il report al termine dell'analisi.

Nota

A seconda della disponibilità del dispositivo, il tempo di raccolta dei campioni può variare. È presente un timeout di 3 ore per la raccolta di esempi. La raccolta avrà esito negativo e l'operazione verrà interrotta se in quel momento non è presente alcun dispositivo Windows 10 online (o Windows 11 o Windows Server 2012 R2+). È possibile inviare nuovamente i file per un'analisi approfondita per ottenere dati aggiornati sul file.

Visualizzare i report di analisi approfondita

Visualizzare il report di analisi approfondita fornito per visualizzare informazioni più approfondite sul file inviato. Questa funzionalità è disponibile nel contesto di visualizzazione file.

È possibile visualizzare il report completo che fornisce dettagli sulle sezioni seguenti:

- Comportamenti

- Osservabili

I dettagli forniti possono aiutare a indagare se ci sono indicazioni di un potenziale attacco.

Selezionare il file inviato per l'analisi approfondita.

Selezionare la scheda Analisi approfondita . Se sono presenti report precedenti, il riepilogo del report viene visualizzato in questa scheda.

Risolvere i problemi di analisi approfondita

Se si verifica un problema durante il tentativo di inviare un file, provare ognuno dei passaggi seguenti per la risoluzione dei problemi.

Assicurarsi che il file in questione sia un file PE. I file PE hanno in genere estensioni.exe o .dll (applicazioni o programmi eseguibili).

Verificare che il servizio abbia accesso al file, che esista ancora e che non sia stato danneggiato o modificato.

Attendere brevemente e provare a inviare di nuovo il file. La coda potrebbe essere piena o si è verificato un errore di connessione o comunicazione temporaneo.

Se i criteri di raccolta di esempio non sono configurati, il comportamento predefinito consiste nel consentire la raccolta di esempi. Se è configurato, verificare che l'impostazione dei criteri consenta la raccolta di esempi prima di inviare di nuovo il file. Quando viene configurata la raccolta di esempi, controllare il valore del Registro di sistema seguente:

Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection Name: AllowSampleCollection Type: DWORD Hexadecimal value : Value = 0 - block sample collection Value = 1 - allow sample collectionModificare l'unità organizzativa tramite il Criteri di gruppo. Per altre informazioni, vedere Configurare con Criteri di gruppo.

Se questi passaggi non risolvono il problema, contattare il supporto tecnico.

Articoli correlati

- Intraprendere azioni di risposta su un dispositivo

- Esaminare i file

- Azioni di risposta manuale nel piano 1 Microsoft Defender per endpoint

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.