Introduzione alla distribuzione Microsoft Defender per endpoint

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Se si desidera provare Microsoft Defender per endpoint, iscriversi a una versione di valutazione gratuita.

Consiglio

Come complemento di questo articolo, vedere la guida alla configurazione Microsoft Defender per endpoint per esaminare le procedure consigliate e informazioni sugli strumenti essenziali, ad esempio la riduzione della superficie di attacco e la protezione di nuova generazione. Per un'esperienza personalizzata basata sull'ambiente in uso, è possibile accedere alla guida alla configurazione automatica di Defender per endpoint nel interfaccia di amministrazione di Microsoft 365.

Ottimizzare le funzionalità di sicurezza disponibili e proteggere meglio l'azienda dalle minacce informatiche distribuendo Microsoft Defender per endpoint e caricando i dispositivi. L'onboarding dei dispositivi consente di identificare e arrestare rapidamente le minacce, assegnare priorità ai rischi ed evolvere le difese nei sistemi operativi e nei dispositivi di rete.

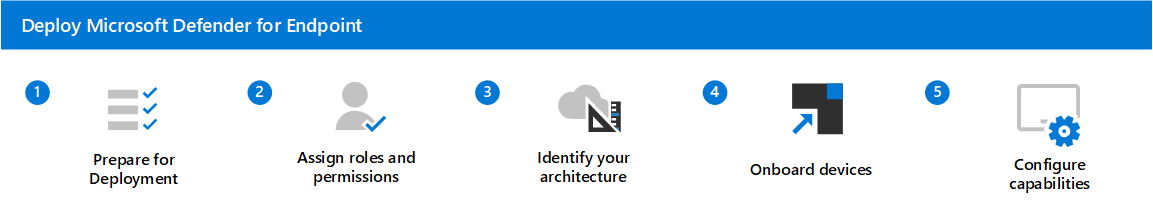

Questa guida offre cinque passaggi per distribuire Defender per endpoint come soluzione di protezione degli endpoint multipiattaforma. Consente di scegliere lo strumento di distribuzione migliore, di eseguire l'onboarding dei dispositivi e di configurare le funzionalità. Ogni passaggio corrisponde a un articolo separato.

I passaggi per distribuire Defender per endpoint sono:

- Passaggio 1: Configurare Microsoft Defender per endpoint distribuzione: questo passaggio è incentrato sulla preparazione dell'ambiente per la distribuzione.

- Passaggio 2: Assegnare ruoli e autorizzazioni: identificare e assegnare ruoli e autorizzazioni per visualizzare e gestire Defender per endpoint.

- Passaggio 3: identificare l'architettura e scegliere il metodo di distribuzione: identificare l'architettura e il metodo di distribuzione più adatto all'organizzazione.

- Passaggio 4 : Eseguire l'onboarding dei dispositivi: valutare ed eseguire l'onboarding dei dispositivi in Defender per endpoint.

- Passaggio 5: Configurare le funzionalità: è ora possibile configurare le funzionalità di sicurezza di Defender per endpoint per proteggere i dispositivi.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Requisiti

Ecco un elenco dei prerequisiti necessari per distribuire Defender per endpoint:

- L'utente è un amministratore della sicurezza

- L'ambiente soddisfa i requisiti minimi

- Si dispone di un inventario completo dell'ambiente. La tabella seguente fornisce un punto di partenza per raccogliere informazioni e assicurarsi che gli stakeholder comprendano l'ambiente. L'inventario consente di identificare potenziali dipendenze e/o modifiche necessarie nelle tecnologie o nei processi.

| Cosa | Descrizione |

|---|---|

| Numero di endpoint | Numero totale di endpoint per sistema operativo. |

| Numero di server | Numero totale di server per versione del sistema operativo. |

| Motore di gestione | Nome e versione del motore di gestione ,ad esempio System Center Configuration Manager Current Branch 1803. |

| Distribuzione CDOC | Struttura CDOC di alto livello (ad esempio, livello 1 esternalizzato a Contoso, livello 2 e livello 3 interno distribuito in Europa e Asia). |

| Informazioni ed eventi di sicurezza (SIEM) | Tecnologia SIEM in uso. |

Passaggio successivo

Avviare la distribuzione con il passaggio 1 - Configurare Microsoft Defender per endpoint distribuzione

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.