Uso dei certificati per Microsoft Entra single sign-on locale aggiunto

Questo articolo descrive le funzionalità o gli scenari Windows Hello for Business applicabili a:

-

Tipo di distribuzione:ibrido

-

Tipo di attendibilità:

-

Tipo di join: Microsoft Entra partecipare

Se si prevede di usare i certificati per l'accesso Single Sign-On locale, seguire questa procedura aggiuntiva per configurare l'ambiente per registrare i certificati Windows Hello for Business per Microsoft Entra dispositivi aggiunti.

Importante

Assicurarsi di aver eseguito le configurazioni in Microsoft Entra dispositivi aggiunti per i Single-Sign locali on prima di continuare.

I passaggi da eseguire includono:

- Preparare Microsoft Entra Connect

- Preparare l'account del servizio Servizi di registrazione dispositivi di rete

- Preparare Servizi certificati Active Directory

- Installare il ruolo Servizi di registrazione dispositivi di rete

- Configurare i servizi di registrazione dispositivi di rete per l'uso con Microsoft Intune

- Scaricare, installare e configurare il connettore di certificati Intune

- Creare e assegnare un profilo di certificato SCEP (Simple Certificate Enrollment Protocol)

Requisiti

È necessario installare e configurare un'infrastruttura aggiuntiva per fornire Microsoft Entra dispositivi aggiunti con l'accesso Single Sign-On locale.

- Un'autorità di certificazione Windows Server Enterprise esistente

- Windows Server aggiunto a un dominio che ospita il ruolo Network Device Enrollment Services (NDES)

Disponibilità elevata

Il ruolo del server NDES funge da autorità di registrazione certificati . I server di registrazione certificati registrano i certificati per conto dell'utente. Gli utenti richiedono certificati al servizio NDES anziché direttamente all'autorità di certificazione emittente.

L'architettura del server NDES impedisce il clustering o il bilanciamento del carico per una disponibilità elevata. Per garantire la disponibilità elevata, è necessario installare più di un server NDES configurato in modo identico e usare Microsoft Intune per bilanciare il carico (in modo round robin).

Il ruolo del server Network Device Enrollment Service (NDES) può emettere fino a tre modelli di certificato univoci. Il ruolo del server esegue questa operazione eseguendo il mapping dello scopo della richiesta di certificato a un modello di certificato configurato. Lo scopo della richiesta di certificato ha tre opzioni:

- Firma

- Crittografia

- Firma e crittografia

Se è necessario distribuire più di tre tipi di certificati nel dispositivo aggiunto Microsoft Entra, sono necessari server NDES aggiuntivi. In alternativa, prendere in considerazione il consolidamento dei modelli di certificato per ridurre il numero di modelli di certificato.

Requisiti di rete

Tutte le comunicazioni avvengono in modo sicuro sulla porta 443.

Preparare Microsoft Entra Connect

Per eseguire correttamente l'autenticazione alle risorse locali usando un certificato, è necessario che il certificato fornisca un suggerimento sul dominio locale. L'hint può essere il nome distinto di Active Directory dell'utente come oggetto del certificato oppure l'hint può essere il nome dell'entità utente in cui il suffisso corrisponde al nome di dominio di Active Directory.

La maggior parte degli ambienti modifica il suffisso del nome dell'entità utente in modo che corrisponda al nome di dominio esterno (o dominio di vanità) dell'organizzazione, impedendo al nome dell'entità utente di individuare un controller di dominio. Pertanto, il certificato richiede il nome distinto locale dell'utente nell'oggetto per individuare correttamente un controller di dominio.

Per includere il nome distinto locale nell'oggetto del certificato, Microsoft Entra Connect deve replicare l'attributo distinguishedName di Active Directory nell'attributo Microsoft Entra ID onPremisesDistinguishedName. Microsoft Entra Connect versione 1.1.819 include le regole di sincronizzazione appropriate necessarie per questi attributi.

Verificare Microsoft Entra versione di Connect

Accedere al computer che esegue Microsoft Entra Connettersi con accesso equivalente all'amministratore locale.

- Aprire Servizi di sincronizzazione dalla cartella Microsoft Entra Connect.

- Nella Service Manager Synchronization (Sincronizzazione) selezionare Help (Guida) e quindi About (Informazioni su).

- Se il numero di versione non è 1.1.819 o versione successiva, aggiornare Microsoft Entra Connettersi alla versione più recente.

Verificare che l'attributo onPremisesDistinguishedName sia sincronizzato

Il modo più semplice per verificare che l'attributo onPremisesDistingushedNamne sia sincronizzato consiste nell'usare Graph Explorer per Microsoft Graph.

Aprire un Web browser e passare a Graph Explorer.

Selezionare Accedi a Graph Explorer e specificare le credenziali Microsoft Entra ID.

Nota

Per eseguire correttamente una query sul API Graph, è necessario concedere autorizzazioni adeguate

Selezionare Modifica autorizzazioni (anteprima). Scorrere verso il basso e individuare User.Read.All (o qualsiasi altra autorizzazione necessaria) e selezionare Consenso. Verrà ora richiesto il consenso per le autorizzazioni delegate

Nell'URL di Graph Explorer immettere

https://graph.microsoft.com/v1.0/users/[userid]?$select=displayName,userPrincipalName,onPremisesDistinguishedName, dove [userid] è il nome dell'entità utente di un utente in Microsoft Entra ID. Selezionare Esegui query.Nota

Poiché l'endpoint v1.0 del API Graph fornisce solo un set limitato di parametri, verrà usato il parametro di query OData facoltativo $select. Per praticità, è possibile passare dal selettore della versione dell'API dalla versione 1.0 alla versione beta prima di eseguire la query. In questo modo verranno fornite tutte le informazioni utente disponibili, ma tenere presente che le query degli endpoint beta non devono essere usate negli scenari di produzione.

Richiesta

GET https://graph.microsoft.com/v1.0/users/{id | userPrincipalName}?$select=displayName,userPrincipalName,onPremisesDistinguishedNameNei risultati restituiti esaminare i dati JSON per l'attributo onPremisesDistinguishedName . Assicurarsi che l'attributo abbia un valore e che il valore sia accurato per l'utente specificato. Se l'attributo onPremisesDistinguishedName non è sincronizzato, il valore sarà Null.

Risposta

HTTP/1.1 200 OK Content-type: application/json { "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#users(displayName,userPrincipalName,onPremisesDistinguishedName)/$entity", "displayName": "Nestor Wilke", "userPrincipalName": "NestorW@contoso.com", "onPremisesDistinguishedName" : "CN=Nestor Wilke,OU=Operations,DC=contoso,DC=com" }

Preparare l'account del servizio Network Device Enrollment Services (NDES)

Creare il gruppo di sicurezza globale NDES Servers

La distribuzione usa il gruppo di sicurezza Server NDES per assegnare al servizio NDES le assegnazioni dei diritti utente appropriate.

Accedere a un controller di dominio o a una workstation di gestione con accesso equivalente all'amministratore di dominio.

- Apri Utenti e computer di Active Directory.

- Espandi il nodo del dominio dal riquadro di spostamento.

- Fai clic con il pulsante destro del mouse sul contenitore Users. Passare il puntatore del mouse su Nuovo e selezionare Gruppo.

- Digitare Server NDES nella casella di testo Nome gruppo .

- Selezionare OK.

Aggiungere il server NDES al gruppo di sicurezza globale NDES Servers

Accedere a un controller di dominio o a una workstation di gestione con accesso equivalente all'amministratore di dominio.

Apri Utenti e computer di Active Directory.

Espandi il nodo del dominio dal riquadro di spostamento.

Selezionare Computer nel riquadro di spostamento. Fare clic con il pulsante destro del mouse sul nome del server NDES che ospiterà il ruolo del server NDES. Selezionare Aggiungi a un gruppo.

Digitare Server NDES in Immettere i nomi degli oggetti da selezionare. Selezionare OK. Selezionare OK nella finestra di dialogo Active Directory Domain Services riuscita.

Nota

Per la disponibilità elevata, è necessario disporre di più di un server NDES per gestire le richieste di certificati Windows Hello for Business. È consigliabile aggiungere altri Windows Hello for Business server NDES a questo gruppo per assicurarsi che ricevano la configurazione corretta.

Creare l'account del servizio NDES

Il ruolo Network Device Enrollment Services (NDES) viene eseguito con un account del servizio. In genere, è preferibile eseguire servizi usando un account del servizio gestito di gruppo (GMSA). Anche se il ruolo NDES può essere configurato per l'esecuzione usando un'istanza di GMSA, il connettore di certificati Intune non è stato progettato né testato con un GMSA ed è considerato una configurazione non supportata. La distribuzione usa un account di servizi normale.

Accedere a un controller di dominio o a una workstation di gestione con accesso equivalente all'amministratore di dominio.

- Nel riquadro di spostamento espandere il nodo con il nome di dominio. Seleziona Utenti.

- Fai clic con il pulsante destro del mouse sul contenitore Users. Passare il puntatore del mouse su Nuovo e quindi selezionare Utente. Digitare NDESSvc in Nome completo e Nome accesso utente. Seleziona Avanti.

- Digitare una password sicura in Password. Confermare la password sicura in Conferma password. Deseleziona Cambiamento obbligatorio password all'accesso successivo. Seleziona Avanti.

- Selezionare Fine.

Importante

La configurazione della password dell'account del servizio in Password non scade mai può essere più conveniente, ma presenta un rischio per la sicurezza. Le normali password dell'account di servizio devono scadere in base ai criteri di scadenza delle password utente delle organizzazioni. Creare un promemoria per modificare la password dell'account del servizio due settimane prima della scadenza. Condividere il promemoria con altri utenti autorizzati a modificare la password per assicurarsi che la password venga modificata prima della scadenza.

Creare l'oggetto Criteri di gruppo diritti utente del servizio NDES

L'oggetto Criteri di gruppo garantisce che l'account del servizio NDES disponga del diritto utente appropriato per assegnare tutti i server NDES nel gruppo Server NDES. Quando si aggiungono nuovi server NDES all'ambiente e a questo gruppo, l'account del servizio riceve automaticamente i diritti utente appropriati tramite il Criteri di gruppo.

Accedi a una workstation di gestione o controller di dominio con le credenziali equivalenti a Domain Admin.

Avvia la Console Gestione Criteri di gruppo (gpmc.msc)

Nel riquadro di spostamento, espandi il dominio e seleziona il nodo Oggetto Criteri di gruppo.

Fai clic con il pulsante destro del mouse su Oggetto Criteri di gruppo e seleziona Nuovo.

Digitare NDES Service Rights nella casella name (Nome) e selezionare OK.

Nel riquadro del contenuto fare clic con il pulsante destro del mouse sull'oggetto NDES Service Rights Criteri di gruppo e scegliere Modifica.

Nel riquadro di spostamento espandi Criteri in Configurazione computer.

Espandere Impostazioni di Windows Impostazioni >> di sicurezza Criteri locali. Selezionare Assegnazioni diritti utente.

Nel riquadro del contenuto fare doppio clic su Consenti accesso in locale. Selezionare Definisci queste impostazioni dei criteri e selezionare OK. Selezionare Aggiungi utente o gruppo. Nella finestra di dialogo Aggiungi utente o gruppo selezionare Sfoglia. Nella finestra di dialogo Seleziona utenti, computer, account del servizio o Gruppi digitare Amministratori; Operatori di backup; DOMAINNAME\NDESSvc; Utenti in cui DOMAINNAME è il nome NetBios del dominio (esempio CONTOSO\NDESSvc) in Nomi utente e gruppo. Selezionare OK due volte.

Nel riquadro del contenuto fare doppio clic su Accedi come processo batch. Selezionare Definisci queste impostazioni dei criteri e selezionare OK. Selezionare Aggiungi utente o gruppo. Nella finestra di dialogo Aggiungi utente o gruppo selezionare Sfoglia. Nella finestra di dialogo Seleziona utenti, computer, account del servizio o Gruppi digitare Amministratori; Operatori di backup; DOMAINNAME\NDESSvc; Utenti del log delle prestazioni in cui DOMAINNAME è il nome NetBios del dominio (esempio CONTOSO\NDESSvc) nei nomi di utenti e gruppi. Selezionare OK due volte.

Nel riquadro del contenuto fare doppio clic su Accedi come servizio. Selezionare Definisci queste impostazioni dei criteri e selezionare OK. Selezionare Aggiungi utente o gruppo. Nella finestra di dialogo Aggiungi utente o gruppo selezionare Sfoglia. Nella finestra di dialogo Seleziona utenti, computer, account del servizio o Gruppi digitare NT SERVICE\ALL SERVICES; DOMAINNAME\NDESSvc dove DOMAINNAME è il nome NetBios del dominio (esempio CONTOSO\NDESSvc) nei nomi di utenti e gruppi. Selezionare OK tre volte.

Chiudi l'editor Gestione Criteri di gruppo.

Configurare la sicurezza per l'oggetto Criteri di gruppo diritti utente del servizio NDES

Il modo migliore per distribuire l'oggetto NDES Service User Rights Criteri di gruppo consiste nell'usare il filtro dei gruppi di sicurezza. In questo modo è possibile gestire facilmente i computer che ricevono le impostazioni di Criteri di gruppo aggiungendoli a un gruppo.

Accedere a un controller di dominio o a una workstation di gestione con accesso equivalente all'amministratore di dominio.

- Avvia la Console Gestione Criteri di gruppo (gpmc.msc).

- Nel riquadro di spostamento, espandi il dominio e seleziona il nodo Oggetto Criteri di gruppo.

- Fare doppio clic sull'oggetto NDES Service User Rights Criteri di gruppo.

- Nella sezione Filtro sicurezza del riquadro del contenuto selezionare Aggiungi. Digitare Server NDES o il nome del gruppo di sicurezza creato in precedenza e selezionare OK.

- Selezionare la scheda Delega . Selezionare Utenti autenticati e selezionare Avanzate.

- Nell'elenco Utenti e gruppi seleziona Authenticated Users. Nell'elenco relativo alle Autorizzazioni per Authenticated Users deseleziona la casella di controllo Consenti per l'autorizzazione Applica Criteri di gruppo. Selezionare OK

Distribuire l'oggetto Criteri di gruppo diritti utente del servizio NDES

L'applicazione dell'oggetto NDES Service User Rights Criteri di gruppo usa il filtro dei gruppi di sicurezza. In questo modo è possibile collegare l'oggetto Criteri di gruppo nel dominio, assicurando che l'oggetto Criteri di gruppo sia compreso nell'ambito a tutti i computer. Tuttavia, il filtro dei gruppi di sicurezza garantisce che solo i computer inclusi nel gruppo di sicurezza globale NDES Servers ricevano e applichino l'oggetto Criteri di gruppo, fornendo all'account del servizio NDESSvc i diritti utente appropriati.

Accedere a un controller di dominio o a una workstation di gestione con accesso equivalente all'amministratore di dominio.

- Avvia la Console Gestione Criteri di gruppo (gpmc.msc)

- Nel riquadro di spostamento espandere il dominio e fare clic con il pulsante destro del mouse sul nodo con il nome di dominio di Active Directory e scegliere Collega un oggetto Criteri di gruppo esistente

- Nella finestra di dialogo Seleziona oggetto Criteri di gruppo selezionare NDES Service User Rights (Diritti utente del servizio NDES) o il nome dell'oggetto Criteri di gruppo creato in precedenza e selezionare OK

Importante

Il collegamento dell'oggetto Criteri di gruppo diritti utente del servizio NDES al dominio garantisce che l'oggetto Criteri di gruppo sia incluso nell'ambito di tutti i computer. Tuttavia, non tutti i computer avranno le impostazioni dei criteri applicati a loro. Solo i computer membri del gruppo di sicurezza globale server NDES ricevono le impostazioni dei criteri. Tutti gli altri computer ignorano l'oggetto Criteri di gruppo.

Preparare l'autorità di certificazione di Active Directory

È necessario preparare l'infrastruttura a chiave pubblica e l'autorità di certificazione emittente per supportare l'emissione di certificati tramite Microsoft Intune e il ruolo del server Network Devices Enrollment Services (NDES). In questa attività si

- Configurare l'autorità di certificazione per consentire Intune fornire periodi di validità

- Creare un modello di certificato di autenticazione NDES-Intune

- Creare un modello di certificato di autenticazione Windows Hello for Business aggiunto Microsoft Entra

- Pubblicare modelli di certificato

Configurare l'autorità di certificazione per consentire Intune fornire periodi di validità

Quando si distribuiscono certificati usando Microsoft Intune, è possibile specificare il periodo di validità nel profilo certificato SCEP anziché basarsi sul periodo di validità nel modello di certificato. Se è necessario emettere lo stesso certificato con periodi di validità diversi, può essere vantaggioso usare il profilo SCEP, dato il numero limitato di certificati che un singolo server NDES può rilasciare.

Nota

Ignorare questo passaggio se non si vuole abilitare Microsoft Intune per specificare il periodo di validità del certificato. Senza questa configurazione, la richiesta di certificato usa il periodo di validità configurato nel modello di certificato.

Accedere all'autorità di certificazione emittente con accesso equivalente all'amministratore locale.

Aprire un prompt dei comandi con privilegi elevati e digitare il comando seguente:

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATERiavviare il servizio Servizi certificati Active Directory

Creare un modello di certificato di autenticazione NDES-Intune

Il servizio Registrazione dispositivi di rete usa un certificato di autenticazione server per autenticare l'endpoint server, che crittografa la comunicazione tra esso e il client di connessione. Il connettore di certificati Intune usa un modello di certificato di autenticazione client per eseguire l'autenticazione al punto di registrazione del certificato.

Accedere all'autorità di certificazione emittente o alle workstation di gestione con le credenziali di dominio Amministrazione equivalenti.

Apri la console di gestione Autorità di certificazione.

Fare clic con il pulsante destro del mouse su Modelli di certificato e scegliere Gestisci.

Nella Console modello di certificato fare clic con il pulsante destro del mouse sul modello Computer nel riquadro dei dettagli e scegliere Duplica modello.

Nella scheda Generale digitare Autenticazione NDES-Intune nel nome visualizzato modello. Modifica il periodo di validità e di rinnovo per soddisfare le esigenze dell'organizzazione.

Nota

Se si usano nomi di modello diversi, è necessario ricordare e sostituire questi nomi in parti diverse del lab.

Nella scheda Oggetto selezionare Fornitura nella richiesta.

Nella scheda Crittografia verificare che la dimensione minima della chiave sia 2048.

Nella scheda Sicurezza selezionare Aggiungi.

Selezionare Tipi di oggetto, quindi nella finestra visualizzata scegliere Computer e selezionare OK.

Digitare server NDES nella casella di testo Immettere i nomi degli oggetti da selezionare e selezionare OK.

Selezionare Server NDES dall'elenco Nomi gruppo o utenti . Nella sezione Autorizzazioni per selezionare la casella di controllo Consenti per l'autorizzazione Registrazione . Deselezionare la casella di controllo Consenti per le autorizzazioni Registrazione e registrazione automatica per tutti gli altri elementi nell'elenco Nomi gruppo o utenti se le caselle di controllo non sono già deselezionate. Selezionare OK.

Selezionare in Applica per salvare le modifiche e chiudere la console.

Creare un modello di certificato di autenticazione Windows Hello for Business aggiunto Microsoft Entra

Durante Windows Hello for Business provisioning, Windows richiede un certificato di autenticazione da Microsoft Intune, che richiede il certificato di autenticazione per conto dell'utente. Questa attività configura il modello di certificato di autenticazione di Windows Hello for Business. Quando si configura il server NDES, usare il nome del modello di certificato.

Accedere a un'autorità di certificazione o a workstation di gestione con le credenziali equivalenti Amministrazione dominio.

Apri la console di gestione Autorità di certificazione.

Fare clic con il pulsante destro del mouse su Modelli di certificato e scegliere Gestisci.

Fai clic con il pulsante destro del mouse su Modello utente, quindi scegli Duplica modello.

Nella scheda Compatibilità deseleziona la casella di controllo Mostra modifiche risultanti . Seleziona Windows Server 2012 o Windows Server 2012 R2 dall'elenco Autorità di certificazione. Selezionare Windows Server 2012 o Windows Server 2012 R2 dall'elenco Destinatario certificato.

Nella scheda Generale digitare ENTRA JOIN WHFB Authentication in Nome visualizzato modello. Modifica il periodo di validità e di rinnovo per soddisfare le esigenze dell'organizzazione.

Nota

Se si usano nomi di modello diversi, è necessario ricordare e sostituire questi nomi in parti diverse della distribuzione

Nella scheda Crittografia seleziona Provider di archiviazione chiavi dall'elenco Categoria provider. Nell'elenco Nome algoritmo seleziona RSA. Digita 2048 nella casella di testo Dimensioni minime chiave. Nell'elenco Hash richiesta seleziona SHA256.

Nella scheda Estensioni verifica che l'estensione Criteri di applicazione includa Accesso con Smart Card.

Nella scheda Oggetto selezionare Fornitura nella richiesta.

Nella scheda Gestione richieste selezionare Firma e crittografia dall'elenco Scopo . Selezionare la casella di controllo Rinnova con la stessa chiave . Selezionare Registra oggetto senza richiedere alcun input utente.

Nella scheda Sicurezza selezionare Aggiungi. Digitare NDESSvc nella casella di testo Immettere i nomi degli oggetti da selezionare e selezionare OK.

Selezionare NDESSvc nell'elenco Nomi gruppo o utenti . Nella sezione Autorizzazioni per server NDES selezionare la casella di controllo Consenti per Lettura e registrazione. Deselezionare la casella di controllo Consenti per le autorizzazioni Registrazione e registrazione automatica per tutte le altre voci nella sezione Nomi gruppo o utenti se le caselle di controllo non sono già deselezionate. Selezionare OK.

Chiudi la console.

Pubblicare modelli di certificato

Un'autorità di certificazione può rilasciare certificati solo per i modelli di certificato pubblicati nell'autorità di certificazione. Se hai di più di un'autorità di certificazione e vuoi che l'autorità di certificazione rilasci i certificati basati su un modello di certificato specifico, devi pubblicare il modello di certificato in tutte le autorità di certificazione che prevedi rilascino il certificato.

Importante

Assicurarsi di pubblicare i modelli di certificato di autenticazione WHFB ENTRA JOIN nell'autorità di certificazione che Microsoft Intune usa tramite i server NDES. La configurazione del servizio Registrazione dispositivi di rete chiede di scegliere un'autorità di certificazione da cui richiede i certificati. È necessario pubblicare i modelli di certificato in tale autorità di certificazione emittente. Il certificato di autenticazione NDES-Intune è registrato direttamente e può essere pubblicato in qualsiasi autorità di certificazione.

Accedere all'autorità di certificazione o alle workstation di gestione con credenziali equivalenti all'amministratore dell'organizzazione .

- Aprire la console di gestione dell'autorità di certificazione

- Espandere il nodo padre dal riquadro di spostamento

- Selezionare Modelli di certificato nel riquadro di spostamento

- Fai clic con il pulsante destro del mouse sul nodo Modelli di certificato. Selezionare Nuovo e selezionare Modello di certificato da rilasciare

- Nella finestra Abilita modelli di certificati selezionare i modelli NDES-Intune Authentication e ENTRA JOIN WHFB Authentication creati nei passaggi precedenti. Selezionare OK per pubblicare i modelli di certificato selezionati nell'autorità di certificazione

- Chiudere la console

Installare e configurare il ruolo NDES

Questa sezione include gli articoli seguenti:

- Installare il ruolo del servizio Registrazione dispositivi di rete

- Configurare l'account del servizio NDES

- Configurare il ruolo NDES e i modelli di certificato

- Creare un Application Proxy Web per l'URL NDES interno

- Eseguire la registrazione per un certificato di autenticazione NDES-Intune

- Configurare il certificato del server Web per NDES

- Verificare la configurazione

Installare il ruolo Servizi di registrazione dispositivi di rete

Installare il ruolo Servizio registrazione dispositivi di rete in un computer diverso dall'autorità di certificazione emittente.

Accedere all'autorità di certificazione o alle workstation di gestione con un'organizzazione Amministrazione credenziali equivalenti.

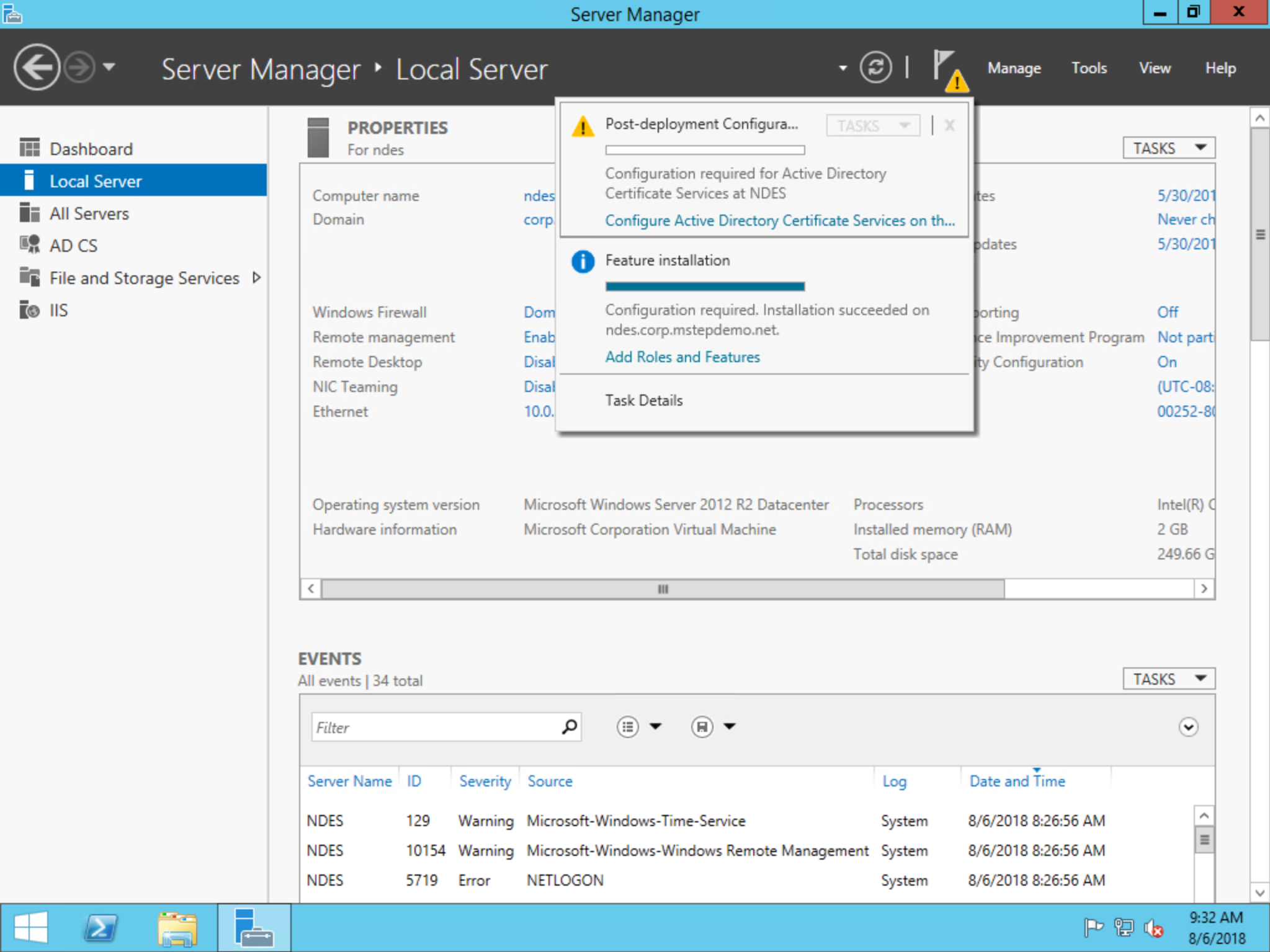

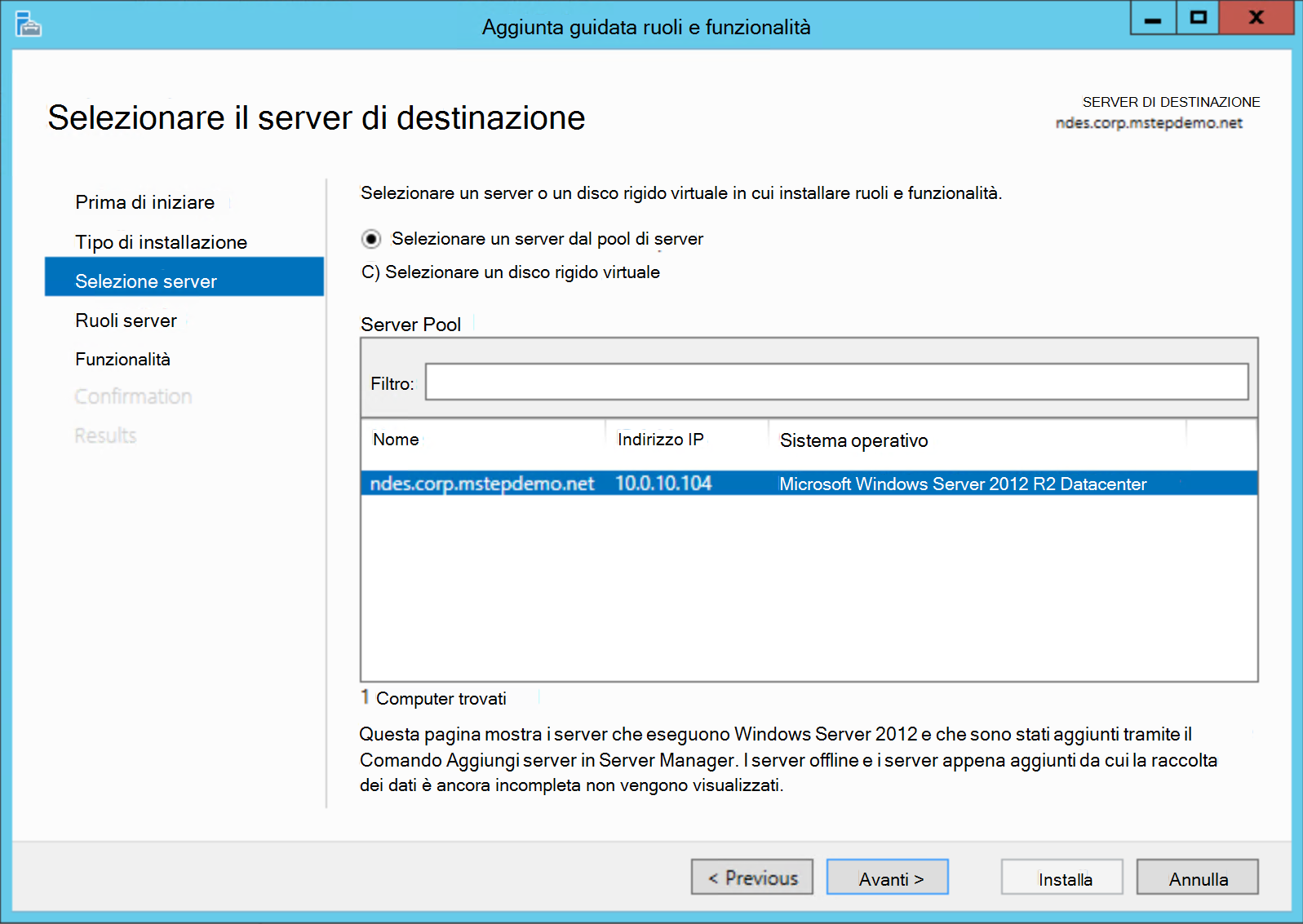

Aprire Server Manager nel server NDES

Selezionare Gestisci. Selezionare Aggiungi ruoli e funzionalità

Nella pagina Prima di iniziaredell'Aggiunta guidata ruoli e funzionalità selezionare Avanti. Selezionare Installazione basata su ruoli o basata su funzionalità nella pagina Seleziona tipo di installazione . Seleziona Avanti. Selezionare Selezionare un server dal pool di server. Selezionare il server locale dall'elenco Pool di server . Selezionare Avanti

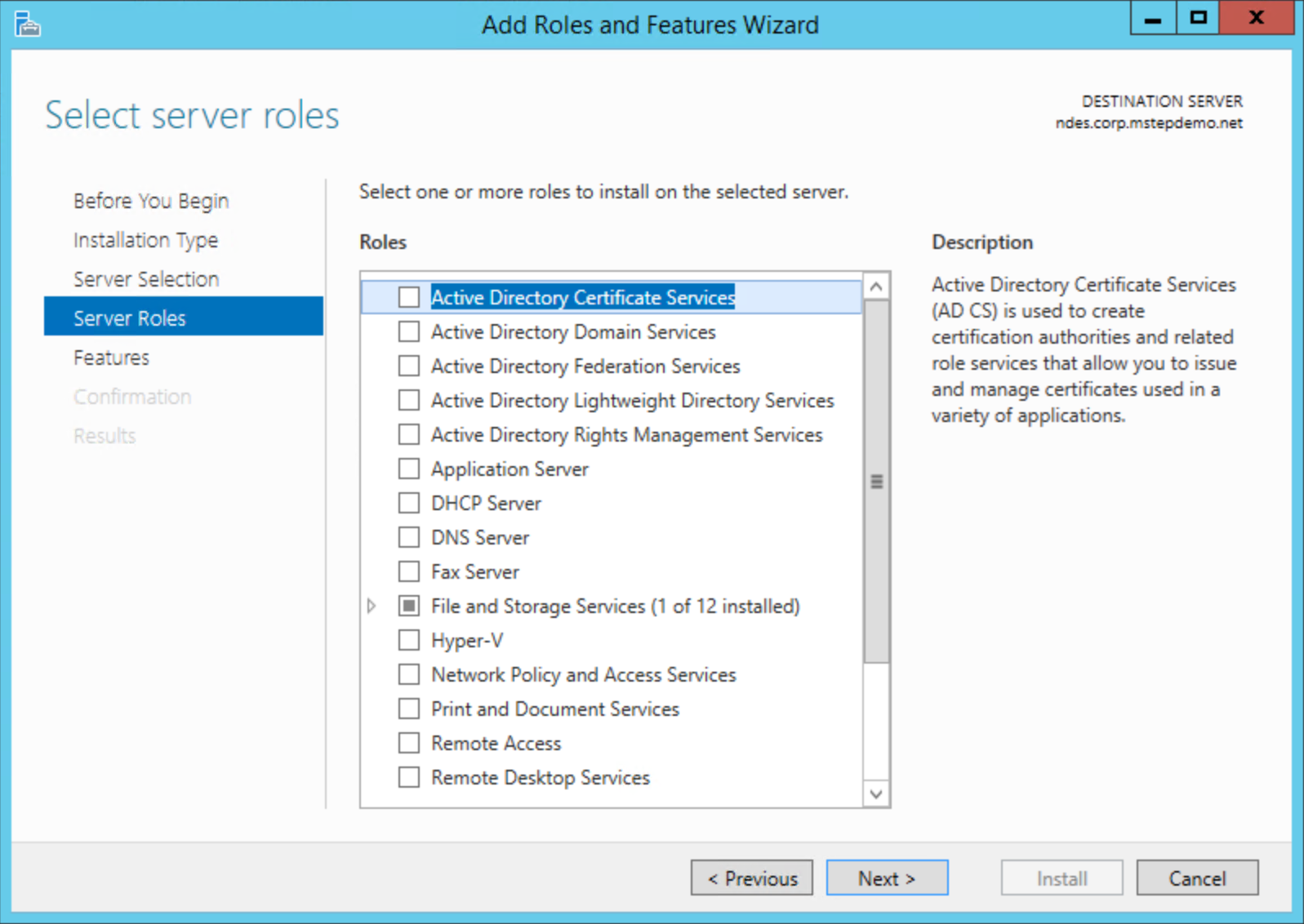

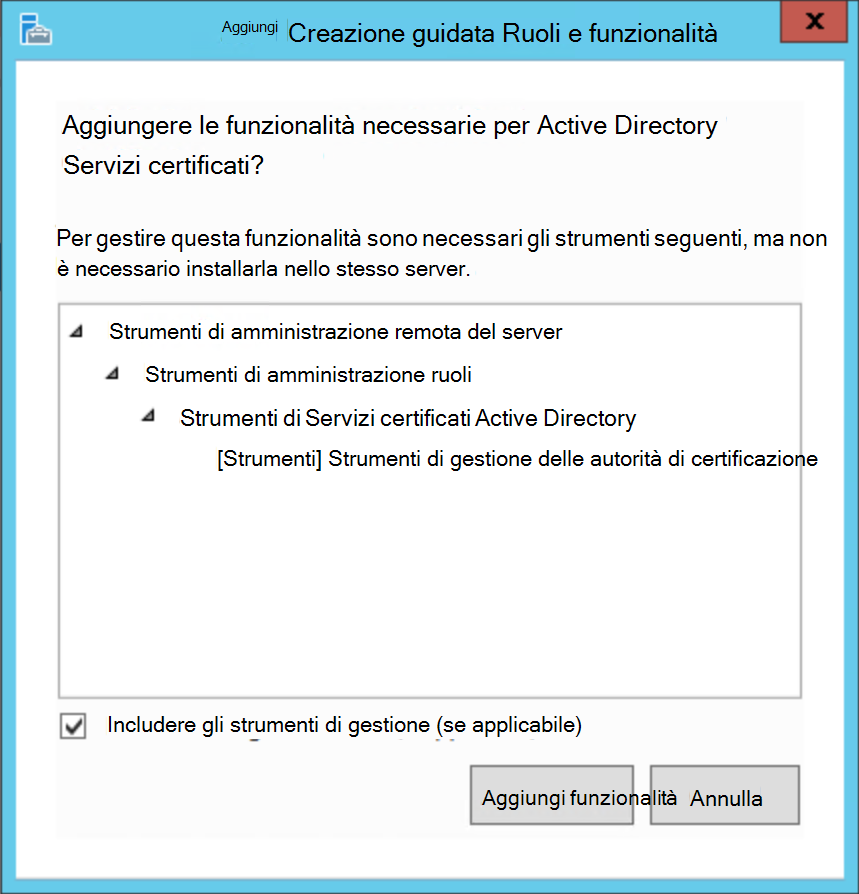

Nella pagina Selezione ruoli server selezionare Servizi certificati Active Directory dall'elenco Ruoli

Selezionare Aggiungi funzionalità nella finestra di dialogo Aggiungi ruoli e Creazione guidata funzionalità . Selezionare Avanti

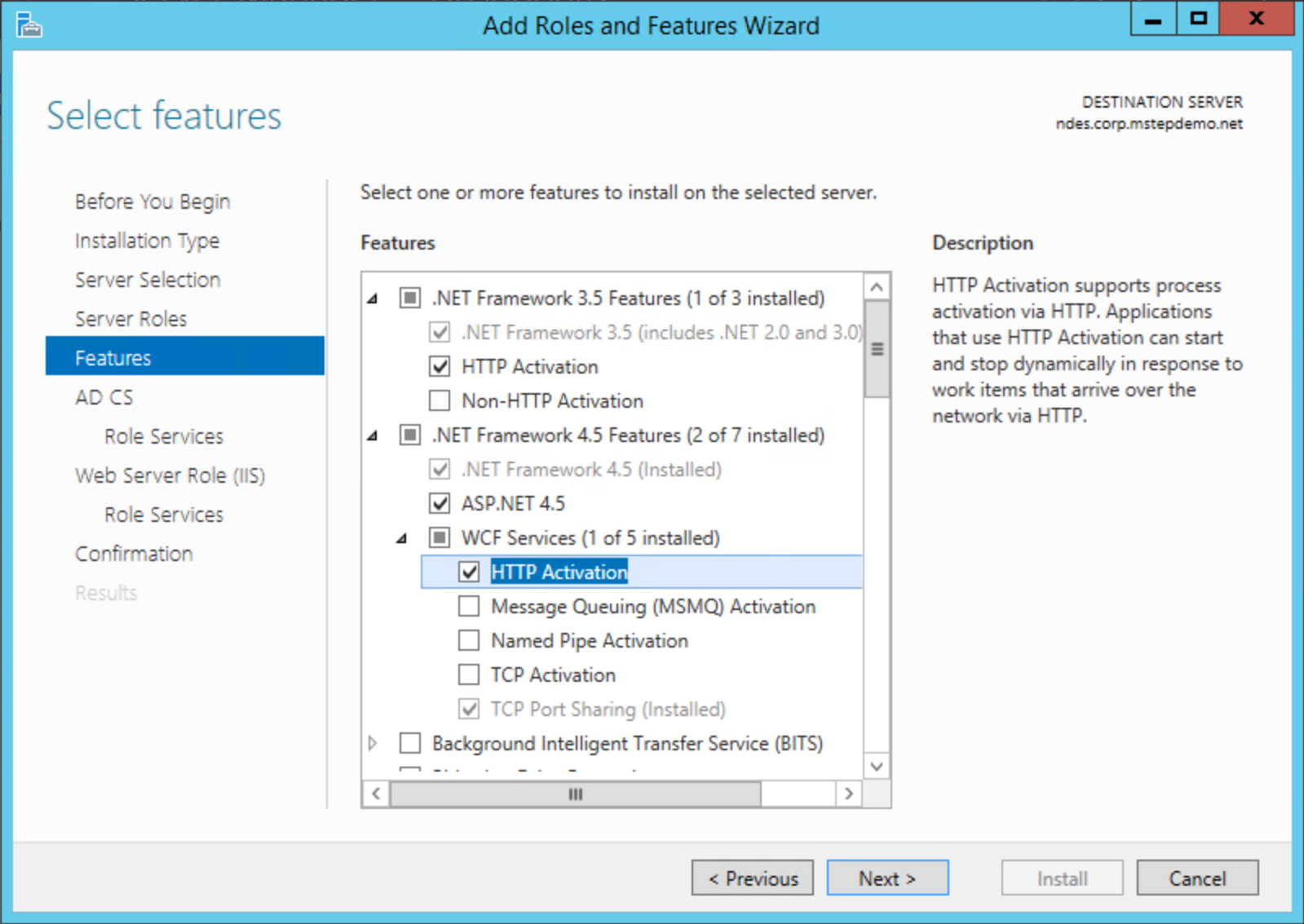

Nella pagina Funzionalità espandere Funzionalità di .NET Framework 3.5. Selezionare Attivazione HTTP. Selezionare Aggiungi funzionalità nella finestra di dialogo Aggiungi ruoli e Creazione guidata funzionalità . Espandere Funzionalità di .NET Framework 4.5. Espandere Servizi WCF. Selezionare Attivazione HTTP. Selezionare Aggiungi funzionalità nella finestra di dialogo Aggiungi ruoli e Creazione guidata funzionalità . Selezionare Avanti

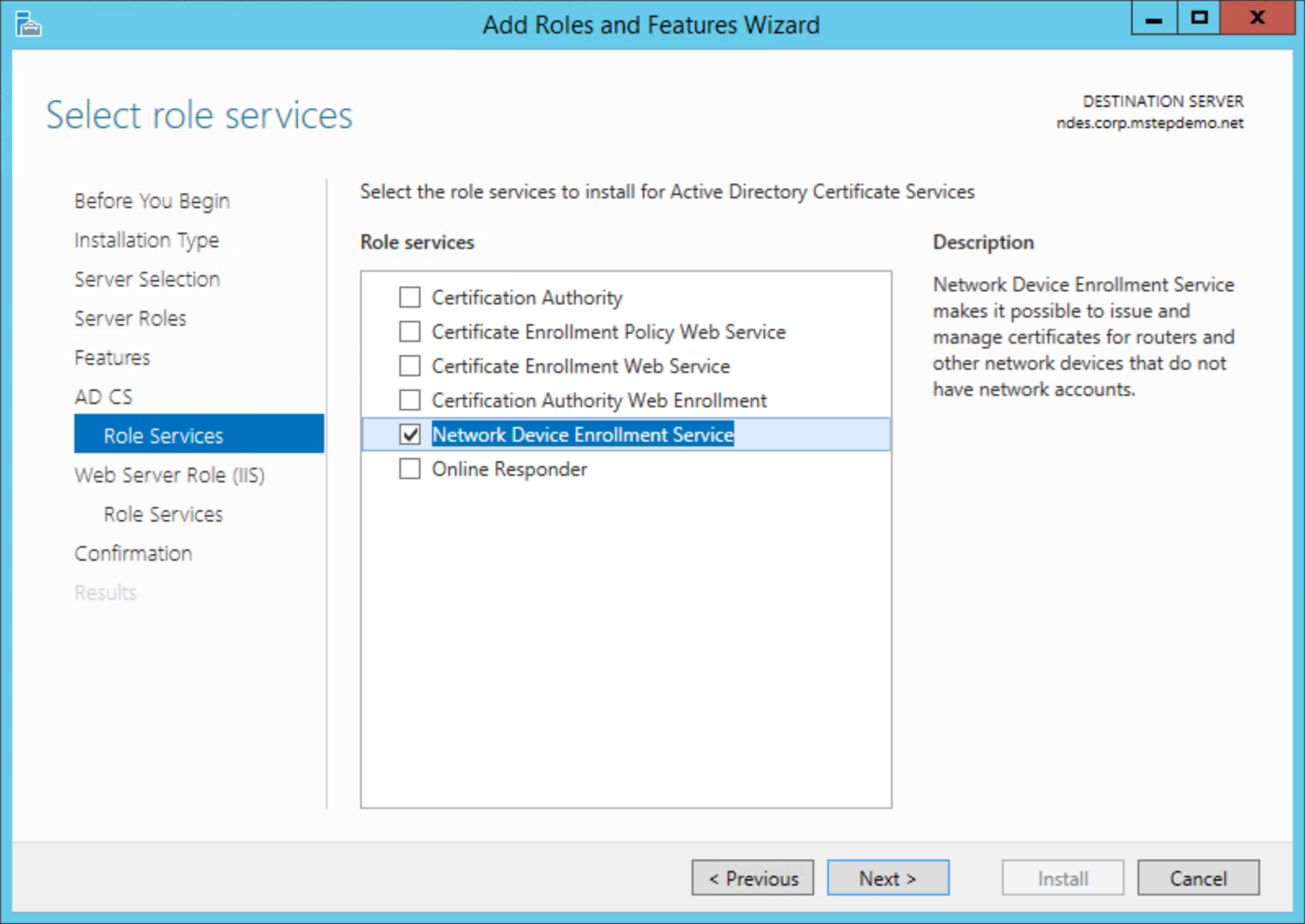

Nella pagina Selezione servizi ruolo deselezionare la casella di controllo Autorità di certificazione . Selezionare il servizio Registrazione dispositivi di rete. Selezionare Aggiungi funzionalità nella finestra di dialogo Aggiunta guidata ruoli e funzionalità . Selezionare Avanti

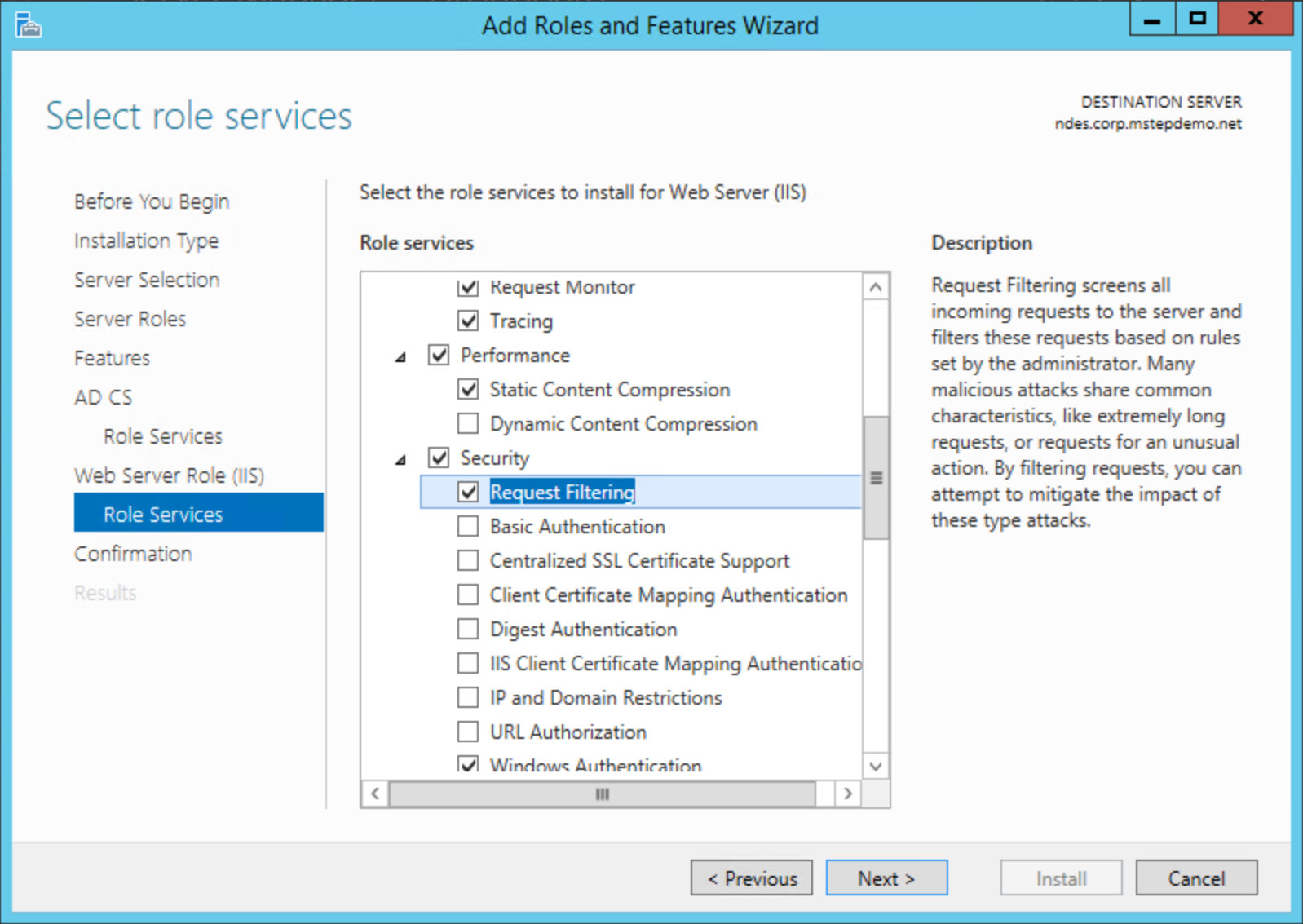

Selezionare Avanti nella pagina Ruolo server Web (IIS)

Nella pagina Selezione servizi ruolo per il ruolo Servizio Web selezionare i servizi aggiuntivi seguenti se non sono già selezionati e quindi selezionare Avanti

- Filtro delle richieste di sicurezza > del server > Web

- Sviluppo > di applicazioni server > Web ASP.NET 3.5

- Sviluppo > di applicazioni server > Web ASP.NET 4.5

- Compatibilità della metabase IIS 6 Con gli strumenti > di gestione > IIS 6

- Strumenti > di gestione Compatibilità gestione IIS 6 Compatibilità > WMI IIS 6

Selezionare Installa. Al termine dell'installazione, continuare con la procedura successiva. Non fare clic su Chiudi

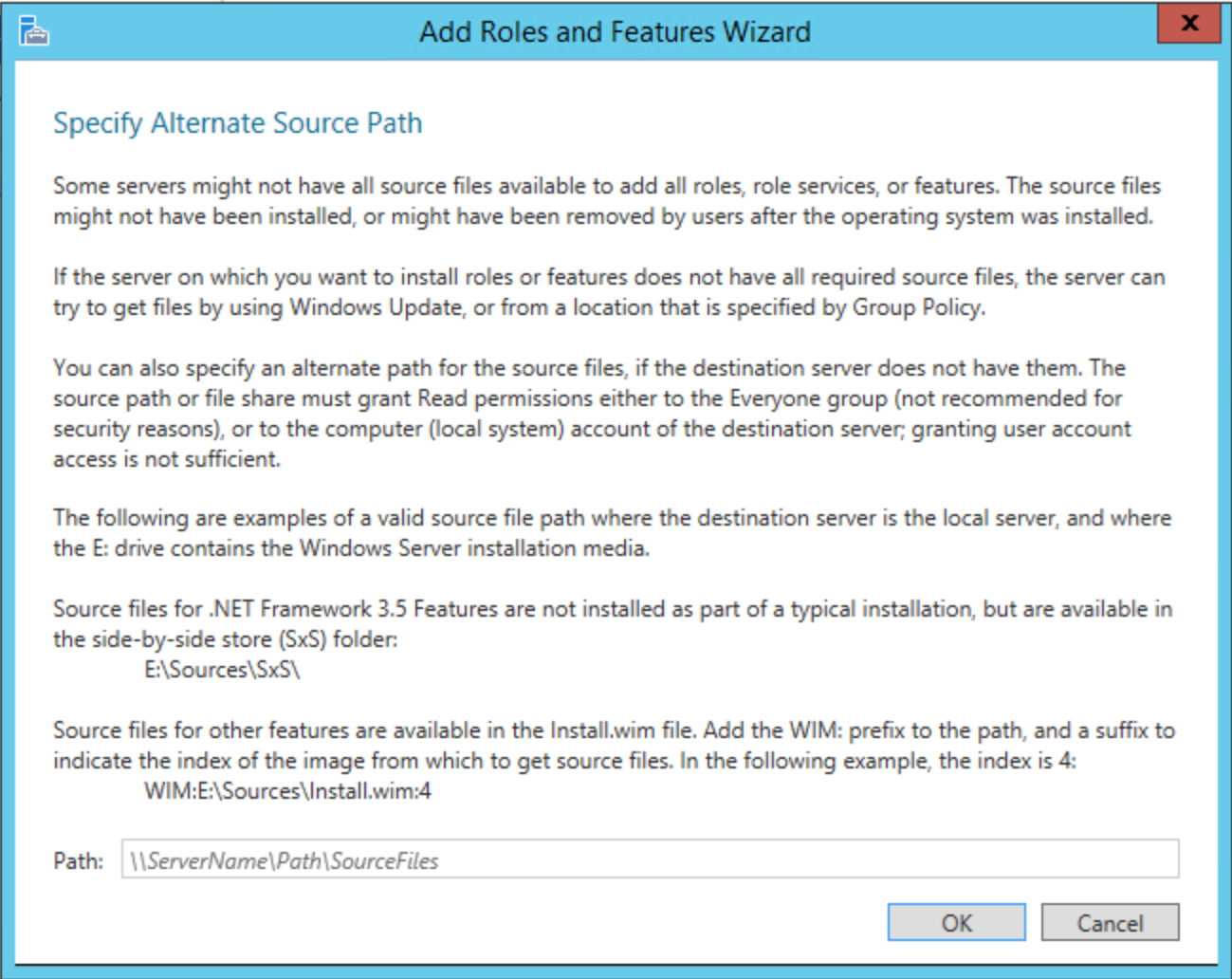

Importante

.NET Framework 3.5 non è incluso nell'installazione tipica. Se il server è connesso a Internet, l'installazione tenta di ottenere i file usando Windows Update. Se il server non è connesso a Internet, è necessario specificare un percorso di origine alternativo , ad <esempio driveLetter>:\Sources\SxS\

Configurare l'account del servizio NDES

Questa attività aggiunge l'account del servizio NDES al gruppo di IIS_USRS locale. L'attività configura anche l'account del servizio NDES per l'autenticazione e la delega Kerberos

Aggiungere l'account del servizio NDES al gruppo di IIS_USRS

Accedere al server NDES con accesso equivalente all'amministratore locale.

- Avviare la console di gestione Utenti locali e Gruppi (

lusrmgr.msc) - Selezionare Gruppi nel riquadro di spostamento. Fare doppio clic sul gruppo IIS_IUSRS

- Nella finestra di dialogo Proprietà IIS_IUSRS selezionare Aggiungi. Digitare NDESSvc o il nome dell'account del servizio NDES. Selezionare Controlla nomi per verificare il nome e quindi selezionare OK. Selezionare OK per chiudere la finestra di dialogo delle proprietà

- Chiudere la console di gestione.

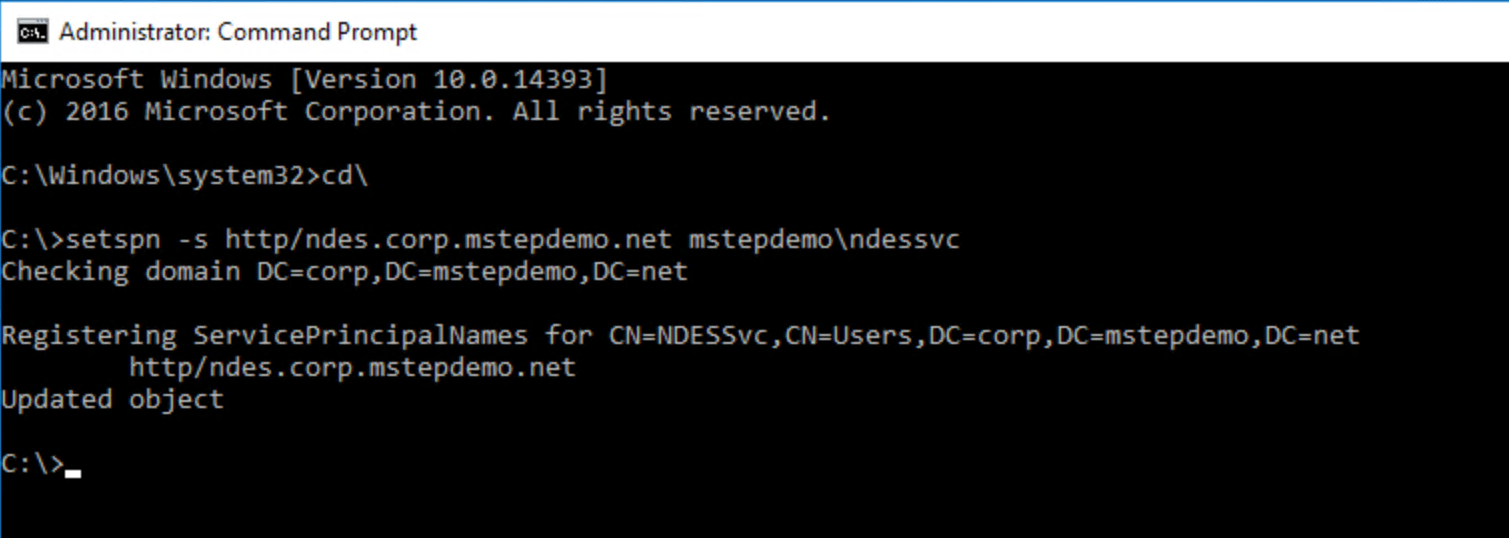

Registrare un nome dell'entità servizio nell'account del servizio NDES

Accedere al server NDES con accesso equivalente agli amministratori di dominio.

Aprire un prompt dei comandi con privilegi elevati

Digitare il comando seguente per registrare il nome dell'entità servizio

setspn -s http/[FqdnOfNdesServer] [DomainName\\NdesServiceAccount]dove [FqdnOfNdesServer] è il nome di dominio completo del server NDES e [DomainName\NdesServiceAccount] è il nome di dominio e il nome dell'account del servizio NDES separati da una barra rovesciata (\). Un esempio del comando è simile al seguente:

setspn -s http/ndes.corp.contoso.com contoso\ndessvc

Nota

Se si usa lo stesso account del servizio per più server NDES, ripetere l'attività seguente per ogni server NDES in cui viene eseguito il servizio NDES.

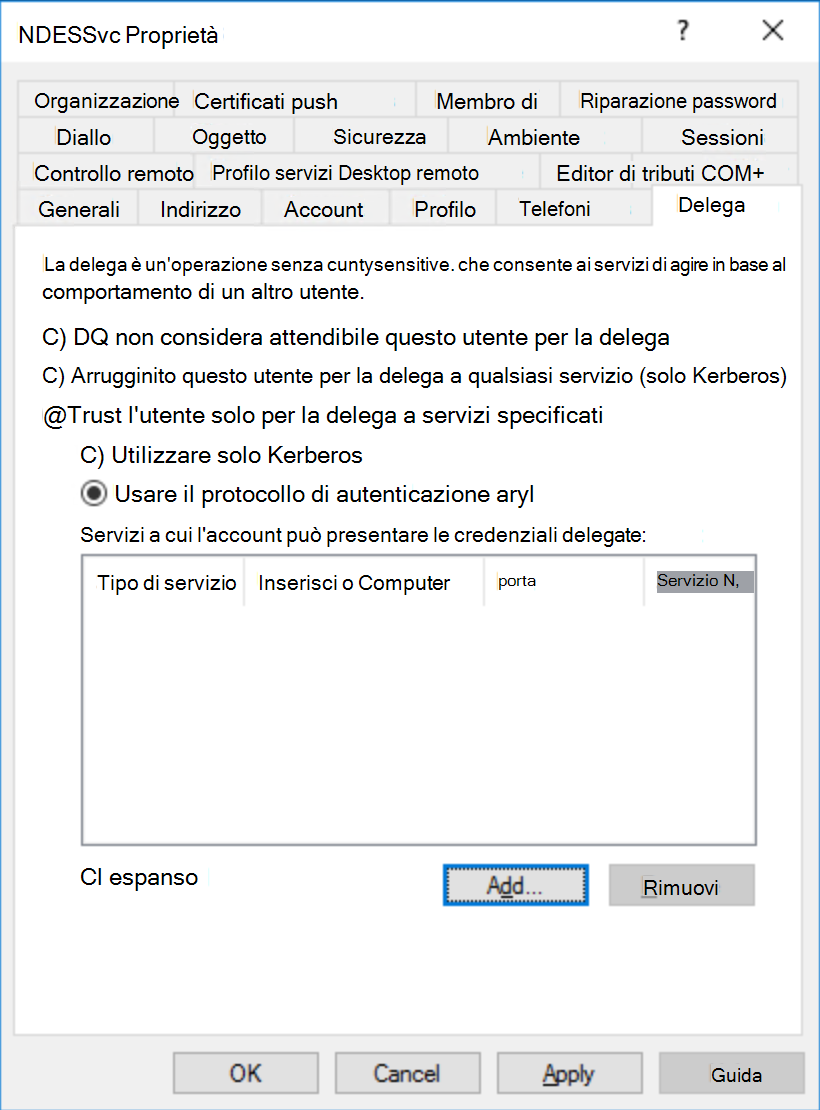

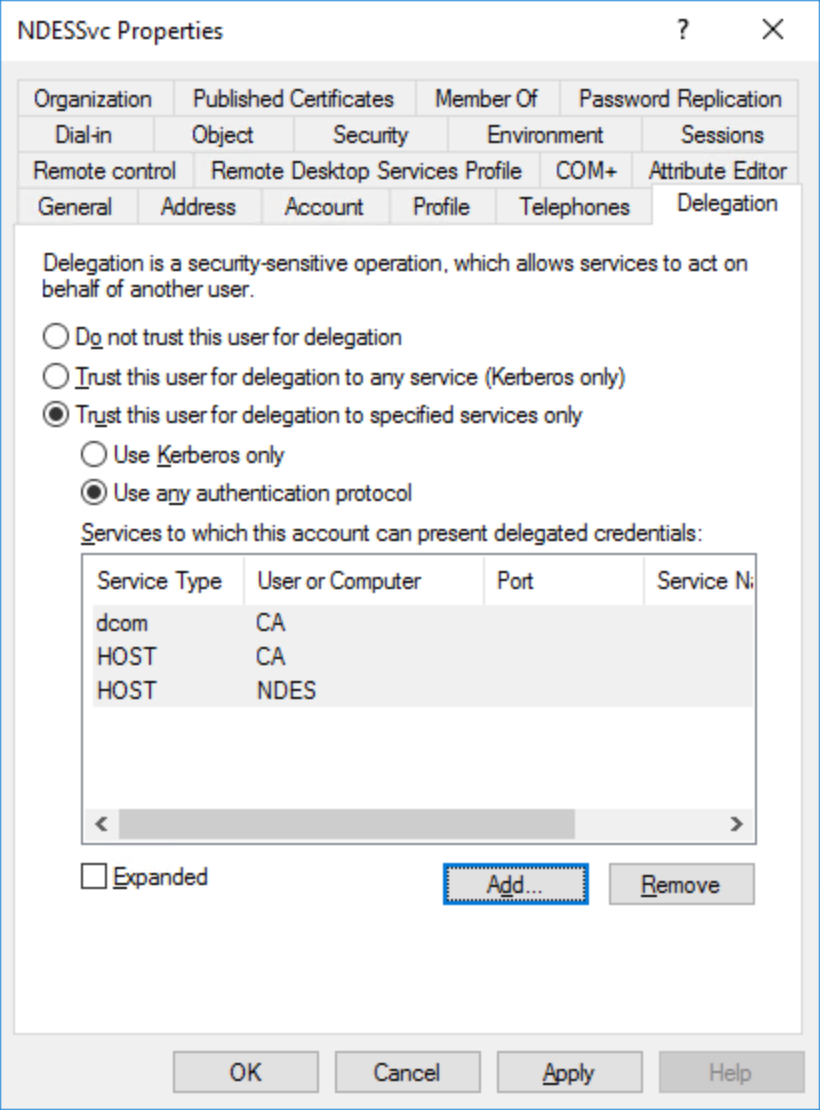

Configurare l'account del servizio NDES per la delega

Il servizio NDES registra i certificati per conto degli utenti. Pertanto, si desidera limitare le azioni che può eseguire per conto dell'utente. Questa operazione viene eseguita tramite la delega.

Accedere a un controller di dominio con un accesso minimo equivalente agli amministratori di dominio.

Apri Utenti e computer di Active Directory

Individuare l'account del servizio NDES (NDESSvc). Fare clic con il pulsante destro del mouse e scegliere Proprietà. Selezionare la scheda Delega .

Selezionare Considera attendibile l'utente per la delega solo ai servizi specificati

Selezionare Usa qualsiasi protocollo di autenticazione

Selezionare Aggiungi

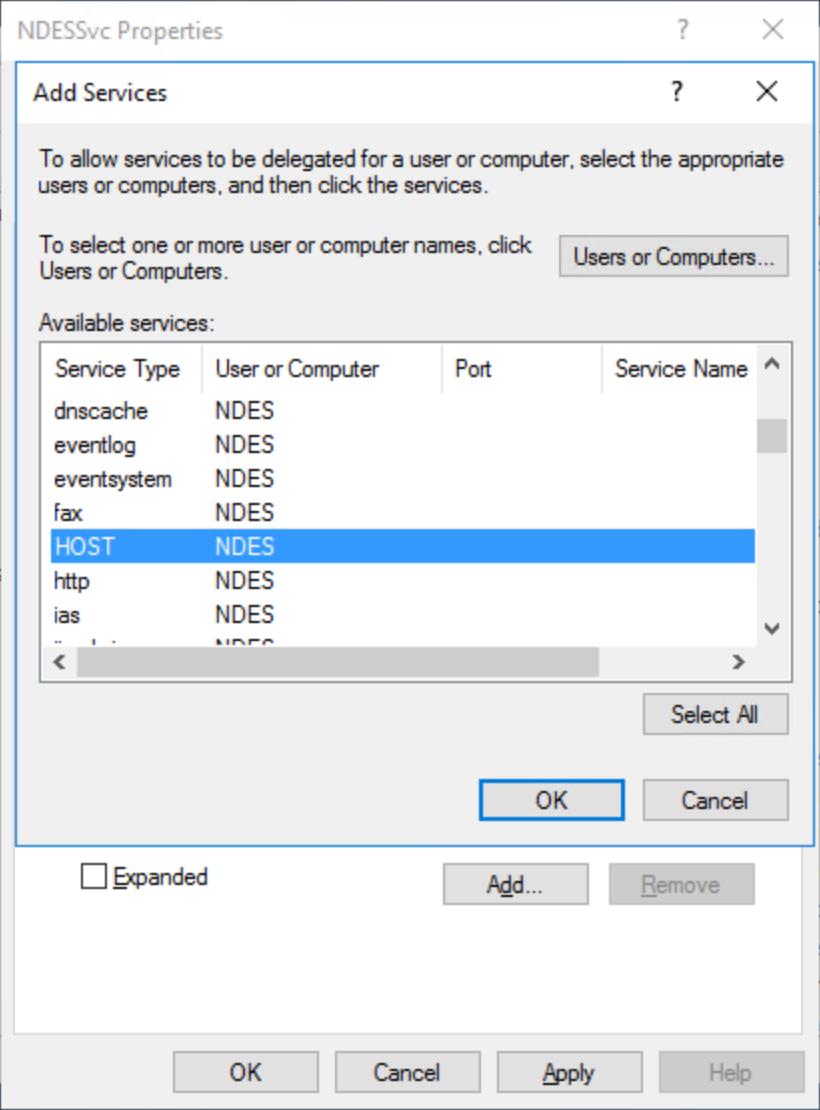

Selezionare Utenti o computer... Digitare il nome del server NDES usato per rilasciare Windows Hello for Business certificati di autenticazione per Microsoft Entra dispositivi aggiunti. Nell'elenco Servizi disponibili selezionare HOST. Selezionare OK

Ripetere i passaggi 5 e 6 per ogni server NDES usando questo account del servizio. Selezionare Aggiungi

Selezionare Utenti o computer... Digitare il nome dell'autorità di certificazione emittente usata dall'account del servizio NDES per rilasciare certificati di autenticazione Windows Hello for Business per Microsoft Entra dispositivi aggiunti. Nell'elenco Servizi disponibili selezionare dcom. Tenere premuto CTRL e selezionare HOST. Selezionare OK

Ripetere i passaggi 8 e 9 per ogni autorità di certificazione emittente da cui uno o più server NDES richiedono certificati

Selezionare OK. Chiudi Utenti e computer di Active Directory

Configurare il ruolo NDES e i modelli di certificato

Questa attività configura il ruolo NDES e i modelli di certificato problemi del server NDES.

Configurare il ruolo NDES

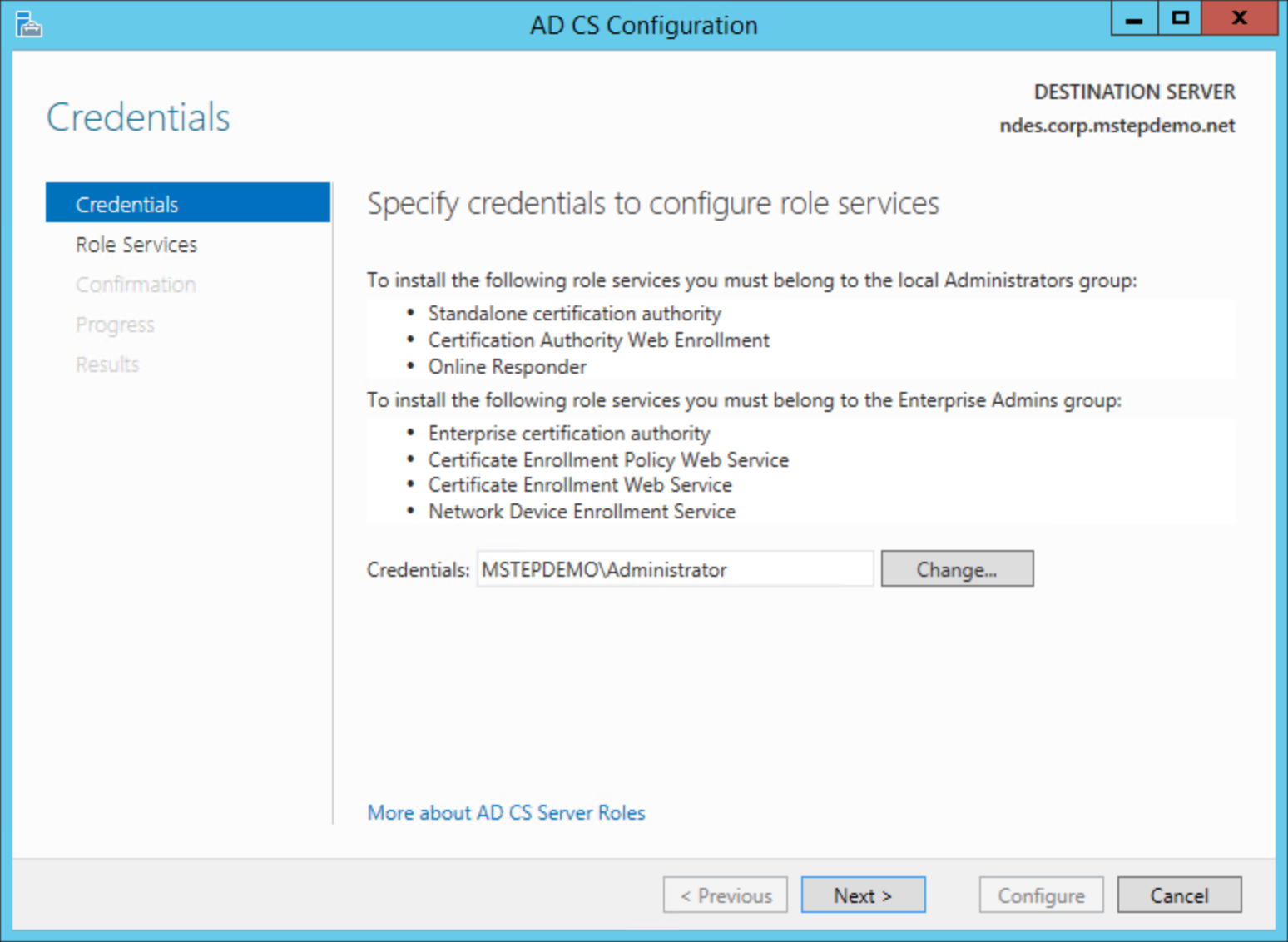

Accedere all'autorità di certificazione o alle workstation di gestione con un'organizzazione Amministrazione credenziali equivalenti.

Nota

Se Server Manger è stato chiuso dall'ultimo set di attività, avviare Server Manager e fare clic sul flag di azione che mostra un punto esclamativo giallo.

Selezionare il collegamento Configura Servizi certificati Active Directory nel server di destinazione

Nella pagina Credenziali selezionare Avanti.

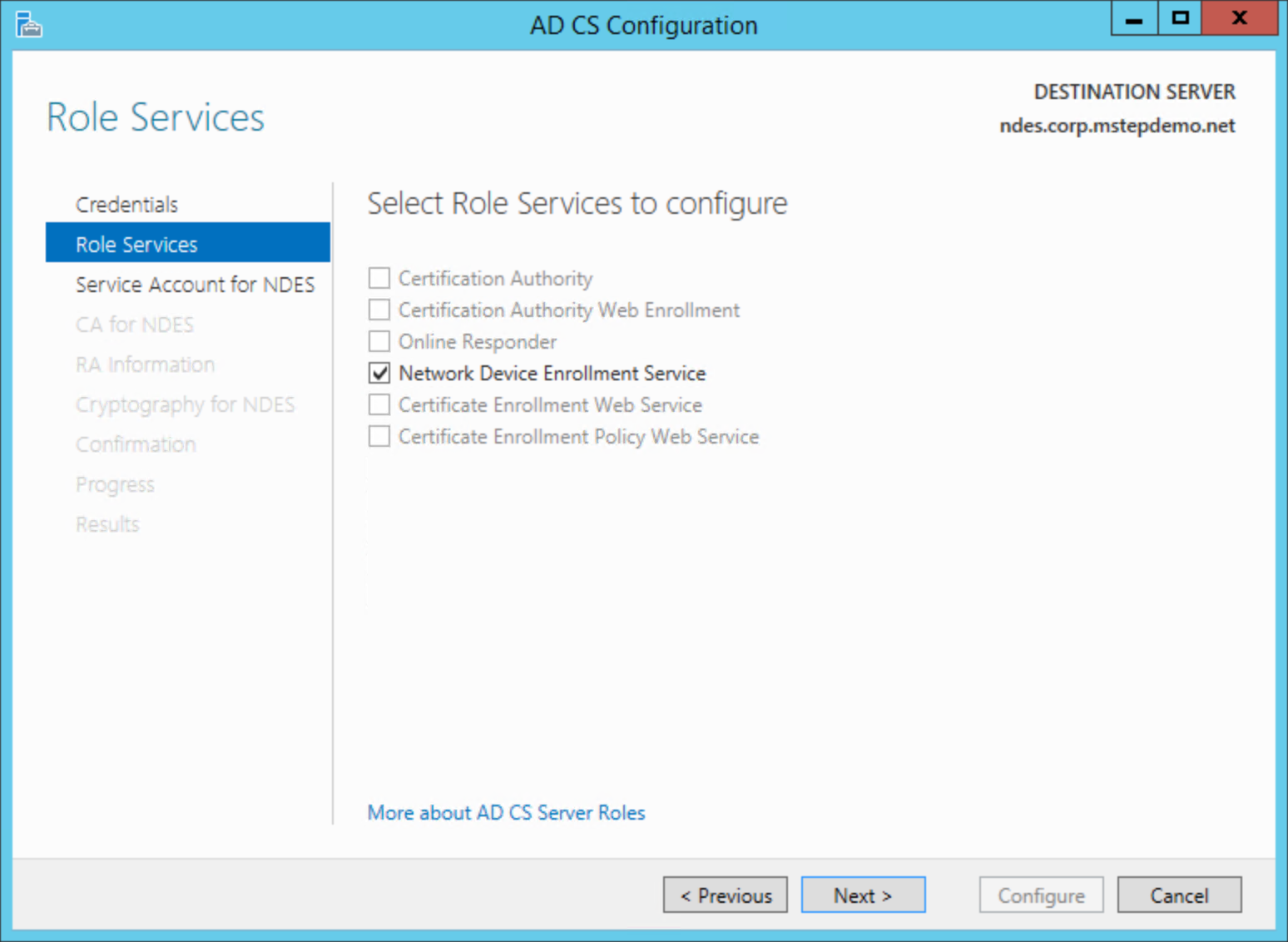

Nella pagina Servizi ruolo selezionare Servizio registrazione dispositivi di rete e quindi selezionare Avanti

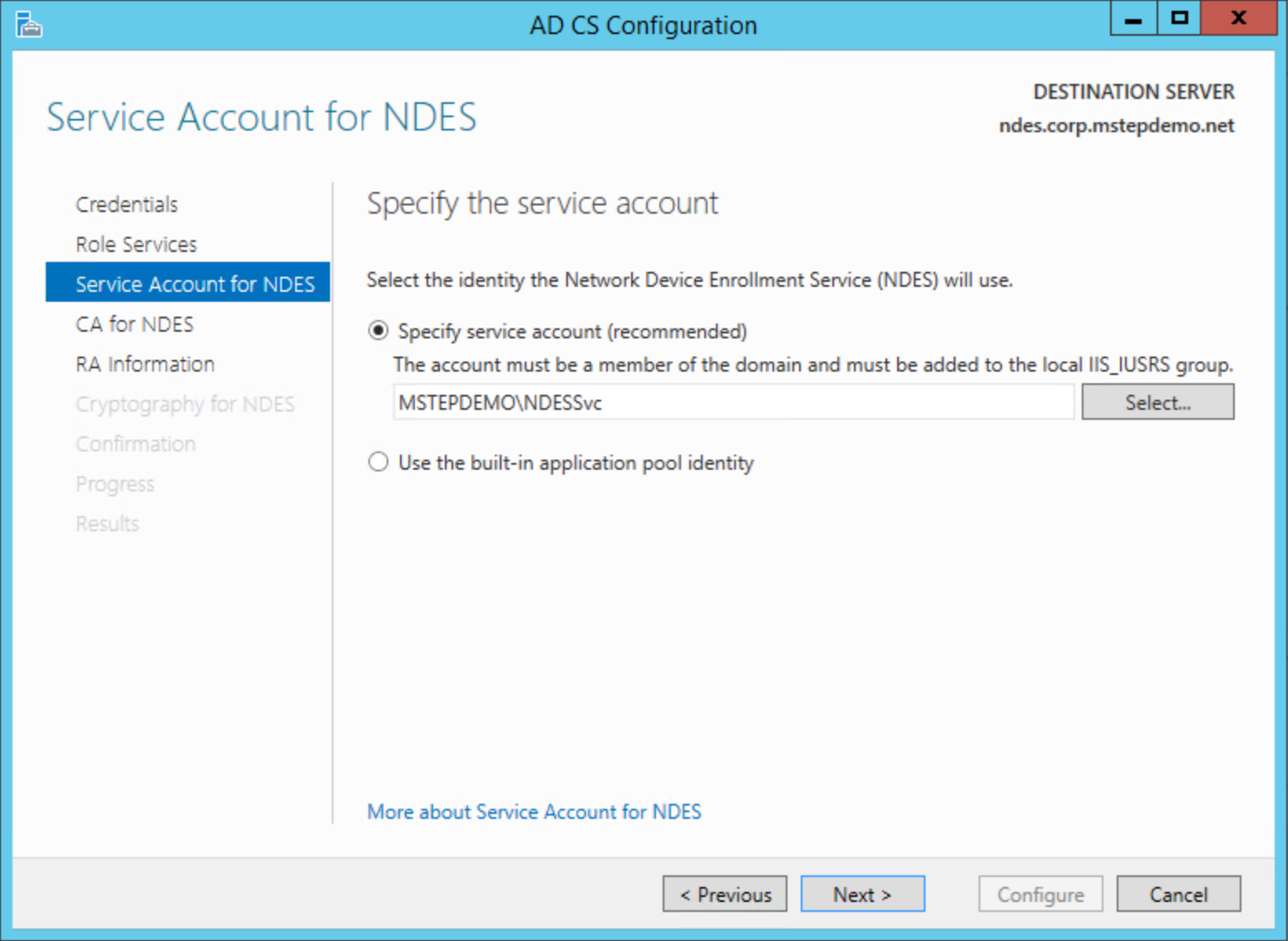

Nella pagina Account del servizio per NDES selezionare Specificare l'account del servizio (scelta consigliata). Selezionare Seleziona. Digitare il nome utente e la password per l'account del servizio NDES nella finestra di dialogo Sicurezza di Windows. Selezionare Avanti

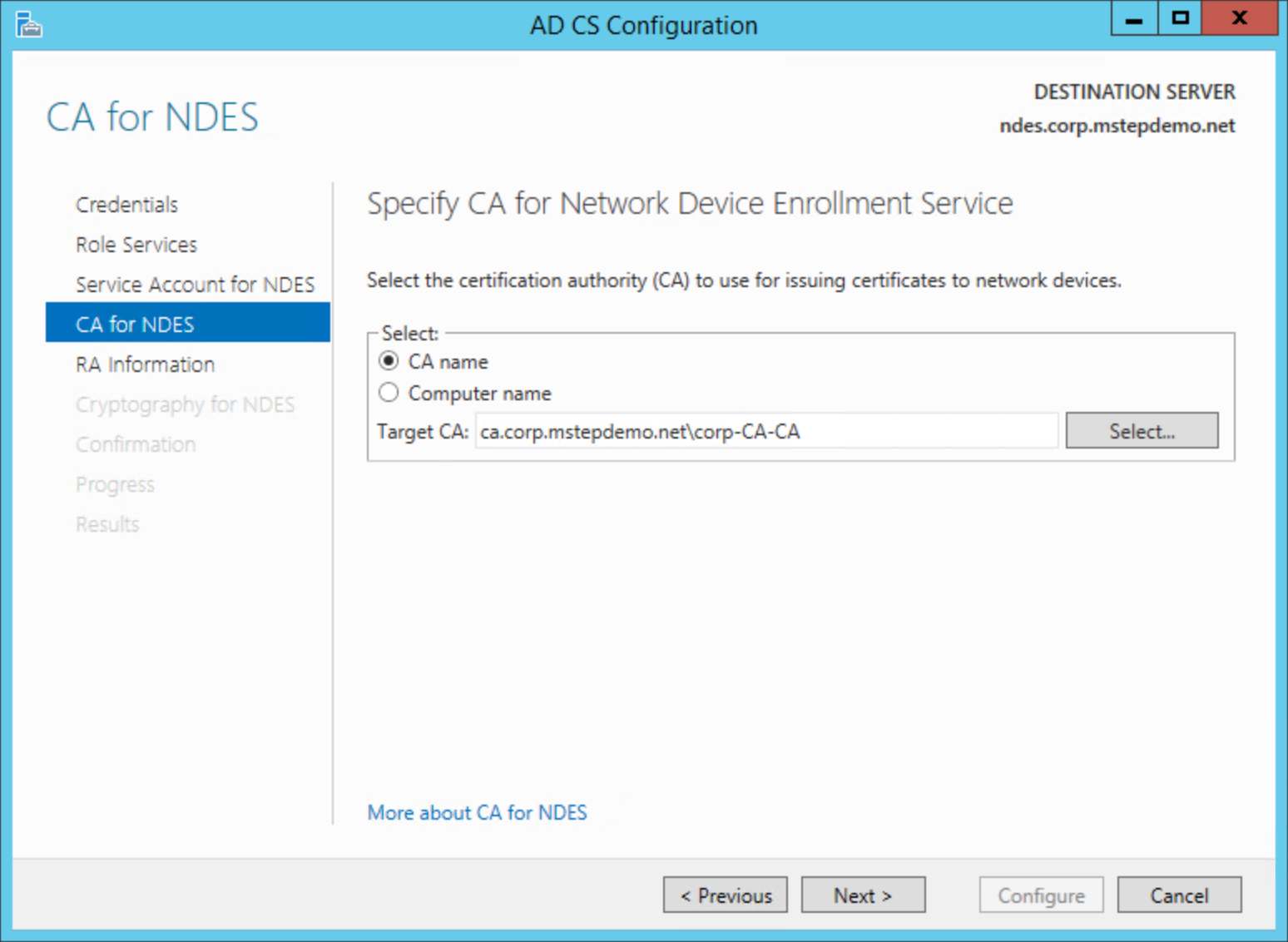

Nella pagina CA per NDES selezionare Nome CA. Selezionare Seleziona. Selezionare l'autorità di certificazione emittente da cui il server NDES richiede i certificati. Selezionare Avanti

In Informazioni ra selezionare Avanti

Nella pagina Crittografia per NDES selezionare Avanti

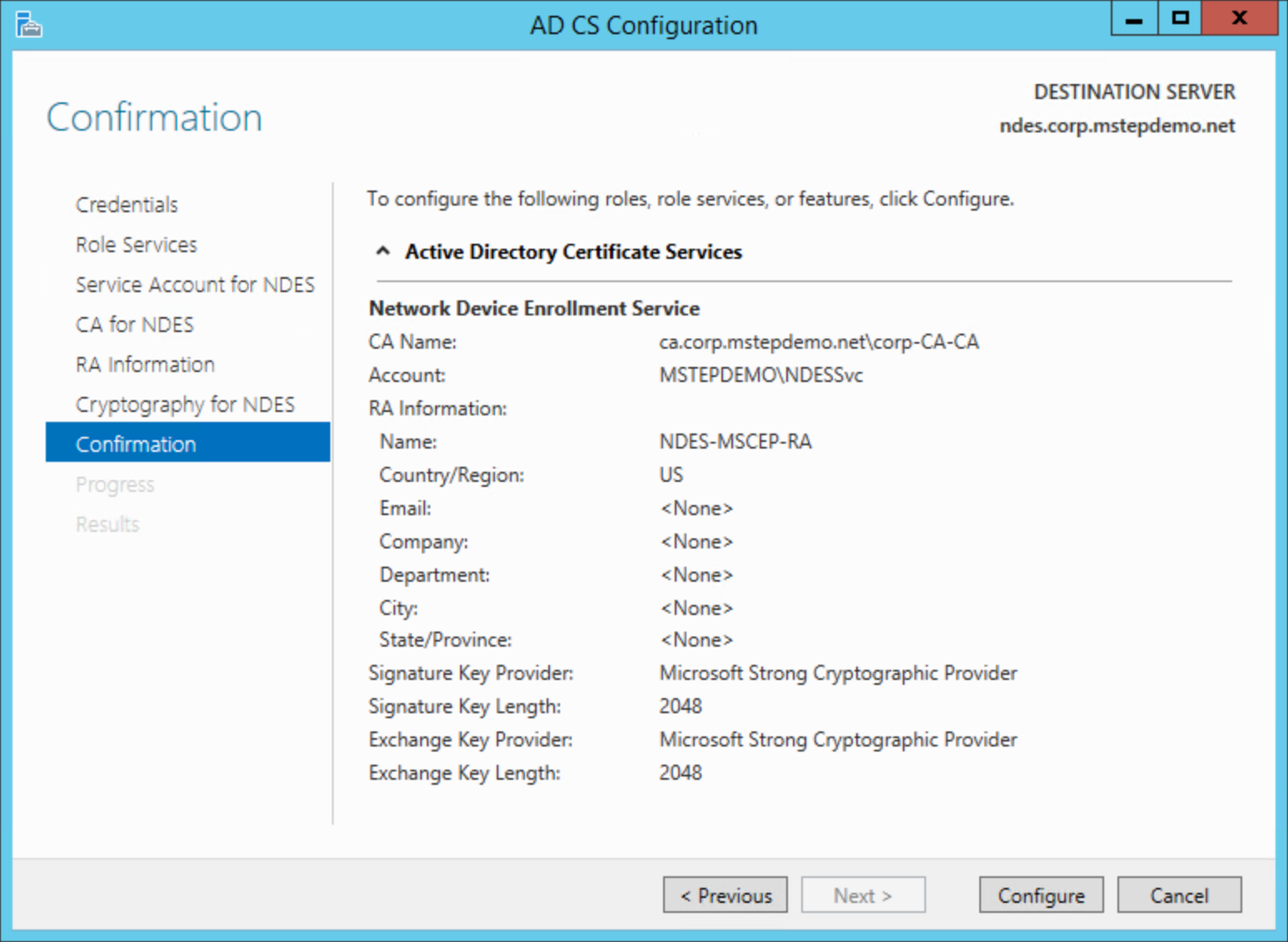

Esaminare la pagina Conferma . Selezionare Configura

Selezionare Chiudi al termine della configurazione

Configurare modelli di certificato in NDES

Un singolo server NDES può richiedere un massimo di tre modelli di certificato. Il server NDES determina il certificato da rilasciare in base alla richiesta di certificato in ingresso assegnata nel profilo del certificato SCEP Microsoft Intune. Il profilo certificato SCEP Microsoft Intune ha tre valori.

- Firma digitale

- Crittografia chiave

- Crittografia chiave, firma digitale

Ogni valore viene mappato a un nome di valore del Registro di sistema nel server NDES. Il server NDES converte un valore fornito da SCEP in ingresso nel modello di certificato corrispondente. La tabella seguente mostra i valori del profilo SCEP dei nomi dei valori del Registro di sistema del modello di certificato NDES.

| Utilizzo della chiave del profilo SCEP | NDES Registry Value Name |

|---|---|

| Firma digitale | SignatureTemplate |

| Crittografia chiave | EncryptionTemplate |

| Crittografia chiave Firma digitale |

GeneralPurposeTemplate |

Idealmente, è consigliabile associare la richiesta di certificato al nome del valore del Registro di sistema per mantenere intuitiva la configurazione (i certificati di crittografia usano il modello di crittografia, i certificati di firma usano il modello di firma e così via). Un risultato di questa progettazione intuitiva è la potenziale crescita esponenziale nel server NDES. Si immagini un'organizzazione che deve rilasciare nove certificati di firma univoci nell'organizzazione.

Se necessario, è possibile configurare un certificato di firma nel nome del valore del Registro di sistema di crittografia o un certificato di crittografia nel valore del Registro di sistema delle firme per ottimizzare l'uso dell'infrastruttura del servizio Registrazione dispositivi di rete. Questa progettazione non intuitiva richiede la documentazione corrente e accurata della configurazione per garantire che il profilo certificato SCEP sia configurato per registrare il certificato corretto, indipendentemente dallo scopo effettivo. Ogni organizzazione deve bilanciare la facilità di configurazione e amministrazione con un'infrastruttura NDES aggiuntiva e il sovraccarico di gestione che ne deriva.

Accedere al server NDES con credenziali equivalenti all'amministratore locale .

Aprire un prompt dei comandi con privilegi elevati

Usando la tabella precedente, decidere il nome del valore del Registro di sistema da usare per richiedere certificati di autenticazione Windows Hello for Business per Microsoft Entra dispositivi aggiunti

Digita il comando seguente:

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v [registryValueName] /t REG_SZ /d [certificateTemplateName]dove registryValueName è uno dei tre nomi di valore della tabella precedente e dove certificateTemplateName è il nome del modello di certificato creato per Windows Hello for Business Microsoft Entra dispositivi aggiunti. Esempio:

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v SignatureTemplate /t REG_SZ /d ENTRAJOINEDWHFBAuthenticationDigitare Y quando il comando richiede l'autorizzazione per sovrascrivere il valore esistente

Chiudere il prompt dei comandi.

Importante

Usare il nome del modello di certificato; non il nome visualizzato. Il nome del modello di certificato non include spazi. È possibile visualizzare i nomi dei certificati esaminando la scheda Generale delle proprietà del modello di certificato nella console di gestione Modelli di certificati (certtmpl.msc).

Creare un Application Proxy Web per l'URL NDES interno.

La registrazione dei certificati per Microsoft Entra dispositivi aggiunti avviene tramite Internet. Di conseguenza, gli URL NDES interni devono essere accessibili esternamente. È possibile eseguire questa operazione in modo semplice e sicuro usando Microsoft Entra proxy di applicazione. Microsoft Entra proxy di applicazione fornisce l'accesso Single Sign-On e l'accesso remoto sicuro per le applicazioni Web ospitate in locale, ad esempio Servizi registrazione dispositivi di rete.

In teoria, è possibile configurare il profilo certificato SCEP Microsoft Intune per l'uso di più URL di NDES esterni. Ciò consente Microsoft Intune di bilanciare il carico round robin delle richieste di certificato ai server NDES configurati in modo identico (ogni server NDES può supportare circa 300 richieste simultanee). Microsoft Intune invia queste richieste a Microsoft Entra proxy di applicazione.

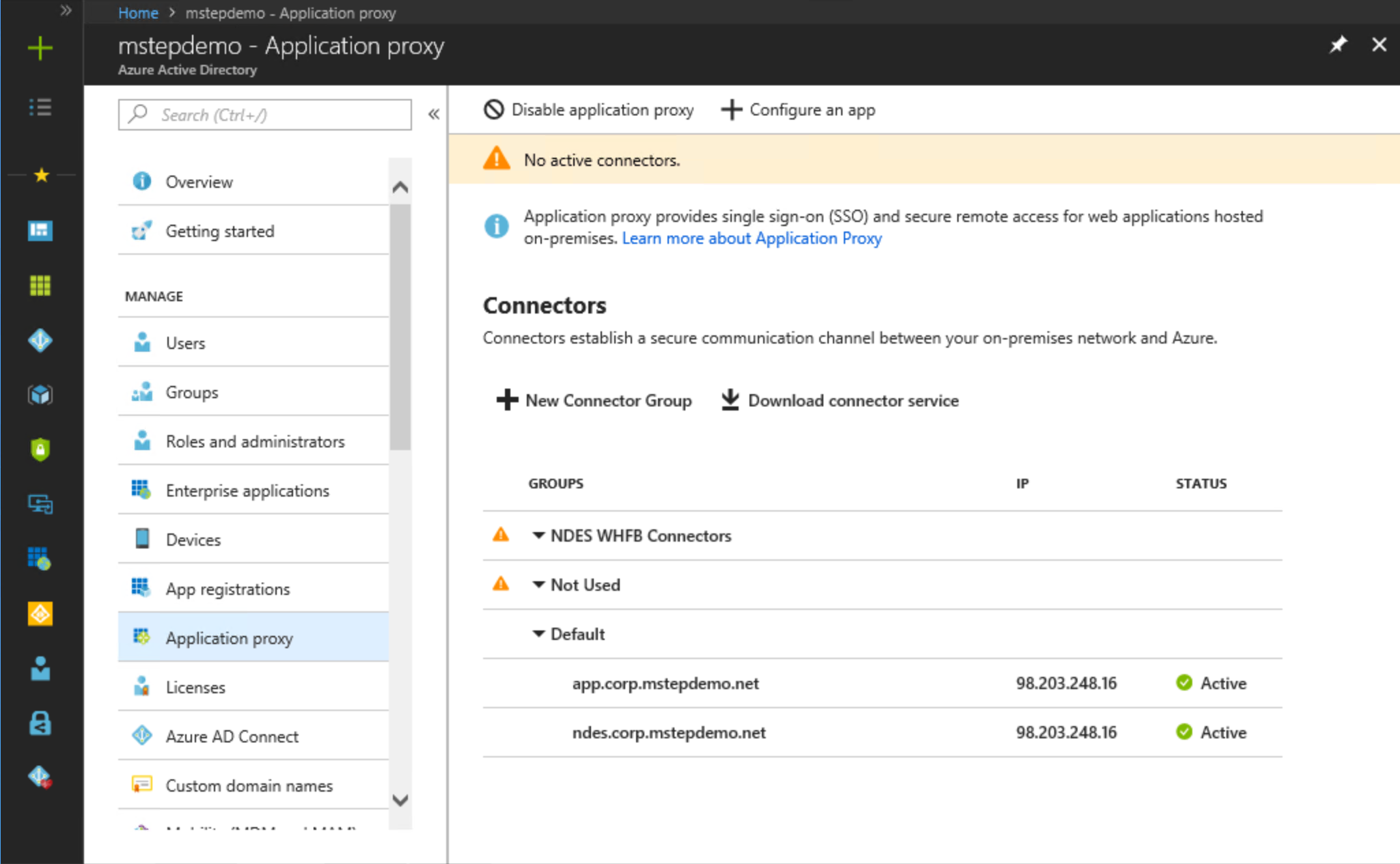

Microsoft Entra proxy dell'applicazione vengono forniti da agenti connettore di Application Proxy leggeri. Per altri dettagli, vedere Informazioni Application Proxy. Questi agenti vengono installati nei dispositivi locali aggiunti al dominio e rendono autenticata la connessione in uscita sicura ad Azure, in attesa di elaborare le richieste da Microsoft Entra application proxies. È possibile creare gruppi di connettori in Microsoft Entra ID per assegnare connettori specifici a applicazioni specifiche del servizio.

Gruppo di connettori round robin automatico, bilanciamento del carico Microsoft Entra richieste proxy dell'applicazione ai connettori all'interno del gruppo di connettori assegnato. Ciò garantisce che Windows Hello for Business richieste di certificato dispongano di più connettori proxy di applicazione Microsoft Entra dedicati disponibili esclusivamente per soddisfare le richieste di registrazione. Il bilanciamento del carico dei connettori e dei server NDES deve garantire che gli utenti registrino i certificati Windows Hello for Business in modo tempestivo.

Scaricare e installare l'agente connettore Application Proxy

Eseguire l'accesso a una workstation con accesso equivalente a un utente di dominio.

- Accesso al Interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'applicazione

- Selezionare Tutti i servizi. Digitare Microsoft Entra ID per filtrare l'elenco di servizi. In SERVIZI selezionare Microsoft Entra ID

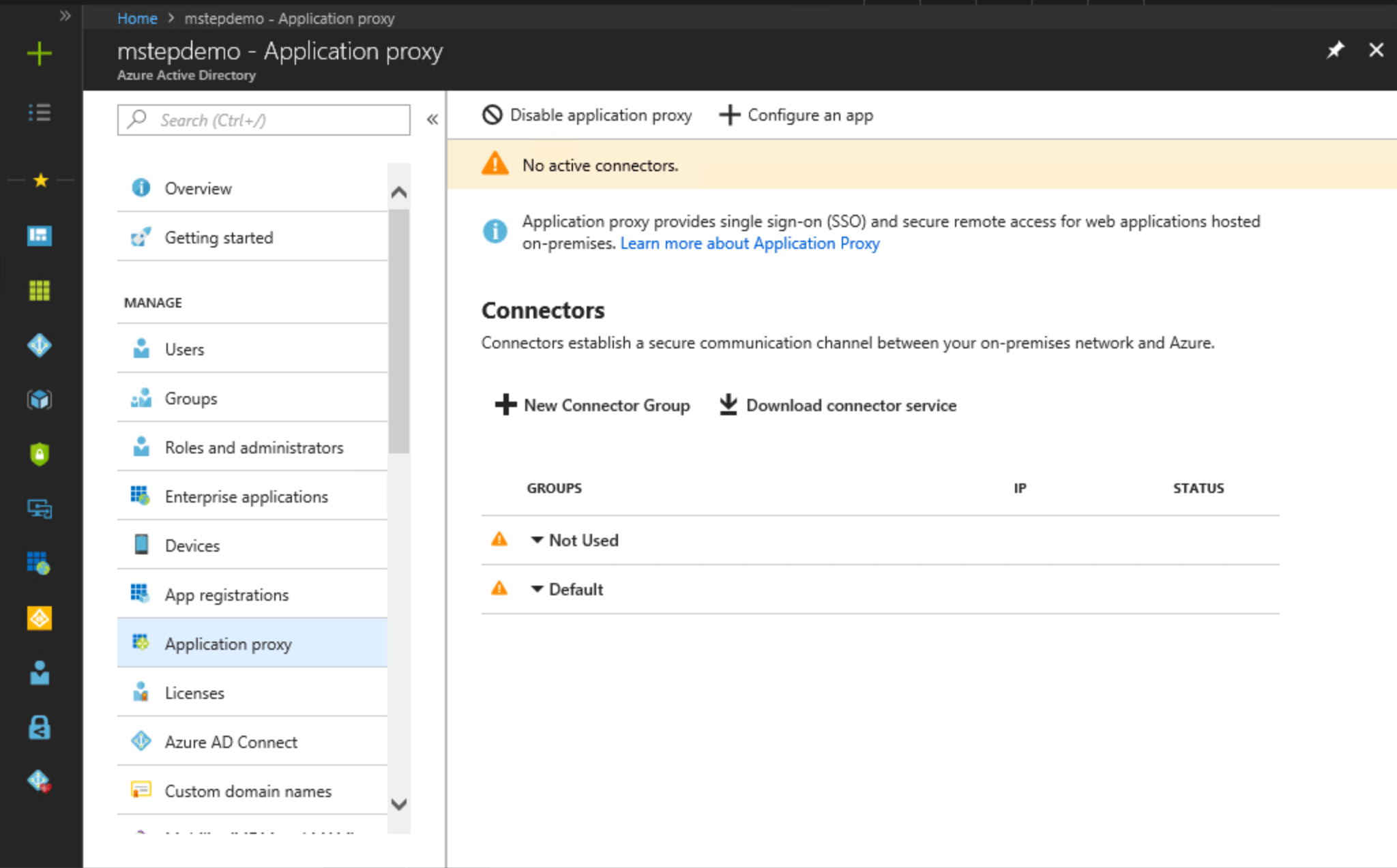

- In MANAGE (GESTISCI) selezionare Application proxy (Proxy applicazione)

- Selezionare Scarica servizio connettore. Selezionare Accetta termini & Scarica. Salvare il file (AADApplicationProxyConnectorInstaller.exe) in un percorso accessibile da altri utenti nel dominio

- Accedere al computer che eseguirà il connettore con accesso equivalente a un utente di dominio

Importante

Installare almeno due connettori proxy Microsoft Entra ID per ogni Application Proxy NDES. Individuare in modo strategico Microsoft Entra connettori proxy dell'applicazione in tutta l'organizzazione per garantire la massima disponibilità. Tenere presente che i dispositivi che eseguono il connettore devono essere in grado di comunicare con Azure e i server NDES locali

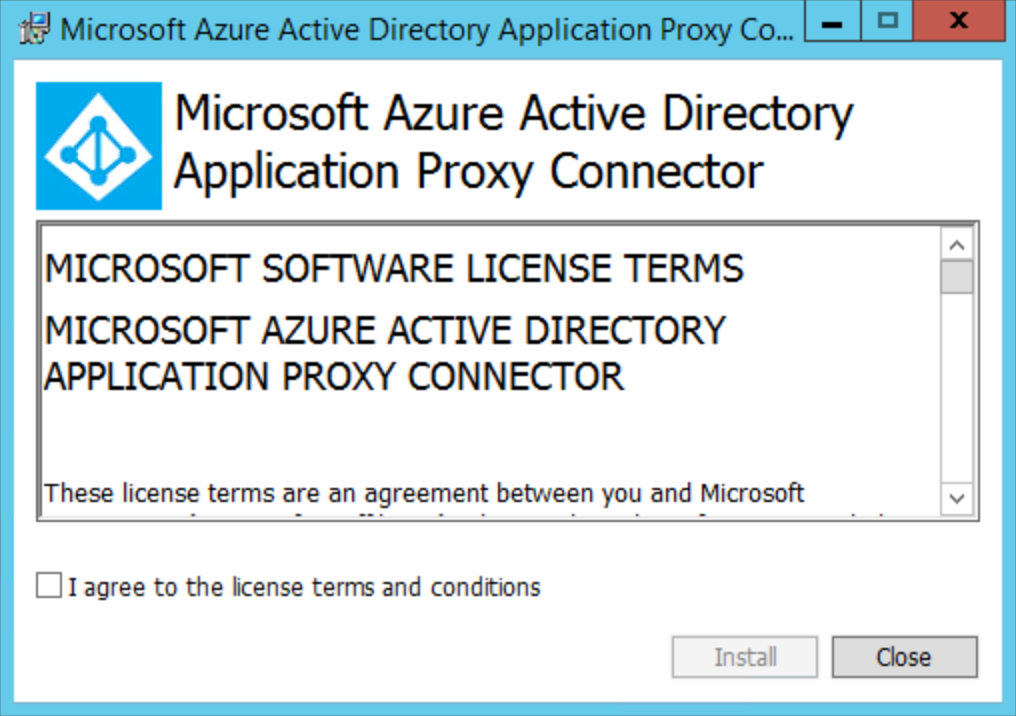

- Avviare AADApplicationProxyConnectorInstaller.exe

- Leggere le condizioni di licenza e quindi selezionare Accetto le condizioni di licenza. Selezionare Installa

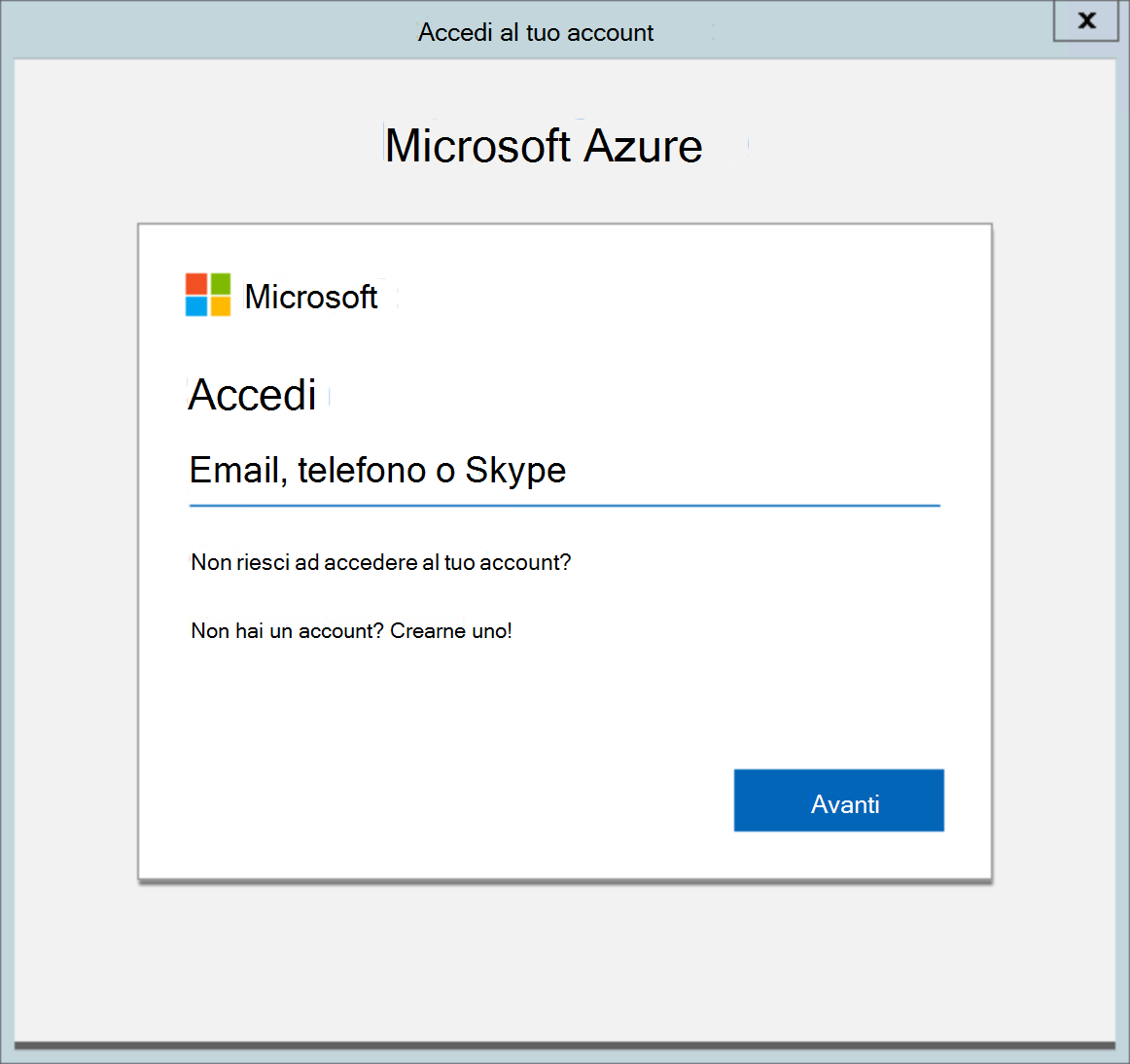

- Accesso come amministratore dell'applicazione

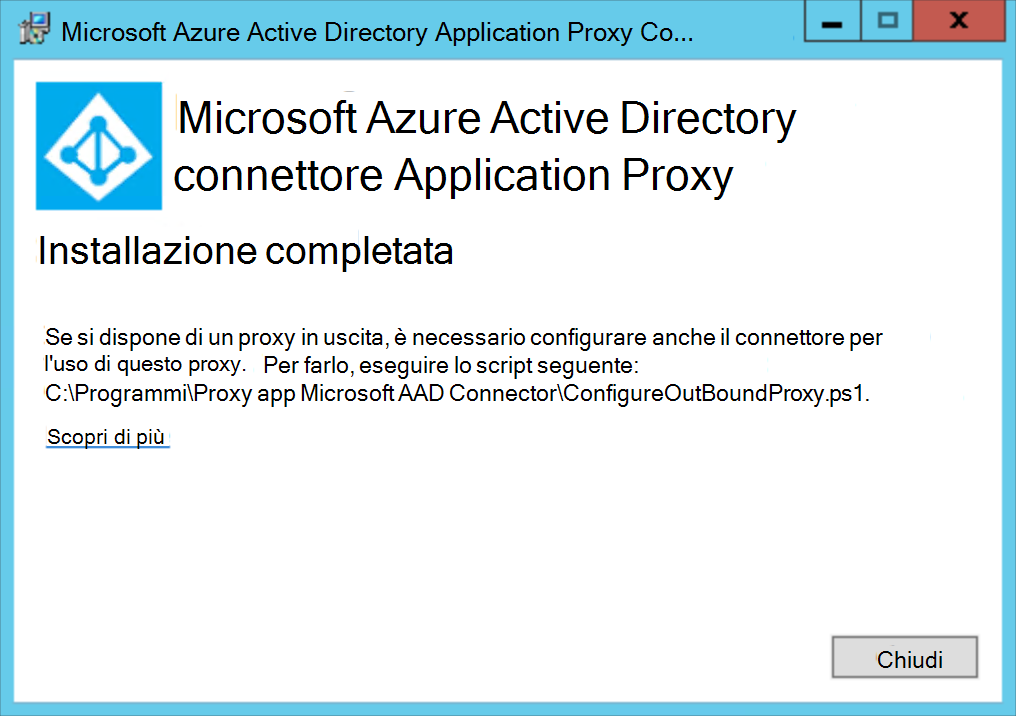

- Al termine dell'installazione. Leggere le informazioni relative ai server proxy in uscita. Selezionare Chiudi

- Ripetere i passaggi da 5 a 10 per ogni dispositivo che eseguirà il connettore proxy dell'applicazione Microsoft Entra per le distribuzioni di certificati Windows Hello for Business

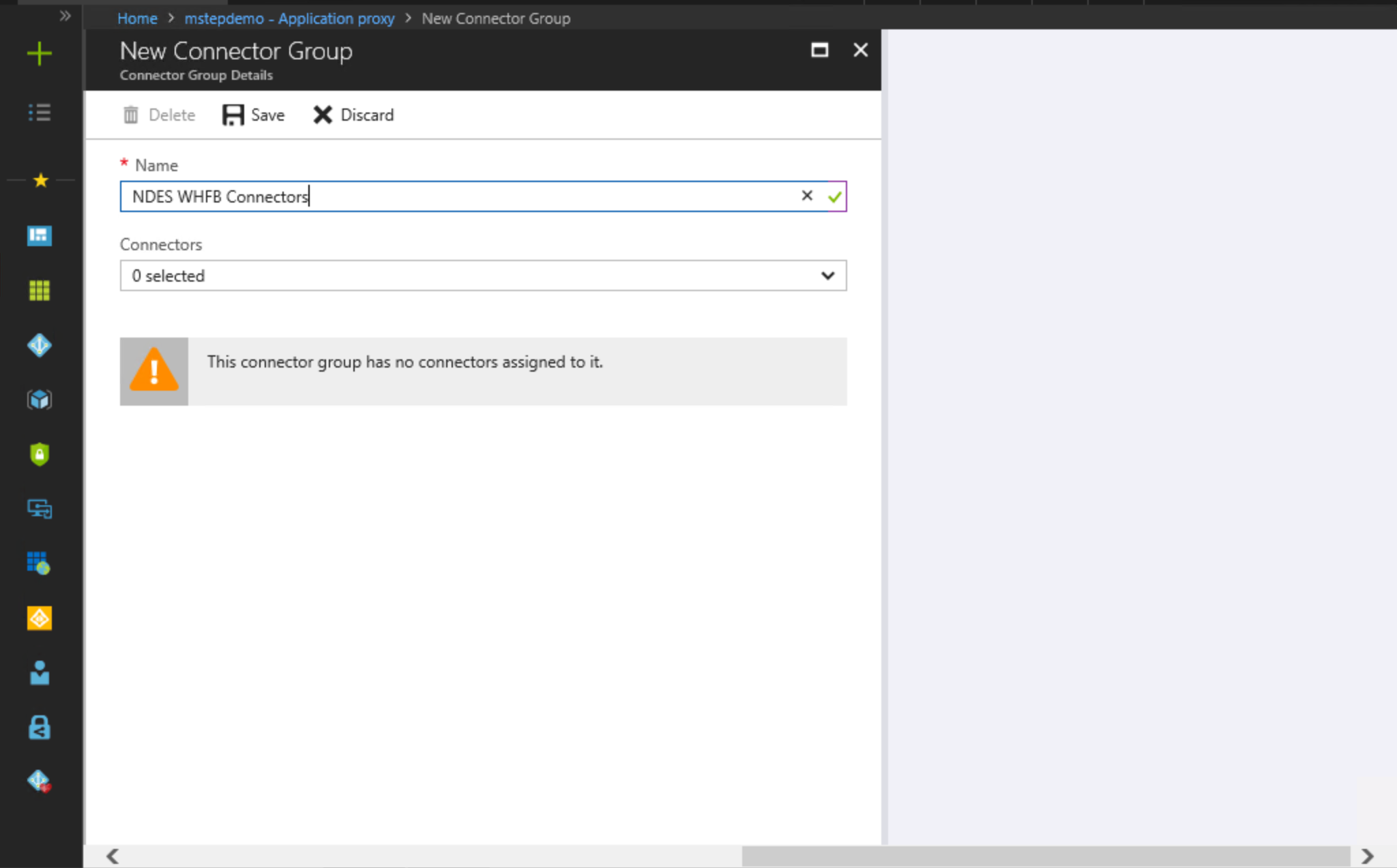

Creare un gruppo di connettori

Eseguire l'accesso a una workstation con accesso equivalente a un utente di dominio.

Accesso al Interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'applicazione

Selezionare Tutti i servizi. Digitare Microsoft Entra ID per filtrare l'elenco di servizi. In SERVIZI selezionare Microsoft Entra ID

In GESTISCI selezionare Proxy applicazione.

Selezionare Nuovo gruppo di connettori. In Nome digitare Connettori WHFB NDES.

Selezionare ogni agente connettore nell'elenco Connettori che eseguirà Windows Hello for Business richieste di registrazione dei certificati

Seleziona Salva.

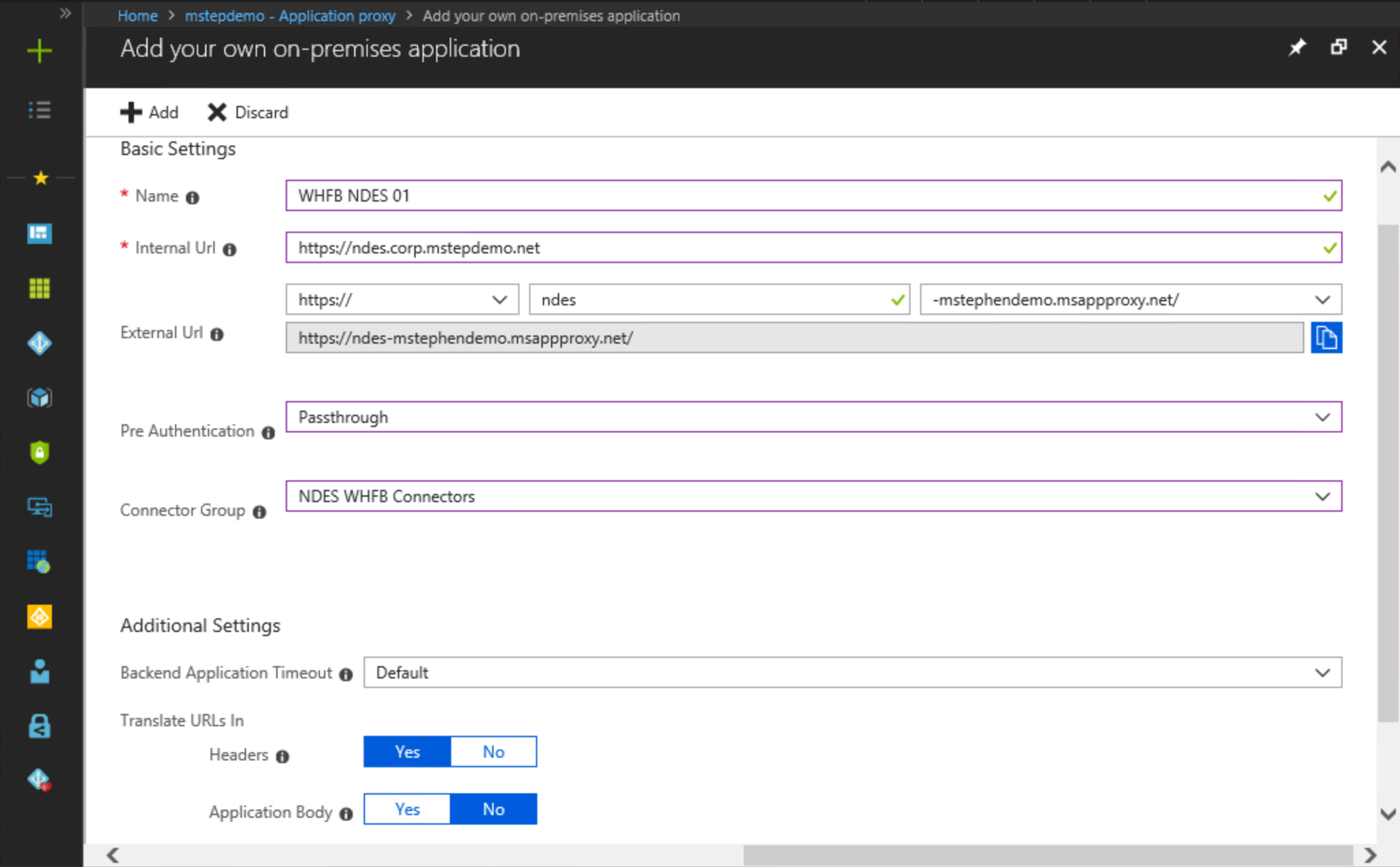

Creare il proxy applicazione Azure

Eseguire l'accesso a una workstation con accesso equivalente a un utente di dominio.

Accesso al Interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'applicazione

Selezionare Tutti i servizi. Digitare Microsoft Entra ID per filtrare l'elenco di servizi. In SERVIZI selezionare Microsoft Entra ID

In MANAGE (GESTISCI) selezionare Application proxy (Proxy applicazione)

Selezionare Configura un'app

In Impostazioni di base accanto a Nome digitare WHFB NDES 01. Scegliere un nome che correla l'impostazione del proxy dell'applicazione Microsoft Entra con il server NDES locale. Ogni server NDES deve avere un proprio proxy di applicazione Microsoft Entra perché due server NDES non possono condividere lo stesso URL interno

Accanto a URL interno digitare il nome DNS completo interno del server NDES associato al proxy dell'applicazione Microsoft Entra. Ad esempio:

https://ndes.corp.mstepdemo.net. È necessario trovare la corrispondenza con il nome host primario (nome account computer ACTIVE Directory) del server NDES e anteporre all'URL httpsIn URL interno selezionare https:// dal primo elenco. Nella casella di testo accanto a https:// digitare il nome host da usare come nome host esterno per il proxy dell'applicazione Microsoft Entra. Nell'elenco accanto al nome host digitato selezionare un suffisso DNS da usare esternamente per il proxy dell'applicazione Microsoft Entra. È consigliabile usare il valore predefinito -[tenantName].msapproxy.net dove [tenantName] è il nome del tenant Microsoft Entra corrente (-mstephendemo.msappproxy.net).

Selezionare Passthrough dall'elenco Preautenzioni

Selezionare NDES WHFB Connectors (Connettori WHFB NDES) dall'elenco Connector Group (Gruppo di connettori )

In Impostazioni aggiuntive selezionare Default (Predefinito ) da Backend Application Timeout (Timeout applicazione back-end). Nella sezione Traduci URL in selezionare Sì accanto a Intestazioni e selezionare No accanto a Corpo applicazione

Selezionare Aggiungi

Uscire dal portale di Azure.

Importante

Annotare gli URL interni ed esterni. Queste informazioni saranno necessarie quando si registra il certificato di autenticazione NDES-Intune.

Registrare il certificato di autenticazione NDES-Intune

Questa attività registra un certificato di autenticazione client e server usato dal connettore Intune e dal server NDES.

Accedere al server NDES con accesso equivalente agli amministratori locali.

Avviare Gestione certificati computer locale (certlm.msc)

Espandere il nodo Personale nel riquadro di spostamento

Fai clic con il pulsante destro del mouse su Personale. Selezionare Tutte le attività e richiedere un nuovo certificato

Selezionare Avanti nella pagina Prima di iniziare

Selezionare Avanti nella pagina Seleziona criteri di registrazione certificati

Nella pagina Richiedi certificati selezionare la casella di controllo Autenticazione Intune NDES

Selezionare Altre informazioni necessarie per la registrazione per questo certificato. Fare clic qui per configurare il collegamento impostazioni

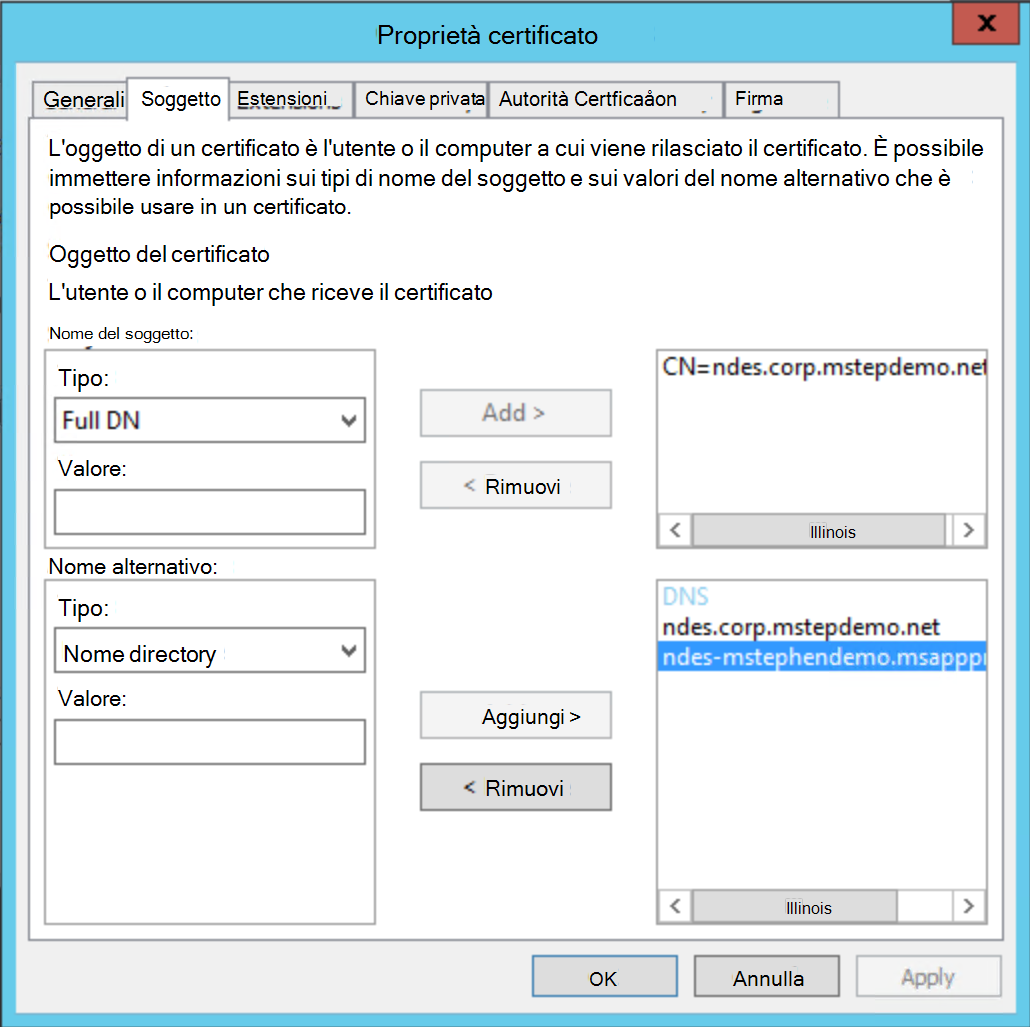

In Nome oggetto seleziona Nome comune dall'elenco Tipo. Digitare l'URL interno usato nell'attività precedente (senza il https://, ad esempio ndes.corp.mstepdemo.net) e quindi selezionare Aggiungi

In Nome alternativo seleziona DNS dall'elenco Tipo. Digitare l'URL interno usato nell'attività precedente (senza il https://, ad esempio ndes.corp.mstepdemo.net). Selezionare Aggiungi. Digitare l'URL esterno usato nell'attività precedente (senza il https://, ad esempio ndes-mstephendemo.msappproxy.net). Selezionare Aggiungi. Selezionare OK al termine

Selezionare Registra

Ripetere questi passaggi per tutti i server NDES usati per richiedere certificati di autenticazione Windows Hello for Business per Microsoft Entra dispositivi aggiunti

Configurare il ruolo del server Web

Questa attività configura il ruolo Server Web nel server NDES per l'uso del certificato di autenticazione del server.

Accedere al server NDES con accesso equivalente all'amministratore locale.

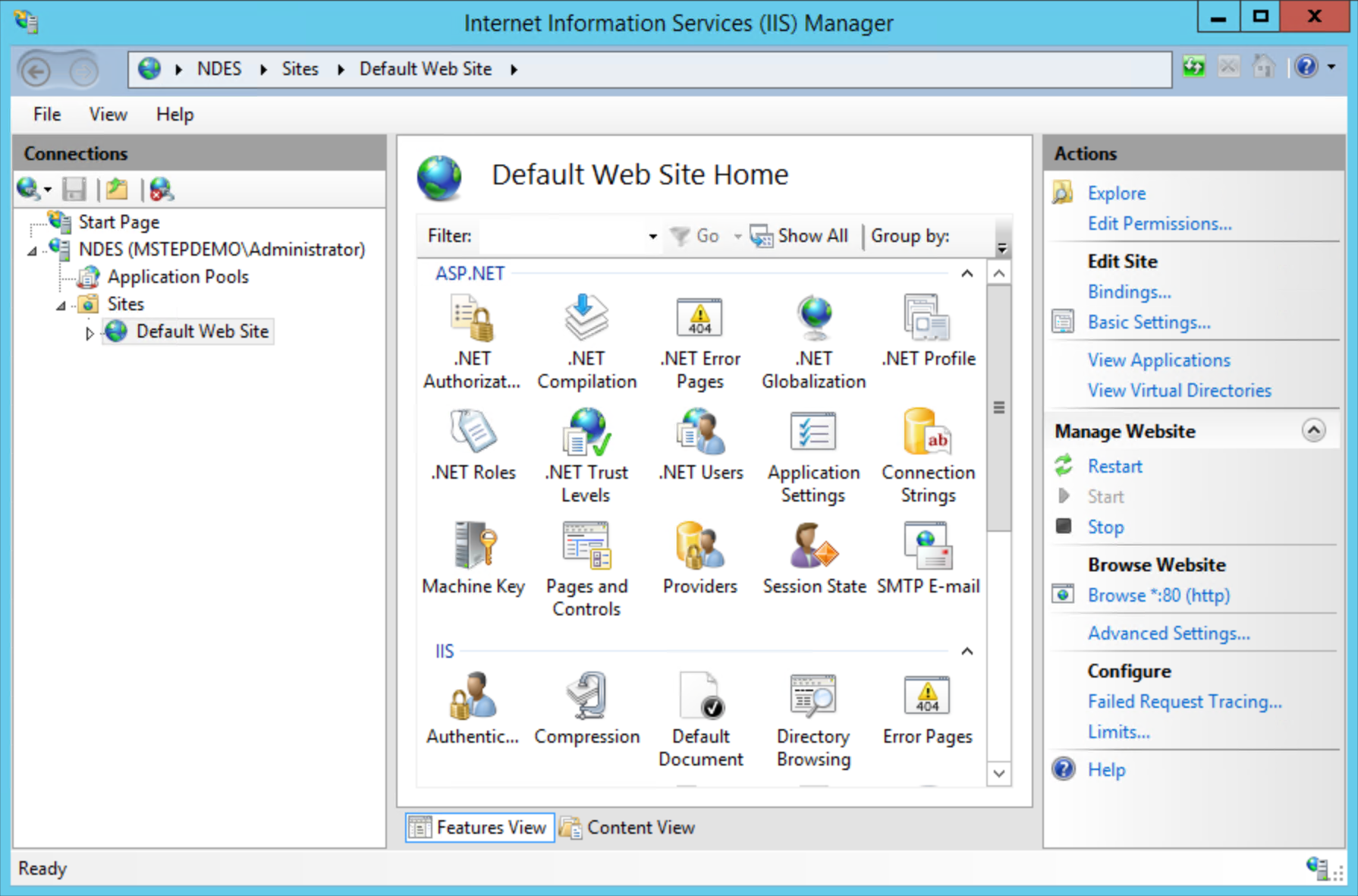

Avviare Gestione Internet Information Services (IIS) da Strumenti di amministrazione

Espandere il nodo con il nome del server NDES. Espandere Siti e selezionare Sito Web predefinito

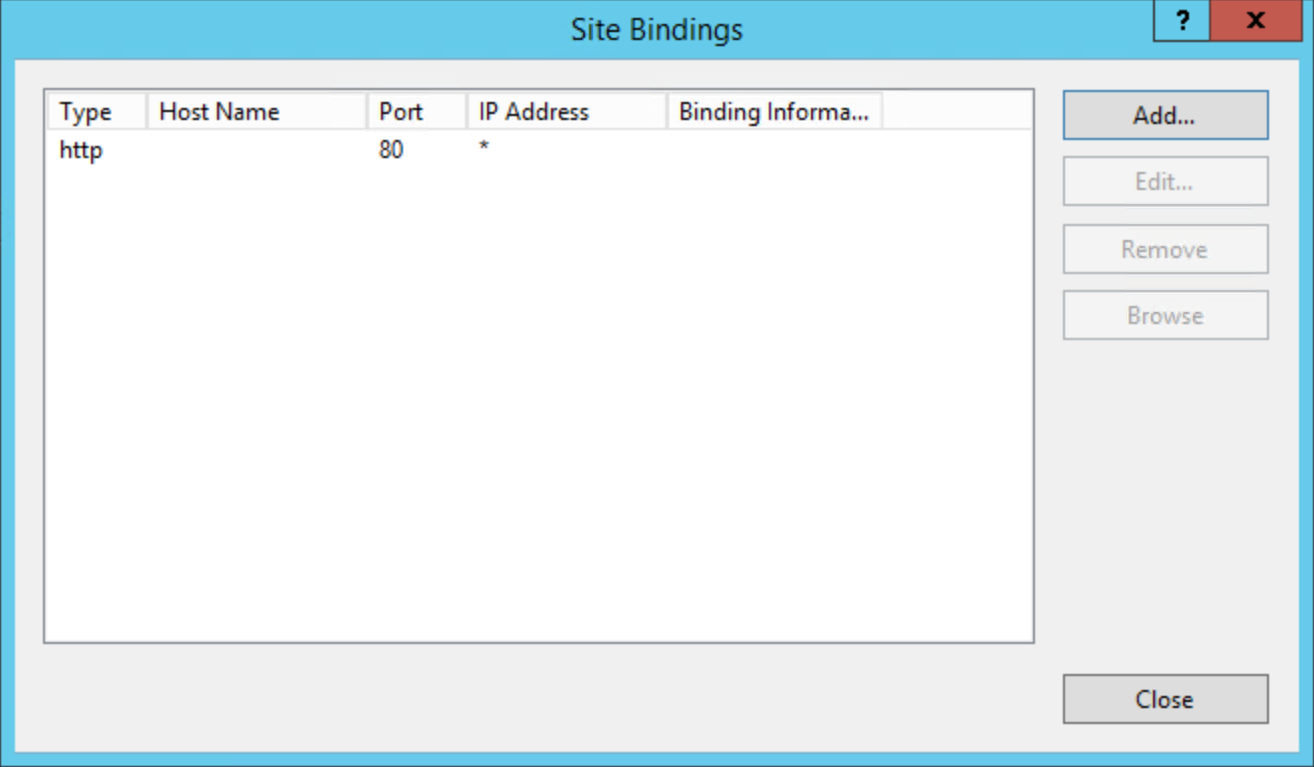

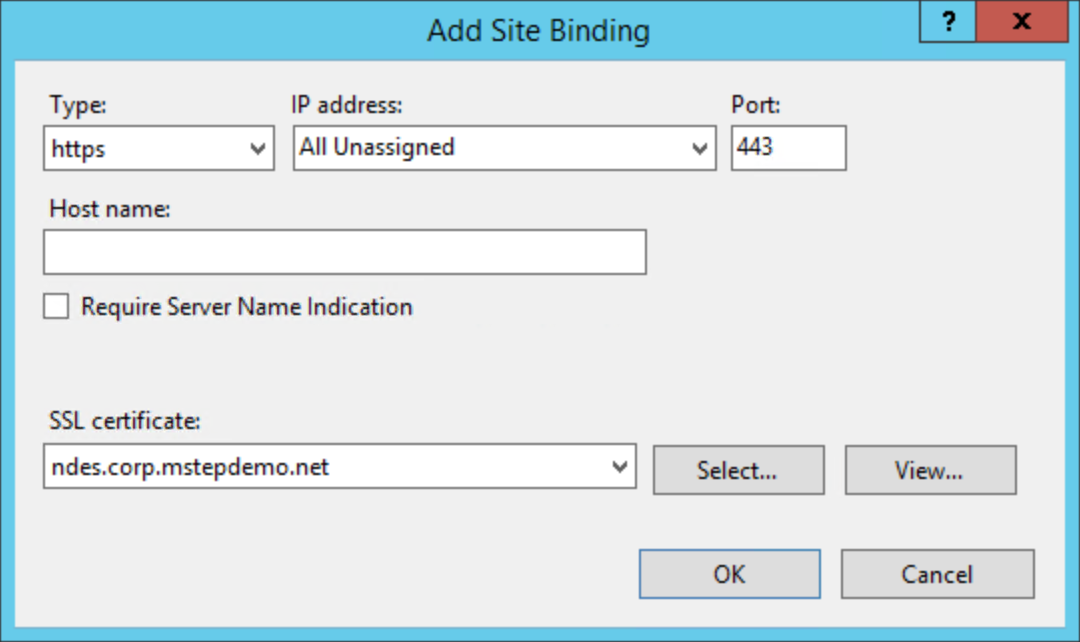

Selezionare Associazioni inAzioni. Selezionare Aggiungi.

Selezionare https da Tipo. Verificare che il valore di Port sia 443

Selezionare il certificato registrato in precedenza dall'elenco di certificati SSL . Selezionare OK

Selezionare http dall'elenco Associazioni sito . Selezionare Rimuovi

Selezionare Chiudi nella finestra di dialogo Associazioni sito

Chiudere Gestione Internet Information Services (IIS)

Verificare la configurazione

Questa attività conferma la configurazione TLS per il server NDES.

Accedere al server NDES con accesso equivalente all'amministratore locale.

Disabilitare la configurazione della sicurezza avanzata di Internet Explorer

- Apri Server Manager. Selezionare Server locale nel riquadro di spostamento

- Selezionare Sì accanto a Configurazione sicurezza avanzata di Internet Explorer nella sezione Proprietà

- Nella finestra di dialogo Configurazione sicurezza avanzata di Internet Explorer , in Amministratori, selezionare Disattivato. Selezionare OK

- Chiudi Server Manager

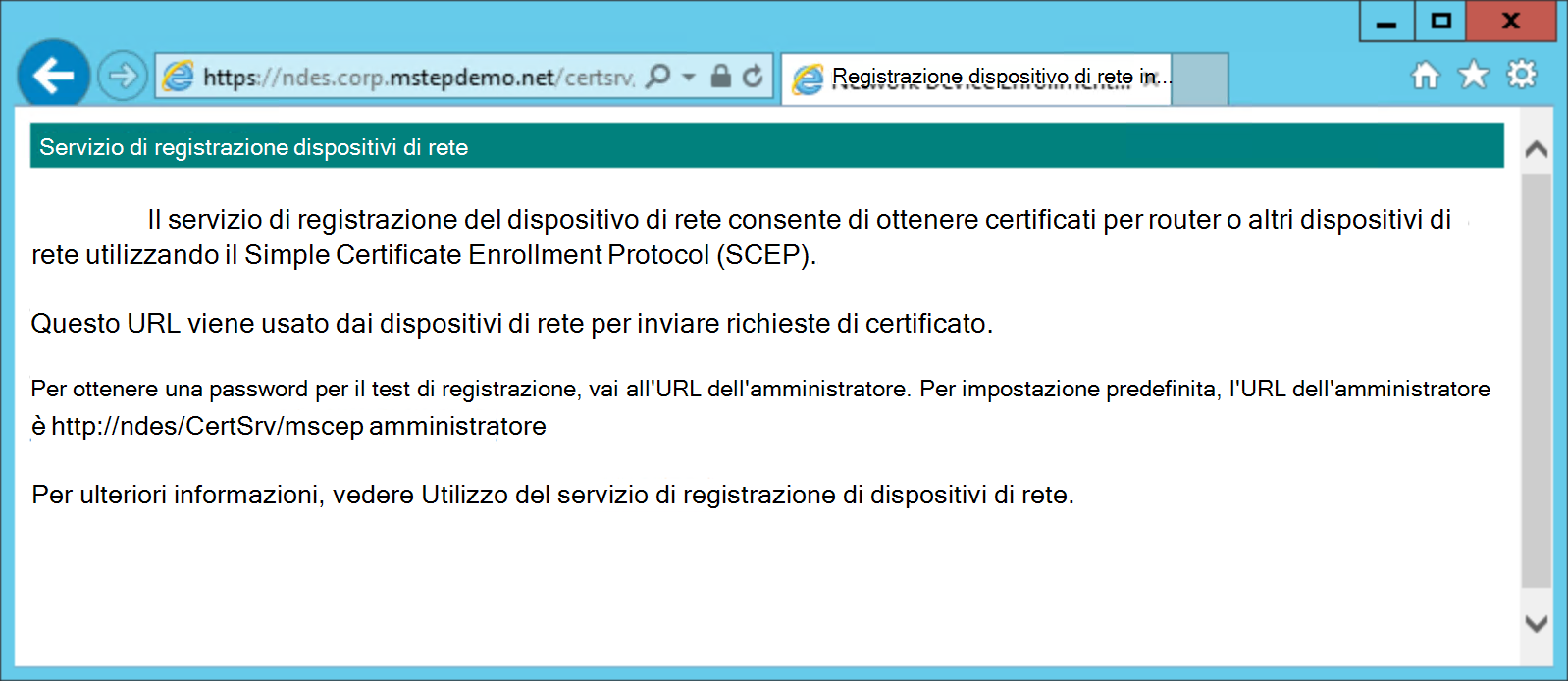

Testare il server Web NDES

Aprire Internet Explorer

Nella barra di spostamento digitare

https://[fqdnHostName]/certsrv/mscep/mscep.dlldove [fqdnHostName] è il nome host DNS interno completo del server NDES.

Nel Web browser dovrebbe essere visualizzata una pagina Web simile alla seguente. Se non viene visualizzata una pagina simile o si riceve un messaggio di servizio 503 non disponibile , assicurarsi che l'account del servizio NDES disponga dei diritti utente appropriati. È anche possibile esaminare il registro eventi dell'applicazione per gli eventi con l'origine NetworkDeviceEnrollmentService .

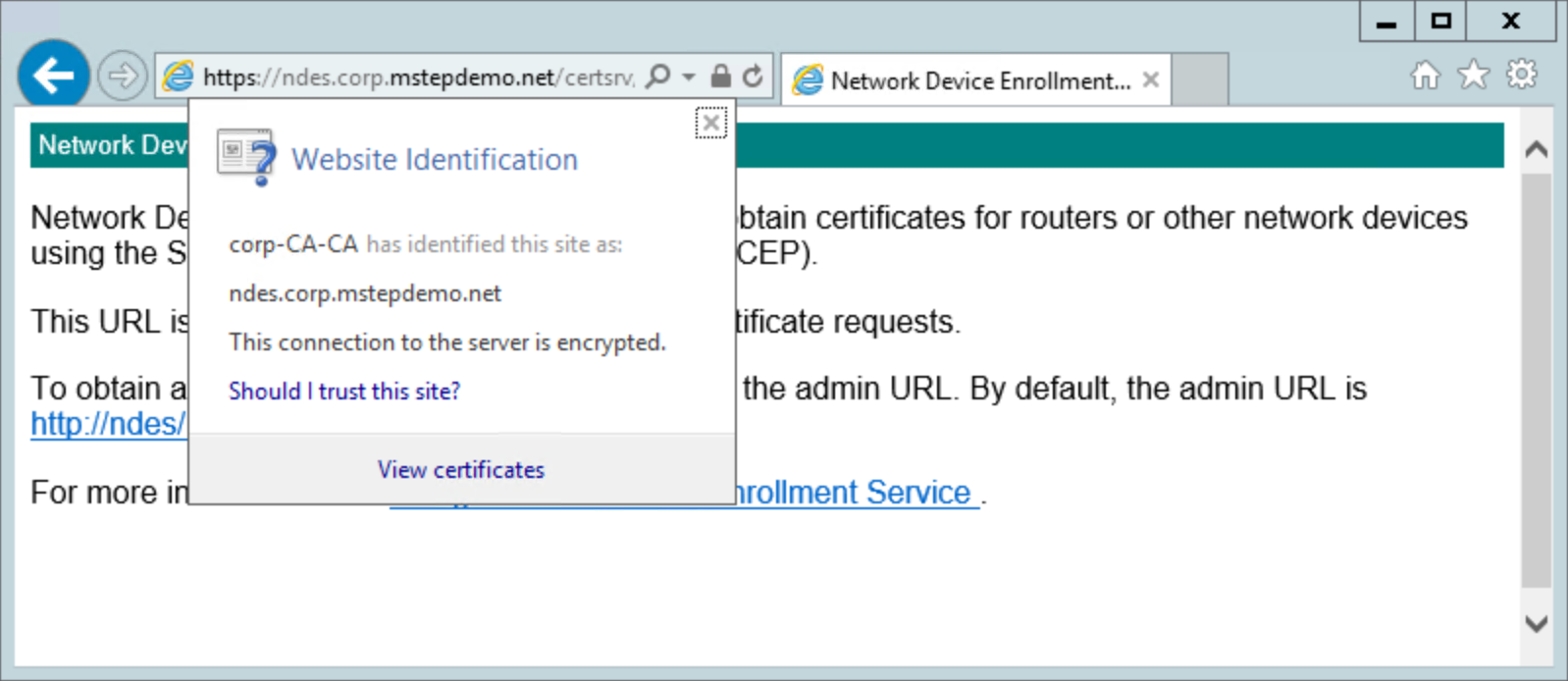

Verificare che il sito Web usi il certificato di autenticazione del server.

Configurare i servizi di registrazione dispositivi di rete per l'uso con Microsoft Intune

I servizi di registrazione dispositivi di rete sono stati configurati correttamente. È ora necessario modificare la configurazione in modo che funzioni con il connettore di certificati Intune. In questa attività si abiliterà il server NDES e http.sys per gestire gli URL lunghi.

- Configurare il servizio Registrazione dispositivi di rete per supportare URL lunghi

Configurare NDES e HTTP per supportare URL lunghi

Accedere al server NDES con accesso equivalente all'amministratore locale.

Configurare il sito Web predefinito

Avviare Gestione Internet Information Services (IIS) da Strumenti di amministrazione

Espandere il nodo con il nome del server NDES. Espandere Siti e selezionare Sito Web predefinito

Nel riquadro del contenuto fare doppio clic su Filtro richieste. Selezionare Modifica impostazioni funzionalità nel riquadro azioni

Selezionare Consenti estensioni di file non in elenco

Selezionare Consenti verbi non in elenco

Selezionare Consenti caratteri a bit elevato

Digitare 30000000 in Lunghezza massima contenuto consentito (byte)

Digitare 65534 in Lunghezza url massima (byte)

Digitare 65534 in Stringa di query massima (byte)

Selezionare OK. Chiudere Gestione Internet Information Services (IIS)

Configurare i parametri per HTTP.SYS

Aprire un prompt dei comandi con privilegi elevati

Esegui i comandi seguenti:

reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxFieldLength /t REG_DWORD /d 65534 reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxRequestBytes /t REG_DWORD /d 65534Riavviare il server NDES

Scaricare, installare e configurare il connettore di certificati Intune

L'applicazione connettore di certificati Intune consente a Microsoft Intune di registrare i certificati usando l'infrastruttura a chiave pubblica locale per gli utenti nei dispositivi gestiti da Microsoft Intune.

Per informazioni su come scaricare, installare e configurare il connettore di certificati Intune, vedere Installare il connettore di certificati per Microsoft Intune.

Configurare il connettore NDES per la revoca del certificato (facoltativo)

Facoltativamente (non obbligatorio), è possibile configurare il connettore Intune per la revoca del certificato quando un dispositivo viene cancellato, non registrato o quando il profilo certificato non rientra nell'ambito dell'utente di destinazione (gli utenti vengono rimossi, eliminati o il profilo viene eliminato). È necessario selezionare l'opzione Revoca del certificato durante la configurazione del connettore per abilitare la revoca automatica del certificato per i certificati rilasciati da un'autorità di certificazione Microsoft Active Directory. È inoltre necessario abilitare l'account del servizio NDES per la revoca.

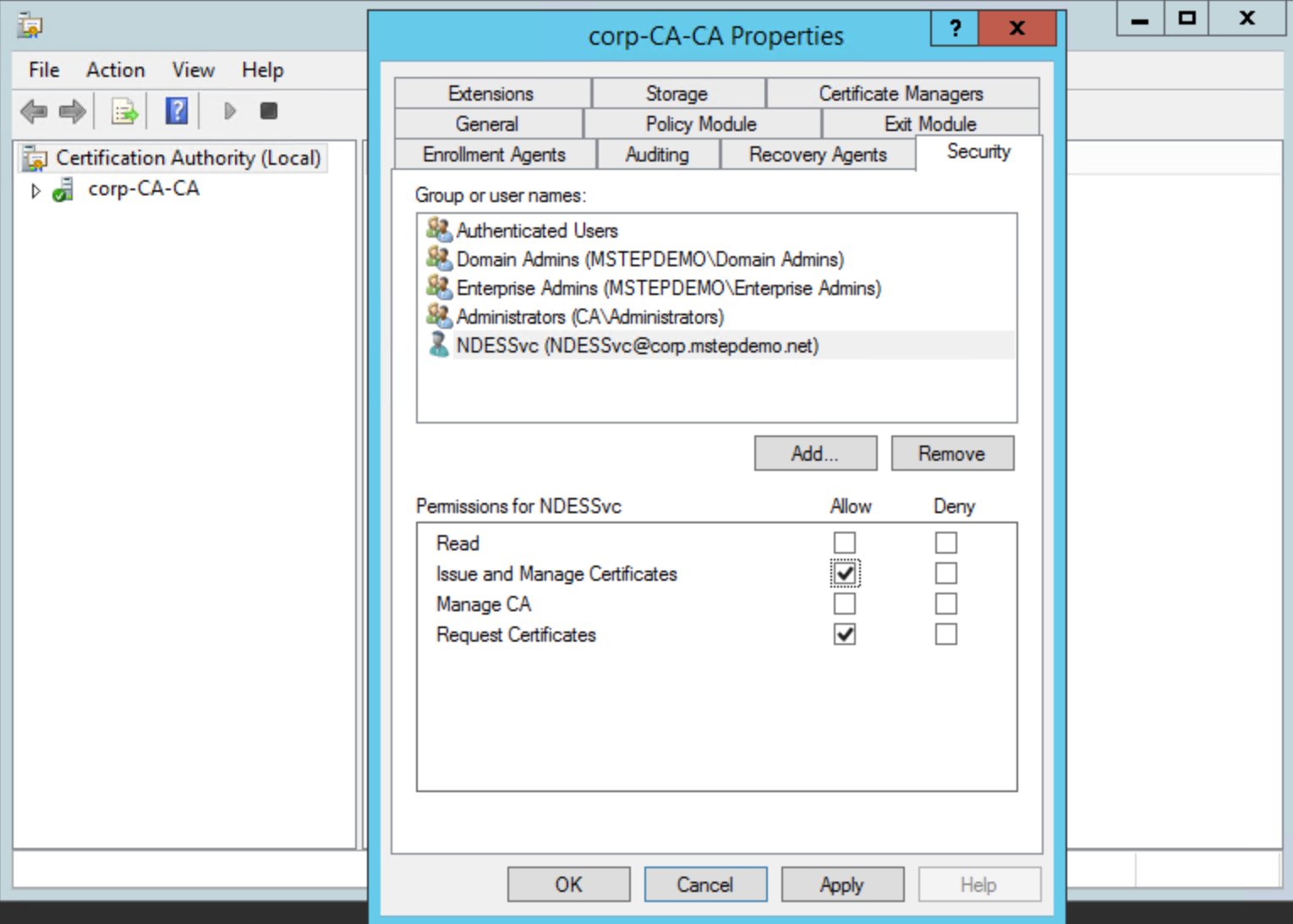

Accedere all'autorità di certificazione usata dal connettore NDES con accesso equivalente all'amministratore di dominio

Avviare la console di gestione dell'Autorità di certificazione

Nel riquadro di spostamento fare clic con il pulsante destro del mouse sul nome dell'autorità di certificazione e scegliere Proprietà

Selezionare la scheda Sicurezza , quindi selezionare Aggiungi. Nella casella Immettere i nomi degli oggetti da selezionare immettere NDESSvc (o il nome assegnato all'account del servizio NDES). Selezionare Controlla nomi e quindi ok. Selezionare l'account del servizio NDES dall'elenco Nomi gruppo o utente . Selezionare Consenti per l'autorizzazione Problema e gestione certificati . Selezionare OK

Chiudere l'autorità di certificazione

Creare e assegnare un profilo di certificato SCEP (Simple Certificate Enrollment Protocol)

Creare un gruppo di utenti del certificato WHFB AGGIUNTO a ENTRA

Eseguire l'accesso a una workstation con accesso equivalente a un utente di dominio.

Accesso al Interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'applicazione

Selezionare Tutti i servizi. Digitare Microsoft Entra ID per filtrare l'elenco di servizi. In SERVIZI selezionare Microsoft Entra ID

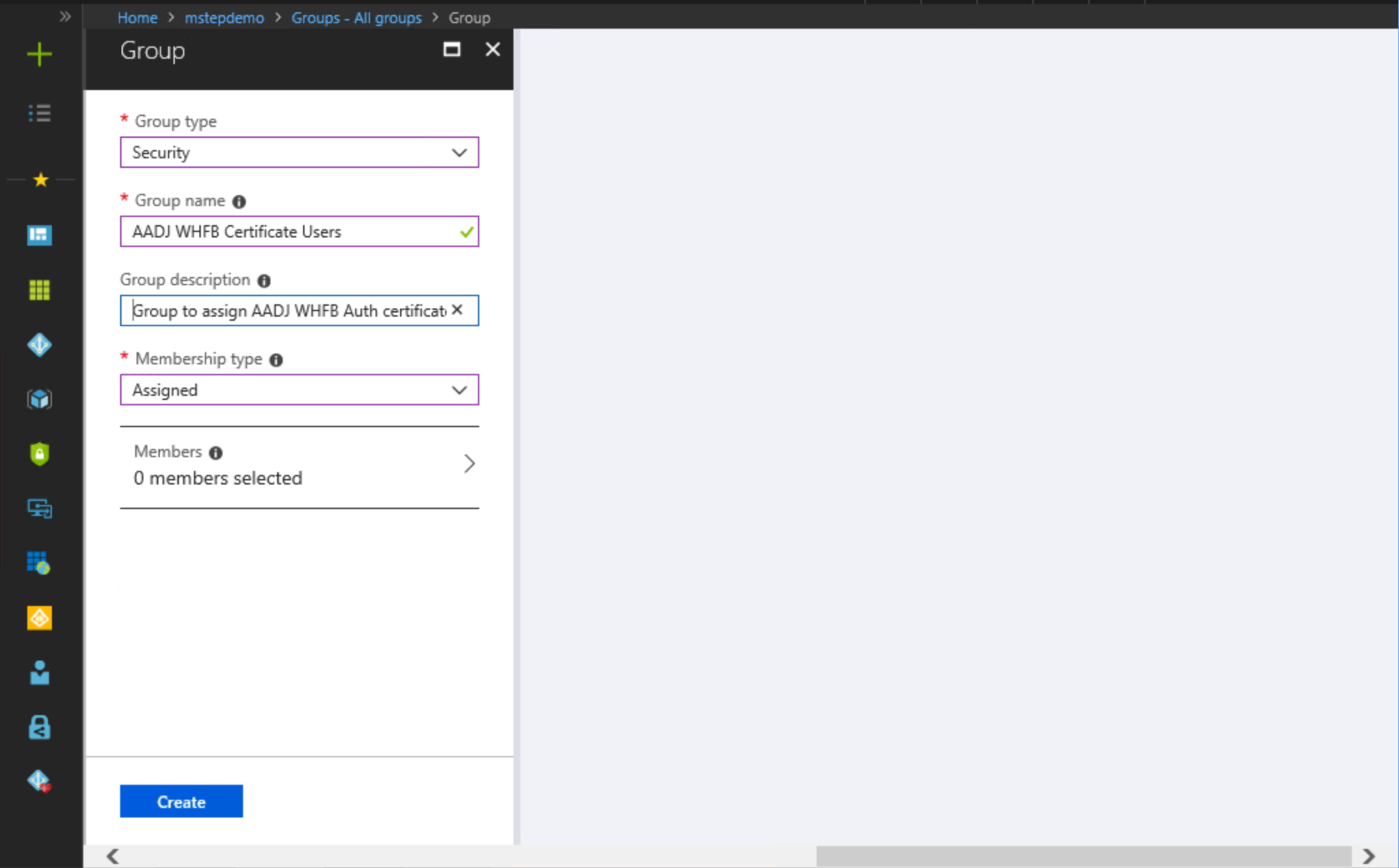

Selezionare Gruppi. Selezionare Nuovo gruppo

Selezionare Sicurezza dall'elenco Tipo di gruppo

In Nome gruppo digitare il nome del gruppo. Ad esempio, utenti del certificato WHFB ENTRA JOIN

Specificare una descrizione del gruppo, se applicabile

Selezionare Assegnato dall'elenco Tipo di appartenenza

Selezionare Membri. Usare il riquadro Seleziona membri per aggiungere membri a questo gruppo. Al termine, selezionare Seleziona

Seleziona Crea.

Creare un profilo certificato SCEP

Eseguire l'accesso a una workstation con accesso equivalente a un utente di dominio.

- Accedere all'interfaccia di amministrazione Microsoft Intune

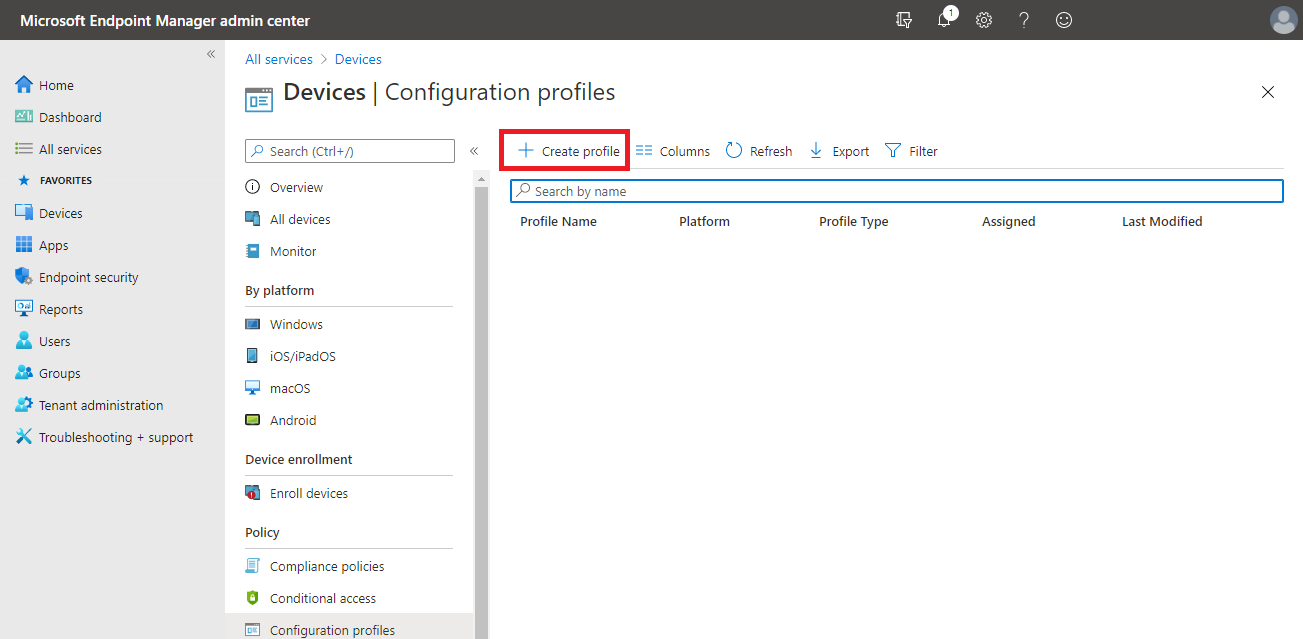

- Selezionare Dispositivi e quindi Profili di configurazione

- Selezionare Crea profilo.

- Selezionare Windows 10 e versioni successive dall'elenco Piattaforma

- Scegliere Certificato SCEP dall'elenco Profilo e selezionare Crea

- Verrà aperta la procedura guidata certificato SCEP . Accanto a Nome digitare Registrazione certificato WHFB

- Accanto a Descrizione specificare una descrizione significativa per l'ambiente, quindi selezionare Avanti

- Selezionare Utente come tipo di certificato

- Configurare il periodo di validità del certificato in modo che corrisponda all'organizzazione.

Importante

Tenere presente che è necessario configurare l'autorità di certificazione per consentire a Microsoft Intune di configurare la validità del certificato

- Selezionare Registra in Windows Hello for Business, in caso contrario ha esito negativo (Windows 10 e versioni successive) nell'elenco Provider di archiviazione chiavi (KSP)

- Accanto a Formato nome soggetto digitare CN={{OnPrem_Distinguished_Name}} per fare in modo che il nome distinto locale sia l'oggetto del certificato emesso

Nota

Se il nome distinto contiene caratteri speciali come un segno più ("+"), una virgola (","), un punto e virgola (";") o un segno di uguale ("="), il nome tra parentesi quadre deve essere racchiuso tra virgolette:

CN="{{OnPrem_Distinguished_Name}}".Se la lunghezza del nome distinto è superiore a 64 caratteri, l'imposizione della lunghezza del nome nell'autorità di certificazione deve essere disabilitata.

- Specificare il nome dell'entità utente (UPN) come parametro Subject Alternative Name . Impostarne il valore su {{UserPrincipalName}}

- Per informazioni su come è stato configurato il modello di certificato ENTRA JOIN WHFB Authentication nel Registro di sistema, vedere l'attività "Configurare modelli di certificato in NDES". Selezionare la combinazione appropriata di utilizzi delle chiavi dall'elenco Utilizzo chiavi mappato al modello NDES configurato nel Registro di sistema. In questo esempio, il modello di certificato ENTRA JOINED WHFB Authentication è stato aggiunto al nome del valore del Registro di sistema SignatureTemplate . L'utilizzo della chiave mappato al nome del valore del Registro di sistema è Firma digitale

- Selezionare un profilo certificato attendibile configurato in precedenza che corrisponda al certificato radice dell'autorità di certificazione emittente come certificato radice per il profilo

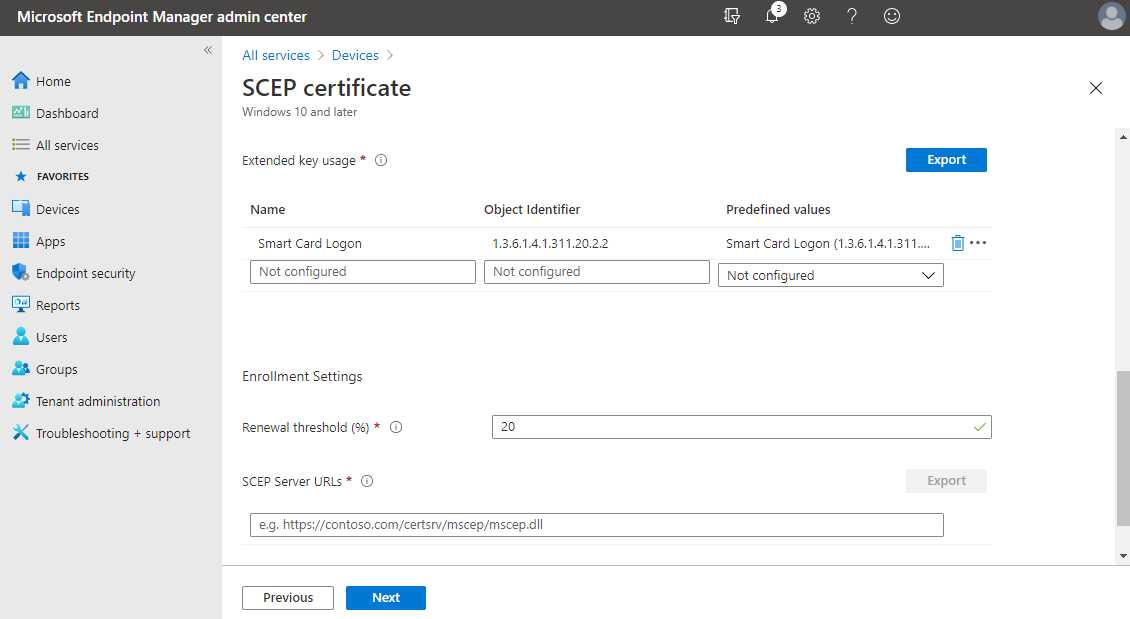

- In Utilizzo chiave estesa digitare Accesso smart card in Nome. Digitare 1.3.6.1.4.1.311.20.2.2 in Identificatore oggetto. Selezionare Aggiungi

- Digitare una percentuale (senza il segno di percentuale) accanto a Soglia di rinnovo per determinare quando il certificato deve tentare di rinnovare. Il valore consigliato è 20

- In URL del server SCEP digitare il nome esterno completo del proxy dell'applicazione Microsoft Entra configurato. Aggiungere al nome /certsrv/mscep/mscep.dll. Ad esempio:

https://ndes-mtephendemo.msappproxy.net/certsrv/mscep/mscep.dll. Selezionare Aggiungi. Ripetere questo passaggio per ogni proxy dell'applicazione NDES Microsoft Entra configurato per il rilascio di certificati Windows Hello for Business. Microsoft Intune load robin bilancia le richieste tra gli URL elencati nel profilo certificato SCEP - Selezionare Avanti

- Selezionare Avanti più volte per ignorare i passaggi Tag di ambito, Assegnazioni e Regole di applicabilità della procedura guidata e selezionare Crea

Assegnare un gruppo al profilo certificato di registrazione certificati WHFB

Eseguire l'accesso a una workstation con accesso equivalente a un utente di dominio.

- Accedere all'interfaccia di amministrazione di Microsoft Intune

- Selezionare Dispositivi e quindi Profili di configurazione

- Selezionare Registrazione certificati WHFB

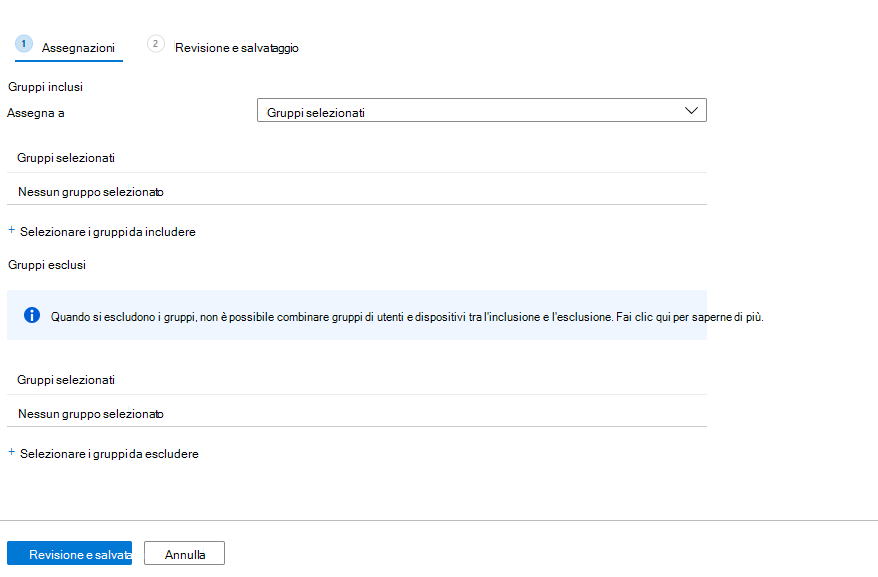

- Selezionare Proprietà e quindi selezionare Modifica accanto alla sezione Assegnazioni

- Nel riquadro Assegnazioni selezionare Selezionato Gruppi nell'elenco Assegna a. Selezionare Seleziona gruppi da includere.

- Selezionare il gruppo Utenti del certificato WHFB ENTRA JOIN . Seleziona seleziona

- Selezionare Rivedi e salva e quindi Salva

La configurazione è stata completata correttamente. Aggiungere gli utenti che devono registrare un certificato di autenticazione Windows Hello for Business nel gruppo Utenti del certificato WHFB AGGIUNTO a ENTRA. Questo gruppo, combinato con la configurazione Windows Hello for Business registrazione del dispositivo, richiede all'utente di registrarsi per Windows Hello for Business e registrare un certificato che può essere usato per l'autenticazione nelle risorse locali.

Nota

Il provider di servizi di configurazione Passport for Work (CSP) usato per gestire Windows Hello for Business con Mobile Gestione dispositivi (MDM) contiene un criterio denominato UseCertificateForOnPremAuth. Questo criterio non è necessario quando si distribuiscono i certificati agli utenti Windows Hello for Business tramite le istruzioni descritte in questo documento e non devono essere configurati. I dispositivi gestiti con MDM in cui è abilitato UseCertificateForOnPremAuth non riusciranno a controllare i prerequisiti per il provisioning Windows Hello for Business. Questo errore impedirà agli utenti di configurare Windows Hello for Business se non lo hanno già configurato.

Esame della sezione

- Requisiti

- Preparare Microsoft Entra Connect

- Preparare l'account del servizio Network Device Enrollment Services (NDES)

- Preparare l'autorità di certificazione di Active Directory

- Installare e configurare il ruolo NDES

- Configurare i servizi di registrazione dispositivi di rete per l'uso con Microsoft Intune

- Scaricare, installare e configurare il connettore di certificati Intune

- Creare e assegnare un semplice protocollo di registrazione certificati (profilo certificato SCEP)