Preparare e distribuire Active Directory Federation Services - Attendibilità chiave locale

Questo articolo descrive le funzionalità o gli scenari Windows Hello for Business applicabili a:

-

Tipo di distribuzione: on-premises

-

Tipo di attendibilità:con attendibilità delle chiavi

-

Tipo di join:dominio

Windows Hello for Business funziona esclusivamente con il ruolo Active Directory Federation Service (AD FS) incluso in Windows Server. Il modello di distribuzione dell'attendibilità delle chiavi locale usa AD FS per la registrazione della chiave e la registrazione del dispositivo.

Le indicazioni seguenti descrivono la distribuzione di una nuova istanza di AD FS usando Windows Information Database (WID) come database di configurazione.

WID è ideale per ambienti con non più di 30 server federativi e non più di 100 attendibilità della relying party. Se l'ambiente supera uno di questi fattori o deve fornire la risoluzione degli artefatti SAML, il rilevamento della riproduzione dei token o se AD FS deve funzionare come ruolo del provider federato, la distribuzione richiede l'uso di SQL come database di configurazione.

Per distribuire AD FS usando SQL come database di configurazione, vedere l'elenco di controllo Distribuzione di una farm server federativa .

Una nuova farm AD FS deve avere almeno due server federativi per un corretto bilanciamento del carico, che può essere eseguito con periferiche di rete esterne o con l'uso del ruolo bilanciamento del carico di rete incluso in Windows Server.

Preparare la distribuzione di AD FS installando e aggiornando due server Windows.

Registrare per un certificato di autenticazione del server TLS

In genere, il servizio federativo è un ruolo perimetrale. Tuttavia, i servizi e l'istanza di federazione utilizzati per la distribuzione locale di Windows Hello for Business non richiedono la connessione Internet.

Il ruolo AD FS richiede un certificato di autenticazione server per i servizi federativi ed è possibile usare un certificato emesso dalla CA aziendale (interna). Il certificato di autenticazione server deve avere i nomi seguenti inclusi nel certificato, se si richiede un singolo certificato per ogni nodo della farm federativa:

- Nome soggetto: fqdn interno del server federativo

- Nome alternativo soggetto: nome del servizio federativo (ad esempio sts.corp.contoso.com) o una voce jolly appropriata (ad esempio *.corp.contoso.com)

Il nome del servizio federativo viene impostato quando viene configurato il ruolo ADFS. Puoi scegliere qualsiasi nome, basta che sia diverso dal nome del server o dell'host. Ad esempio, è possibile denominare gli adfs del server host e i st del servizio federativo. In questo esempio, il nome di dominio completo dell'host viene adfs.corp.contoso.com e il nome di dominio completo del servizio federativo viene sts.corp.contoso.com.

È anche possibile rilasciare un certificato per tutti gli host nella farm. Se è stata scelta questa opzione, lasciare vuoto il nome del soggetto e includere tutti i nomi nel nome alternativo dell'oggetto durante la creazione della richiesta di certificato. Tutti i nomi devono includere il nome di dominio completo di ogni host della farm e il nome del servizio federativo.

Quando si crea un certificato con caratteri jolly, contrassegnare la chiave privata come esportabile, in modo che lo stesso certificato possa essere distribuito in ogni server federativo e proxy dell'applicazione Web all'interno della farm AD FS. Il certificato deve essere attendibile (catena a una CA radice attendibile). Dopo aver richiesto e registrato il certificato di autenticazione server in un nodo, puoi esportare il certificato e la chiave privata in un file PFX utilizzando la console Gestione certificati. Puoi quindi importare il certificato nei nodi rimanenti della farm AD FS.

Assicurarsi di registrare o importare il certificato nell'archivio certificati del computer del server ADFS. Inoltre, assicurati che tutti i nodi della farm abbiano il certificato di autenticazione server TLS appropriato.

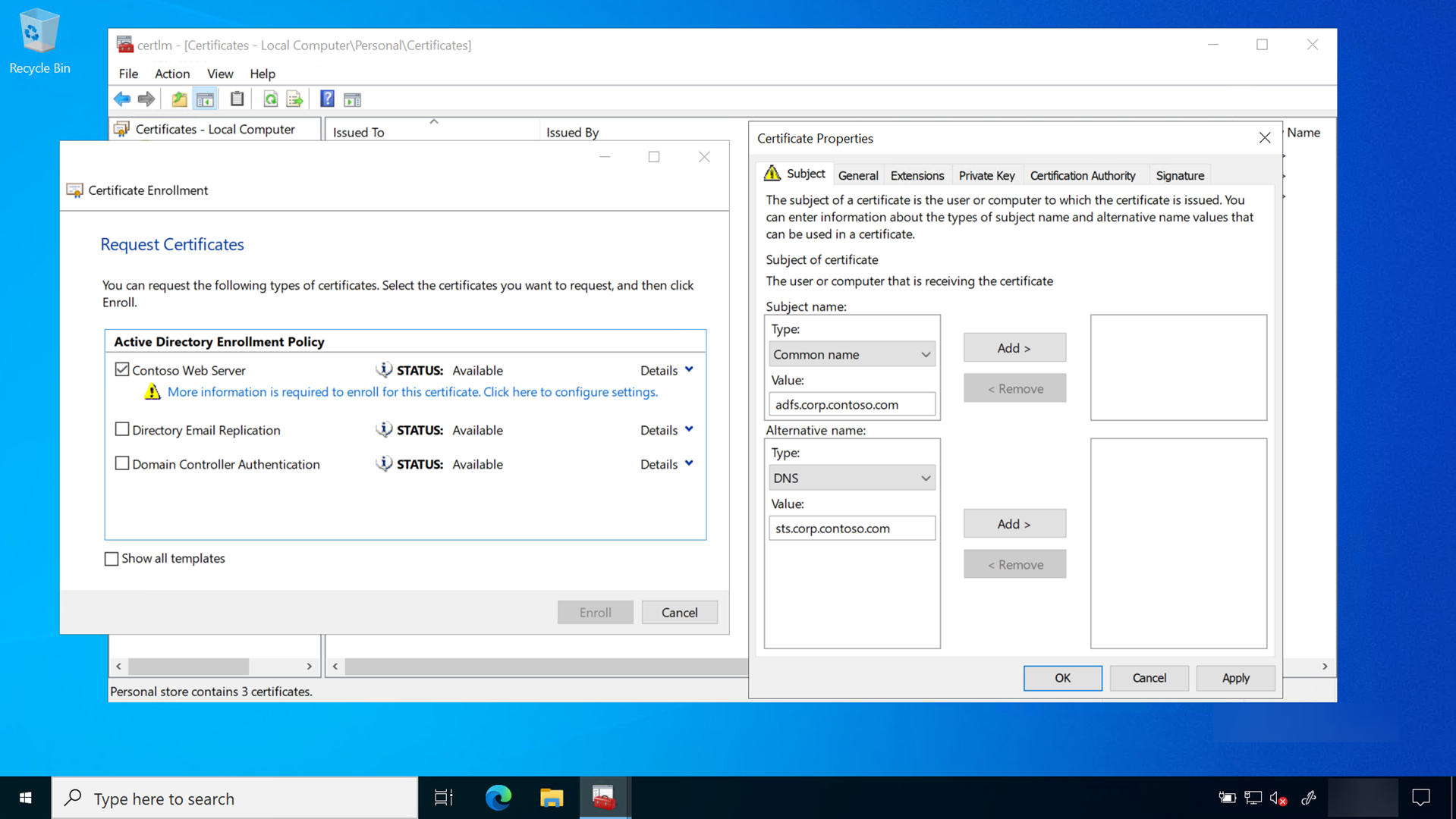

Registrazione del certificato di autenticazione AD FS

Accedere al server federativo con credenziali equivalenti all'amministratore di dominio .

- Avviare Gestione certificati computer locale (certlm.msc)

- Espandere il nodo Personale nel riquadro di spostamento

- Fai clic con il pulsante destro del mouse su Personale. Selezionare Tutte le attività > Richiedi nuovo certificato

- Selezionare Avanti nella pagina Prima di iniziare

- Selezionare Avanti nella pagina Seleziona criteri di registrazione certificati

- Nella pagina Richiedi certificati selezionare la casella di controllo Server Web interno

-

⚠Selezionare ️ Altre informazioni sono necessarie per la registrazione per questo certificato. Fare clic qui per configurare le impostazioni collegamento

- In Nome oggetto seleziona Nome comune dall'elenco Tipo. Digitare il nome di dominio completo del computer che ospita il ruolo AD FS e quindi selezionare Aggiungi

- In Nome alternativo seleziona DNS dall'elenco Tipo. Digitare il nome di dominio completo del nome che verrà usato per i servizi federativi (sts.corp.contoso.com). Il nome usato qui DEVE corrispondere al nome usato durante la configurazione del ruolo del server AD FS. Selezionare Aggiungi e OK al termine

- Selezionare Registra

Un certificato di autenticazione server dovrebbe essere visualizzato nell'archivio certificati personale del computer.

Distribuire il ruolo AD FS

Importante

Completa la configurazione di AD FS per intero sul primo server della farm prima di aggiungere il secondo server alla farm AD FS. Al termine, il secondo server riceve la configurazione tramite il database di configurazione condiviso quando viene aggiunto alla farm AD FS.

Accedere al server federativo con credenziali equivalenti all'amministratore dell'organizzazione .

- Avvia Server Manager. Selezionare Server locale nel riquadro di spostamento

- Selezionare Gestisci > aggiungi ruoli e funzionalità

- Selezionare Avanti nella pagina Prima di iniziare

- Nella pagina Seleziona tipo di installazione selezionare Installazione basata su ruoli o basata su > funzionalità Avanti

- Nella pagina Selezione server di destinazione scegli Selezionare un server dal pool di server. Selezionare il server federativo dall'elenco Pool di server e Avanti

- Nella pagina Selezione ruoli server selezionare Active Directory Federation Services e Avanti

- Selezionare Avanti nella pagina Seleziona funzionalità

- Selezionare Avanti nella pagina Servizio federativo Active Directory

- Selezionare Installa per avviare l'installazione del ruolo

Esaminare per convalidare la distribuzione di AD FS

Prima di continuare con la distribuzione, convalida lo stato della distribuzione rivedendo gli elementi seguenti:

- Verificare che la farm AD FS usi la configurazione del database corretta

- Verificare che la farm AD FS disponga di un numero adeguato di nodi e che il carico sia bilanciato correttamente per il carico previsto

- Verificare che tutti i server AD FS nella farm abbiano installato gli aggiornamenti più recenti

- Conferma che tutti i server AD FS abbiano un certificato di autenticazione server valido

Prerequisiti dell'account del servizio di registrazione del dispositivo

L'uso degli account del servizio gestito di gruppo (GMSA) è il modo preferito per distribuire gli account del servizio per i servizi che li supportano. Gli GMSA presentano vantaggi di sicurezza rispetto agli account utente normali perché Windows gestisce la gestione delle password. Questo significa che la password è lunga, complessa e cambia periodicamente. AD FS supporta gli GMSA e deve essere configurato usandoli per una maggiore sicurezza.

GSMA usa il servizio di distribuzione delle chiavi Microsoft che si trova nei controller di dominio. Prima di poter creare un account GSMA, è innanzitutto necessario creare una chiave radice per il servizio. Puoi ignorare questo passaggio se l'ambiente utilizza già GSMA.

Creare la chiave radice del servizio distribuzione chiavi

Accedere a un controller di dominio con credenziali equivalenti all'amministratore dell'organizzazione .

Avviare una console di PowerShell con privilegi elevati ed eseguire il comando seguente:

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)

Configurare il ruolo Active Directory Federation Services

Usare le procedure seguenti per configurare AD FS.

Accedere al server federativo con credenziali equivalenti all'amministratore di dominio . Queste procedure presuppongono che stai configurando il primo server federativo in una farm di server federativi.

- Avviare Server Manager

- Selezionare il flag di notifica nell'angolo in alto a destra e selezionare Configura i servizi federativi in questo server

- Nella pagina iniziale selezionare Crea la prima server farm federativa > Avanti

- Nella pagina Connetti a Active Directory Domain Services selezionare Avanti

- Nella pagina Impostazione proprietà del servizio, seleziona il certificato registrato o importato recentemente dall'elenco Certificato SSL. Il certificato è probabilmente denominato in base al servizio federativo, ad esempio sts.corp.contoso.com

- Selezionare il nome del servizio federativo dall'elenco Nome servizio federativo

- Digitare il nome visualizzato del servizio federativo nella casella di testo. Questo è il nome che vedono gli utenti quando eseguono l'accesso. Selezionare Avanti

- Nella pagina Impostazione account servizio seleziona Crea account del servizio gestito del gruppo. Nella casella Nome account digitare adfssvc

- Nella pagina Specifica database di configurazione selezionare Crea un database in questo server usando Database interno di Windows e selezionare Avanti

- Nella pagina Opzioni di revisione selezionare Avanti

- Nella pagina Controlli prerequisiti selezionare Configura

- Al termine del processo, selezionare Chiudi

Aggiungere l'account del servizio AD FS al gruppo Key Admins

Durante Windows Hello for Business registrazione, la chiave pubblica viene registrata in un attributo dell'oggetto utente in Active Directory. Per assicurarsi che il servizio AD FS possa aggiungere e rimuovere chiavi fa parte del normale flusso di lavoro, deve essere membro del gruppo globale Key Admins .

Accedere a un controller di dominio o a una workstation di gestione con credenziali equivalenti all'amministratore di dominio .

- Apri Utenti e computer di Active Directory

- Selezionare il contenitore Utenti nel riquadro di spostamento

- Fare clic con il pulsante destro del mouse su Key Admins nel riquadro dei dettagli e scegliere Proprietà

- Selezionare l'opzione Aggiungi membri > ...

- Nella casella di testo Immettere i nomi degli oggetti da selezionare digita adfssvc. Selezionare OK

- Selezionare OK per tornare a Utenti e computer di Active Directory

- Passare al server che ospita il ruolo AD FS e riavviarlo

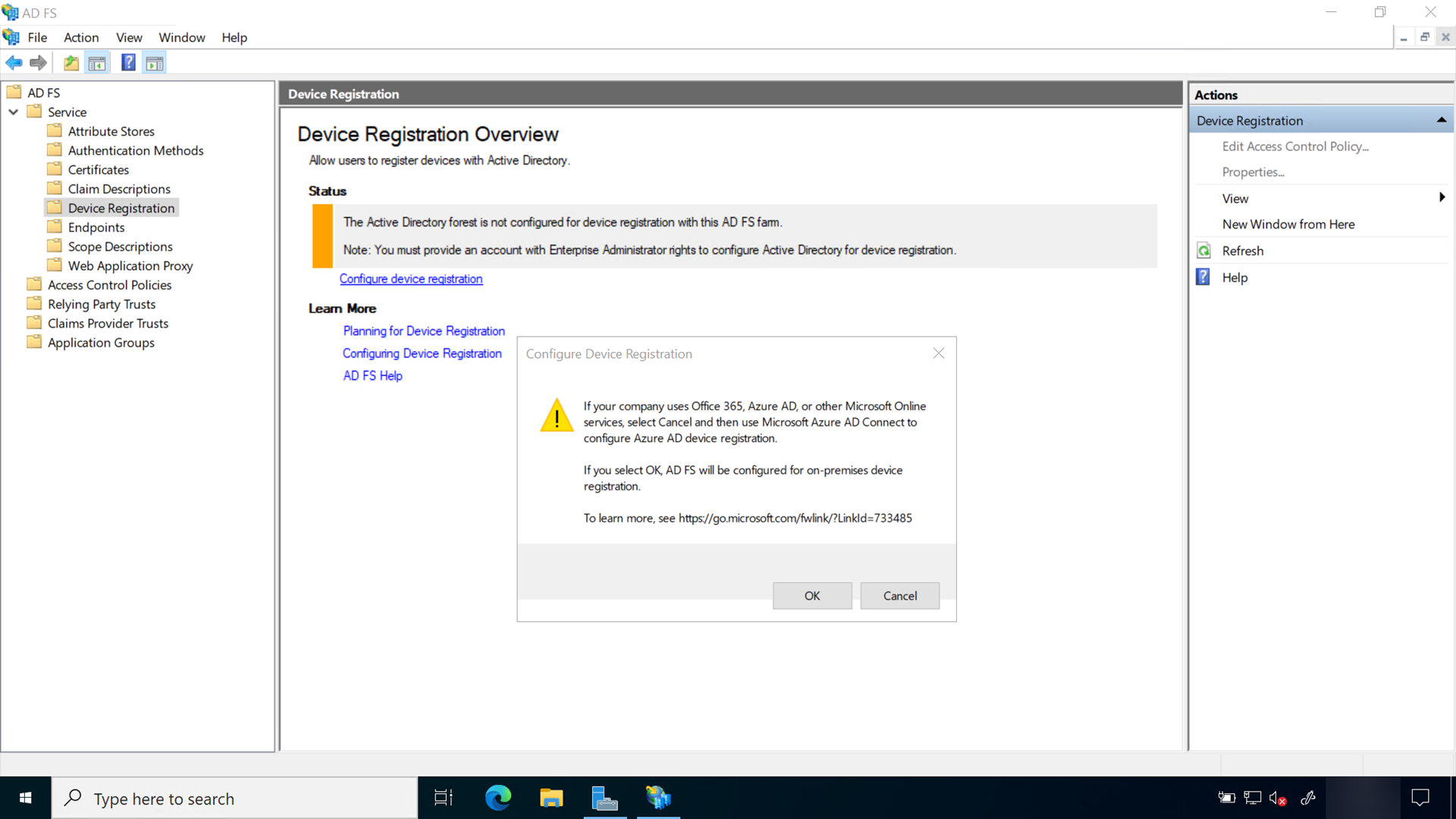

Configurare il servizio di registrazione del dispositivo

Accedere al server federativo con credenziali equivalenti all'amministratore dell'organizzazione . Queste istruzioni presuppongono che stai configurando il primo server federativo in una farm di server federativi.

- Aprire la console di gestione di AD FS

- Nel riquadro di spostamento espandere Servizio. Selezionare Registrazione dispositivo

- Nel riquadro dei dettagli selezionare Configura registrazione del dispositivo

- Nella finestra di dialogo Configura registrazione dispositivo selezionare OK

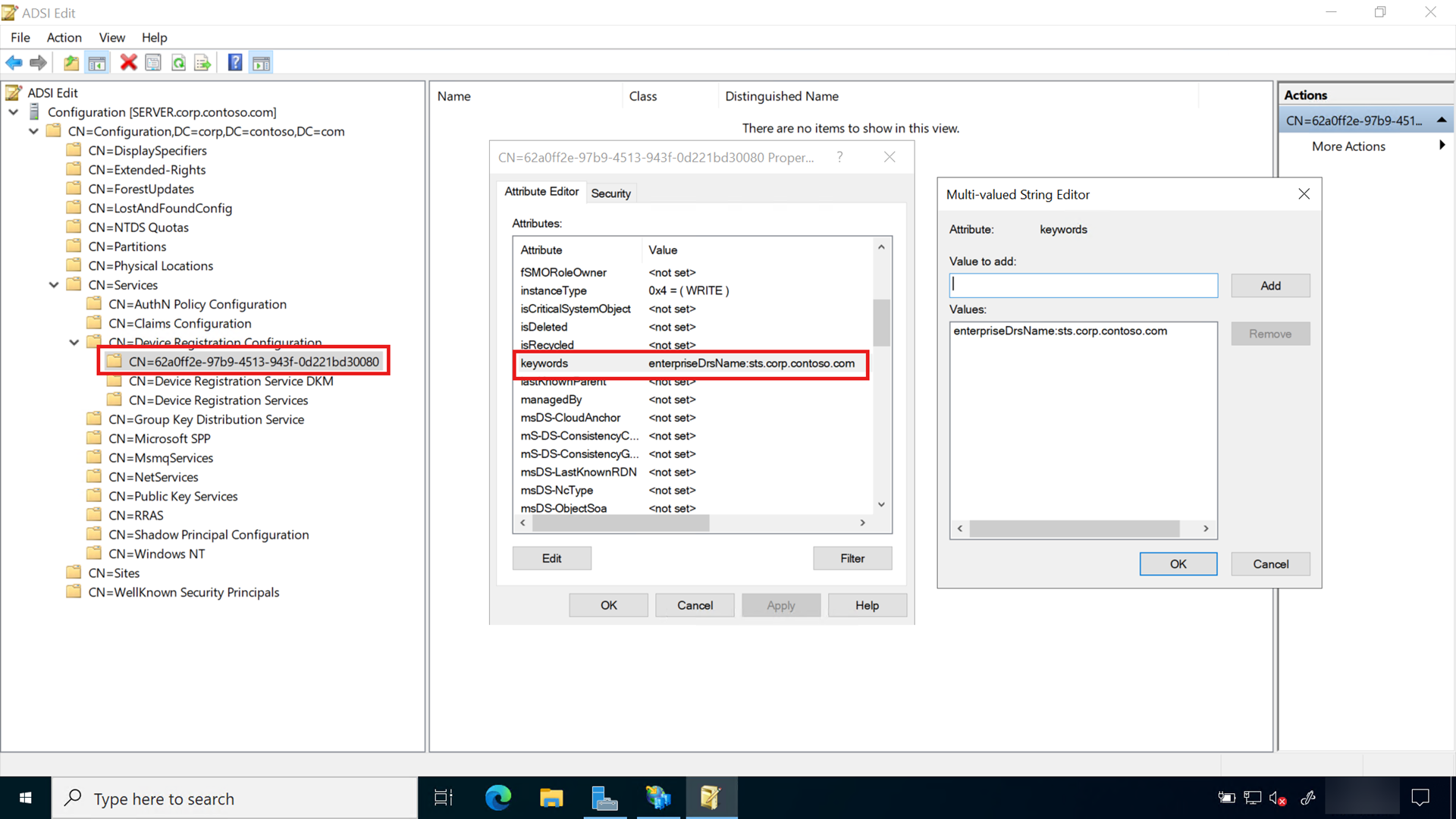

Attivando la registrazione del dispositivo da AD FS, crea il punto di connessione del servizio (SCP) nella partizione di configurazione di Active Directory. Lo SCP viene usato per archiviare le informazioni di registrazione del dispositivo rilevate automaticamente dai client Windows.

Esaminare per convalidare la configurazione di AD FS e Active Directory

Prima di continuare con la distribuzione, convalida lo stato della distribuzione rivedendo gli elementi seguenti:

- Registrare le informazioni sul certificato AD FS e impostare un promemoria per il rinnovo almeno sei settimane prima della scadenza. Le informazioni rilevanti includono: numero di serie del certificato, identificazione personale, nome comune, nome alternativo soggetto, nome del server host fisico, data di emissione, data di scadenza e fornitore della CA emittente (se un certificato non Microsoft)

- Verificare di aver aggiunto l'account del servizio AD FS al gruppo KeyAdmins

- Verificare di aver abilitato il servizio Registrazione dispositivi

Server federativi aggiuntivi

Le organizzazioni devono distribuire più di un server federativo nella loro farm federativa per la disponibilità elevata. Devi avere almeno due servizi federativi nella farm AD FS, ma probabilmente la maggioranza delle organizzazioni ne hanno di più. Questo dipende in gran parte del numero di dispositivi e utenti che usano i servizi forniti dalla farm AD FS.

Certificato di autenticazione server

Ogni server che aggiungi alla farm AD FS deve avere un certificato di autenticazione server corretto. Fai riferimento alla sezione Registrazione di un certificato di autenticazione server TLS di questo documento per determinare i requisiti per il certificato di autenticazione server. Come affermato in precedenza, il server AD FS utilizzato esclusivamente per le distribuzioni locali di Windows Hello for Business può utilizzare i certificati di autenticazione server enterprise anziché i certificati di autenticazione server rilasciati dalle autorità di certificazione pubbliche.

Installare server aggiuntivi

L'aggiunta di server federativi alla farm AD FS esistente inizia con la garanzia che il server sia completamente patchato, per includere Windows Server 2016 Aggiornamento necessario per supportare le distribuzioni Windows Hello for Business (https://aka.ms/whfbadfs1703). Quindi, installa il ruolo di Active Directory Federation Services nei server aggiuntivi e configura il server come server aggiuntivo in una farm esistente.

Bilanciamento del carico di AD FS

In molti ambienti si esegue il bilanciamento del carico con dispositivi hardware. Gli ambienti senza funzionalità di bilanciamento del carico hardware possono sfruttare la funzionalità di bilanciamento del carico di rete inclusa in Windows Server per bilanciare il carico dei server AD FS nella farm federativa. Installa la funzionalità Bilanciamento carico di rete di Windows in tutti i nodi della farm AD FS che deve avere il carico bilanciato.

Installare la funzionalità di bilanciamento del carico di rete nei server AD FS

Accedere al server federativo con credenziali equivalenti all'amministratore dell'organizzazione .

- Avvia Server Manager. Selezionare Server locale nel riquadro di spostamento

- Selezionare Gestisci e quindi Aggiungi ruoli e funzionalità

- Selezionare Avanti nella pagina Prima di iniziare

- Nella pagina Seleziona tipo di installazione selezionare Installazione basata su ruoli o basata su funzionalità e selezionare Avanti

- Nella pagina Selezione server di destinazione scegli Selezionare un server dal pool di server. Seleziona il server federativo dall'elenco Pool di server. Selezionare Avanti

- Nella pagina Selezione ruoli server selezionare Avanti

- Selezionare Bilanciamento carico di rete nella pagina Seleziona funzionalità

- Selezionare Installa per avviare l'installazione della funzionalità

Configurare il bilanciamento carico di rete per AD FS

Prima di poter bilanciare il carico di tutti i nodi della farm AD FS, devi innanzitutto creare un nuovo cluster di bilanciamento del carico. Dopo aver creato il cluster, puoi aggiungere nuovi nodi al cluster.

Accedere a un nodo della farm federativa con credenziali equivalenti di amministratore .

- Aprire Gestione bilanciamento del carico di rete da Strumenti di amministrazione

- Fare clic con il pulsante destro del mouse su Cluster di bilanciamento del carico di rete e quindi scegliere Nuovo cluster

- Per connettersi all'host che deve far parte del nuovo cluster, nella casella di testo Host digitare il nome dell'host e quindi selezionare Connetti

- Selezionare l'interfaccia che si vuole usare con il cluster e quindi selezionare Avanti (l'interfaccia ospita l'indirizzo IP virtuale e riceve il traffico client da bilanciare il carico)

- In Parametri host, seleziona un valore in Priorità (identificatore univoco host). Questo parametro specifica un ID univoco per ogni host. L'host con la priorità numerica inferiore tra i membri correnti del cluster gestisce tutto il traffico di rete del cluster non coperto da alcuna regola di porta. Selezionare Avanti

- In Indirizzi IP cluster selezionare Aggiungi e digitare l'indirizzo IP del cluster condiviso da ogni host nel cluster. Il bilanciamento carico di rete aggiunge questo indirizzo IP allo stack TCP/IP nell'interfaccia selezionata di tutti gli host che sono stati scelti come parte del cluster. Selezionare Avanti

- In Parametri cluster, seleziona i valori in Indirizzo IP e Subnet mask (per gli indirizzi IPv6 non è richiesto il valore della subnet mask). Digitare il nome Internet completo che gli utenti useranno per accedere a questo cluster bilanciamento carico di rete

- In modalità operazione cluster selezionare Unicast per specificare che per le operazioni del cluster deve essere usato un indirizzo MAC (Media Access Control) unicast. In modalità unicast, l'indirizzo MAC del cluster viene assegnato alla scheda di rete del computer e l'indirizzo MAC predefinito della scheda di rete non viene utilizzato. È consigliabile accettare le impostazioni predefinite per unicast. Selezionare Avanti

- In Regole porta selezionare Modifica per modificare le regole di porta predefinite per l'uso della porta 443

Server AD FS aggiuntivi

- Per aggiungere altri host al cluster, fare clic con il pulsante destro del mouse sul nuovo cluster e quindi scegliere Aggiungi host al cluster

- Configura i parametri host (inclusa la priorità host, gli indirizzi IP dedicati e il peso del carico) per gli host aggiuntivi seguendo le stesse istruzioni utilizzate per configurare l'host iniziale. Poiché si aggiungono host a un cluster già configurato, tutti i parametri a livello di cluster rimangono invariati

Configurare il DNS per la registrazione dei dispositivi

Accedere al controller di dominio o alla workstation amministrativa con credenziali equivalenti all'amministratore di dominio.

Per completare questa attività è necessario il nome del servizio federativo . È possibile visualizzare il nome del servizio federativo selezionando Modifica proprietà servizio federativo dalla panoramica azioni della console di gestione di AD FS o usando (Get-AdfsProperties).Hostname. (PowerShell) nel server AD FS.

- Aprire la console di gestione DNS

- Nel riquadro di spostamento espandere il nodo del nome del controller di dominio e le zone di ricerca diretta

- Nel riquadro di spostamento selezionare il nodo con il nome del nome di dominio interno di Active Directory

- Nel riquadro di spostamento fare clic con il pulsante destro del mouse sul nodo del nome di dominio e scegliere Nuovo host (A o AAAA)

- Nella casella Nome digita il nome del servizio federativo. Nella casella Indirizzo IP, digita l'indirizzo IP del tuo server federativo. Selezionare Aggiungi host

- Fare clic con il pulsante destro del mouse sul

<domain_name>nodo e scegliere Nuovo alias (CNAME) - Nella finestra di dialogo Nuovo record di risorse digitare

enterpriseregistrationnella casella Nome alias - Nella casella nome di dominio completo (FQDN) dell'host di destinazione digitare

federation_service_farm_name.<domain_name_fqdne selezionare OK - Chiudi la console di gestione DNS

Nota

Se la foresta ha più suffissi UPN, assicurarsi che enterpriseregistration.<upnsuffix_fqdn> sia presente per ogni suffisso.

Configurare l'area intranet per includere il servizio federativo

Il provisioning di Windows Hello presenta le pagine Web del servizio federativo. Configurare l'area intranet per includere il servizio federativo in modo che l'utente possa autenticarsi al servizio federativo utilizzando l'autenticazione integrata. Senza questa impostazione, la connessione al servizio federativo durante il provisioning di Windows Hello richiede all'utente l'autenticazione.

Creare un criterio di gruppo dell'area intranet

Accedere al controller di dominio o alla workstation amministrativa con le credenziali equivalenti Amministrazione dominio:

- Avviare Criteri di gruppo Management Console (

gpmc.msc) - Espandere il dominio e selezionare il nodo oggetto Criteri di gruppo nel riquadro di spostamento

- Fai clic con il pulsante destro del mouse su Oggetto Criteri di gruppo e seleziona Nuovo.

- Digitare Impostazioni area Intranet nella casella nome e selezionare OK

- Nel riquadro del contenuto fare clic con il pulsante destro del mouse sull'oggetto Impostazioni area Intranet Criteri di gruppo e scegliere Modifica

- Nel riquadro di spostamento espandere Criteri in Configurazione computer

- Espandere Modelli > amministrativi Componente > Windows Internet Explorer > Internet Pannello di controllo >pagina Sicurezza. Aprire l'elenco di assegnazione da sito a zona

- Selezionare Abilita > mostra. Nella colonna Nome valore digita l'url del servizio federativo che inizia con https. Nella colonna Valore digita il numero 1. Selezionare OK due volte, quindi chiudere il Editor gestione Criteri di gruppo

Distribuire l'oggetto Criteri di gruppo dell'area intranet

- Avvia la Console Gestione Criteri di gruppo (gpmc.msc)

- Nel riquadro di spostamento espandere il dominio e fare clic con il pulsante destro del mouse sul nodo con il nome di dominio active directory e scegliere Collega un oggetto Criteri di gruppo esistente...

- Nella finestra di dialogo Seleziona oggetto Criteri di gruppo selezionare Impostazioni area Intranet o il nome dell'oggetto Windows Hello for Business Criteri di gruppo creato in precedenza e selezionare OK

Convalidare e distribuire l'autenticazione a più fattori (MFA)

Windows Hello for Business richiede che gli utenti eseguano l'autenticazione a più fattori prima di registrarsi al servizio. Le distribuzioni locali possono essere usate come opzione MFA:

- Certificati

Nota

Quando si usa questa opzione, i certificati devono essere distribuiti agli utenti. Ad esempio, gli utenti possono usare la smart card o la smart card virtuale come opzione di autenticazione del certificato.

- Provider di autenticazione non Microsoft per AD FS

- provider di autenticazione personalizzato per AD FS

Importante

A partire dal 1° luglio 2019, Microsoft non offrirà più il server MFA per le nuove distribuzioni. I nuovi clienti che desiderano richiedere l'autenticazione a più fattori dagli utenti devono usare l'autenticazione a più fattori Microsoft Entra basata sul cloud. I clienti esistenti che hanno attivato il server MFA prima del 1° luglio potranno scaricare la versione più recente, gli aggiornamenti futuri e generare le credenziali di attivazione come di consueto.

Per informazioni sui metodi di autenticazione non Microsoft disponibili, vedere Configurare metodi di autenticazione aggiuntivi per AD FS. Per la creazione di un metodo di autenticazione personalizzato, vedere Compilare un metodo di autenticazione personalizzato per AD FS in Windows Server

Seguire la guida all'integrazione e alla distribuzione per il provider di autenticazione selezionato per integrarlo e distribuirlo in AD FS. Assicurarsi che il provider di autenticazione sia selezionato come opzione di autenticazione a più fattori nei criteri di autenticazione di AD FS. Per informazioni sulla configurazione dei criteri di autenticazione di AD FS, vedere Configurare i criteri di autenticazione.

Suggerimento

Quando si convalida la configurazione di AD FS, verificare se è necessario aggiornare la configurazione delle stringhe dell'agente utente per supportare Windows Integrated Authentication (WIA). Per altre informazioni, vedere Modificare le impostazioni di WIASupportedUserAgent.

Esaminare per convalidare la configurazione

Prima di continuare con la distribuzione, convalida lo stato della distribuzione rivedendo gli elementi seguenti:

- Verificare che tutti i server AD FS abbiano un certificato di autenticazione server valido. Il soggetto del certificato è il nome comune (FQDN) dell'host o un nome con caratteri jolly. Il nome alternativo del certificato contiene caratteri jolly o il nome FQDN del servizio federativo

- Verificare che la farm AD FS disponga di un numero adeguato di nodi e che il carico sia bilanciato correttamente per il carico previsto

- Verificare di aver riavviato il servizio AD FS

- Verifica di aver creato un record A DNS per il servizio federativo e che l'indirizzo IP utilizzato sia l'indirizzo IP con carico bilanciato

- Verificare di aver creato e distribuito le impostazioni dell'area Intranet per impedire la doppia autenticazione al server federativo

- Verificare di aver distribuito una soluzione MFA per AD FS