Protezione avanzata delle credenziali

Oltre all'adozione dell'accesso senza password, le organizzazioni possono rafforzare la sicurezza per le credenziali utente e di dominio in Windows 11 con Credential Guard e Remote Credential Guard.

Protezione dell'autorità di sicurezza locale (LSA)

Windows dispone di diversi processi critici per verificare l'identità di un utente. I processi di verifica includono LSA (Local Security Authority), responsabile dell'autenticazione degli utenti e della verifica degli accessi di Windows. LSA gestisce i token e le credenziali usati per l'accesso Single Sign-On a un account Microsoft e a un account ID Entra.

Caricando solo codice firmato attendibile, LSA offre una protezione significativa dal furto di credenziali. La protezione LSA supporta la configurazione usando criteri di gruppo e altre soluzioni di gestione dei dispositivi.

Novità di Windows 11 versione 24H2

Per proteggere queste credenziali, la protezione LSA è abilitata per impostazione predefinita in tutti i dispositivi (MSA, Microsoft Entra aggiunti, ibridi e locali). Per le nuove installazioni, è abilitato immediatamente. Per gli aggiornamenti, viene abilitato dopo il riavvio dopo un periodo di valutazione di cinque giorni.

Gli utenti hanno la possibilità di gestire lo stato di protezione LSA nell'applicazione Sicurezza di Windows in Device Security>Core Isolation>Local Security Authority protection.

Per garantire una transizione senza problemi e una sicurezza avanzata per tutti gli utenti, i criteri aziendali per la protezione LSA hanno la precedenza sull'abilitazione all'aggiornamento.

Ulteriori informazioni

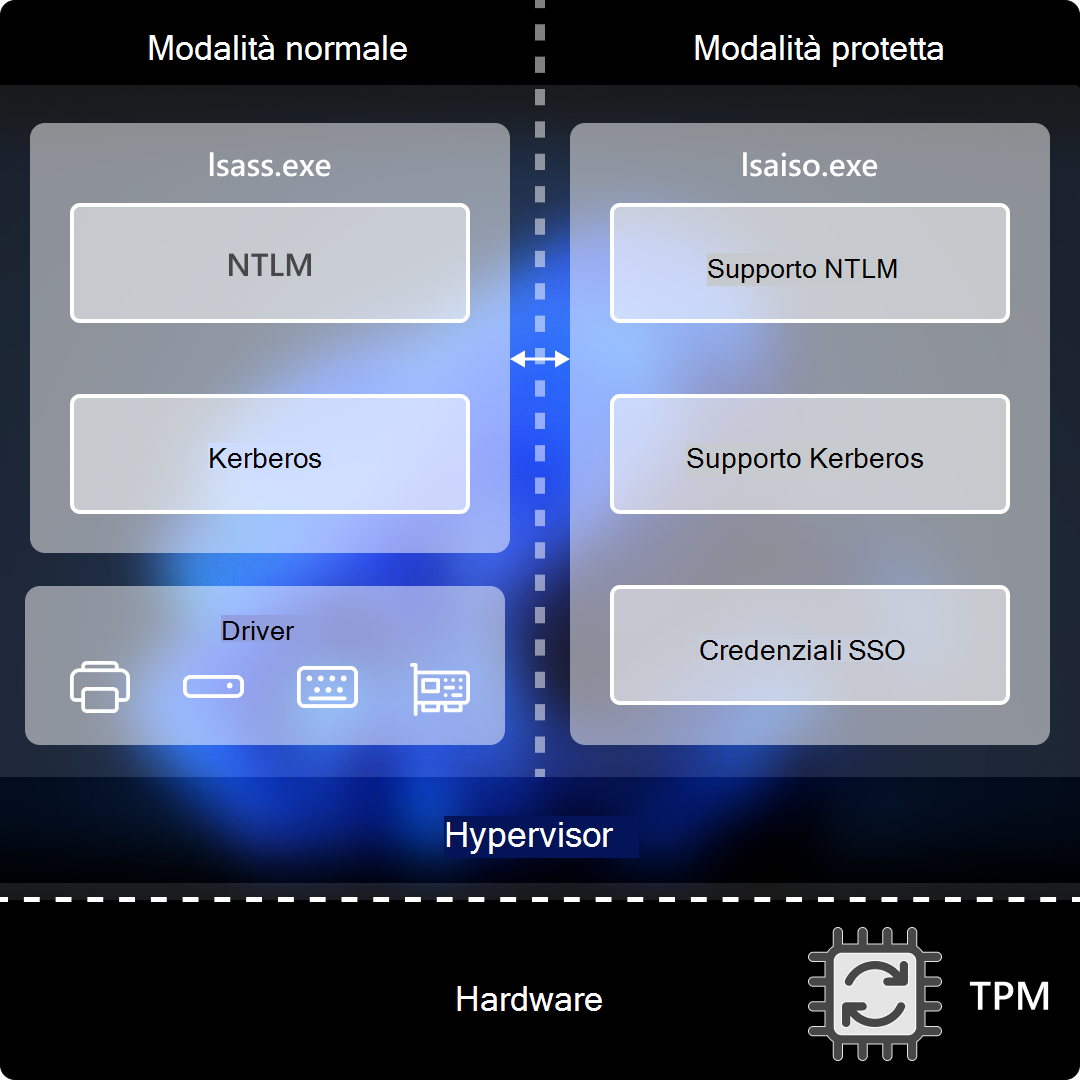

Credential Guard

Credential Guard usa la sicurezza basata su hardware e basata su virtualizzazione (VBS) per proteggersi dal furto di credenziali. Con Credential Guard, l'autorità di sicurezza locale archivia e protegge i segreti di Active Directory (AD) in un ambiente isolato non accessibile al resto del sistema operativo. Per comunicare con il processo LSA isolato, l'autorità di protezione locale usa RPC (Remote Procedure Call).

Proteggendo il processo LSA con la sicurezza basata su virtualizzazione, Credential Guard protegge i sistemi dalle tecniche di attacco di furto delle credenziali utente, ad esempio Pass-the-Hash o Pass-the-Ticket. Consente inoltre di impedire al malware di accedere ai segreti di sistema anche se il processo è in esecuzione con privilegi di amministratore.

Novità di Windows 11 versione 24H2

Le protezioni di Credential Guard vengono espanse per includere facoltativamente le password dell'account computer per i dispositivi aggiunti ad Active Directory. Gli amministratori possono abilitare la modalità di controllo o l'imposizione di questa funzionalità usando le impostazioni dei criteri di Credential Guard.

Ulteriori informazioni

Remote Credential Guard

Remote Credential Guard consente alle organizzazioni di proteggere le credenziali tramite una connessione Desktop remoto reindirizzando le richieste Kerberos al dispositivo che richiede la connessione. Offre anche esperienze di accesso Single Sign-On per le sessioni di Desktop remoto.

Le credenziali di amministratore hanno privilegi elevati e devono essere protette. Quando Remote Credential Guard è configurato per la connessione durante le sessioni di Desktop remoto, le credenziali e i derivati delle credenziali non vengono mai passati in rete al dispositivo di destinazione. Se il dispositivo di destinazione è compromesso, le credenziali non vengono esposte.

Ulteriori informazioni

Protezione delle chiavi VBS

Protezione delle chiavi VBS

La protezione delle chiavi VBS consente agli sviluppatori di proteggere le chiavi di crittografia usando la sicurezza basata su virtualizzazione (VBS). VBS usa la funzionalità di estensione di virtualizzazione della CPU per creare un runtime isolato al di fuori del normale sistema operativo. Quando sono in uso, le chiavi VBS vengono isolate in un processo sicuro, consentendo l'esecuzione di operazioni chiave senza mai esporre il materiale della chiave privata all'esterno di questo spazio. Inattivi, il materiale della chiave privata viene crittografato da una chiave TPM, che associa le chiavi VBS al dispositivo. Le chiavi protette in questo modo non possono essere sottoposte a dump dalla memoria del processo o esportate in testo normale dal computer di un utente, impedendo attacchi di esfiltrazione da parte di qualsiasi utente malintenzionato a livello di amministratore.

Ulteriori informazioni

Protezione dei token (anteprima)

La protezione dei token tenta di ridurre gli attacchi usando Microsoft Entra ID furto di token. La protezione dei token rende i token utilizzabili solo dal dispositivo previsto tramite l'associazione crittografica di un token con un segreto del dispositivo. Quando si usa il token, è necessario fornire sia il token che la prova del segreto del dispositivo. I criteri di accesso condizionale[4] possono essere configurati per richiedere la protezione dei token quando si usano token di accesso per servizi specifici.

Ulteriori informazioni

Criteri di protezione dei token di sessione di accesso

Questa funzionalità consente alle applicazioni e ai servizi di associare in modo crittografico i token di sicurezza al dispositivo, limitando la capacità degli utenti malintenzionati di rappresentare gli utenti in un dispositivo diverso in caso di furto di token.

Criteri di blocco dell'account

I nuovi dispositivi con Windows 11 installati avranno criteri di blocco dell'account protetti per impostazione predefinita. Questi criteri attenuano gli attacchi di forza bruta, ad esempio gli hacker che tentano di accedere ai dispositivi Windows tramite il protocollo RDP (Remote Desktop Protocol).

Il criterio soglia di blocco dell'account è ora impostato su 10 tentativi di accesso non riusciti per impostazione predefinita, con la durata del blocco dell'account impostata su 10 minuti. Il blocco dell'account Consenti amministratore è ora abilitato per impostazione predefinita. Il contatore di blocco dell'account reset dopo è ora impostato su 10 minuti anche per impostazione predefinita.

Ulteriori informazioni

Gestione e controllo degli accessi

Il controllo di accesso in Windows garantisce che le risorse condivise siano disponibili per utenti e gruppi diversi dal proprietario della risorsa e siano protette da un uso non autorizzato. Gli amministratori IT possono gestire l'accesso di utenti, gruppi e computer a oggetti e asset in una rete o in un computer. Dopo l'autenticazione di un utente, Windows implementa la seconda fase di protezione delle risorse con le tecnologie predefinite di autorizzazione e controllo di accesso. Queste tecnologie determinano se un utente autenticato dispone delle autorizzazioni corrette.

Controllo di accesso Elenchi (ACL) descrivono le autorizzazioni per un oggetto specifico e possono contenere anche SCL (System Controllo di accesso Elenchi). Le SCL consentono di controllare eventi specifici a livello di sistema, ad esempio quando un utente tenta di accedere agli oggetti del file system. Questi eventi sono essenziali per tenere traccia dell'attività per gli oggetti sensibili o preziosi e che richiedono un monitoraggio aggiuntivo. La possibilità di controllare quando una risorsa tenta di leggere o scrivere parte del sistema operativo è fondamentale per comprendere un potenziale attacco.

Gli amministratori IT possono perfezionare l'applicazione e la gestione dell'accesso a:

- Proteggere un maggior numero e una varietà di risorse di rete dall'uso improprio

- Effettuare il provisioning degli utenti per accedere alle risorse in modo coerente con i criteri dell'organizzazione e i requisiti dei processi. Le organizzazioni possono implementare il principio dell'accesso con privilegi minimi, che asserisce che agli utenti deve essere concesso l'accesso solo ai dati e alle operazioni necessarie per eseguire il proprio lavoro

- Aggiornare la capacità degli utenti di accedere alle risorse regolarmente, man mano che cambiano i criteri di un'organizzazione o quando cambiano i processi degli utenti

- Supportare le esigenze in continua evoluzione dell'area di lavoro, incluso l'accesso da posizioni ibride o remote o da una gamma di dispositivi in rapida espansione, inclusi tablet e telefoni

- Identificare e risolvere i problemi di accesso quando gli utenti legittimi non sono in grado di accedere alle risorse necessarie per eseguire i processi

Ulteriori informazioni