Eseguire la migrazione alla VPN Always On e rimuovere le autorizzazioni di DirectAccess

« Precedente: Pianificare la migrazione da DirectAccess a VPN AlwaysOn

La migrazione da DirectAccess a VPN Always On richiede un processo specifico per la migrazione dei client, che consente di ridurre al minimo le condizioni di gara derivanti dall'esecuzione dei passaggi di migrazione non in ordine. A livello generale, il processo di migrazione è costituito da questi quattro passaggi principali:

Distribuire un'infrastruttura VPN side-by-side. Dopo aver determinato le fasi di migrazione e le funzionalità da includere nella distribuzione, si distribuirà l'infrastruttura VPN affiancata all'infrastruttura DirectAccess esistente.

Distribuire certificati e configurazione nei client. Quando l'infrastruttura VPN è pronta, creare e pubblicare i certificati necessari nel client. Quando i client hanno ricevuto i certificati, si distribuisce lo script di configurazione VPN_Profile.ps1. In alternativa, è possibile usare Intune per configurare il client VPN. Usare Microsoft Endpoint Configuration Manager o Microsoft Intune per monitorare le distribuzioni di configurazioni VPN riuscite.

Rimuovere i dispositivi dal gruppo di sicurezza DirectAccess. Quando gli utenti eseguono correttamente la migrazione, i dispositivi vengono rimossi dal gruppo di sicurezza DirectAccess. Prima di rimuovere DirectAccess dall'ambiente, verificare se il gruppo di sicurezza DirectAccess è vuoto. Non rimuovere il gruppo di sicurezza se contiene ancora dei membri. Se si rimuove il gruppo di sicurezza con i membri, si rischia di lasciare i dipendenti senza accesso remoto dai propri dispositivi. Usare Microsoft Endpoint Configuration Manager o Microsoft Intune per determinare le informazioni sull'assegnazione dei dispositivi e individuare il dispositivo che appartiene a ogni utente.

Rimuovere le autorizzazioni del server DirectAccess. Dopo aver rimosso correttamente le impostazioni di configurazione e i record DNS, è possibile eliminare il server DirectAccess. A tale scopo, rimuovere il ruolo in Server Manager o disattivare il server e rimuoverlo da Servizi di dominio Active Directory.

Prima di avviare il processo di migrazione da DirectAccess a VPN Always On, assicurarsi di aver pianificato la migrazione. Se la migrazione non è stata pianificata, vedere Pianificare la migrazione VPN DirectAccess a Always On.

Suggerimento

Questa sezione non è una guida dettagliata alla distribuzione per LA VPN Always On, ma è destinata a integrare Distribuzione VPN Always On per Windows Server e Windows 10 e fornire una guida all'implementazione specifica per la migrazione.

Distribuire un'infrastruttura VPN affiancata

L'infrastruttura VPN viene distribuita affiancata all'infrastruttura DirectAccess esistente. Per informazioni dettagliate, vedere Distribuzione VPN Always On per Windows Server e Windows 10 per installare e configurare l'infrastruttura VPN Always On.

La distribuzione affiancata è costituita dalle seguenti attività generali:

Creare i gruppi di utenti VPN, server VPN e server NPS.

Creare e pubblicare i modelli di certificato necessari.

Registrare i certificati del server.

Installare e configurare il servizio di accesso remoto per la VPN Always On.

Installare e configurare Server dei criteri di rete.

Configurare regole DNS e firewall per LA VPN AlwaysOn.

L'immagine seguente fornisce un riferimento visivo per le modifiche dell'infrastruttura durante la migrazione VPN Da DirectAccess a Always On.

Distribuire certificati e script di configurazione VPN nei client

Anche se la maggior parte della configurazione del client VPN sia stata effettuata nella sezione Deploy Always On VPN (Distribuisci VPN Always On), sono necessari due passaggi aggiuntivi per completare correttamente la migrazione da DirectAccess a VPN Always On.

È necessario assicurarsi che il VPN_Profile.ps1 venga dopo che il certificato è stato emesso in modo che il client VPN non tenti di connettersi senza di esso. A tale scopo, si esegue uno script che aggiunge solo gli utenti registrati nel certificato al gruppo VPN Deployment Ready, che viene usato per distribuire la configurazione VPN Always On.

Nota

Microsoft consiglia di testare questo processo prima di eseguirlo in uno degli anelli di migrazione degli utenti.

Creare e pubblicare il certificato VPN e abilitare l'oggetto Criteri di gruppo di registrazione automatica. Per le distribuzioni VPN Windows 10 tradizionali basate su certificati, viene rilasciato un certificato al dispositivo o all'utente in modo che possa autenticare la connessione. Quando viene creato e pubblicato il nuovo certificato di autenticazione per la registrazione automatica, è necessario creare e distribuire un oggetto Criteri di gruppo con l'impostazione di registrazione automatica configurata per il gruppo Utenti VPN. Per le operazioni di configurazione dei certificati e la registrazione automatica, vedere Configurare l'infrastruttura server.

Aggiungere utenti al gruppo Utenti VPN. Aggiungere gli utenti di cui si esegue la migrazione al gruppo Utenti VPN. Questi utenti rimangono in tale gruppo di sicurezza dopo averli migrati in modo che possano ricevere eventuali aggiornamenti dei certificati in futuro. Continuare ad aggiungere utenti a questo gruppo fino a quando non si è spostato ogni utente da DirectAccess a VPN AlwaysOn.

Identificare gli utenti che hanno ricevuto un certificato di autenticazione VPN. Si sta eseguendo la migrazione da DirectAccess, quindi sarà necessario aggiungere un metodo per identificare quando un client ha ricevuto il certificato richiesto ed è pronto per ricevere le informazioni di configurazione VPN. Eseguire lo script GetUsersWithCert.ps1 per aggiungere gli utenti che attualmente eseguono certificati non richiamati provenienti dal nome del modello specificato a un gruppo di sicurezza di Active Directory Domain Services specificato. Ad esempio, dopo aver eseguito lo script GetUsersWithCert.ps1, qualsiasi utente abbia emesso un certificato valido dal modello certificato di autenticazione VPN viene aggiunto al gruppo VPN Deployment Ready.

Nota

Se non si dispone di un metodo per identificare quando un client ha ricevuto il certificato richiesto, è possibile distribuire la configurazione VPN prima che il certificato sia stato emesso all'utente, causando l'esito negativo della connessione VPN. Per evitare questa situazione, eseguire lo script di getUsersWithCert.ps1 nell'autorità di certificazione o in base a una pianificazione per sincronizzare gli utenti che hanno ricevuto il certificato al gruppo VPN Deployment Ready. Si userà quindi il gruppo di sicurezza per specificare come destinazione la distribuzione della configurazione VPN in Microsoft Endpoint Configuration Manager o Intune, assicurando che il client gestito non riceva la configurazione VPN prima che abbia ricevuto il certificato.

GetUsersWithCert.ps1

Import-module ActiveDirectory Import-Module AdcsAdministration $TemplateName = 'VPNUserAuthentication'##Certificate Template Name (not the friendly name) $GroupName = 'VPN Deployment Ready' ##Group you will add the users to $CSServerName = 'localhost\corp-dc-ca' ##CA Server Information $users= @() $TemplateID = (get-CATemplate | Where-Object {$_.Name -like $TemplateName} | Select-Object oid).oid $View = New-Object -ComObject CertificateAuthority.View $NULL = $View.OpenConnection($CSServerName) $View.SetResultColumnCount(3) $i1 = $View.GetColumnIndex($false, "User Principal Name") $i2 = $View.GetColumnIndex($false, "Certificate Template") $i3 = $View.GetColumnIndex($false, "Revocation Date") $i1, $i2, $i3 | %{$View.SetResultColumn($_) } $Row= $View.OpenView() while ($Row.Next() -ne -1){ $Cert = New-Object PsObject $Col = $Row.EnumCertViewColumn() [void]$Col.Next() do { $Cert | Add-Member -MemberType NoteProperty $($Col.GetDisplayName()) -Value $($Col.GetValue(1)) -Force } until ($Col.Next() -eq -1) $col = '' if($cert."Certificate Template" -eq $TemplateID -and $cert."Revocation Date" -eq $NULL){ $users= $users+= $cert."User Principal Name" $temp = $cert."User Principal Name" $user = get-aduser -Filter {UserPrincipalName -eq $temp} –Property UserPrincipalName Add-ADGroupMember $GroupName $user } }Distribuire la configurazione VPN Always On. Man mano che vengono rilasciati i certificati di autenticazione VPN e si esegue lo script di GetUsersWithCert.ps1, gli utenti vengono aggiunti al gruppo di sicurezza VPN Deployment Ready.

| Se si usa... | Quindi... |

|---|---|

| Configuration Manager | Creare una raccolta di utenti in base all'appartenenza del gruppo di sicurezza. |

| Intune | È sufficiente impostare come destinazione il gruppo di sicurezza direttamente dopo la sincronizzazione. |

Ogni volta che si esegue lo script di configurazione GetUsersWithCert.ps1, è necessario eseguire anche una regola di individuazione di Active Directory Domain Services per aggiornare l'appartenenza al gruppo di sicurezza in Configuration Manager. Assicurarsi inoltre che l'aggiornamento dell'appartenenza per la raccolta di distribuzione avvenga abbastanza spesso (allineato con lo script e la regola di individuazione).

Per altre informazioni sull'uso di Configuration Manager o Intune per distribuire vpn Always On ai client Windows, vedere Distribuzione VPN Always On per Windows Server e Windows 10. Assicurarsi, tuttavia, di incorporare queste attività specifiche della migrazione.

Nota

L'incorporamento di queste attività specifiche della migrazione è una differenza fondamentale tra una semplice distribuzione VPN Always On e la migrazione da DirectAccess a VPN AlwaysOn. Assicurarsi di definire correttamente la raccolta per indirizzare il gruppo di sicurezza anziché usare il metodo nella guida alla distribuzione.

Rimuovere i dispositivi dal gruppo di sicurezza DirectAccess

Quando gli utenti ricevono il certificato di autenticazione e lo script di configurazione VPN_Profile.ps1, vengono visualizzate le distribuzioni di script di configurazione VPN corrispondenti in Configuration Manager o Intune. Dopo ogni distribuzione, rimuovere il dispositivo dell'utente dal gruppo di sicurezza DirectAccess in modo da poter successivamente rimuovere DirectAccess. Sia Intune che Configuration Manager contengono informazioni sull'assegnazione dei dispositivi utente per determinare il dispositivo di ogni utente.

Nota

Se si applicano oggetti Criteri di gruppo DirectAccess tramite unità organizzative anziché gruppi di computer, spostare l'oggetto computer dell'utente dall'unità organizzativa.

Rimuovere le autorizzazioni dell'infrastruttura DirectAccess

Al termine della migrazione di tutti i client DirectAccess alla VPN Always On, è possibile rimuovere l'infrastruttura DirectAccess e rimuovere le impostazioni directAccess da Criteri di gruppo. Microsoft consiglia di eseguire i passaggi seguenti per rimuovere DirectAccess dall'ambiente normalmente:

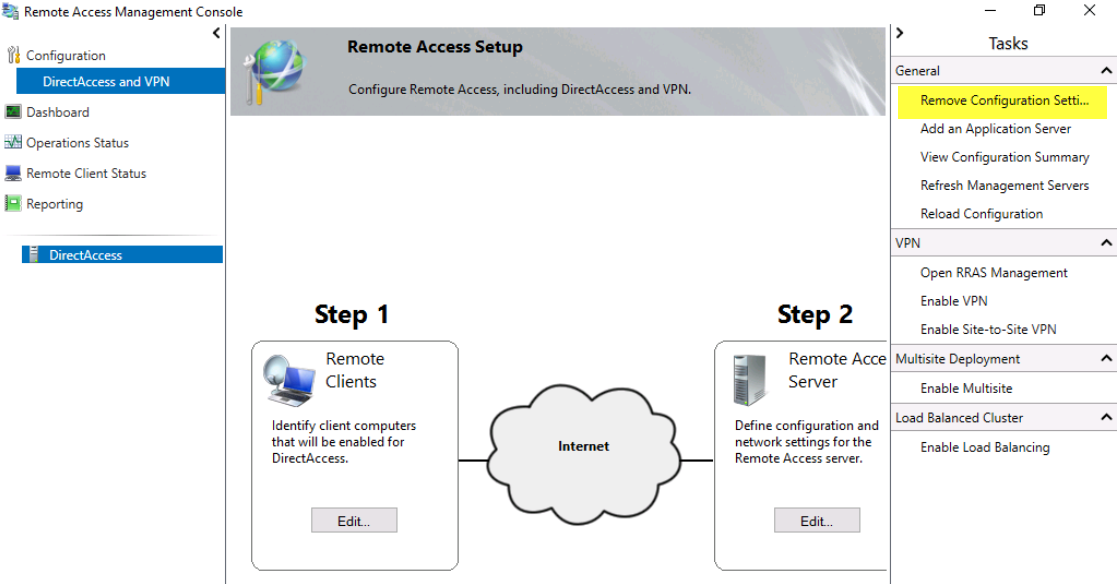

Rimuovere le impostazioni di configurazione. Rimuovere gli oggetti Criteri di gruppo e le impostazioni di Criteri di gruppo di Accesso remoto creati aprendo la console di gestione accesso remoto e selezionando Rimuovi impostazioni di configurazione, come illustrato nell'immagine seguente. Se si rimuove il gruppo prima di rimuovere la configurazione, è probabile che vengano visualizzati degli errori.

Rimuovere i dispositivi dal gruppo di sicurezza DirectAccess. Quando gli utenti eseguono correttamente la migrazione, i dispositivi vengono rimossi dal gruppo di sicurezza DirectAccess. Prima di rimuovere DirectAccess dall'ambiente, verificare se il gruppo di sicurezza DirectAccess è vuoto. Non rimuovere il gruppo di sicurezza se contiene ancora dei membri. Se si rimuove il gruppo di sicurezza con i membri, si rischia di lasciare i dipendenti senza accesso remoto dai propri dispositivi. Usare Microsoft Endpoint Configuration Manager o Microsoft Intune per determinare le informazioni sull'assegnazione dei dispositivi e individuare il dispositivo che appartiene a ogni utente.

Eseguire la pulizia del DNS. Assicurarsi di rimuovere tutti i record dal server DNS interno e dal server DNS pubblico correlati a DirectAccess, ad esempio DA.contoso.com, DAGateway.contoso.com.

Rimuovere le autorizzazioni del server DirectAccess. Dopo aver rimosso correttamente le impostazioni di configurazione e i record DNS, è possibile eliminare il server DirectAccess. A tale scopo, rimuovere il ruolo in Server Manager o disattivare il server e rimuoverlo da Servizi di dominio Active Directory.

Rimuovere tutti i certificati DirectAccess da Servizi certificati Active Directory. Se sono stati usati dei certificati computer per l'implementazione di DirectAccess, rimuovere i modelli pubblicati dalla cartella Modelli di certificato nella console autorità di certificazione.

Passaggio successivo

È stata completata la migrazione da DirectAccess alla VPN Always On.