Appendice C: Account protetti e gruppi in Active Directory

Appendice C: Account protetti e gruppi in Active Directory

All'interno di Active Directory, un set predefinito di account e gruppi con privilegi elevati viene considerato protetto. Con la maggior parte degli oggetti in Active Directory, gli utenti delegati alle autorizzazioni per la gestione degli oggetti di Active Directory possono modificare le autorizzazioni per gli oggetti, inclusa la modifica delle autorizzazioni per consentire a se stessi di modificare l'appartenenza a gruppi speciali.

Gli account e i gruppi protetti sono oggetti speciali in cui le autorizzazioni vengono impostate e applicate tramite un processo automatico che garantisce che le autorizzazioni per gli oggetti rimangano coerenti. Queste autorizzazioni rimangono anche se si spostano gli oggetti in posizioni diverse in Active Directory. Se le autorizzazioni di un oggetto protetto vengono modificate, i processi esistenti garantiscono che le autorizzazioni vengano ripristinate rapidamente ai valori predefiniti.

Gruppi protetti

Gli account e i gruppi di sicurezza seguenti sono protetti in Active Directory Domain Services:

- Account Operators

- Amministratore

- Amministratori

- Backup Operators

- Domain Admins

- Controller di dominio

- Amministratori Enterprise

- Amministratori Chiave Azienda

- Amministratori chiave

- Krbtgt

- Print Operators

- Controller di dominio di sola lettura

- Replicator

- Schema Admins

- Server Operators

AdminSDHolder

Lo scopo dell'oggetto AdminSDHolder è fornire autorizzazioni "modello" per gli account e i gruppi protetti nel dominio. Nel contenitore Sistema di ogni dominio di Active Directory viene creato automaticamente un oggetto denominato AdminSDHolder. Il percorso è: CN=AdminSDHolder,CN=System,DC=<domain_component>,DC=<domain_component>?.

Mentre il gruppo Amministratori è proprietario della maggior parte degli oggetti in un dominio di Active Directory, il gruppo Amministratori di dominio è proprietario dell'oggetto AdminSDHolder. Per impostazione predefinita, gli amministratori dell'organizzazione possono apportare modifiche all'oggetto AdminSDHolder di qualsiasi dominio, così come i gruppi Amministratori di dominio e Amministratori. Inoltre, anche se il proprietario predefinito di AdminSDHolder è il gruppo Domain Admins del dominio, i membri del gruppo Administrators o Enterprise Admins possono assumere la proprietà dell'oggetto.

SDProp

SDProp è un processo che viene eseguito ogni 60 minuti (per impostazione predefinita) nel controller di dominio che contiene l'emulatore PDC del dominio. SDProp confronta le autorizzazioni per l'oggetto AdminSDHolder del dominio con le autorizzazioni per gli account e i gruppi protetti nel dominio. Se le autorizzazioni per gli account e i gruppi protetti non corrispondono alle autorizzazioni per l'oggetto AdminSDHolder, SDProp reimposta le autorizzazioni per gli account e i gruppi protetti in modo che corrispondano a quelle configurate per l'oggetto AdminSDHolder del dominio.

L'ereditarietà delle autorizzazioni è disabilitata per gruppi e account protetti. Anche se gli account e i gruppi vengono spostati in posizioni diverse nella directory, non erediteranno le autorizzazioni dai nuovi oggetti padre. L'ereditarietà è disabilitata anche nell'oggetto AdminSDHolder, in modo che le autorizzazioni apportate agli oggetti padre non modifichino le autorizzazioni di AdminSDHolder.

Modifica dell'intervallo SDProp

In genere, non è necessario modificare l'intervallo in cui viene eseguito SDProp, ad eccezione dei test. Se è necessario modificare l'intervallo SDProp, nell'emulatore PDC per il dominio usare regedit per aggiungere o modificare il valore DWORD AdminSDProtectFrequency in HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Parameters.

L'intervallo di valori è espresso in secondi da 60 a 7200 (da un minuto a due ore). Per rimuovere le modifiche, eliminare la chiave AdminSDProtectFrequency. L'eliminazione della chiave fa sì che SDProp torni all'intervallo di 60 minuti. In genere non è consigliabile ridurre questo intervallo nei domini di produzione perché può aumentare il sovraccarico di elaborazione LSASS nel controller di dominio. L'impatto di questo aumento dipende dal numero di oggetti protetti nel dominio.

Esecuzione manuale di SDProp

Un approccio migliore al test delle modifiche AdminSDHolder consiste nell'eseguire manualmente SDProp, causando l'esecuzione immediata dell'attività, ma non influisce sull'esecuzione pianificata. È possibile forzare l'esecuzione di SDProp usando Ldp.exe o eseguendo uno script di modifica LDAP. Per eseguire SDProp manualmente, effettuare i passaggi seguenti:

Avviare Ldp.exe.

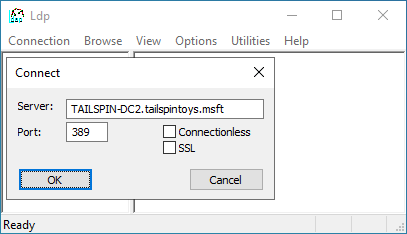

Nella finestra di dialogo Ldp fare clic su Connessione, quindi su Connetti.

Nella finestra di dialogo Connetti digitare il nome del controller di dominio per il dominio che contiene il ruolo Emulatore PDC e fare clic su OK.

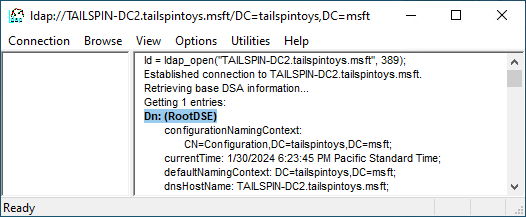

Per verificare la connessione, controllare che Dn: (RootDSE) sia presente nello screenshot seguente. Fare quindi clic su Connessione e su Associa.

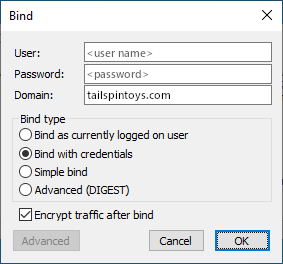

Nella finestra di dialogo Associa digitare le credenziali di un account utente autorizzato a modificare l'oggetto rootDSE. (Se si è connessi con tale utente, è possibile selezionare Associa come l'utente attualmente connesso.) Fare clic su OK.

Al termine dell'operazione di associazione, fare clic su Sfoglia e su Modifica.

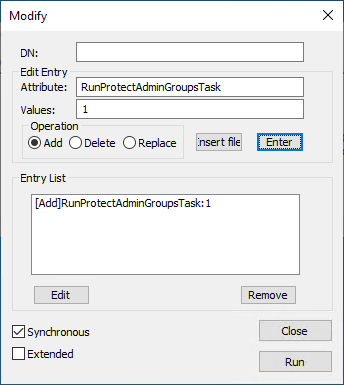

Nella finestra di dialogo Modifica lasciare vuoto il campo DN. Nel campo Modifica attributo voce digitare RunProtectAdminGroupsTask e nel campo Valori digitare 1. Fare clic su Immettere per popolare l'elenco voci, come illustrato qui.

Nella finestra di dialogo Modifica popolata fare clic su Esegui e verificare che le modifiche apportate all'oggetto AdminSDHolder siano state visualizzate su tale oggetto.