Individuazione di controller di dominio in Windows e Windows Server

La posizione del controller di dominio, anche detta Localizzatore DC, fa riferimento all'algoritmo usato dal computer client per trovare un controller di dominio appropriato. La posizione del controller di dominio è una funzione fondamentale in tutti gli ambienti aziendali per consentire l'autenticazione client con Active Directory.

In questo articolo vengono fornite informazioni sul processo del localizzatore DC, tra cui l'individuazione, il rilevamento del sito più vicino e la configurazione dei mapping dei nomi di dominio NetBIOS.

Processo del localizzatore DC

L'algoritmo localizzatore di controller di dominio (Localizzatore) è costituito da due parti:

Il localizzatore trova i controller di dominio registrati.

Il localizzatore invia una query per individuare un controller di dominio nel dominio specificato.

Una ricerca UDP (User Datagram Protocol) LDAP viene quindi inviata a uno o più controller di dominio elencati nella risposta per garantire la disponibilità. Infine, il servizio Netlogon memorizza nella cache il controller di dominio individuato per agevolare la risoluzione delle richieste future.

Processo di individuazione

I domini di Active Directory hanno sempre due nomi distinti: il nome di dominio completo DNS (FQDN) e il nome di dominio NetBIOS. I nomi di dominio NetBIOS hanno lunghezza legacy e altri vincoli. Ad esempio, i domini NetBIOS sono limitati a 15 caratteri.

Il nome di dominio di NetBIOS di un dominio di Active Directory non deve corrispondere al nome di dominio completo dei domini di Active Directory. Ad esempio, l'FQDN di un dominio Active Directory potrebbe essere contoso.com con un nome di dominio NetBIOS di fabrikam.

La posizione del DC in Windows può funzionare in due modalità di base:

L'Individuazione basata su DNS si basa sull'annuncio del controller di dominio tramite DNS.

I controller di dominio registrano vari record SRV in DNS, ad esempio record che rappresentano funzionalità chiave come il Centro distribuzione chiavi o il Catalogo globale, ma anche record che descrivono la località come i record del sito di Active Directory. I client eseguono query DNS per i record SRV appropriati e quindi effettuano il ping di tali server usando ping LDAP basati su UDP.

Questa modalità è supportata solo quando si usano nomi di dominio DNS e i controller di dominio eseguono Windows 2000 e versioni successive. I controller di dominio supportati vengono eseguiti in modo ottimale in questa modalità, ma possono passare all'altra modalità in alcuni scenari.

L'individuazione basata su NetBIOS si basa su controller di dominio che registrano prima i record in Windows Internet Name Service (WINS). I client eseguono query WINS per i record appropriati, seguiti dal ping dei possibili DC candidati di destinazione. Una variante di questa modalità usa un meccanismo di trasmissione supportato dai messaggi mailslot in cui il client trasmette i pacchetti nella rete locale per cercare i controller di dominio.

Importante

Quando un'applicazione richiede un DC ma specifica un nome di dominio di tipo NetBIOS breve, la posizione del DC tenta sempre di eseguire la mappatura di tale nome di dominio breve con un nome di dominio DNS. Se la posizione del controller di dominio è in grado di eseguire correttamente il mapping dei nomi di dominio, usa l'individuazione basata su DNS con il nome di dominio DNS mappato.

I nomi di dominio di tipo NetBIOS sono storicamente mappati con i nomi di dominio DNS provenienti da più origini nell'ordine seguente:

Informazioni memorizzate nella cache da una ricerca precedente

Tutti i domini nella foresta corrente

Nomi di primo livello (TLN) per tutti i trust tra attendibilità foreste e trust esterni

Per Windows Server 2025 e versioni successive:

Mapping dei nomi di dominio configurati dall'amministratore

Mapping dei nomi di dominio per tutte le foreste e i sottodomini nei trusting tra foreste

Sessioni di accesso nel computer client

Quando nessuna di queste origini può trovare un nome di dominio DNS, la posizione del DC può procedere con l'individuazione basata su NetBIOS usando il nome di dominio breve di tipo NetBIOS originale

A partire da Windows Server 2025, Netlogon scarica e memorizza nella cache informazioni sulla denominazione dei domini e dei domini figlio in tutte le foreste attendibili. Queste informazioni vengono usate quando si esegue il mapping dei nomi di dominio in stile NetBIOS con i nomi di dominio DNS.

È consigliabile usare l'individuazione basata su DNS anziché quella basata su NetBIOS. L'individuazione basata su DNS è più affidabile e sicura. DsGetDcName è l'API di posizione del DC primario.

Importante

A partire da Windows Server 2025, il localizzatore DC non consente l'uso della posizione di tipo NetBIOS. Per informazioni su come configurare questo comportamento, vedere la sezione Impostazione dei criteri di individuazione NetBIOS.

Per informazioni sul processo di individuazione, selezionare la scheda corrispondente al metodo su cui si desidera ottenere informazioni.

Il processo seguito dal localizzatore può essere riepilogato nel modo seguente:

Nel client (il computer che individua il controller di dominio), il localizzatore viene avviato come chiamata di procedura remota (RPC) al servizio Netlogon locale. Il servizio Netlogon implementa l'API del localizzatore (

DsGetDcName).Il client raccoglie le informazioni necessarie per selezionare un controller di dominio e le trasferisce al servizio Netlogon usando l'API

DsGetDcName.Il servizio Netlogon nel client usa le informazioni raccolte per cercare un controller di dominio per il dominio specificato. Il processo di ricerca usa uno dei due metodi seguenti:

Netlogon esegue una query sul DNS usando il localizzatore compatibile con IP/DNS.

DsGetDcNameinvoca la chiamata DnsQuery per leggere i record SRV (Service Resource) e I record A dal DNS dopo aver aggiunto il nome di dominio alla stringa appropriata che specifica i record SRV.Quando una workstation accede a un dominio basato su Windows, esegue una query DNS per i record SRV nel formato

_<service>._<protocol>.<DnsDomainName>. client che eseguono query sul DNS per un server LDAP per il dominio usando il formato seguente, doveDnsDomainNameè il nome di dominio._ldap._tcp.DnsDomainName

Il servizio Netlogon invia un datagramma come ricerca UDP LDAP ai controller di dominio individuati che registrano il nome.

Ogni controller di dominio disponibile risponde al datagramma per indicare che è attualmente operativo, quindi restituisce le informazioni a

DsGetDcName.Il servizio Netlogon restituisce le informazioni al client del controller di dominio che risponde per primo.

Il servizio Netlogon memorizza nella cache le informazioni del controller di dominio, in modo che non sia necessario ripetere il processo di individuazione per le richieste successive. La memorizzazione nella cache di queste informazioni incoraggia l'uso coerente dello stesso controller di dominio e, di conseguenza, una visualizzazione coerente di Active Directory.

Impostazione dei criteri di individuazione NetBIOS

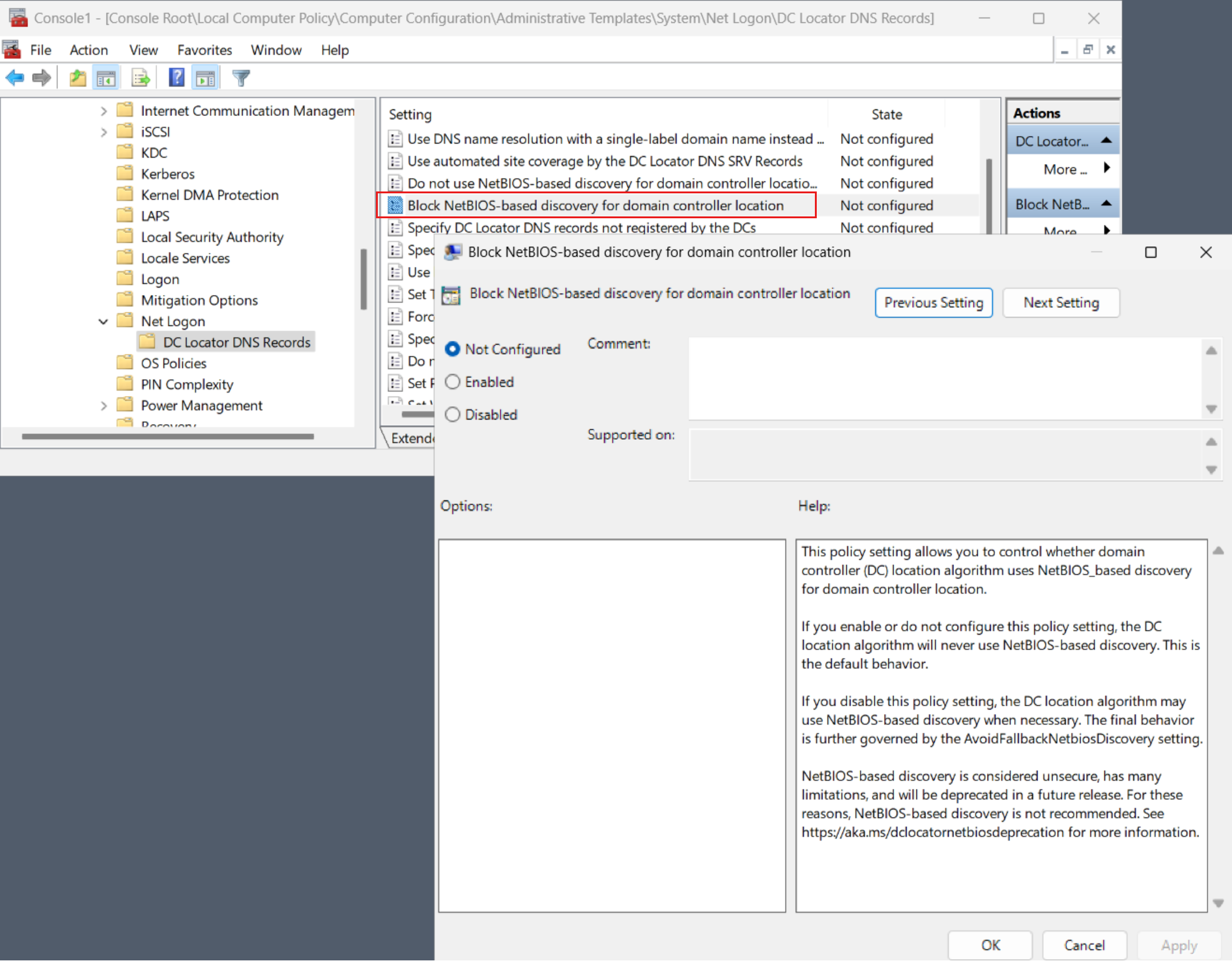

A partire da Windows Server 2025, il localizzatore DC non consente l'uso dell'individuazione basata su NetBIOS. BlockNetBIOSDiscovery è una nuova impostazione di Criteri di gruppo per il servizio Netlogon che consente agli amministratori di controllare questo comportamento. Per accedere ai criteri in Editor Gestione Criteri di gruppo, passare a Configurazione computer> Modelli amministrativi> Sistema>Net Logon>Record DNS del localizzatore di DC>Blocca l'individuazione basata su NetBIOS per la posizione del controller di dominio.

Le impostazioni seguenti si applicano a BlockNetBIOSDiscovery:

TRUE(impostazione predefinita): il localizzatore DC non consente l'uso della posizione del DC di tipo NetBIOS.FALSE: il localizzatore DC consente l'uso dell'individuazione basata su WINS o mailslot, se tutti i vincoli legacy lo consentono.

Usare l'impostazione BlockNetBIOSDiscovery per applicare un comportamento sicuro per impostazione predefinita per la posizione del DC. È consigliabile mantenerlo impostato su TRUE. Disabilitarlo solo per i periodi temporanei, mentre si eseguono altre mitigazioni.

La nuova impostazione dei criteri è simile alla seguente:

Suggerimento

È possibile abilitare o disabilitare separatamente la possibilità di usare mailslot a livello di computer usando l'impostazione dei criteri EnableMailslots SMB. Affinché il localizzatore DC sia in grado di usare mailslot per l'individuazione del DC, è necessario abilitare i messaggi di posta elettronica a livello di SMB e disabilitare BlockNetBIOSDiscovery. È possibile eseguire query e stabilire l'impostazione EnableMailslots eseguendo i cmdlet di PowerShell Get-SmbClientConfiguration e Set-SmbClientConfiguration.

Sito Active Directory più vicino

Dopo che il client individua un controller di dominio, stabilisce la comunicazione tramite LDAP per ottenere l'accesso ad Active Directory. Nell'ambito di tale negoziazione, il controller di dominio identifica il sito in cui si trova il client in base alla subnet IP del client.

Se il client comunica con un controller di dominio che non si trova nel sito più vicino e ottimale, il controller di dominio restituisce il nome del sito del client. Se il client ha già provato a trovare controller di dominio in quel sito, il client usa un controller di dominio in un sito meno ottimale. Ad esempio, il client invia una query di ricerca DNS a DNS per trovare i controller di dominio nella subnet del client. In caso contrario, il client esegue di nuovo una ricerca DNS specifica del sito con il nuovo nome del sito ottimale. Il controller di dominio usa alcune delle informazioni del servizio directory per identificare siti e subnet.

Il client memorizza nella cache la voce del controller di dominio. Se il controller di dominio non si trova nel sito ottimale, il client scarica la cache dopo 15 minuti e rimuove la voce della cache. Tenta quindi di trovare un controller di dominio ottimale nello stesso sito del client.

Una volta che il client stabilisce un percorso di comunicazione verso il controller di dominio, può stabilire le credenziali di accesso e autenticazione. Se necessario, il client può anche configurare un canale sicuro per i computer basati su Windows. Ora il client è pronto per eseguire query normali e cercare informazioni nella directory.

Il client stabilisce una connessione LDAP a un controller di dominio per effettuare l'accesso. Il processo di accesso usa il Sistema di gestione degli account di sicurezza (SAM). Il percorso di comunicazione usa l'interfaccia LDAP, mentre un controller di dominio autentica il client. Successivamente, l'account client viene verificato e passato tramite il Sistema di gestione degli account di sicurezza (SAM) all'agente del servizio directory, quindi al livello di database e infine al database in Extensibile Storage Engine (ESE).

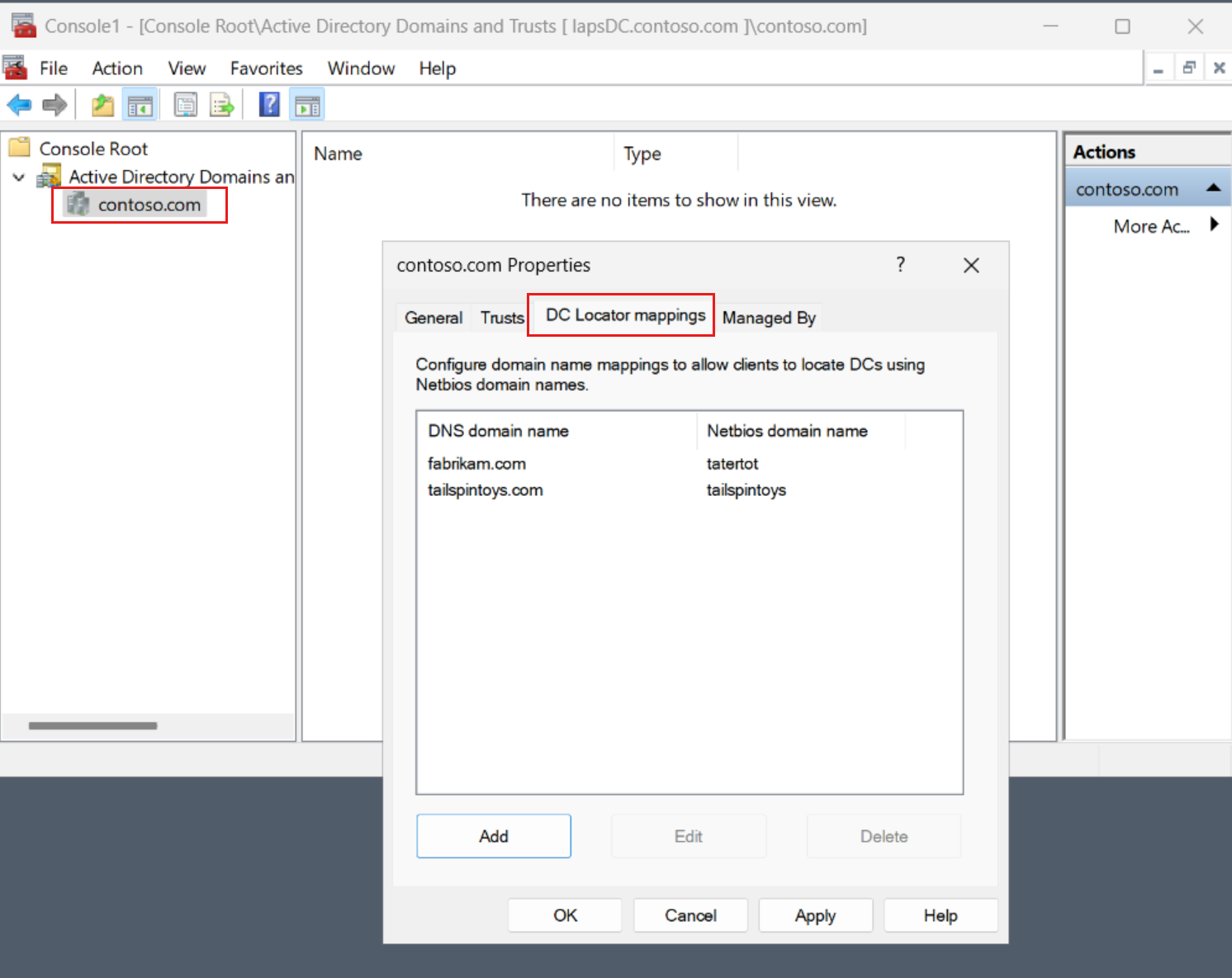

Configurazione dei mapping dei nomi di dominio NetBIOS

A partire da Windows Server 2025, gli amministratori della foresta possono configurare mapping personalizzati dal nome di dominio DNS al nome di dominio NetBIOS. I mapping configurati dall'amministratore a livello di foresta sono un meccanismo facoltativo che è consigliabile usare solo quando tutte le altre opzioni non sono sufficienti. Ad esempio, se un'applicazione o un ambiente richiede altri mapping di nomi di dominio che altre origini non possono fornire automaticamente

I mapping dei nomi di dominio personalizzati vengono archiviati in un oggetto serviceConnectionPoint che si trova nel contesto di denominazione per la configurazione di Active Directory. Ad esempio:

CN=DCLocatorDomainNameMappings,CN=Windows NT,CN=Services,CN=Configuration,DC=contoso,DC=com

L'attributo msDS-Setting di questo oggetto serviceConnectionPoint può contenere uno o più valori. Ogni valore contiene il nome di dominio DNS e il nome di dominio NetBIOS, separati da un punto e virgola, come in dnsdomainname.com:NetBIOSdomainname.

Ad esempio:

contoso.com:fabrikamtatertots.contoso.com:totstailspintoys.com:tailspintoys

È possibile configurare questi mapping nelle impostazioni di gestione Domini e trust di Active Directory effettuando le seguenti operazioni:

- Fare clic con il pulsante destro del mouse sul dominio.

- Selezionare Proprietà.

- Selezionare la scheda Mapping del localizzatore di DC.

Il servizio Netlogon nei client scarica e memorizza nella cache i mapping personalizzati nell'oggetto DCLocatorDomainNameMappings ogni 12 ore. Il servizio usa automaticamente queste informazioni quando si esegue il mapping dei nomi di dominio in stile NetBIOS con i nomi di dominio DNS.

La nuova pagina di gestione dei Domini e trust di Active Directory è simile alla seguente:

Importante

Configurare i mapping dei nomi di dominio a livello di foresta configurati dall'amministratore solo quando si è certi che tutte le altre origini di mapping dei nomi non siano sufficienti. Come regola generale, tali mapping arbitrari sono necessari solo quando non esiste alcuna relazione di trust tra i client e i domini di destinazione e non è possibile eseguire la migrazione delle applicazioni client per specificare i nomi di dominio in stile DNS.