Console seriale di Azure per Linux

Si applica a: ✔️ macchine virtuali di Linux

Note

CentOS a cui si fa riferimento in questo articolo è una distribuzione Linux e raggiungerà End Of Life (EOL). Valutare le proprie esigenze e pianificare di conseguenza. Per altre informazioni, vedere Indicazioni sulla fine della vita di CentOS.

La console seriale nel portale di Azure fornisce l'accesso a una console basata su testo per macchine virtuali (VM) Linux e istanze di set di scalabilità di macchine virtuali. Questa connessione seriale si connette alla porta seriale ttys0 della macchina virtuale o dell'istanza del set di scalabilità di macchine virtuali, fornendo l'accesso indipendentemente dallo stato della rete o del sistema operativo. È possibile accedere alla console seriale solo tramite il portale di Azure ed è consentita solo per gli utenti che hanno un ruolo di accesso di collaboratore o superiore alla macchina virtuale o al set di scalabilità di macchine virtuali.

La console seriale funziona allo stesso modo per le macchine virtuali e le istanze del set di scalabilità di macchine virtuali. In questo documento, tutte le menzioni alle macchine virtuali includeranno implicitamente le istanze del set di scalabilità di macchine virtuali, se non diversamente specificato.

La console seriale è generalmente disponibile nelle aree globali di Azure e in anteprima pubblica in Azure per enti pubblici. Non è ancora disponibile nel cloud Azure China.

Per la documentazione sulla console seriale per Windows, consultare Console seriale per Windows.

Note

La console seriale è compatibile con un account di archiviazione della diagnostica di avvio gestito.

Prerequisiti

L'istanza della macchina virtuale o del set di scalabilità di macchine virtuali deve usare il modello di distribuzione della gestione delle risorse. Le distribuzioni classiche non sono supportate.

Il tuo account che utilizza la console seriale deve avere il ruolo Collaboratore macchina virtuale per la VM e l'account di archiviazione diagnostica di avvio

La macchina virtuale o l'istanza del set di scalabilità di macchine virtuali deve avere un utente basato su password. Puoi crearne uno con la funzione reimposta password dell'estensione di accesso VM. Seleziona Reimposta password dalla sezione Guida.

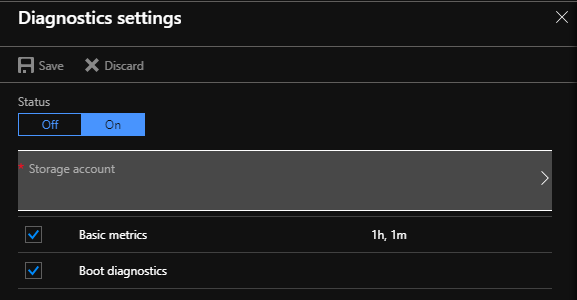

La VM o l'istanza del set di scalabilità di macchine virtuali deve avere la diagnostica di avvio abilitata.

Per le impostazioni specifiche delle distribuzioni Linux, vedere Disponibilità della distribuzione Linux della console seriale.

L'istanza della macchina virtuale o del set di scalabilità di macchine virtuali deve essere configurata per l'output seriale su

ttys0. Questa è l'impostazione predefinita per le immagini di Azure, ma ti consigliamo di ricontrollarla sulle immagini personalizzate. Dettagli sotto.

Note

La console seriale richiede un utente locale con una password configurata. Le macchine virtuali o i set di scalabilità di macchine virtuali configurati solo con una chiave pubblica SSH non saranno in grado di accedere alla console seriale. Per creare un utente locale con una password, usa l'VMAccess Extension, disponibile nel portale selezionando Reimposta password nel portale di Azure e crea un utente locale con un parola d'ordine. Puoi anche reimpostare la password amministratore nel tuo account utilizzando GRUB per l'avvio in modalità utente singolo.

Disponibilità della distribuzione Linux della console seriale

Affinché la console seriale funzioni correttamente, il sistema operativo guest deve essere configurato per leggere e scrivere i messaggi della console sulla porta seriale. La maggior parte delle distribuzioni Azure Linux approvate hanno la console seriale configurata per impostazione predefinita. Selezionando Console seriale nella sezione Guida del portale di Azure si accede alla console seriale.

Note

Se non vedi nulla nella console seriale, assicurati che la diagnostica di avvio sia abilitata sulla tua VM. Premendo Invio spesso si risolvono i problemi in cui non viene visualizzato nulla nella console seriale.

| Distribuzione | Accesso alla console seriale |

|---|---|

| Red Hat Enterprise Linux | Accesso alla console seriale abilitato per impostazione predefinita. |

| CentOS | Accesso alla console seriale abilitato per impostazione predefinita. |

| Debian | Accesso alla console seriale abilitato per impostazione predefinita. |

| Ubuntu | Accesso alla console seriale abilitato per impostazione predefinita. |

| CoreOS | Accesso alla console seriale abilitato per impostazione predefinita. |

| SUSE | Le immagini SLES disponibili su Azure hanno l'accesso alla console seriale abilitato per impostazione predefinita. |

| Oracle Linux | Accesso alla console seriale abilitato per impostazione predefinita. |

Immagini Linux personalizzate

Per abilitare la console seriale per l'immagine della macchina virtuale Linux personalizzata, abilitare l'accesso alla console nel file /etc/inittab per eseguire un terminale su ttyS0. Ad esempio: S0:12345:respawn:/sbin/agetty -L 115200 console vt102. Potrebbe anche essere necessario generare un getty su ttyS0. Questo può essere fatto con systemctl start serial-getty@ttyS0.service.

Dovrai anche aggiungere ttys0 come destinazione per l'output seriale. Per ulteriori informazioni sulla configurazione di un'immagine personalizzata per l'utilizzo con la console seriale, vedere i requisiti di sistema generali in Creare e caricare un VHD Linux in Azure.

Se si sta creando un kernel personalizzato, considerare di abilitare i flag del kernel seguenti: CONFIG_SERIAL_8250=y e CONFIG_MAGIC_SYSRQ_SERIAL=y. Il file di configurazione si trova in genere nel percorso /boot/.

Scenari comuni per l'accesso alla console seriale

| Scenario | Azioni nella console seriale |

|---|---|

| File FSTAB danneggiato | Premere il tasto Invio per continuare e utilizzare un editor di testo per correggere il file FSTAB. Potrebbe essere necessario essere in modalità utente singolo per farlo. Per ulteriori informazioni, vedere la sezione della console seriale di Come risolvere i problemi di fstab e Utilizzare la console seriale per accedere a GRUB e alla modalità utente singolo. |

| Regole firewall errate | Se hai configurato iptables per bloccare la connettività SSH, puoi utilizzare la console seriale per interagire con la tua VM senza bisogno di SSH. Ulteriori dettagli sono disponibili nella pagina principale di iptables. Allo stesso modo, se il tuo firewalld sta bloccando l'accesso SSH, puoi accedere alla VM tramite la console seriale e riconfigurare firewalld. Ulteriori dettagli sono disponibili nella documentazione del firewall. |

| Danneggiamento/controllo del file system | Per ulteriori dettagli sulla risoluzione dei problemi relativi ai file system danneggiati utilizzando la console seriale, consultare la sezione sulla console seriale di La macchina virtuale Linux di Azure non può essere avviata a causa di errori del file system. |

| Problemi di configurazione SSH | Accedere alla console seriale e modificare le impostazioni. La console seriale può essere utilizzata indipendentemente dalla configurazione SSH di una VM in quanto non richiede che la VM disponga di connettività di rete per funzionare. Una guida alla risoluzione dei problemi è disponibile in Risolvere i problemi relativi alle connessioni SSH a una macchina virtuale Linux di Azure che non riesce, genera errori o viene rifiutata. Ulteriori dettagli sono disponibili in Passaggi dettagliati per la risoluzione dei problemi di SSH per problemi di connessione a una VM Linux in Azure |

| Interaazione con il bootloader | Riavviare la macchina virtuale dal pannello della console seriale per accedere a GRUB sulla macchina virtiuale Linux. Per ulteriori dettagli e informazioni specifiche sulla distribuzione, vedere Utilizzare la console seriale per accedere a GRUB e alla modalità utente singolo. |

Disabilita la console seriale

Per impostazione predefinita, tutte le sottoscrizioni hanno l'accesso alla console seriale abilitato. È possibile disabilitare la console seriale a livello di sottoscrizione o di set di scalabilità di macchine virtuali/macchine virtuali. Per istruzioni dettagliate, visita Abilitare e disabilitare la console seriale di Azure.

Sicurezza della console seriale

Usare la console seriale con il firewall dell'account di archiviazione della diagnostica di avvio personalizzato abilitato

La console seriale utilizza l'account di archiviazione configurato per la diagnostica di avvio nel relativo flusso di lavoro della connessione. Quando un firewall è abilitato in questo account di archiviazione, gli IP del servizio della console seriale devono essere aggiunti come esclusioni. A tal fine, attenersi alla seguente procedura:

Passare alle impostazioni del firewall dell'account di archiviazione della diagnostica di avvio personalizzato abilitato.

Nota

Per determinare quale account di archiviazione è abilitato per la tua macchina virtuale, dalla sezione Risoluzione dei problemi di supporto, seleziona Diagnostica di avvio>Impostazioni.

Aggiungere gli IP del servizio della console seriale come esclusioni del firewall in base all'area geografica della VM.

La tabella seguente elenca gli indirizzi IP che devono essere consentiti come esclusioni del firewall in base all'area o all'area geografica in cui si trova la macchina virtuale. Si tratta di un subset dell'elenco completo degli indirizzi IP della console seriale usati nel tag del servizio SerialConsole . È possibile limitare l'accesso agli account di archiviazione di diagnostica di avvio tramite il tag del servizio SerialConsole . Il tag del servizio non è separato a livello di area. Il traffico sul tag di servizio è in ingresso e la console seriale non genera traffico verso Destinazioni controllabili del cliente. Anche se i firewall dell'account di archiviazione di Azure non supportano attualmente i tag di servizio, il tag del servizio SerialConsole può essere usato a livello di codice per determinare l'elenco di indirizzi IP. Per altre informazioni sui tag del servizio, vedere Tag del servizio di rete virtuale.

Note

I firewall dell'account di archiviazione per la console seriale non sono supportati per le macchine virtuali nelle aree geografiche con una sola area, ad esempio Italia settentrionale in Italia.

Geografia Aree Indirizzi IP Asia Asia orientale, Asia sud-orientale 4.145.74.168, 20.195.85.180, 20.195.85.181, 20.205.68.106, 20.205.68.107, 20.205.69.28, 23.97.88.117, 23.98.106.151 Australia Australia centrale, Australia centrale 2, Australia orientale, Australia sud-orientale 4.198.45.55, 4.200.251.224, 20.167.131.228, 20.53.52.250, 20.53.53.224, 20.53.55.174, 20.70.222.112, 20.70.222.113, 68.218.123.133 Brasile Regione sud del Brasile, sud-est del Brasile 20.206.0.192, 20.206.0.193, 20.206.0.194, 20.226.211.157, 108.140.5.172, 191.234.136.63, 191.238.77.232, 191.238.77.233 Canada Canada centrale, Canada orientale 20.175.7.183, 20.48.201.78, 20.48.201.79, 20.220.7.246, 52.139.106.74, 52.139.106.75, 52.228.86.177, 52.242.40.90 Canarie (EUAP) US Central EUAP, Stati Uniti orientali 2 EUAP 20.45.242.18, 20.45.242.19, 20.45.242.20, 20.47.232.186, 20.47.232.187, 20.51.21.252, 68.220.123.194, 168.61.232.59 Cina Cina settentrionale 3, Cina orientale 3 163.228.102.122, 163.228.102.123, 52.131.192.182, 52.131.192.183, 159.27.255.76, 159.27.253.236, 163.228.102.122, 163.228.102.123, 52.131.192.182, 52.131.192.183 Europa Europa settentrionale, Europa occidentale 4.210.131.60, 20.105.209.72, 20.105.209.73, 40.113.178.49, 52.146.137.65, 52.146.139.220, 52.146.139.221, 98.71.107.78 Francia Francia centrale, Francia meridionale 20.111.0.244, 40.80.103.247, 51.138.215.126, 51.138.215.127, 52.136.191.8, 52.136.191.9, 52.136.191.10, 98.66.128.35 Germania Germania centro-occidentale, Germania settentrionale 20.52.94.114, 20.52.94.115, 20.52.95.48, 20.113.251.155, 51.116.75.88, 51.116.75.89, 51.116.75.90, 98.67.183.186 India India centrale, India meridionale, India occidentale 4.187.107.68, 20.192.47.134, 20.192.47.135, 20.192.152.150, 20.192.152.151, 20.192.153.104, 20.207.175.96, 52.172.82.199, 98.70.20.180 Giappone Giappone orientale, Giappone occidentale 20.18.7.188, 20.43.70.205, 20.89.12.192, 20.89.12.193, 20.189.194.100, 20.189.228.222, 20.189.228.223, 20.210.144.254 Corea del Sud Corea centrale, Corea del sud 20.200.166.136, 20.200.194.238, 20.200.194.239, 20.200.196.96, 20.214.133.81, 52.147.119.28, 52.147.119.29, 52.147.119.30 Norvegia Norvegia orientale, Norvegia occidentale 20.100.1.154, 20.100.1.155, 20.100.1.184, 20.100.21.182, 51.13.138.76, 51.13.138.77, 51.13.138.78, 51.120.183.54 Sudafrica Sudafrica settentrionale, Sudafrica occidentale 20.87.80.28, 20.87.86.207, 40.117.27.221, 102.37.86.192, 102.37.86.193, 102.37.86.194, 102.37.166.222, 102.37.166.223 Svezia Svezia centrale, Svezia meridionale 20.91.100.236, 51.12.22.174, 51.12.22.175, 51.12.22.204, 51.12.72.222, 51.12.72.223, 51.12.73.92, 172.160.216.6 Svizzera Svizzera settentrionale, Svizzera occidentale 20.199.207.188, 20.208.4.98, 20.208.4.99, 20.208.4.120, 20.208.149.229, 51.107.251.190, 51.107.251.191, 51.107.255.176 Emirati Arabi Uniti Emirati Arabi Uniti centrali, Emirati Arabi Uniti settentrionali 20.38.141.5, 20.45.95.64, 20.45.95.65, 20.45.95.66, 20.203.93.198, 20.233.132.205, 40.120.87.50, 40.120.87.51 Regno Unito Regno Unito meridionale, Regno Unito occidentale 20.58.68.62, 20.58.68.63, 20.90.32.180, 20.90.132.144, 20.90.132.145, 51.104.30.169, 172.187.0.26, 172.187.65.53 Stati Uniti Stati Uniti centrali, Stati Uniti orientali, Stati Uniti orientali 2, Stati Uniti orientali 2 EUAP, Stati Uniti settentrionali, Stati Uniti meridionali, Stati Uniti occidentali, Stati Uniti occidentali 2, Stati Uniti occidentali 3 4.149.249.197, 4.150.239.210, 20.14.127.175, 20.40.200.175, 20.45.242.18, 20.45.242.19, 20.45.242.20, 20.47.232.186, 20.51.21.252, 20.69.5.160, 20.69.5.161, 20.69.5.162, 20.83.222.100, 20.83.222.101, 20.83.222.102, 20.98.146.84, 20.98.146.85, 20.98.194.64, 20.98.194.65, 20.98.194.66, 20.168.188.34, 20.241.116.153, 52.159.214.194, 57.152.124.244, 68.220.123.194, 74.249.127.175, 74.249.142.218, 157.55.93.0, 168.61.232.59, 172.183.234.204, 172.191.219.35 USGov Tutte le aree cloud us government 20.140.104.48, 20.140.105.3, 20.140.144.58, 20.140.144.59, 20.140.147.168, 20.140.53.121, 20.141.10.130, 20.141.10.131, 20.141.13.121, 20.141.15.104, 52.127.55.131, 52.235.252.252, 52.235.252.253, 52.243.247.124, 52.245.155.139, 52.245.156.185, 62.10.196.24, 62.10.196.25, 62.10.84.240, 62.11.6.64, 62.11.6.65 Importante

- Gli indirizzi IP che devono essere autorizzati sono specifici dell'area in cui si trova la macchina virtuale. Ad esempio, una macchina virtuale distribuita nell'area Nord Europa deve aggiungere le esclusioni IP seguenti al firewall dell'account di archiviazione per l'area geografica Europa: 52.146.139.220 e 20.105.209.72. Visualizza la tabella sopra per trovare gli IP corretti per la tua regione e area geografica.

- Nell'operazione corrente della console seriale, il web socket viene aperto per un endpoint come

<region>.gateway.serialconsole.azure.com. Assicurarsi che l'endpointserialconsole.azure.comsia consentito per i client browser dell'organizzazione. Nel cloud del governo degli Stati Uniti (Fairfax), il suffisso dell'endpoint èserialconsole.azure.us.

Per altre informazioni su come aggiungere indirizzi IP al firewall dell'account di archiviazione, vedere Configurare i firewall e le reti virtuali di archiviazione di Azure: gestione delle regole di rete IP.

Dopo che gli indirizzi IP sono stati aggiunti correttamente al firewall dell'account di archiviazione, ritentare la connessione della console seriale alla macchina virtuale. Se i problemi di connessione persistono, verificare che gli indirizzi IP corretti siano esclusi dal firewall dell'account di archiviazione per l'area della macchina virtuale.

Sicurezza di accesso

L'accesso alla console seriale è limitato agli utenti che hanno un ruolo di accesso alla macchina virtuale come Collaboratore Macchina virtuale o superiore. Se il tenant Microsoft Entra richiede l'autenticazione a più fattori (MFA), anche l'accesso alla console seriale richiederà l'MFA, poiché l'accesso alla console seriale avviene tramite il portale di Azure.

Sicurezza del canale

Tutti i dati inviati in entrata e in uscita vengono crittografati in transito con TLS 1.2 o versione successiva.

Archiviazione e crittografia dei dati

La console seriale di Azure non esamina, ispeziona o archivia i dati trasmessi all'interno e all'esterno della porta seriale della macchina virtuale. Pertanto, non ci sono dati da crittografare a riposo.

Per garantire che tutti i dati in memoria di cui viene eseguito il paging sui dischi dalle macchine virtuali che eseguono la console seriale di Azure siano crittografati, usare la crittografia basata su host. La crittografia basata su host è abilitata per impostazione predefinita per tutte le connessioni della console seriale di Azure.

Residenza dei dati

Il portale di Azure o l'interfaccia della riga di comando di Azure funge da terminale remoto per la porta seriale della macchina virtuale. Poiché questi terminali non possono connettersi direttamente ai server che ospitano la macchina virtuale sulla rete, viene utilizzato un gateway di servizio intermedio per inoltrare il traffico del terminale. La console seriale di Azure non archivia né elabora questi dati del cliente. Il gateway del servizio intermedio che trasferisce i dati risiederà nell'area geografica della macchina virtuale.

Log di audit

Tutti gli accessi alla console seriale sono attualmente registrati nei log della diagnostica di avvio della macchina virtuale. L'accesso a questi log è di proprietà e controllato dall'amministratore della macchina virtuale di Azure.

Attenzione

Non vengono registrate password di accesso per la console. Tuttavia, se i comandi eseguiti all'interno della console contengono o restituiscono password, segreti, nomi utente o qualsiasi altra forma di informazioni di identificazione personale (PII), questi verranno scritti nei registri di diagnostica di avvio della macchina virtuale. Verranno scritti insieme a tutto il resto del testo visibile come parte dell'implementazione della funzione di scorrimento all'indietro della console seriale. Questi log sono circolari e solo gli utenti con autorizzazioni di lettura per l'account di archiviazione di diagnostica possono accedervi. Se si stanno inserendo dati o comandi che contengono segreti o PII, è consigliabile utilizzare SSH a meno che la console seriale non sia assolutamente necessaria.

Utilizzo simultaneo

Se un utente è connesso alla console seriale e un altro utente richiede correttamente l'accesso alla stessa macchina virtuale, il primo utente verrà disconnesso e il secondo utente connesso alla stessa sessione.

Attenzione

Ciò significa che un utente disconnesso non verrà disconnesso. La capacità di imporre un logout alla disconnessione (utilizzando SIGHUP o un meccanismo simile) è ancora sulla tabella di marcia. Per Windows, è disponibile un timeout automatico abilitato nella Console amministrativa speciale (SAC); tuttavia, per Linux, è possibile configurare l'impostazione del timeout del terminale. A tal fine, aggiungere export TMOUT=600 nel file .bash_profile o .profile per l'utente viene utilizzato per accedere alla console. Questa impostazione interromperà la sessione dopo 10 minuti.

Accessibilità

L'accessibilità è un obiettivo chiave per la console seriale di Azure. A tal fine, ci siamo assicurati che la console seriale sia completamente accessibile.

Navigazione da tastiera

Usare il tasto Tab sulla tastiera per passare all'interfaccia della console seriale dal portale di Azure. La tua posizione verrà evidenziata sullo schermo. Per lasciare il focus della finestra della console seriale, premi Ctrl+F6 sulla tastiera.

Utilizzo della console seriale con un'utilità per la lettura dello schermo

La console seriale ha il supporto per un'utilità per la lettura dello schermo integrato. Spostarsi con un'utilità per la lettura dello schermo attivata consentirà al testo alternativo del pulsante attualmente selezionato di essere letto ad alta voce.

Problemi noti

Siamo a conoscenza di alcuni problemi con la console seriale e il sistema operativo della VM. Di seguito è riportato un elenco di questi problemi e dei passaggi per la mitigazione per le macchine virtuali Linux. Questi problemi e mitigazioni si applicano sia alle macchine virtuali che alle istanze del set di scalabilità di macchine virtuali. Se questi non corrispondono all'errore visualizzato, vedere gli errori comuni del servizio della console seriale in Errori comuni della console seriale.

| Problema | Mitigazione |

|---|---|

| Premendo Invio dopo il banner di connessione non viene visualizzata una richiesta di accesso. | GRUB potrebbe non essere configurato correttamente. Eseguire i seguenti comandi: grub2-mkconfig -o /etc/grub2-efi.cfg e/o grub2-mkconfig -o /etc/grub2.cfg. Questo problema può verificarsi se si utilizza una macchina virtuale personalizzata, un'appliance con protezione avanzata oppure una configurazione GRUB che impedisce a Linux di connettersi alla porta seriale. |

| Il testo della console seriale occupa solo una parte delle dimensioni dello schermo (spesso dopo aver utilizzato un editor di testo). | Le console seriali non supportano la negoziazione delle dimensioni della finestra (RFC 1073), il che significa che non verrà inviato alcun segnale SIGWINCH per aggiornare le dimensioni dello schermo e la VM non sarà a conoscenza delle dimensioni del terminale. Installare xterm o un'utilità simile per fornire il comando resize, quindi eseguire resize. |

| L'operazione per incollare stringhe lunghe non funziona. | La console seriale limita la lunghezza delle stringhe incollate nel terminale a 2048 caratteri per evitare di sovraccaricare la larghezza di banda della porta seriale. |

| Input da tastiera irregolare nelle immagini SLES BYOS. L'input da tastiera viene riconosciuto solo sporadicamente. | Questo è un problema con il pacchetto Plymouth. Plymouth non deve essere eseguito in Azure perché non è necessaria una schermata iniziale e Plymouth interferisce con la capacità della piattaforma di usare la console seriale. Rimuovere Plymouth con sudo zypper remove plymouth e quindi riavviare. In alternativa, modificare la riga del kernel della configurazione di GRUB aggiungendo plymouth.enable=0 alla fine della riga. È possibile farlo modificando la voce di avvio al momento dell'avvio oppure modificando la riga GRUB_CMDLINE_LINUX in/etc/default/grub, ricompilando GRUB con grub2-mkconfig -o /boot/grub2/grub.cfg e quindi eseguendo il riavvio. |

| La console seriale e i log potrebbero non essere disponibili dopo la migrazione in tempo reale per le macchine virtuali con avvio attendibile e avvio protetto abilitato. | La console seriale e i log saranno disponibili dopo il successivo riavvio. |

Domande frequenti

D. Come posso inviare un feedback?

R. Fornire un feedback creando un problema di GitHub in https://aka.ms/serialconsolefeedback. In alternativa (meno preferito), è possibile inviare il feedback tramite azserialhelp@microsoft.com o nella categoria delle macchine virtuali di https://feedback.azure.com.

D. La console seriale supporta il copia/incolla?

R. Sì. Utilizzare Ctrl+Maiusc+C e Ctrl+Maiusc+V per copiare e incollare nel terminale.

D. Posso usare una console seriale invece di una connessione SSH?

R. Sebbene questo utilizzo possa sembrare tecnicamente possibile, la console seriale è pensata per essere utilizzata principalmente come strumento di risoluzione dei problemi in situazioni in cui la connettività tramite SSH non è possibile. Si consiglia di non utilizzare la console seriale in sostituzione di SSH per i seguenti motivi:

- La console seriale non ha la stessa larghezza di banda di SSH. Poiché si tratta di una connessione di solo testo, le interazioni più pesanti della GUI sono difficili.

- L'accesso alla console seriale è attualmente possibile solo utilizzando un nome utente e una password. Poiché le chiavi SSH sono molto più sicure delle combinazioni nome utente/password, dal punto di vista della sicurezza dell'accesso, consigliamo SSH su console seriale.

D. Chi può abilitare o disabilitare la console seriale per il mio abbonamento?

R. Per abilitare o disabilitare la console seriale a livello di sottoscrizione, devi disporre delle autorizzazioni di scrittura per la sottoscrizione. I ruoli che dispongono dell'autorizzazione di scrittura includono i ruoli di amministratore o proprietario. Anche i ruoli personalizzati possono avere autorizzazioni di scrittura.

D. Chi può accedere alla console seriale per il set di scalabilità di macchine virtuali/macchine virtuali?

R. È necessario disporre del ruolo Collaboratore macchina virtuale o superiore per una macchina virtuale o un set di scalabilità di macchine virtuali per accedere alla console seriale.

D. La mia console seriale non visualizza nulla, cosa devo fare?

R. La tua immagine è probabilmente configurata in modo errato per l'accesso alla console seriale. Per informazioni sulla configurazione dell'immagine per abilitare la console seriale, vedere Disponibilità della distribuzione Linux della console seriale.

D. La console seriale è disponibile per i set di scalabilità di macchine virtuali?

R. Sì! Vedere Introduzione alla console seriale.

D. Se configuro la macchina virtuale o il set di scalabilità di macchine virtuali usando solo l'autenticazione con chiave SSH, posso comunque usare la console seriale per connettermi all'istanza del set di scalabilità di macchine virtuali/macchine virtuali?

R. Sì. Poiché la console seriale non richiede chiavi SSH, è sufficiente impostare una combinazione nome utente/password. Puoi farlo selezionando Reimposta password nel portale di Azure e usando tali credenziali per accedere alla console seriale.

Passaggi successivi

- Utilizzare la console seriale per accedere a GRUB e alla modalità utente singolo.

- Utilizza la console seriale per le chiamate NMI e SysRq.

- Informazioni su come utilizzare la console seriale per abilitare GRUB in varie distribuzioni

- La console seriale è disponibile anche per le VM Windows.

- Ulteriori informazioni sulla diagnostica di avvio.

Contattaci per ricevere assistenza

In caso di domande o bisogno di assistenza, creare una richiesta di supporto tecnico oppure formula una domanda nel Supporto della community di Azure. È possibile anche inviare un feedback sul prodotto al feedback della community di Azure.