Usare le identità gestite in un account o un pool di Azure Batch

Questo articolo illustra come usare le identità gestite in un account Microsoft Azure Batch o in un pool batch. L'articolo illustra quando configurare le identità gestite in un account batch rispetto a un pool batch. Descrive anche diversi scenari di comportamento perché l'uso dell'identità gestita può causare confusione in alcune situazioni di errore.

Prerequisiti

- Un account Azure Batch.

- Un account di archiviazione di Azure.

- Postman.

Configurare l'account di archiviazione da usare con l'account batch

Se si vogliono configurare le identità gestite nell'account batch, è prima necessario configurare l'account di archiviazione in modo che venga usato come archiviazione automatica dell'account batch. Questa archiviazione automatica viene usata per archiviare i pacchetti dell'applicazione e i file di risorse delle attività. Per configurare l'archiviazione automatica, è necessario collegare l'account di archiviazione all'account batch. È anche necessario impostare l'account di archiviazione automatica per usare le identità gestite dell'account batch come modalità di autenticazione.

Per completare questa impostazione, effettuare i seguenti passaggi:

Nella portale di Azure cercare e selezionare Account Batch.

Nell'elenco degli account batch selezionare il nome dell'account batch.

Nel riquadro di spostamento dell'account batch individuare l'intestazione Impostazioni e quindi selezionare Account di archiviazione.

Nella sezione STORAGE ACCOUNT INFORMATION (INFORMAZIONI ACCOUNT DI ARCHIVIAZIONE) selezionare Select a storage account (Selezionare un account di archiviazione).

Dopo aver selezionato l'account di archiviazione, tornare alla sezione INFORMAZIONI ACCOUNT DI ARCHIVIAZIONE e modificare il campo Modalità di autenticazione in Identità gestita dell'account Batch.

Configurare l'identità gestita nell'account batch

Note

L'interazione descritta in questa sezione è tra un account batch e un Archiviazione di Azure o Azure Key Vault. Per l'interazione tra nodi batch e altre risorse di Azure, vedere la sezione successiva (Configurare l'identità gestita nel pool di batch).

Configurando l'identità gestita in un account batch, si concede all'account batch l'autorizzazione per l'autenticazione solo ad altri servizi. Questa configurazione non consente di eseguire l'autenticazione in nodi batch o macchine virtuali del pool batch.

Sono disponibili due opzioni quando si configura l'identità gestita nell'account batch: abilitare l'identità gestita assegnata dal sistema o creare un'identità gestita assegnata dall'utente separata per l'account batch.

Per configurare l'identità gestita nell'account batch, seguire questa procedura:

Nella portale di Azure cercare e selezionare Account Batch.

Nell'elenco degli account batch selezionare il nome dell'account batch.

Nel riquadro di spostamento dell'account batch individuare l'intestazione Impostazioni e quindi selezionare Identità.

Nell'intestazione Tipo di identità selezionare Assegnata dal sistema (per un'identità gestita assegnata dal sistema) o Assegnata dall'utente (per un'identità gestita assegnata dall'utente).

Dopo aver completato questa configurazione, tornare alla pagina di panoramica dell'account batch. Nella sezione Informazioni di base della pagina selezionare Visualizzazione JSON. La rappresentazione JSON dell'identità gestita verrà visualizzata in uno dei formati seguenti:

Identità gestita assegnata dal sistema

"identity": { "principalId": "<principal-guid>", "tenantId": "<tenant-guid>", "type": "SystemAssigned" }Identità gestita assegnata dall'utente

"identity": { "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name>": { "principalId": "<principal-guid>", "clientId": "<client-guid>" } } }

Usare un'identità gestita per accedere all'account di archiviazione automatica

La funzionalità di identità gestita dell'account batch verrà usata per determinate attività, ad esempio il caricamento di un pacchetto dell'applicazione nell'account batch. Per caricare il pacchetto dell'applicazione, passare alla pagina di panoramica dell'account batch nella portale di Azure, selezionare Applicazioni>aggiungi e quindi seguire le istruzioni del portale per completare il caricamento. Azure Batch archivia il pacchetto dell'applicazione nel relativo account di archiviazione automatica. Poiché in precedenza è stata impostata la modalità di autenticazione dell'account batch su Identità gestita dell'account Batch, il sistema recupera le credenziali dall'identità gestita dell'account batch per accedere all'account di archiviazione automatica.

Potrebbe essere necessario verificare se l'identità gestita dispone di autorizzazioni sufficienti per l'account di archiviazione automatica. Per verificare la presenza di queste autorizzazioni, seguire questa procedura:

Nella portale di Azure cercare e selezionare Account di archiviazione.

Nell'elenco degli account di archiviazione selezionare il nome dell'account di archiviazione automatica.

Nel riquadro di spostamento dell'account di archiviazione selezionare Controllo di accesso (IAM).

Nella pagina Controllo di accesso (IAM) selezionare il pulsante Controlla accesso.

Nel riquadro Controlla accesso selezionare l'opzione Identità gestita.

Nel campo Identità gestita selezionare l'identità gestita per cui si vogliono visualizzare le autorizzazioni.

Nella scheda Assegnazioni di ruolo correnti verificare se è presente un ruolo assegnato con autorizzazioni sufficienti per caricare un pacchetto dell'applicazione. Se non esiste un'assegnazione di ruolo di questo tipo, viene visualizzato il messaggio di errore seguente nelle notifiche di portale di Azure quando si tenta di caricare il pacchetto dell'applicazione nell'account batch:

Errore di caricamento per <nome> pacchetto.zip

Caricamento file ha rilevato un errore imprevisto durante il caricamento.

Se si verifica questo errore di caricamento, controllare il file archivio HTTP (har) della richiesta di caricamento. Sarà presente una richiesta POST che contiene un prefisso del nome ( batch ad esempio , batch?api-version=2020-06-01) e verrà visualizzato lo stato HTTP 200. Nel payload si noterà la richiesta PUT effettiva inviata all'account batch. La risposta alla richiesta PUT mostrerà lo stato HTTP 409. La risposta di errore completa sarà simile al testo seguente:

{responses: [{name: "<response-guid>", httpStatusCode: 409,...}]}

{responses: [{name: "<response-guid>", httpStatusCode: 409,...}]}

0: {name: "<response-guid>", httpStatusCode, 409,...}

content: {error: {code: "AutoStorageNoPermission",...}}

error: {code: "AutoStorageNoPermission",...}

code: "AutoStorageNoPermission"

message: "The managed identity does not have permission to access auto storage account. Please use Azure RBAC to assign the managed identity access to auto storage."

target: "BatchAccount"

contentLength: 318

Questo errore indica che l'identità gestita assegnata dal sistema o assegnata dall'utente nell'account batch non dispone di autorizzazioni sufficienti per eseguire azioni sull'account di archiviazione automatica.

Usare un'identità gestita per accedere all'insieme di credenziali delle chiavi

Per informazioni su come usare un'identità gestita per accedere a un insieme di credenziali delle chiavi di Azure, vedere Configurare chiavi gestite dal cliente per l'account Azure Batch con Azure Key Vault e identità gestita.

Configurare l'identità gestita nel pool di batch

Note

L'interazione descritta in questa sezione è tra un nodo batch e altre risorse di Azure. Per l'interazione tra un account batch e Archiviazione di Azure o Azure Key Vault, vedere la sezione precedente (Configurare l'identità gestita nell'account batch).

Se si vuole consentire ai nodi di Azure Batch di accedere ad altre risorse di Azure, usare un'identità gestita configurata nel pool di Azure Batch.

Se la modalità di autenticazione dell'account di archiviazione automatica è impostata su Identità gestita dell'account Batch, i nodi di Azure Batch ricevono i token di identità gestiti. I nodi usano i token di identità gestiti per l'autenticazione tramite l'autenticazione di Microsoft Entra usando il servizio metadati dell'istanza di Azure (IMDS).

Il pool di Azure Batch supporta solo la versione assegnata dall'utente dell'identità gestita. Sarà quindi necessario creare un'identità gestita assegnata dall'utente nello stesso tenant dell'account Azure Batch. Sarà anche necessario concedere l'autorizzazione nel piano dati di archiviazione , ad esempio tramite il proprietario dei dati dei BLOB di archiviazione, all'identità gestita assegnata dall'utente.

Associare l'identità gestita al nodo che accede all'account di archiviazione automatica

Per l'identità assegnata dall'utente usata dai nodi di calcolo per accedere alla funzionalità di archiviazione automatica, è necessario assegnare questo riferimento di identità ai pool con nodi di calcolo che devono accedere alla funzionalità di archiviazione automatica. I dettagli su questo requisito sono descritti nell'API REST per Account Batch- Aggiornare autoStorageBaseProperties, nella nodeIdentityReference proprietà . Pertanto, è necessario configurare il riferimento all'identità del nodo in due posizioni nella portale di Azure:

Informazioni di riferimento sull'identità del nodo nell'account batch di archiviazione automatica

Identità gestita assegnata dall'utente nel pool di batch

Importante

È possibile definire più identità gestite assegnate dall'utente nell'identità del pool. Tuttavia, quello definito nel riferimento all'identità del nodo deve essere definito anche nell'identità del pool.

Configurare il riferimento all'identità del nodo dell'account di archiviazione automatica

Per configurare il riferimento all'identità del nodo nell'account di archiviazione automatica, seguire questa procedura:

Nella portale di Azure cercare e selezionare Account Batch.

Nell'elenco degli account batch selezionare il nome dell'account batch.

Nel riquadro di spostamento dell'account batch individuare l'intestazione Impostazioni e quindi selezionare Account di archiviazione.

Nella sezione INFORMAZIONI ACCOUNT DI ARCHIVIAZIONE selezionare Selezionare un account di archiviazione e quindi selezionare l'account di archiviazione automatico.

Passare all'intestazione Di riferimento identità del nodo e quindi selezionare Aggiungi.

Completare il processo per aggiungere il nuovo riferimento all'identità del nodo assegnato dall'utente.

Configurare l'identità gestita assegnata dall'utente del pool batch

Per configurare l'identità gestita assegnata dall'utente nel pool di batch, seguire questa procedura:

Nella portale di Azure cercare e selezionare Account Batch.

Nell'elenco degli account batch selezionare il nome dell'account batch.

Nel riquadro di spostamento dell'account batch individuare l'intestazione Funzionalità e quindi selezionare Pool.

Nella pagina pool di batch selezionare Aggiungi.

Nella pagina Aggiungi pool immettere un ID pool. Nel campo Identità selezionare Utente assegnato.

Individuare l'intestazione Identità gestita assegnata dall'utente e quindi selezionare Aggiungi.

Completare il processo per aggiungere il riferimento all'identità del nodo creato in precedenza nel pool di batch.

Casi d'uso per l'identità gestita in un nodo batch

È possibile usare l'identità gestita all'interno di un nodo batch in modi diversi, ad esempio per le funzionalità seguenti:

- Scaricare i pacchetti dell'applicazione da un pool batch

- Scaricare i file di risorse delle attività da un pool batch

Scaricare i pacchetti dell'applicazione da un pool batch

Quando si crea un pool batch, è possibile specificare i pacchetti dell'applicazione a livello di pool. I pacchetti dell'applicazione verranno scaricati dall'account di archiviazione automatica e installati in tutti i nodi di questo pool. Per altre informazioni, vedere Caricare e gestire le applicazioni. Caricare i pacchetti dell'applicazione nell'account batch prima di farvi riferimento durante la creazione del pool di batch. Per aggiungere pacchetti dell'applicazione al pool batch, passare alla pagina Aggiungi pool dell'account batch, individuare l'intestazione IMPOSTAZIONI FACOLTATIVE e quindi selezionare Pacchetti dell'applicazione.

Scenari di comportamento

Questa sezione descrive lo stato operativo del nodo e lo stato del download del pacchetto dell'applicazione per i parametri di identità gestiti seguenti:

Indica se l'identità gestita viene specificata nel riferimento all'identità del nodo

Indica se l'identità gestita dispone di autorizzazioni sufficienti nell'account di archiviazione automatica

Indica se il pool di batch è stato creato usando la stessa identità gestita o un'identità gestita diversa

Nella portale di Azure è possibile trovare gli stati di download del nodo e del pacchetto nella pagina di panoramica del nodo batch. Per accedere a questa pagina, individuare l'intestazione Generale del riquadro di spostamento del pool di batch, selezionare Nodi e quindi selezionare il nome del nodo da visualizzare.

La tabella seguente illustra quattro scenari di comportamento che coinvolgono pacchetti di identità e applicazioni gestiti all'interno di un pool batch.

| Numero di scenario | Utilizzo identità gestita | Autorizzazioni di identità gestite nell'account di archiviazione automatica | Specifica di creazione del pool | Stato del nodo | Stato di download del pacchetto |

|---|---|---|---|---|---|

| 1 | Dato nel riferimento all'identità del nodo | Autorizzazioni sufficienti | Creato nel pool usando la stessa identità gestita | Avviato correttamente | Scaricato nel nodo nella directory radice/applicazioni |

| 2 | Dato nel riferimento all'identità del nodo | Autorizzazioni insufficienti | Creato nel pool usando la stessa identità gestita | Avviato correttamente, ma nello stato inattiva | Non scaricato nel nodo |

| 3 | Non specificato nel riferimento all'identità del nodo | Autorizzazioni sufficienti o insufficienti | Creato nel pool usando la stessa identità gestita o un'identità gestita diversa | Bloccato per un periodo illimitato nello stato di avvio | Non scaricato nel nodo |

| 4 | Dato nel riferimento all'identità del nodo | Autorizzazioni sufficienti o insufficienti | Creato nel pool usando un'identità gestita diversa | Stato inutilizzabile | Non scaricato nel nodo |

Nello scenario 3, quando il servizio Azure Batch tenta di avviare il nodo, il riferimento all'identità del nodo diventa Null. In questo modo il nodo rimane bloccato in uno stato di avvio . Per verificare questo stato, passare alla pagina Panoramica del nodo del pool batch e quindi selezionare Carica log batch per caricare i log batch in un contenitore di archiviazione. Nel riquadro Carica log batch selezionare il contenitore Archiviazione di Azure, selezionare il pulsante Seleziona contenitore di archiviazione e quindi selezionare e scaricare il file agent-debug.log dal contenitore di archiviazione. Il file di log conterrà più voci con il messaggio "pool non ancora aggiunto completamente, health=Status.TvmJoinPoolInProgress".

Nello scenario 4 è possibile definire più identità gestite quando si crea il pool batch. Cosa accade se l'identità gestita definita nel riferimento all'identità del nodo non viene aggiunta all'identità del pool? In tal caso, il servizio Azure Batch non riesce a trovare l'identità gestita corretta corrispondente a quella definita nel riferimento al nodo. Al contrario, il servizio visualizzerà il messaggio di errore del nodo seguente:

Il nodo presenta 1 errore.

Si è verificato un errore nel nodo

Codice: ApplicationPackageError

Messaggio:

Uno o più pacchetti dell'applicazione specificati per il pool non sono validi

Scaricare i file di risorse delle attività da un pool batch

Durante la creazione di un'attività, è possibile specificare i file di risorse da usare nell'attività. Questi file vengono scaricati automaticamente nel nodo dall'account di archiviazione automatica prima dell'esecuzione del comando task. Per altre informazioni, vedere Attività in Azure Batch. Per specificare i file di risorse delle attività, seguire questa procedura:

Nella portale di Azure cercare e selezionare Account Batch.

Nell'elenco degli account batch selezionare il nome dell'account batch.

Nel riquadro di spostamento dell'account batch individuare l'intestazione Funzionalità e selezionare Processi.

Nella pagina Processi selezionare Aggiungi.

Compilare i campi obbligatori nel riquadro Aggiungi processi e quindi selezionare OK.

Nel riquadro di spostamento del processo batch individuare l'intestazione Generale e quindi selezionare Attività.

Nella pagina Attività, selezionare Aggiungi.

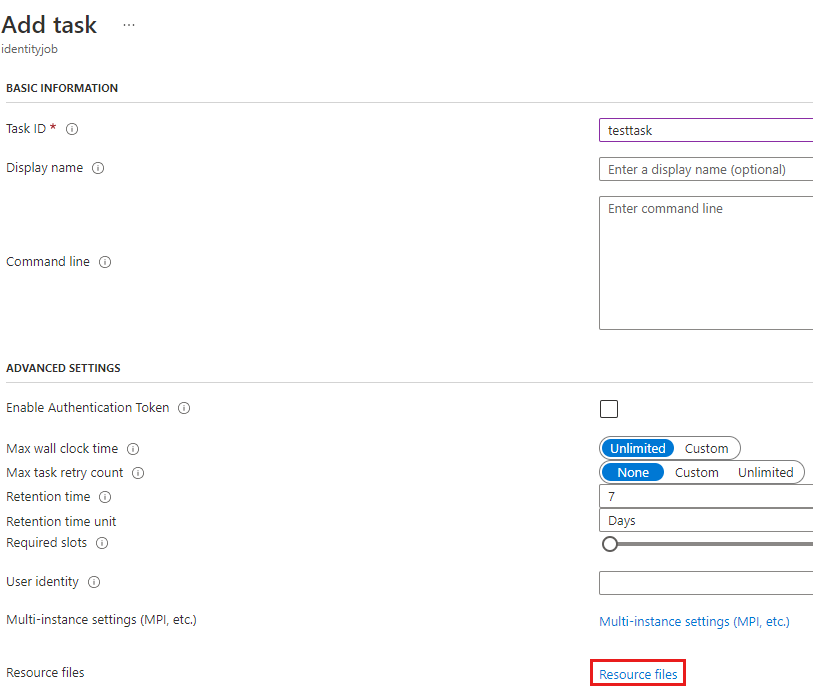

Nel riquadro Aggiungi attività compilare tutti i campi obbligatori. Individuare quindi l'intestazione IMPOSTAZIONI AVANZATE e selezionare File di risorse.

È possibile specificare i file di risorse usando i metodi descritti nella tabella seguente.

| metodo | Note |

|---|---|

| Contenitore di archiviazione automatica | Il riferimento all'identità viene visualizzato come Nessuno e non può essere modificato. Il nodo accede all'account di archiviazione automatica per recuperare i file di risorse. |

| URL del contenitore o URL HTTP | È possibile definire un altro URL dell'account Archiviazione di Azure se sono state configurate autorizzazioni sufficienti in tale account Archiviazione di Azure per il riferimento all'identità e l'identità è stata aggiunta al pool di batch. |

Se è necessario accedere all'account di archiviazione automatica, l'identità deve essere definita sia nel riferimento all'identità del nodo che nell'identità del pool.

Quando si specificano le definizioni dei file di risorse, i parametri Prefisso BLOB e Percorso file sono facoltativi. Il prefisso BLOB viene usato per filtrare BLOB specifici. Il percorso del file viene usato per creare una sottocartella nel nodo per archiviare i file BLOB. Se il percorso del file non è definito, i file verranno archiviati nel percorso per ogni attività (root/wd).

| Tipo di file di risorse | Valore | Prefisso BLOB | Percorso file | Modalità file (solo Linux) | Informazioni di riferimento sulle identità |

|---|---|---|---|---|---|

| AutoStorageContainerName | <name-of-app> | mypath1 | |||

| StorageContainerUrl | <https:// account-name.blob.core.windows.net/con> | mypath2 | /subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name> | ||

| HttpUrl | <https:// account-name.blob.core.windows.net/con/api.crt> | mypath3 | /subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name> |

Scenari di comportamento

La tabella seguente illustra quattro scenari di comportamento che possono verificarsi quando si usa l'identità gestita per creare un pool batch e quindi creare un'attività con file di risorse per recuperare un BLOB da un contenitore di archiviazione automatica.

| Numero di scenario | Utilizzo identità gestita | Autorizzazioni di identità gestite nell'account di archiviazione automatica | Specifica di creazione del pool | Risultato |

|---|---|---|---|---|

| 1 | Dato nel riferimento all'identità del nodo | Autorizzazioni sufficienti | Creato nel pool usando la stessa identità gestita | Il file BLOB viene scaricato correttamente nel nodo nella directory root/wd/<file-path> , come illustrato nella pagina di panoramica dell'attività |

| 2 | Dato nel riferimento all'identità del nodo | Autorizzazioni insufficienti | Creato nel pool usando la stessa identità gestita | L'attività ha esito negativo a causa di un errore ResourceContainerAccessDenied , il messaggio di errore "Accesso per uno dei contenitori BLOB di Azure specificati viene negato" |

| 3 | Non specificato nel riferimento all'identità del nodo | Autorizzazioni sufficienti o insufficienti | Creato nel pool usando la stessa identità gestita o un'identità gestita diversa | L'attività ha esito negativo a causa di un errore ResourceContainerAccessDenied , il messaggio di errore "Accesso per uno dei contenitori BLOB di Azure specificati viene negato" |

| 4 | Dato nel riferimento all'identità del nodo | Autorizzazioni sufficienti o insufficienti | Creato nel pool usando un'identità gestita diversa | L'attività ha esito negativo a causa di un errore ResourceContainerListMiscError , messaggio di errore "Errore esterno rilevato durante l'elenco di uno dei contenitori BLOB di Azure specificati" |

Negli scenari in cui l'attività di recupero BLOB ha esito negativo, passare alla pagina Attività del portale di Azure e quindi selezionare il nome dell'attività visualizzata accanto al codice di errore. Quindi, nel riquadro di spostamento della pagina attività individuare l'intestazione Generale , selezionare Proprietà e quindi selezionare Visualizzazione Json. La visualizzazione JSON delle proprietà mostrerà il messaggio di errore corrispondente e altri dettagli sull'attività non riuscita. Nello scenario 4, ad esempio, l'errore ResourceContainerListMiscError ha esito negativo a causa di un errore "RICHIESTA HTTP 400 non valida". Ciò è dovuto al fatto che l'identità gestita definita nel riferimento all'identità del nodo non corrisponde ad alcuna delle identità gestite definite nella configurazione dell'identità del pool.

Verificare che l'identità gestita possa accedere alle risorse di Azure

Per verificare in Windows che un'identità gestita assegnata a un nodo di Azure Batch disponga di autorizzazioni sufficienti per accedere alle risorse di Azure, ad esempio un account di archiviazione, seguire questa procedura:

Note

Questa procedura emula l'ultimo passaggio da eseguire per ottenere un token con un ID identità valido per accedere all'account di archiviazione e verificare la presenza di autorizzazioni sufficienti. Se l'identità non è definita nel riferimento all'identità del nodo, il nodo non può ottenere l'ID identità. In tal caso, l'intero processo è già bloccato prima di poter eseguire l'ultimo passaggio. Prima di eseguire questa procedura, verificare che l'identità sia definita nel riferimento all'identità del nodo.

Usare Remote Desktop Protocol (RDP) per connettersi al nodo.

In Postman inviare una richiesta GET contenente l'intestazione all'URL

Metadata: trueseguente:http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01& resource=https://storage.azure.com/& mi_res_id=/subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name>

L'indirizzo

169.254.169.254IP è noto anche come servizio metadati dell'istanza di Azure (IMDS). IMDS fornisce informazioni sull'istanza della macchina virtuale. Se si dispone di queste informazioni sull'istanza di macchina virtuale, è possibile usare la macchina virtuale per richiedere token per l'identità gestita.Il

mi_res_idvalore del parametro nell'URL è in grassetto. Si tratta dell'ID risorsa dell'identità gestita assegnata dall'utente definita nell'identità del pool. Per trovare tale ID risorsa, insieme all'ID client e all'ID entità, seguire questa procedura:Nella portale di Azure cercare e selezionare Account Batch.

Nell'elenco degli account batch selezionare il nome dell'account batch.

Nel riquadro di spostamento dell'account batch individuare l'intestazione Funzionalità e quindi selezionare Pool.

Nell'elenco dei pool batch selezionare il nome del pool di batch.

Nel riquadro di spostamento del pool di batch individuare l'intestazione Generale e quindi selezionare Proprietà.

Nella pagina delle proprietà del pool selezionare Visualizzazione Json.

Nel testo JSON individuare l'elenco

identity/userAssignedIdentities. Per l'identità gestita assegnata dall'utente in uso, copiare i valori per le proprietà seguenti:resourceIdclientId(GUID)principalId(GUID)

Dopo aver inviato l'URL in Postman, il corpo della risposta JSON conterrà voci per

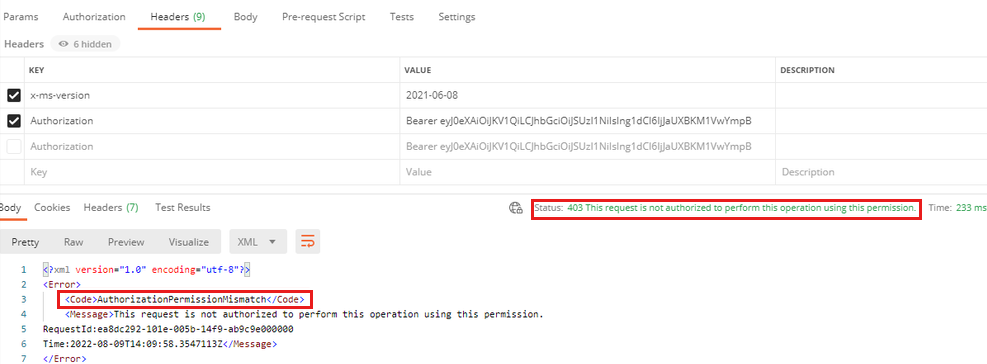

access_token(una stringa di testo lunga, nota anche come token di connessione) eclient_id(GUID). Ilclient_idvalore della risposta deve corrispondere alclientIdvalore copiato dalla pagina delle proprietà del pool batch.Copiare il token di connessione completo e quindi testarlo in Postman recuperando il BLOB dall'account di archiviazione automatica. In questo esempio l'identità gestita non dispone dell'autorizzazione per accedere all'archiviazione. Pertanto, l'account di archiviazione automatica risponde restituendo un errore HTTP 403 (errore AuthorizationPermissionMismatch, messaggio "Questa richiesta non è autorizzata a eseguire questa operazione usando questa autorizzazione").

Dichiarazione di non responsabilità sulle informazioni di terze parti

I prodotti di terzi citati in questo articolo sono prodotti da società indipendenti da Microsoft. Microsoft non rilascia alcuna garanzia implicita o esplicita relativa alle prestazioni o all'affidabilità di tali prodotti

Dichiarazione di non responsabilità di contatti di terze parti

Microsoft fornisce informazioni di contatto di terze parti per aiutarti a trovare ulteriori informazioni su questo argomento. Queste informazioni di contatto sono soggette a modifica senza preavviso. Microsoft non garantisce l'accuratezza delle informazioni di contatto di terze parti.

Contattaci per ricevere assistenza

In caso di domande o bisogno di assistenza, creare una richiesta di supporto tecnico oppure formula una domanda nel Supporto della community di Azure. È possibile anche inviare un feedback sul prodotto al feedback della community di Azure.