Zero Trust e la rete

Il modello di sicurezza di rete tradizionale si basa sulla premessa che, dopo l'autenticazione, viene assegnato un livello di autorizzazione per accedere ai dati e alle risorse nella rete. Tuttavia, man mano che sempre più aziende e organizzazioni si spostano verso servizi basati sul cloud e modelli di lavoro ibridi, il perimetro di sicurezza di rete è aperto agli attacchi.

La sicurezza di rete è ormai una vera e propria battaglia, dove si fronteggiano i team di sicurezza che utilizzano gli strumenti più recenti per proteggere la rete, i dati e le risorse dagli attacchi, e i criminali informatici alla ricerca di vulnerabilità da sfruttare. Vogliono ottenere l'accesso alla rete per causare interruzioni e trovare dati sensibili che possono rubare e vendere.

Zero Trust non è uno strumento, ma un modello di sicurezza. Secondo questo modello, quando si tratta di proteggere la rete, gli obiettivi principali sono due:

- Cerca di limitare i danni da un attacco e la velocità con cui si diffonde.

- Rendere più difficile per un criminale informatico attaccare la rete.

Per raggiungere questi obiettivi, una rete che rispetta l'approccio Zero Trust esegue le asserzioni seguenti:

- Si supponga che la rete non sia al sicuro dagli attacchi.

- Le minacce, interne o esterne, sono sempre presenti nella rete.

- La posizione di un dispositivo in una rete non deve conferire attendibilità.

- Ogni utente e dispositivo deve essere autenticato e autorizzato.

- Il comportamento dei dispositivi e degli utenti deve essere valutato dinamicamente da più punti dati.

Modello di sicurezza Zero Trust

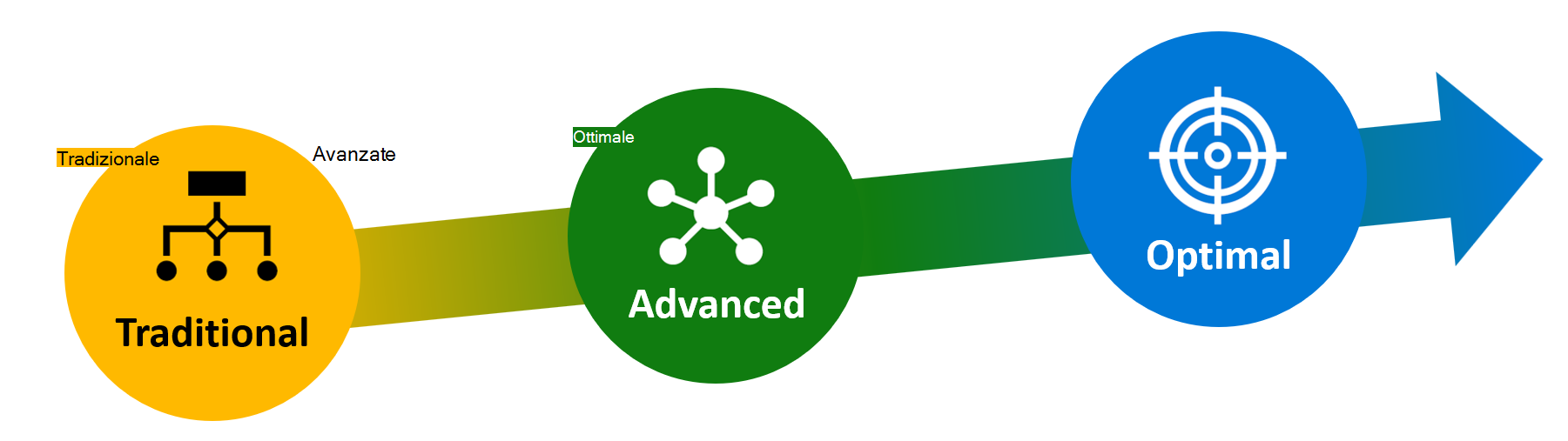

Ogni organizzazione avrà un livello di maturità diverso per quanto riguarda la sicurezza di rete. All'interno di Zero Trust, è disponibile un modello di maturità che consente di sapere dove ci si trova. Ha tre categorie: tradizionale, avanzata e ottimale. La maggior parte delle organizzazioni si troverà in una posizione tra tradizionale e avanzata.

Tradizionale

La fase tradizionale è quella in cui la maggior parte delle organizzazioni inizierà a prendere in considerazione un approccio Zero Trust per le proprie reti. Può essere riepilogato come segue:

- Le autorizzazioni di accesso e autorizzazione sono gestite manualmente e in gran parte statiche.

- Alcune risorse Internet sono accessibili direttamente agli utenti.

- Le reti private virtuali e le reti aperte forniscono l'accesso alla maggior parte delle risorse.

- I carichi di lavoro di dispositivi e utenti vengono monitorati per rilevare le minacce note e il filtro statico del traffico.

- Il traffico interno ed esterno è crittografato.

Impostazioni avanzate

Le organizzazioni stanno perfezionando la propria posizione di sicurezza di rete e stanno implementando politiche di sicurezza migliori. Questa operazione può essere riepilogata come segue:

- Le autorizzazioni di accesso utente per la rete e i dati vengono gestite con criteri di sicurezza.

- L'accesso alle applicazioni cloud, alle risorse Internet e alle reti private sensibili è ora limitato.

- Il traffico di rete viene monitorato.

- La maggior parte del traffico interno ed esterno è crittografato.

Rete ottimale

Sulla scala del livello di maturità Zero Trust, questo è il punto in cui tutte le organizzazioni vorrebbero trovarsi. Hanno implementato modifiche alla sicurezza su larga scala. Può essere riepilogato come segue:

- Utilizzo di autorizzazioni di accesso adattive che si controllano automaticamente in base all'utilizzo dell'utente e al rischio dei dati.

- Ogni sessione dell'utente o del dispositivo viene continuamente valutata in base a più punti di dati rispetto alle politiche; l'accesso viene revocato se una politica viene violata.

- Tutto il traffico di rete viene monitorato per identificare potenziali minacce e l'amministratore riceve una notifica quando viene rilevata una minaccia.

- Tutti i dati e il traffico di rete sono crittografati end-to-end.

Ovunque si trovi l'organizzazione, l'uso di una strategia di Zero Trust consente di migliorare la sicurezza di rete e proteggere meglio asset, risorse e dati.