Protezione della rete con Zero Trust

Una strategia di rete Zero Trust richiede un cambiamento nell'approccio alla sicurezza della rete. Piccoli passi facilmente implementabili possono avere un grande impatto. Quando si prende in considerazione una strategia Zero Trust per la rete, concentrarsi su tre aree chiave:

- Segmentazione di rete

- Protezione dalle minacce

- Crittografia di rete

Segmentazione di rete

La segmentazione di rete è il processo di suddivisione della rete in zone discrete più piccole e di limitazione dell'accesso a ogni segmento. In questo modo è possibile mitigare gli effetti di una violazione, limitare la quantità di danni che un criminale informatico può infliggere e ridurre la facilità con cui può muoversi lateralmente attraverso la rete.

Vediamo come questo approccio potrebbe applicarsi alla propria casa. È composta da una serie di stanze: salotto, cucina, sala da pranzo, bagni, camere da letto e così via. In un modello di sicurezza tradizionale, dopo che qualcuno ha varcato la porta d'ingresso, può visitare ogni stanza come vuole.

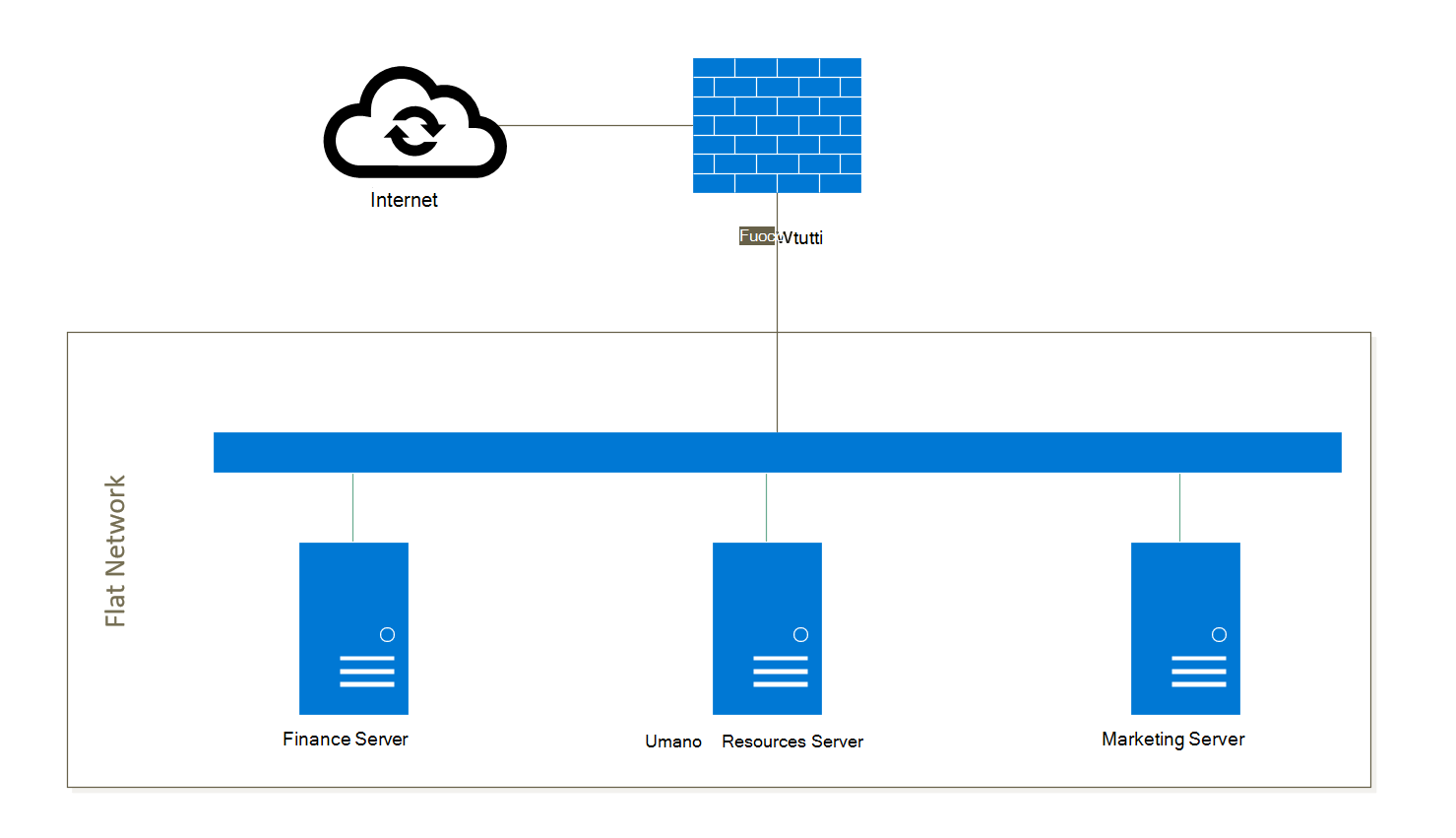

Il diagramma seguente mostra un rendering semplificato di una rete flat. Quando un utente malintenzionato accede alla rete, può andare ovunque.

Tuttavia, usando la segmentazione, si può fare in modo che ogni stanza abbia una porta sempre chiusa a chiave e che richieda una chiave univoca per essere aperta. Se qualcuno dovesse entrare in casa, i luoghi che può visitare sono molto limitati e richiedono un maggiore impegno e più tempo per accedervi.

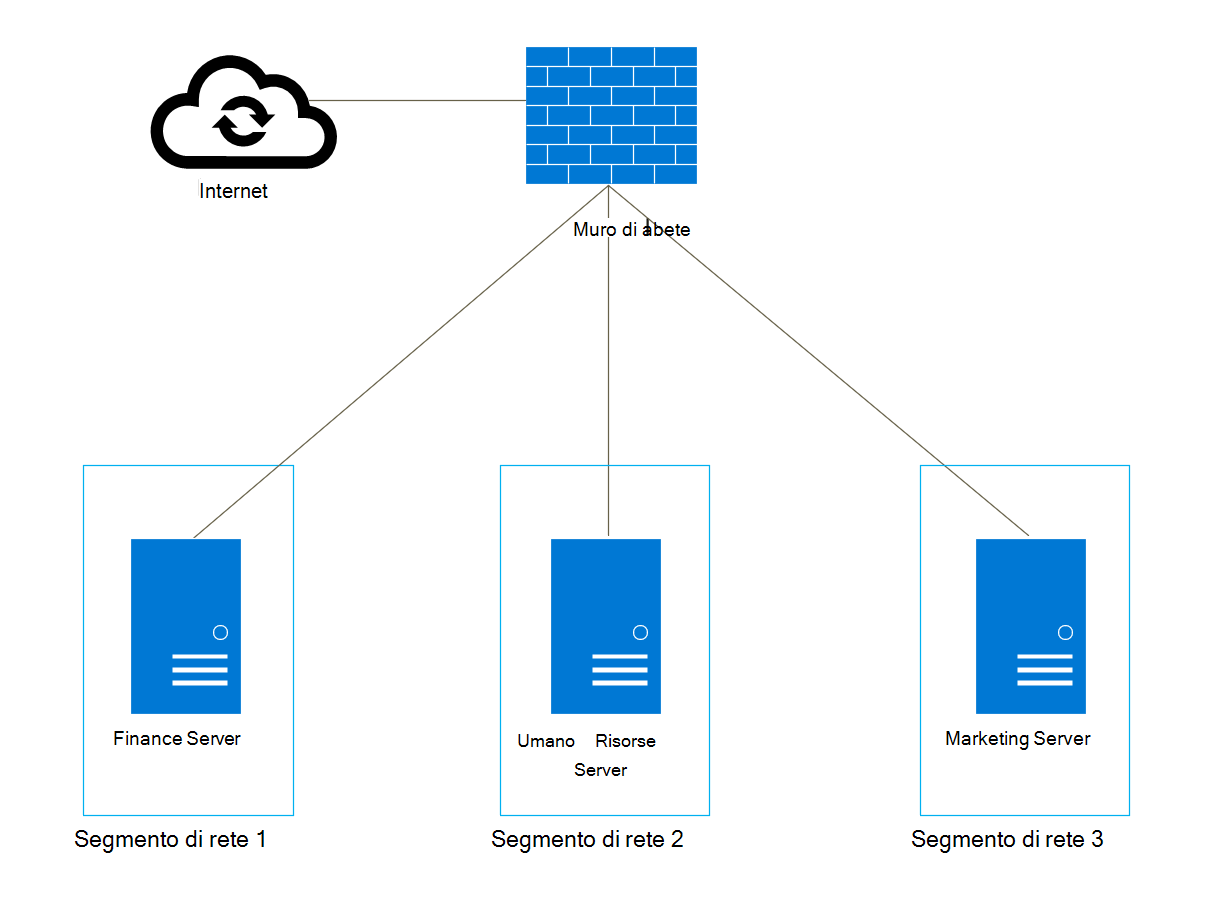

Il diagramma seguente mostra un rendering semplificato di una rete segmentata. Il criminale informatico dovrà attaccare ogni segmento per accedere ai dati.

La segmentazione di rete crea una linea di confine per operazioni o asset critici, nello stesso modo in cui si metterebbe il team finanziario nel proprio ufficio. Migliora l'integrità degli asset di rete garantendo che, anche se la rete viene violata, l'utente malintenzionato non possa raggiungere le aree segmentate.

Quando si verifica un attacco, questa strategia consente di impedire al criminale informatico di spostarsi attraverso la rete, denominato spostamento laterale, perché ogni segmento è integrato con una strategia Zero Trust e l'accesso non verrà concesso senza autenticazione e autorizzazione.

Protezione dalle minacce in tempo reale

Man mano che gli attacchi informatici diventano più sofisticati, è necessario usare l'intelligence sulle minacce per correlare avvisi e indicatori di minaccia, assegnando così priorità alle risposte a un attacco. A tale scopo, è necessario distribuire strumenti software sofisticati che monitorano, in tempo reale, tutte le attività che si verificano su e attraverso la rete. Questi strumenti si basano sui dati più recenti di più origini nella rete per identificare se il traffico è buono o cattivo.

Una soluzione di protezione dalle minacce affidabile deve quindi analizzare tutto il traffico alla ricerca di payload dannosi e comportamenti insoliti di dispositivi e utenti.

L'uso di strumenti con funzionalità di rilevamento e reazione estese (XDR) è fondamentale per fornire la visibilità end-to-end necessaria e la risposta automatizzata per proteggere gli asset, correggere le minacce e supportare le indagini. Una tipica soluzione XDR usa l'intelligence sulle minacce per classificare ogni attività come malware noto o sconosciuto o come operazione valida. Le funzionalità di rilevamento e reazione estese monitorano anche l'attività dell'utente, ad esempio gli eventi di accesso utente, per capire la posizione geografica dell'utente, le applicazioni a cui accede in genere e il dispositivo che sta usando per individuare con precisione le minacce.

In genere, le minacce rientrano in due categorie generali: attacchi noti e sconosciuti.

- Gli attacchi noti sono quelli che sono stati individuati in precedenza da altre origini. Gli attacchi hanno spesso indicatori univoci, che ne consentono l'identificazione. Mantenendo aggiornati gli strumenti di rilevamento delle minacce, questi attacchi verranno individuati e mitigati prima che possano causare danni.

- Gli attacchi sconosciuti sono minacce e attacchi nuovi che non corrispondono ad alcun indicatore noto. Questi sono chiamati attacchi zero-day. La capacità del sistema di protezione dalle minacce di identificare questi attacchi dipende dalla conoscenza del traffico e dei comportamenti normali e di quelli che non lo sono.

L'uso di questi strumenti consente ai team di sicurezza di avere le informazioni necessarie per rilevare, determinare e sconfiggere gli attacchi e i rischi più critici, sia internamente che esternamente.

Limitare l'accesso tramite crittografia

I dati sono al centro di tutto ciò che facciamo, che si tratti delle foto dei propri cari, del contenuto del carrello online o dei dati finanziari dei clienti. Le reti forniscono i mezzi per accedere a questi dati, ma sono anche aperte ad abusi da parte dei criminali informatici.

Uno dei modi migliori per proteggere i dati è assicurarsi che siano crittografati. La crittografia è il processo che rende un messaggio incomprensibile a chiunque non abbia la chiave giusta per decodificarlo.

La crittografia dei dati si applica non solo ai dati archiviati in un dispositivo, sia in locale, nel cloud che in un'unità esterna, noti come dati inattivi, ma anche ai dati inviati attraverso la rete, noti come dati in transito.

Uno degli obiettivi principali quando si applica una strategia Zero Trust alla rete è garantire che qualsiasi app che accede ai dati ne esegua la crittografia. È anche consigliabile crittografare tutti i dati che passano dalle reti locali al cloud o a Internet. Sul mercato sono disponibili molti strumenti che possono crittografare facilmente tutte le comunicazioni tra i dispositivi degli utenti e le app usate e l'origine dei dati. Se si sviluppano applicazioni personalizzate, la crittografia di tutti i dati in movimento è essenziale.