Zero Trust come strategia di sicurezza

La strategia di difesa tradizionale basata sul perimetro è incentrata principalmente sulla protezione dell'accesso alla rete. L'accento è posto sulla limitazione assoluta a una rete "sicura" con firewall locali e reti private virtuali (VPN). Questi possono essere definiti come:

Firewall: un firewall è un dispositivo di sicurezza di rete che filtra il traffico di rete in ingresso e in uscita. In assenza di un firewall, la rete accetta le richieste di connessione da parte di tutti. Se è presente, un firewall impedisce al traffico indesiderato e al software dannoso di raggiungere la rete.

Rete privata virtuale: una rete privata virtuale (VPN) è una connessione sicura da una rete a un'altra. Ad esempio, mentre si usa una rete Wi-Fi pubblica disponibile in un bar o in un aeroporto, si accede a una VPN usando una password. Una VPN connette il dispositivo in modo sicuro a Internet e garantisce che:

- La posizione rimanga privata.

- I dati vengano crittografati.

- L'identità venga gestita come anonima.

L'approccio tradizionale presuppone che tutti gli elementi all'interno del perimetro di sicurezza di rete siano sicuri e divida gli utenti in due categorie: "attendibili" e "non attendibili". Ad esempio, chiunque lavori in locale e usi un dispositivo di proprietà dell'organizzazione all'interno del perimetro di rete chiaramente definito, viene considerato un "utente attendibile". Avrà accesso a dati, applicazioni e informazioni all'interno dell'organizzazione. Ciò significa anche che una persona che connette il proprio dispositivo (noto anche come Bring Your Own Device (BYOD)) alla rete aziendale è considerato un utente autorizzato e ha accesso alle risorse.

Il modello di sicurezza perimetrale mette le organizzazioni a rischio rispetto a quanto segue:

- Utenti interni malintenzionati che fanno trapelare informazioni sensibili.

- Criminali informatici che tenta nodi ottenere l'accesso usando credenziali compromesse.

- Utenti sfruttati come punti di ingresso vulnerabili.

- Dispositivi infettati da virus che si connettono alla rete.

Man mano che le persone passano dall'ambiente locale a un modello più ibrido, la capacità di un approccio di sicurezza tradizionale per mantenere i dati, gli asset e le risorse al sicuro diventa più difficile.

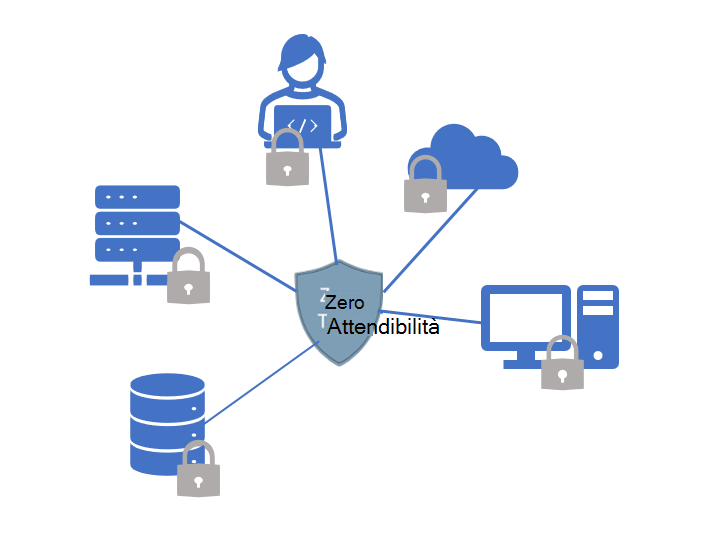

L'approccio Zero Trust

L'approccio tradizionale alla sicurezza di rete, ora in declino, ha determinato la necessità di nuovi approcci alla sicurezza. Zero Trust si basa sulla verifica di utenti e dispositivi anziché sulla semplice determinazione della posizione in cui si trovano. Il modello perimetrale non può più essere considerato attendibile perché non riesce a fornire una velocità di risposta rapida e la protezione necessaria per un panorama digitale in rapida evoluzione. Ad esempio, in un modello di sicurezza Zero Trust, gli utenti non vengono verificati solo nel perimetro, ma anche quando si spostano da una parte della rete a un'altra. L'implementazione del modello Zero Trust riduce il problema di chi accede a cosa e migliora la sicurezza complessiva per un'organizzazione. I vantaggi dell'adozione di un framework Zero Trust includono, ma non sono limitati a:

- Esperienza utente migliorata: Zero Trust migliora l'esperienza utente automatizzando la protezione e la conformità alla sicurezza, ad esempio l'applicazione dell'accesso condizionale in base al principio dei privilegi minimi. Con gli utenti che lavorano in remoto, portando i propri dispositivi e connettendosi alle risorse ospitate in più ambienti, un approccio Zero Trust consente loro di lavorare e collaborare in modo sicuro in tutti i dati, le app e l'infrastruttura.

- Protezione delle risorse IT: un approccio Zero Trust consente di proteggere le risorse IT, ad esempio dispositivi, dati, rete, applicazioni e infrastruttura, in locale, nel cloud o in un ambiente cloud ibrido. La visibilità e il controllo end-to-end sono fondamentali per la sicurezza all'interno di un'organizzazione. Le distribuzioni di Zero Trust efficaci garantiscono la protezione a ogni livello tramite la verifica continua e individuano i punti di ingresso vulnerabili che potrebbero causare una violazione.

- Monitoraggio del comportamento di sicurezza: una strategia Zero Trust consente alle organizzazioni di applicare una governance avanzata per rafforzare la propria posizione di sicurezza con interruzioni minime per la rete e gli utenti esistenti. I principi Zero Trust estendono la rete esistente e garantiscono la sicurezza degli utenti automatizzando le attività di routine in tutti i domini e livelli di difesa, per ridurre le probabilità di errore umano.

Adottando le raccomandazioni e gli approcci suggeriti dalla strategia Zero Trust, sarà possibile mantenere l'integrità, l'autenticità e la riservatezza dei dati, degli asset e delle risorse.