Introduzione

Le organizzazioni moderne hanno a che fare con una grande varietà di endpoint, in numero maggiore rispetto al passato. Tutti richiedono l'accesso per eseguire un'attività o consentire agli utenti di svolgere il proprio lavoro quotidiano. In seguito al recente aumento del lavoro remoto, è ora più necessario che gli endpoint abbiano accesso sicuro ovunque e ogni volta che è necessario.

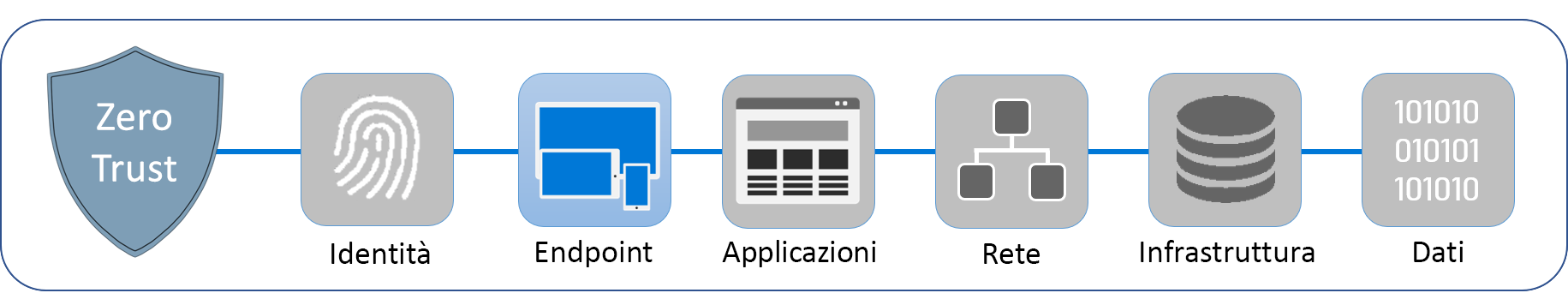

Verranno ora esaminati gli endpoint nel percorso di Zero Trust:

È bene ricordare che Zero Trust richiede l'adesione ai seguenti principi di sicurezza:

- Verificare esplicitamente.

- Usare l'accesso con privilegi minimi

- Presupporre le violazioni.

Per proteggere un'organizzazione e i relativi utenti, questi principi devono essere applicati a tutti gli endpoint.

In primo luogo, si apprenderà come definire gli endpoint, quindi si vedrà come usare l'approccio Zero Trust per proteggerli.