Proteggere le applicazioni cloud con Zero Trust

Per poter trarre vantaggio dalle applicazioni cloud in tutta sicurezza, le organizzazioni devono raggiungere un buon equilibrio che consenta l'accesso alle applicazioni, garantendo e mantenendo al contempo un controllo sufficiente a proteggere se stessi e i propri utenti dai rischi. Un framework Zero Trust consente all'organizzazione di eseguire questa operazione. Con Zero Trust è possibile:

- Applicare tecnologie per controllare e individuare l'IT shadow.

- Verificare le autorizzazioni appropriate per l'uso dell'app.

- Limitare l'accesso in base alle informazioni dettagliate dell'analisi in tempo reale.

- Monitorare il comportamento anomalo nelle app.

- Controllare l'attività degli utenti.

- Convalidare le opzioni di configurazione sicura.

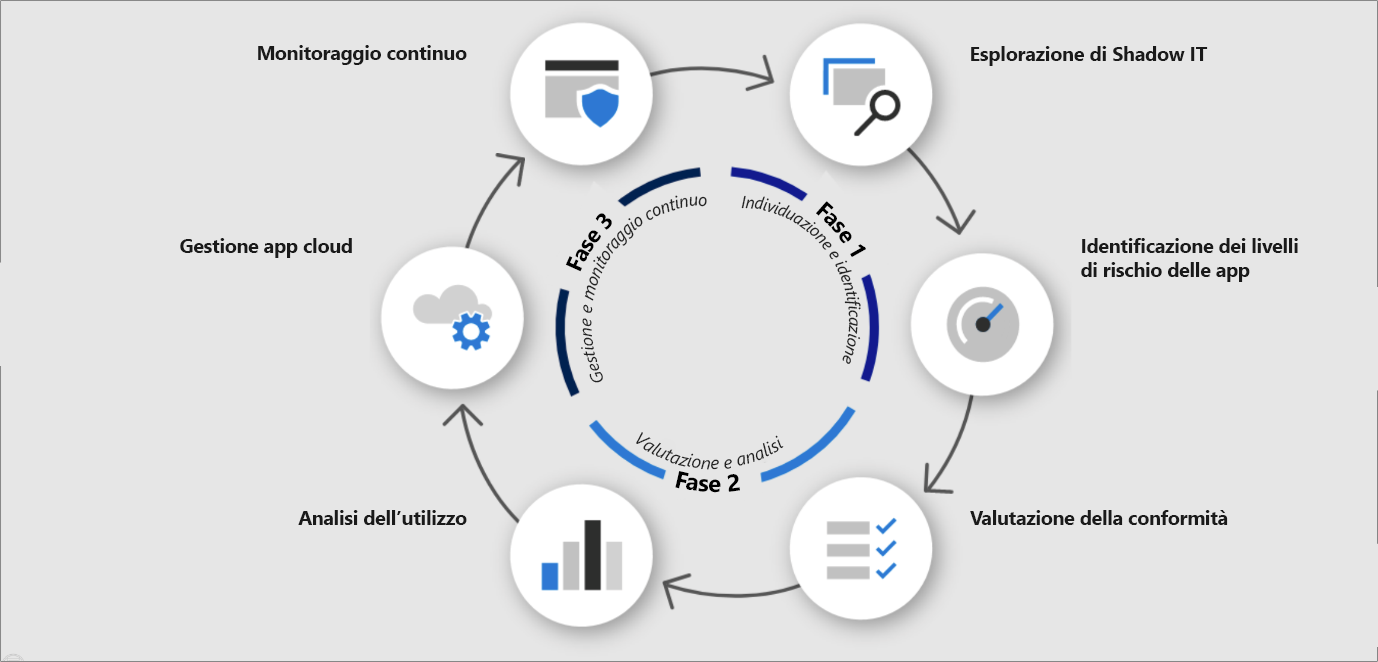

Per raggiungere questi obiettivi, le organizzazioni possono usare un processo di protezione continua. Un approccio Zero Trust incoraggia l'implementazione di un processo di protezione solido e continuo.

Il processo è costituito da tre fasi generali:

- Individuare e identificare: individuare l'IT shadow e identificare i livelli di rischio.

- Valutare e analizzare: valutare la conformità delle applicazioni e analizzare i modelli di utilizzo.

- Gestire e monitorare continuamente: gestire le applicazioni cloud in base all'individuazione, alla valutazione e alle analisi e continuare a monitorare le applicazioni.

A tale scopo, l'organizzazione può usare gli strumenti di individuazione delle applicazioni cloud progettati per semplificare l'implementazione del processo. Questi strumenti troveranno automaticamente le applicazioni cloud usate nell'organizzazione e consentiranno di:

- Valutare i livelli di rischio delle applicazioni: ad esempio, tramite un punteggio calcolato compreso tra 1 e 10, per rappresentare il rischio di un'applicazione.

- Valutare la conformità delle applicazioni : verifica se le applicazioni individuate soddisfano i requisiti di conformità per l'organizzazione.

- Analizzare i modelli di utilizzo: informazioni su come gli utenti usano le applicazioni e informazioni sull'utilizzo ad alto rischio.

- Gestire le applicazioni : applicare azioni di governance, ad esempio approvazione, revisione o blocco delle applicazioni.

In questo modo, l'organizzazione può essere in grado di individuare e controllare tutte le shadow IT usate dalle persone.

Proteggere automaticamente le informazioni sensibili e le attività

Per proteggere le informazioni e le attività sensibili, l'organizzazione deve monitorare e controllare il comportamento degli utenti all'interno delle applicazioni cloud. A tale scopo, è possibile creare un'ampia gamma di criteri, tra cui:

- i criteri di accesso: controllare l'accesso degli utenti alle applicazioni cloud. Ad esempio, si usano i controlli di accesso in base al ruolo per concedere agli utenti solo l'accesso necessario, in base al proprio ruolo.

- Criteri attività: monitorare attività utente specifiche nelle applicazioni.

- Criteri sui file: Eseguire una scansione delle applicazioni cloud per individuare file, tipi di file e dati specifici, come informazioni proprietarie o personali, e applicare regole di governance a tali file.

Questi criteri, che è possibile creare usando gli strumenti di individuazione delle applicazioni cloud, consentono di rilevare attività sospette e rispondere in modo appropriato tra le applicazioni cloud.

L'organizzazione deve anche abilitare il monitoraggio e il controllo in tempo reale sull'accesso alle applicazioni cloud. Può quindi usare i controlli di accesso adattivi per tutte le applicazioni. Ad esempio, è possibile usare il monitoraggio in tempo reale per adattare dinamicamente e limitare l'accesso in base a più punti dati, ad esempio posizione, dispositivo e applicazione al momento dell'accesso. In questo modo e’ possibile bloccare in tempo reale perdite e violazioni.

Rafforzare la protezione dalle minacce informatiche e dalle applicazioni non autorizzate

I criminali informatici continuano a evolvere le tecniche e gli strumenti di attacco per violare le difese e accedere alle informazioni aziendali critiche e personali nelle applicazioni. Per rafforzare la protezione dagli attacchi e dagli strumenti di attacco più recenti, l'organizzazione deve usare funzionalità avanzate di sicurezza delle applicazioni cloud, tra cui:

- Analisi del comportamento degli utenti e delle entità (UEBA): valutare il comportamento e rispondere usando molti indicatori di rischio, ad esempio indirizzi IP, errori di accesso, attività da account inattivi o accessi amministrativi sospetti.

- Rilevamento anomalie: rilevare e rispondere ad attività insolite tra le applicazioni cloud. Ad esempio, un utente carica improvvisamente 500 GB di dati in un'app di archiviazione cloud quando non ha mai eseguito questa operazione in precedenza.

- Protezione da malware: rilevare il malware usando le informazioni più aggiornate in tutte le applicazioni. Ad esempio, per rilevare le attività associate a un nuovo tipo di malware che tiene in ostaggio i dati critici per il riscatto.

- Eseguire Indagini e rimedi automatizzati: Esamina e risolve automaticamente gli avvisi di sicurezza. Oppure consentire all'amministratore della sicurezza di correggere determinati tipologie di avvisi di sicurezza dopo un'indagine automatizzata.

L'organizzazione può usare queste e altre funzionalità per proteggersi continuamente da un panorama di minacce in continua evoluzione.