Esercizio - Risolvere i problemi di rete con le metriche e i log di Network Watcher

In Azure Network Watcher le metriche e i log possono diagnosticare problemi di configurazione complessi.

Si supponga di avere due macchine virtuali che non riescono a comunicare. Si vogliono ottenere quante più informazioni possibili per diagnosticare il problema.

In questa unità il problema verrà risolto con le metriche e i log di Network Watcher. Per diagnosticare il problema di connettività tra le due macchine virtuali, si useranno quindi i log del flusso del gruppo di sicurezza di rete.

Registrare il provider Microsoft.Insights

La registrazione dei flussi dei gruppi di sicurezza di rete richiede il provider Microsoft.Insights. Completare i passaggi seguenti per eseguire la registrazione per il provider Microsoft.Insights.

Accedere al portale di Azure e quindi alla directory con accesso alla sottoscrizione in cui sono state create le risorse.

Nel portale di Azure cercare e selezionare Sottoscrizioni e quindi selezionare la propria sottoscrizione. Viene visualizzato il riquadro Sottoscrizione.

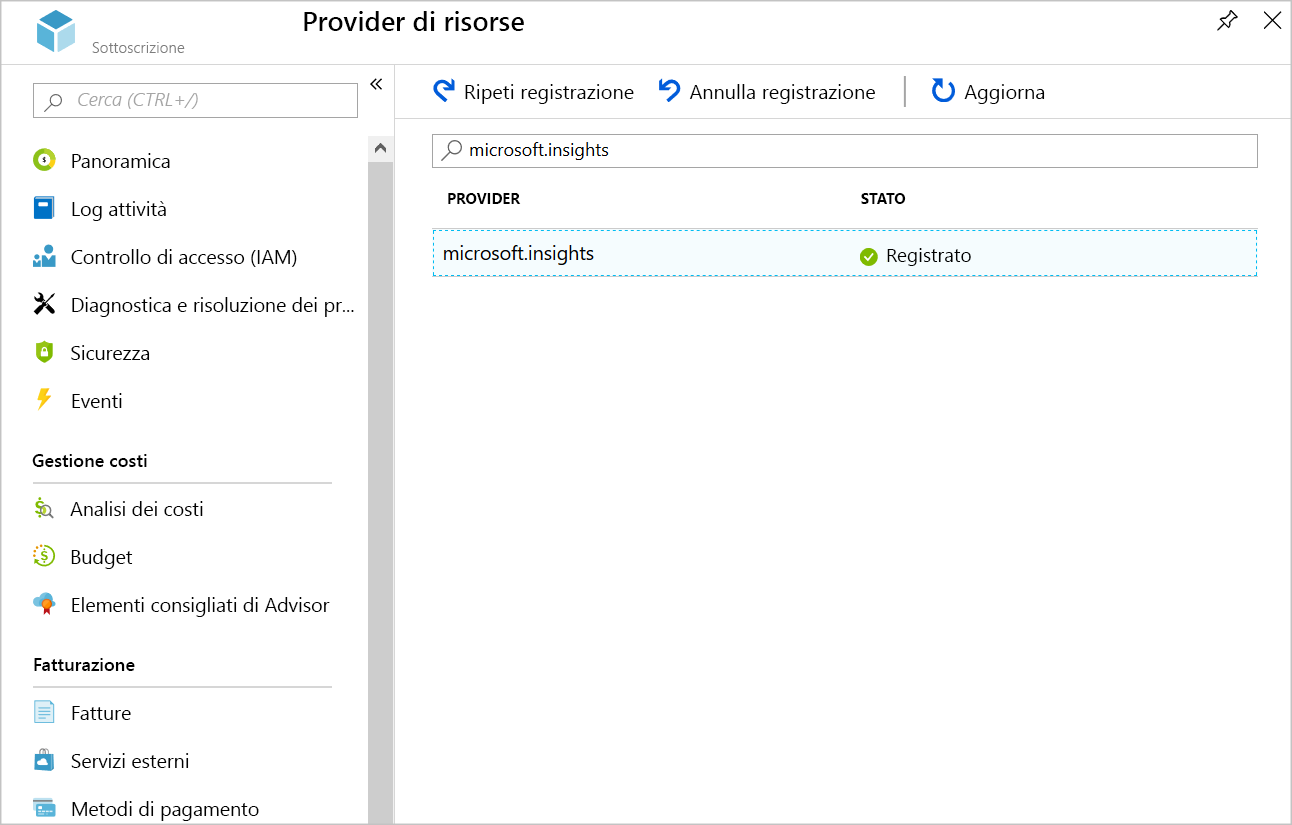

Nel menu Sottoscrizione, in Impostazioni selezionare Provider di risorse. Viene visualizzato il riquadro Provider di risorse della sottoscrizione.

Nella barra di filtro immettere microsoft.insights.

Se lo stato del provider microsoft.insights è NotRegistered, selezionare Registra nella barra dei comandi.

Creare un account di archiviazione

A questo punto, creare un account di archiviazione per i log del flusso del gruppo di sicurezza di rete.

Nel menu del portale di Azure o nella home page selezionare Crea una risorsa.

Nel menu delle risorse selezionare Archiviazione e cercare e selezionare Account di archiviazione. Viene visualizzato il riquadro Account di archiviazione.

Seleziona Crea. Viene visualizzato il riquadro Crea account di archiviazione.

Nella scheda Informazioni di base immettere i valori indicati di seguito per ogni impostazione.

Impostazione Valore Dettagli di progetto Subscription Selezionare la propria sottoscrizione Gruppo di risorse selezionare il gruppo di risorse Dettagli istanza Nome account di archiviazione Creare un nome univoco Area Selezionare la stessa area del gruppo di risorse Selezionare Avanti: scheda Avanzata e verificare che sia impostato il valore seguente.

Impostazione Valore Archiviazione BLOB Livello di accesso Accesso frequente (impostazione predefinita) Selezionare Verifica e crea e, quando la convalida ha esito positivo, selezionare Crea.

Creare un'area di lavoro Log Analytics

Per visualizzare i log del flusso del gruppo di sicurezza di rete, si userà Log Analytics.

Dal menu del portale di Azure o dalla Home page, cercare e selezionare Aree di lavoro Log Analytics. Viene visualizzato il riquadro Aree di lavoro Log Analytics.

Nella barra dei comandi selezionare Crea. Viene visualizzato il riquadro Crea area di lavoro Log Analytics.

Nella scheda Informazioni di base immettere i valori indicati di seguito per ogni impostazione.

Impostazione Valore Dettagli di progetto Subscription Selezionare la propria sottoscrizione Gruppo di risorse selezionare il gruppo di risorse Dettagli istanza Nome testsworkspaceArea Selezionare la stessa area del gruppo di risorse Selezionare Verifica e crea e, dopo che la convalida ha esito positivo, selezionare Crea.

Abilitare i log di flusso

Per configurare i log di flusso, è necessario configurare il gruppo di sicurezza di rete per connettersi all'account di archiviazione e aggiungere l'analisi del traffico per il gruppo di sicurezza di rete.

Selezionare Tutte le risorse nel menu del portale di Azure. Selezionare quindi il gruppo di sicurezza di rete MyNsg.

Nel menu MyNsg, in Monitoraggio selezionare Log dei flussi del gruppo di sicurezza di rete. Viene visualizzato il riquadro MyNsg | Log dei flussi del gruppo di sicurezza di rete.

Seleziona Crea. Viene visualizzato il riquadro Crea un log dei flussi.

Nella scheda Informazioni di base selezionare o immettere i valori seguenti.

Impostazione Valore Dettagli di progetto Abbonamento Selezionare la propria sottoscrizione nell'elenco a discesa. + Selezionare Risorsa Nel riquadro Seleziona gruppo di sicurezza di rete cercare e selezionare MyNsg e Conferma selezione. Dettagli istanza Abbonamento Selezionare la propria sottoscrizione nell'elenco a discesa. Account di archiviazione Selezionare il nome account di archiviazione univoco. Periodo di mantenimento (giorni) 1 Selezionare Avanti: Analisi, quindi selezionare o immettere i valori seguenti.

Impostazione Valore Versione dei log dei flussi Versione 2 Analisi del traffico L'opzione Abilita Analisi del traffico è selezionata. Intervallo di elaborazione di Analisi del traffico Ogni 10 minuti Abbonamento Selezionare la propria sottoscrizione nell'elenco a discesa. Area di lavoro Log Analytics Selezionare testworkspacedall'elenco a discesa.Selezionare Rivedi e crea.

Seleziona Crea.

Al termine della distribuzione, seleziona Vai alla risorsa.

Generare il traffico di test

A questo punto è possibile generare traffico di rete tra le macchine virtuali da intercettare nel log dei flussi.

Nel menu delle risorse selezionare Tutte le risorse e quindi FrontendVM.

Nella barra dei comandi selezionare Connetti, poi selezionare RDP e quindi selezionare Scarica file RDP. Se compare un avviso relativo all'autore della connessione remota, selezionare Connetti.

Avviare il file FrontendVM.rdp e selezionare Connetti.

Quando vengono richieste le credenziali, selezionare Altre opzioni e accedere con il nome utente azureuser e la password specificata al momento della creazione della macchina virtuale.

Quando viene richiesto, per un certificato di sicurezza selezionare Sì.

Nella sessione RDP, se richiesto, consentire al dispositivo di essere individuabile SOLO se in una rete privata.

Aprire un prompt di PowerShell ed eseguire il comando seguente.

Test-NetConnection 10.10.2.4 -port 80

Il test di connessione TCP avrà esito negativo dopo alcuni secondi.

Diagnosticare il problema

A questo punto si userà Log Analytics per visualizzare i log del flusso del gruppo di sicurezza di rete.

Nel menu delle risorse del portale di Azure selezionare Tutti i servizi, selezionare Rete e quindi selezionare Network Watcher. Viene visualizzato il riquadro Network Watcher.

Nel menu delle risorse in Log selezionare Analisi del traffico. Viene visualizzato il riquadro Network Watcher | Analisi del traffico.

Nell'elenco a discesa FlowLog Subscriptions (Sottoscrizioni FlowLog) selezionare la propria sottoscrizione.

Nell'elenco a discesa Area di lavoro Log Analytics selezionare

testworkspace.Usare le diverse visualizzazioni per diagnosticare il problema che impedisce la comunicazione dalla macchina virtuale front-end alla macchina virtuale back-end.

Risolvere il problema

Una regola del gruppo di sicurezza di rete blocca il traffico in ingresso verso la subnet back-end da qualsiasi posizione attraverso le porte 80, 443 e 3389, invece di bloccare semplicemente il traffico in ingresso da Internet. Tale regola verrà ora riconfigurata.

Nel menu delle risorse del portale di Azure selezionare Tutte le risorse e quindi selezionare MyNsg nell'elenco.

Nel menu MyNsg, in Impostazioni selezionare Regole di sicurezza in ingresso e quindi selezionare MyNSGRule. Viene visualizzato il riquadro MyNSGRule.

Nell'elenco a discesa Origine selezionare Tag del servizio e nell'elenco a discesa Tag del servizio di origine selezionare Internet.

Nella barra dei comandi MyNSGRule selezionare Salva per aggiornare la regola di sicurezza.

Eseguire nuovamente il test della connessione

Le connessioni sulla porta 80 funzioneranno ora senza problemi.

Nel client RDP connettersi a FrontendVM. Nel prompt di PowerShell eseguire il comando seguente.

Test-NetConnection 10.10.2.4 -port 80

Il test di connessione avrà ora esito positivo.