Esercizio - Creare un playbook di Microsoft Sentinel

L'esercizio Creare un playbook di Microsoft Sentinel in questo modulo è un'unità facoltativa. Per completarlo, è necessario accedere a una sottoscrizione di Azure in cui sia possibile creare risorse di Azure. Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Per distribuire i prerequisiti per l'esercizio, eseguire le attività seguenti.

Nota

Se si esegue l'esercizio di questo modulo, è possibile che venga addebitato un costo aggiuntivo nella sottoscrizione di Azure. Per stimare il costo, vedere Prezzi di Microsoft Sentinel.

Attività 1: Distribuire Microsoft Sentinel

Selezionare il collegamento seguente:

Viene richiesto di accedere ad Azure.

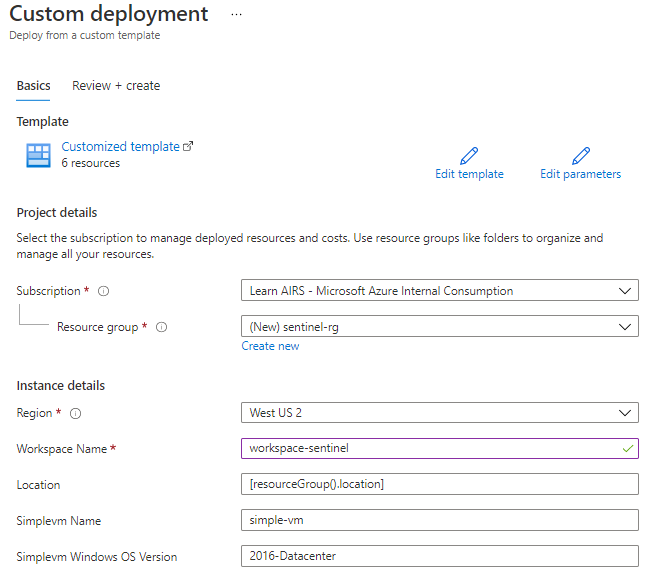

Nella pagina Distribuzione personalizzata specificare le informazioni seguenti:

Etichetta Descrizione Abbonamento Seleziona la tua sottoscrizione di Azure. Gruppo di risorse Selezionare Crea nuovo e specificare il nome del gruppo di risorse come azure-sentinel-rg.Area Dal menu a discesa selezionare l'area in cui si vuole distribuire Microsoft Sentinel. Nome dell'area di lavoro Specificare un nome univoco per l'area di lavoro di Microsoft Sentinel, ad esempio <yourName>-Sentinel, dove <yourName> rappresenta il nome dell'area di lavoro scelto nell'attività precedente.Ufficio Accettare il valore predefinito [resourceGroup().Location]. Nome Simplevm Accettare il valore predefinito simple-vm. Versione del sistema operativo Windows Simplevm Accettare il valore predefinito 2016-Datacenter.

Selezionare Rivedi e crea e quindi, una volta convalidato il contenuto, selezionare Crea.

Nota

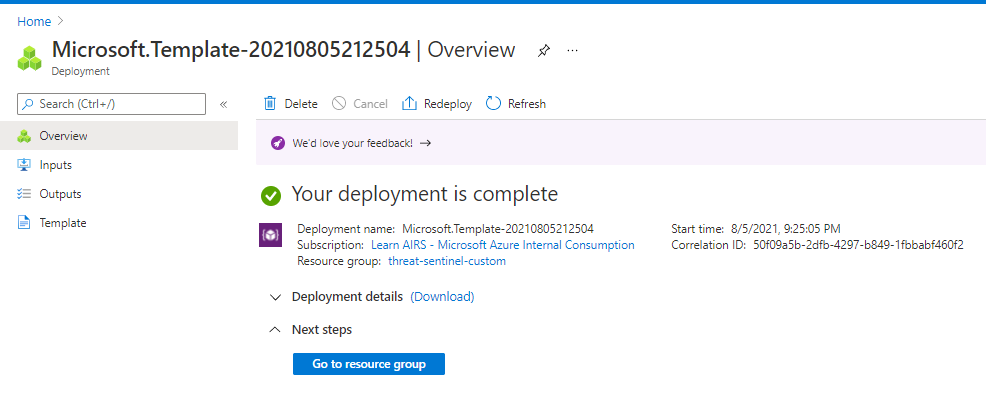

Attendere il completamento della distribuzione. La distribuzione dovrebbe richiedere meno di cinque minuti.

Attività 2: Controllare le risorse create

Nella pagina di panoramica della distribuzione selezionare Vai al gruppo di risorse. Vengono visualizzate le risorse per la distribuzione personalizzata.

Selezionare Home e in Servizi di Azure cercare e selezionare Gruppi di risorse.

Selezionare azure-sentinel-rg.

Ordinare l'elenco di risorse in base a Tipo.

Il gruppo di risorse deve contenere le risorse indicate nella tabella seguente.

Nome Tipo Descrizione <yourName>-SentinelArea di lavoro Log Analytics Area di lavoro Log Analytics usata da Microsoft Sentinel dove <yourName> rappresenta il nome dell'area di lavoro scelto nell'attività precedente. simple-vmNetworkInterfaceInterfaccia di rete Interfaccia di rete per la macchina virtuale. SecurityInsights(<yourName>-Sentinel)Soluzione Informazioni dettagliate sulla sicurezza per Microsoft Sentinel. st1<xxxxx>Account di archiviazione Account di archiviazione usato dalla macchina virtuale. simple-vmMacchina virtuale Macchina virtuale usata nella dimostrazione. vnet1Rete virtuale Rete virtuale per la macchina virtuale.

Nota

Le risorse distribuite e i passaggi di configurazione completati in questo esercizio serviranno per l'esercizio successivo. Se si intende eseguire l'esercizio successivo non eliminare le risorse da questo esercizio.

Attività 3: Configurare i connettori di Microsoft Sentinel

Nel portale di Azure cercare Microsoft Sentinel, quindi selezionare l'area di lavoro di Microsoft Sentinel creata in precedenza.

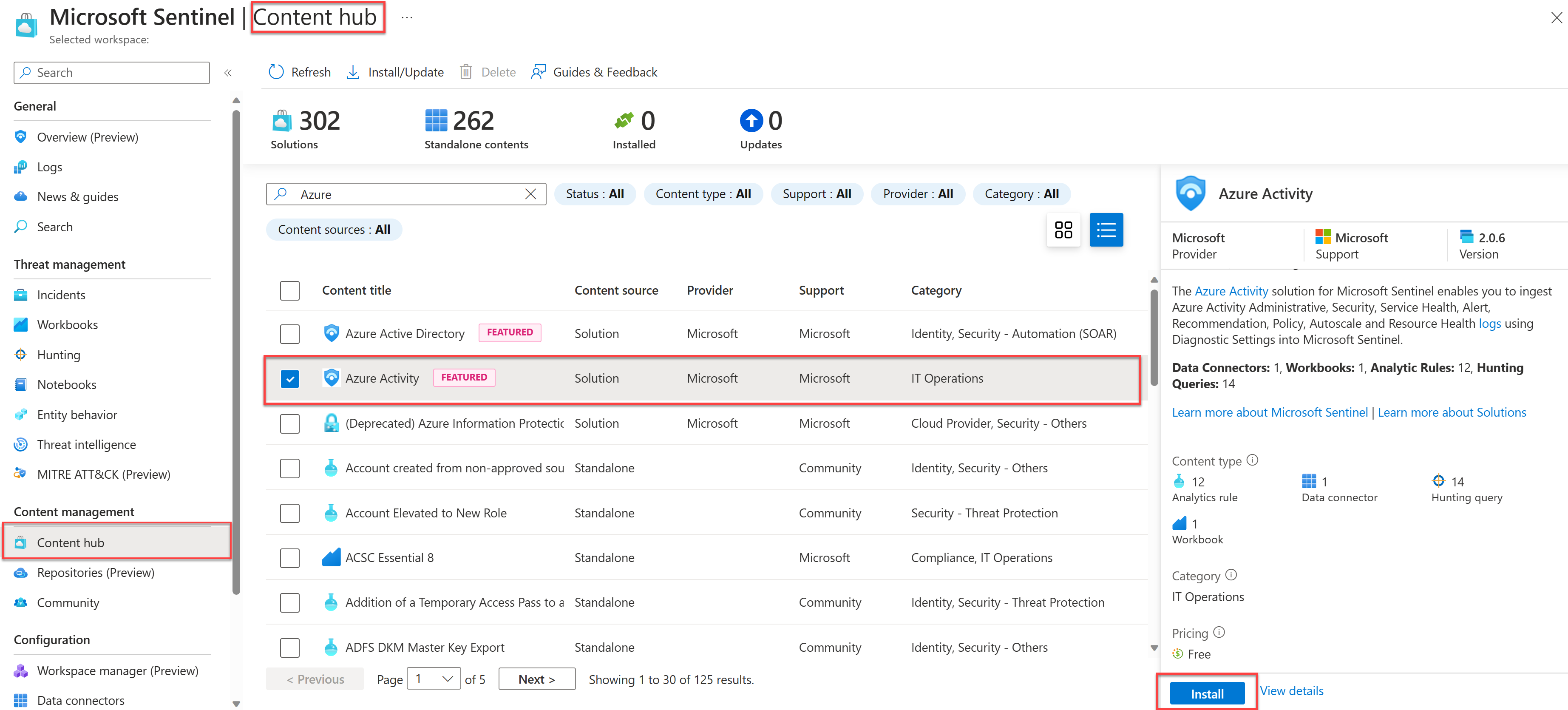

Nel menu a sinistra del riquadro Microsoft Sentinel | Panoramica scorri verso il basso fino a Gestione contenuto e seleziona Hub contenuto.

Nella pagina Hub contenuto digitare Attività di Azure nel modulo Ricerca rapida e selezionare la soluzione Attività di Azure.

Nel riquadro dei dettagli della soluzione Attività di Azure seleziona Installa.

Nella colonna centrale Nome del contenuto selezionare il connettore dati Attività di Azure.

Nota

Questa soluzione installa i seguenti tipi di contenuto: 12 regole analitiche, 14 query di ricerca, una cartella di lavoro e il connettore dati attività di Azure.

Selezionare Apri la pagina del connettore.

Nell'area Istruzioni/Configurazione scorrere verso il basso e sotto 2. Connetti gli abbonamenti in uso... selezionare Avvia l'assegnazione guidata di Criteri di Azure.

Nella scheda Informazioni di base della procedura guidata selezionare i puntini di sospensione ... in Ambito. Nel riquadro Ambiti selezionare la sottoscrizione e quindi Seleziona.

Selezionare la scheda Parametri e scegliere l'area di lavoro Microsoft Sentinel dall'elenco a discesa Area di lavoro principale Log Analytics.

Selezionare la scheda Correzione e quindi la casella di controllo Crea un'attività di correzione. Con questa azione l'assegnazione dei criteri viene applicata alle risorse di Azure già esistenti.

Selezionare il pulsante Rivedi e crea per esaminare la configurazione e quindi selezionare Crea.

Nota

Il connettore per Attività di Azure usa le assegnazioni di criteri. È necessario disporre di autorizzazioni del ruolo che consentono di creare assegnazioni di criteri. Sono in genere necessari 15 minuti per visualizzare lo stato Connesso. Durante la distribuzione del connettore è possibile continuare a eseguire il resto dei passaggi in questa unità e nelle unità successive in questo modulo.

Attività 4: Creare una regola di analisi

Nel portale di Azure cercare e selezionare Microsoft Sentinel, quindi selezionare l'area di lavoro di Microsoft Sentinel creata in precedenza.

Nella pagina Microsoft Sentinel, nella barra dei menu, nella sezione Configurazione selezionare Analisi.

Nella pagina Microsoft Sentinel | Analisi selezionare Crea e quindi selezionare Regola di query NRT (Anteprima).

Nella pagina Generale specificare le informazioni di input indicate nella tabella seguente e quindi selezionare Avanti: Imposta la logica della regola>.

Etichetta Descrizione Name Immettere un nome descrittivo come Eliminazione macchine virtuali per spiegare il tipo di attività sospetta rilevata dall'avviso. Descrizione Immettere una descrizione dettagliata che consentirà agli altri analisti della sicurezza di comprendere gli scopi della regola. Tattiche e tecniche Nel menu a discesa Tattiche e tecniche scegliere la categoria Accesso iniziale per classificare la regola in base alle tattiche MITRE. Gravità Selezionare il menu a discesa Gravità per classificare il livello di importanza dell'avviso come una delle quattro opzioni: Alto, Medio, Basso o Informativo. Status Specificare lo stato della regola. Per impostazione predefinita lo stato è impostato su Abilitata. È possibile selezionare Disabilitata per disabilitare la regola se questa genera un numero elevato di falsi positivi. Nella pagina Imposta la logica della regola, nella sezione Query regola immettere la query seguente:

AzureActivity | where OperationNameValue == 'MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE' | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddressAccettare i valori predefiniti per tutte le altre impostazioni e quindi selezionare Avanti: Impostazione evento imprevisto.

Nella scheda Impostazione evento imprevisto assicurarsi che l'opzione Abilitata sia selezionata per consentire la creazione di eventi imprevisti da avvisi generati da questa regola di analisi. Quindi selezionare Avanti: Risposta automatizzata.

Nella scheda Risposta automatica è possibile selezionare un playbook da eseguire automaticamente quando viene generato l'avviso. Vengono visualizzati solo i playbook che contengono un connettore di Microsoft Sentinel per app per la logica.

Selezionare Successivo: Revisione.

Nella pagina Rivedi e crea verificare l'avvenuta convalida e quindi selezionare Crea.

Nota

Per altre informazioni sulle regole di analisi di Microsoft Sentinel, vedere il modulo "Rilevamento delle minacce con le analisi di Microsoft Sentinel".