Configurare i metodi di autenticazione a più fattori

Come indicato in precedenza, in questo modulo è consigliabile che gli utenti possano selezionare più metodi di autenticazione, nel caso in cui il metodo principale non sia disponibile.

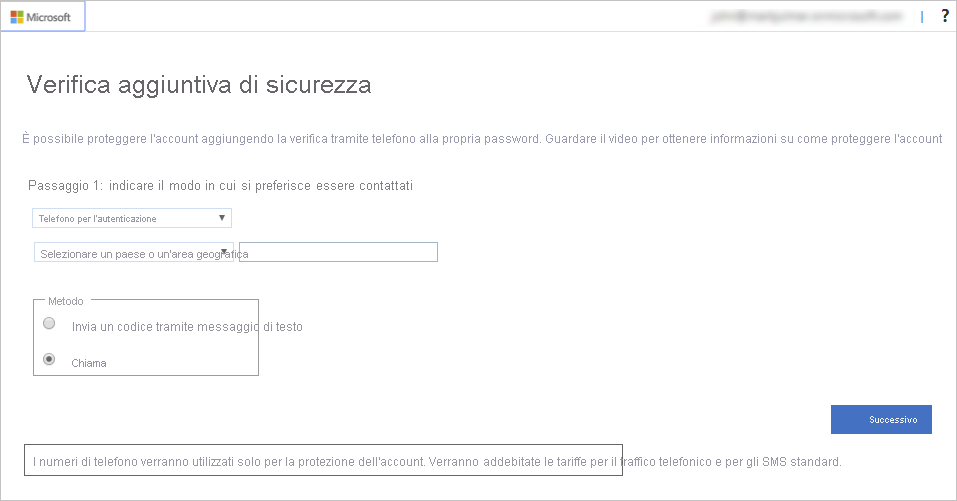

Quando un utente accede per la prima volta a un servizio che richiede l'autenticazione a più fattori, viene visualizzata una richiesta di registrazione del metodo di autenticazione a più fattori preferito, come illustrato nello screenshot seguente:

Suggerimento

Se si è seguito l'esercizio precedente e si è attivata l'autenticazione a più fattori per un account e un'app, è possibile provare ad accedere all'app con l'account utente specificato. Verrà visualizzato il flusso precedente.

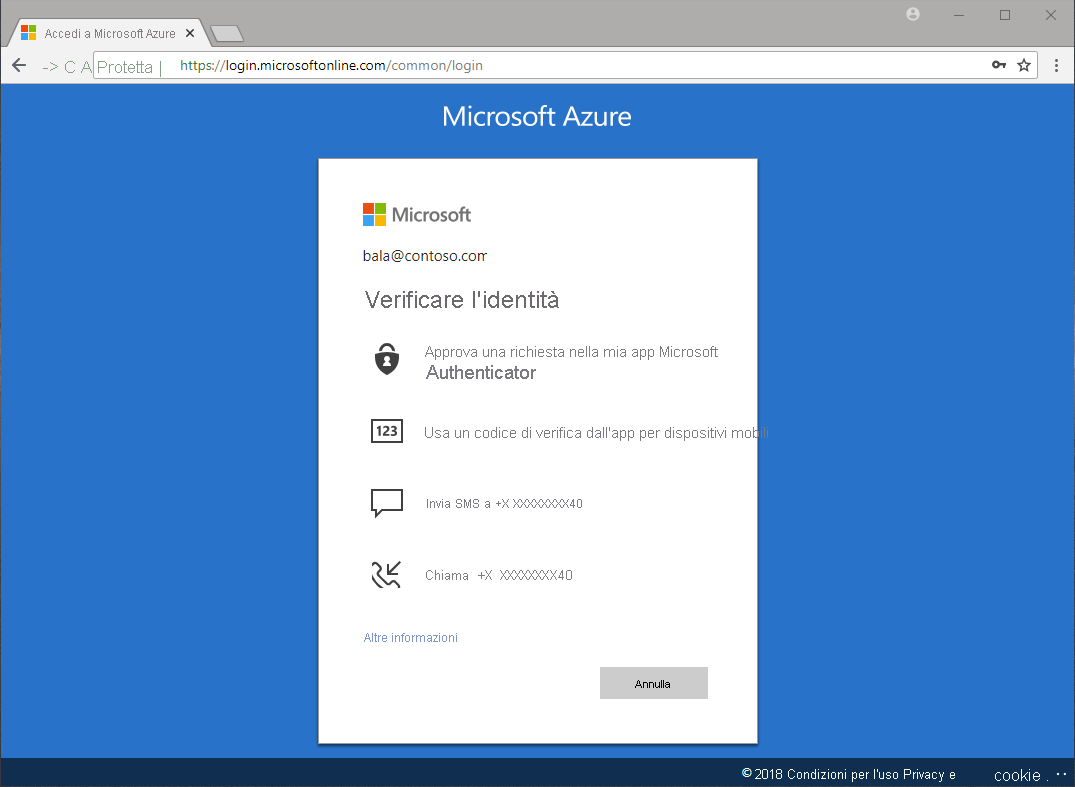

Dopo la registrazione, ogni volta che gli utenti accedono a un servizio o a un'app che richiede l'autenticazione a più fattori, il processo di accesso di Azure richiede le informazioni di autenticazione, come illustrato nell'immagine seguente:

Metodi di autenticazione di Azure

Come illustrato in precedenza, un amministratore può configurare diversi metodi di autenticazione. Alcuni di questi supportano anche la reimpostazione della password self-service (SSPR) che consente agli utenti di reimpostare la password tramite una forma di autenticazione secondaria. È possibile abbinare questo servizio all'autenticazione a più fattori di Microsoft Entra per alleggerire il carico del personale IT.

La tabella seguente elenca i metodi di autenticazione e i servizi che possono usare tali metodi.

| Authentication method | Servizi |

|---|---|

| Password | Autenticazione a più fattori di Microsoft Entra e reimpostazione della password self-service |

| Domande di sicurezza | Reimpostazione della password self-service |

| Indirizzo di posta elettronica | Reimpostazione della password self-service |

| Windows Hello for Business (Configurare Windows Hello for Business) | Autenticazione a più fattori di Microsoft Entra e reimpostazione della password self-service |

| Chiave di sicurezza FIDO2 | Autenticazione a più fattori di Microsoft Entra e reimpostazione della password self-service |

| App Microsoft Authenticator | Autenticazione a più fattori di Microsoft Entra e reimpostazione della password self-service |

| Token hardware OATH | Autenticazione a più fattori di Microsoft Entra e reimpostazione della password self-service |

| Token software OATH | Autenticazione a più fattori di Microsoft Entra e reimpostazione della password self-service |

| SMS | Autenticazione a più fattori di Microsoft Entra e reimpostazione della password self-service |

| Chiamata vocale | Autenticazione a più fattori di Microsoft Entra e reimpostazione della password self-service |

| Password per app | Autenticazione a più fattori di Microsoft Entra in determinati casi |

Password

Questo è l'unico metodo che non è possibile disabilitare.

Domande di sicurezza

Questo metodo è disponibile solo per gli account non amministrativi che usano la reimpostazione della password self-service.

Azure archivia le domande di sicurezza in modo privato e più sicuro su un oggetto utente nella directory. Solo gli utenti possono rispondere alle domande e soltanto durante la registrazione. Un amministratore non può leggere né modificare le domande o le risposte di un utente.

Azure fornisce 35 domande predefinite, tutte tradotte e localizzate in base alle impostazioni locali del browser.

È possibile personalizzare le domande usando l'interfaccia amministrativa. Azure le visualizza nella lingua immessa. La lunghezza massima consentita è di 200 caratteri.

Indirizzo di posta elettronica

Questo metodo è disponibile solo per la reimpostazione della password self-service. È consigliabile evitare di usare un account di posta elettronica che non richiede la password di Microsoft Entra dell'utente per l'accesso.

Windows Hello for Business (Configurare Windows Hello for Business)

Windows Hello for Business offre servizi di autenticazione biometrica affidabili e totalmente integrati, basati sul riconoscimento facciale o sulle impronte digitali. Windows Hello for Business, le chiavi di sicurezza FIDO2 e Microsoft Authenticator sono soluzioni senza password.

Chiavi di sicurezza FIDO2

Le chiavi di sicurezza FIDO2 sono un metodo di autenticazione senza password basato su standard e protetto dal phishing che può essere presente in qualsiasi fattore di forma. Fast Identity Online (FIDO) è uno standard aperto per l'autenticazione senza password.

Gli utenti possono registrarsi e quindi selezionare una chiave di sicurezza FIDO2 nell'interfaccia di accesso come mezzo di autenticazione principale. Le chiavi di sicurezza FIDO2 sono in genere dispositivi USB, ma possono anche usare Bluetooth o NFC.

Le chiavi di sicurezza FIDO2 possono essere usate per accedere ai propri dispositivi Microsoft Entra ID o Microsoft Entra ibrido aggiunti a Windows 10. Possono ottenere l'accesso Single Sign-On alle risorse cloud e locali. Gli utenti possono anche accedere ai browser supportati.

App Microsoft Authenticator

Questo metodo è disponibile per Android e iOS. Gli utenti possono registrare qui la propria app per dispositivi mobili.

L'app Microsoft Authenticator consente di impedire l'accesso non autorizzato agli account. Esegue il push di una notifica che consente di impedire transazioni fraudolente nello smartphone o nel tablet. Gli utenti visualizzano la notifica e confermano o negano la richiesta.

Gli utenti possono usare l'app Microsoft Authenticator o un'app di terze parti come token software per generare un codice di verifica OATH. Dopo aver inserito il nome utente e la password, gli utenti immettono il codice fornito dall'app nella schermata di accesso. Il codice di verifica offre una seconda forma di autenticazione. Gli utenti possono anche impostare l'app Microsoft Authenticator per recapitare una notifica push da selezionare e approvare per l'accesso.

Token hardware OATH

OATH è uno standard aperto che specifica come vengono generati i codici per password monouso (OTP, One-Time Password). Microsoft Entra ID supporta l'uso di token OATH-TOTP SHA-1 del tipo da 30 o 60 secondi. I clienti possono procurarsi questi token dal fornitore preferito. Per le chiavi private è previsto un limite di 128 caratteri e questo può non essere compatibile con tutti i token.

Token software OATH

I token software OATH sono in genere applicazioni quali l'app Microsoft Authenticator e altre app di autenticazione. Microsoft Entra ID genera la chiave privata, o il seme, che rappresenta l'input nell'app ed è usato per generare ciascun OTP.

Messaggio di testo

Azure invia un codice di verifica a un telefono cellulare tramite SMS. Per continuare, l'utente deve immettere il codice nel browser entro un determinato periodo di tempo.

Chiamata vocale

Azure usa un sistema vocale automatico per chiamare il numero e il proprietario usa il tastierino per confermare l'autenticazione. Questa opzione non è disponibile per il livello di servizio gratuito o di prova di Microsoft Entra.

Password per app

Alcune app non basate su browser non supportano l'autenticazione a più fattori di Microsoft Entra. Se gli utenti sono abilitati per l'autenticazione a più fattori di Microsoft Entra e provano a usare app non basate su browser, non saranno in grado di eseguire l'autenticazione. La password per app consente agli utenti di proseguire con l'autenticazione.

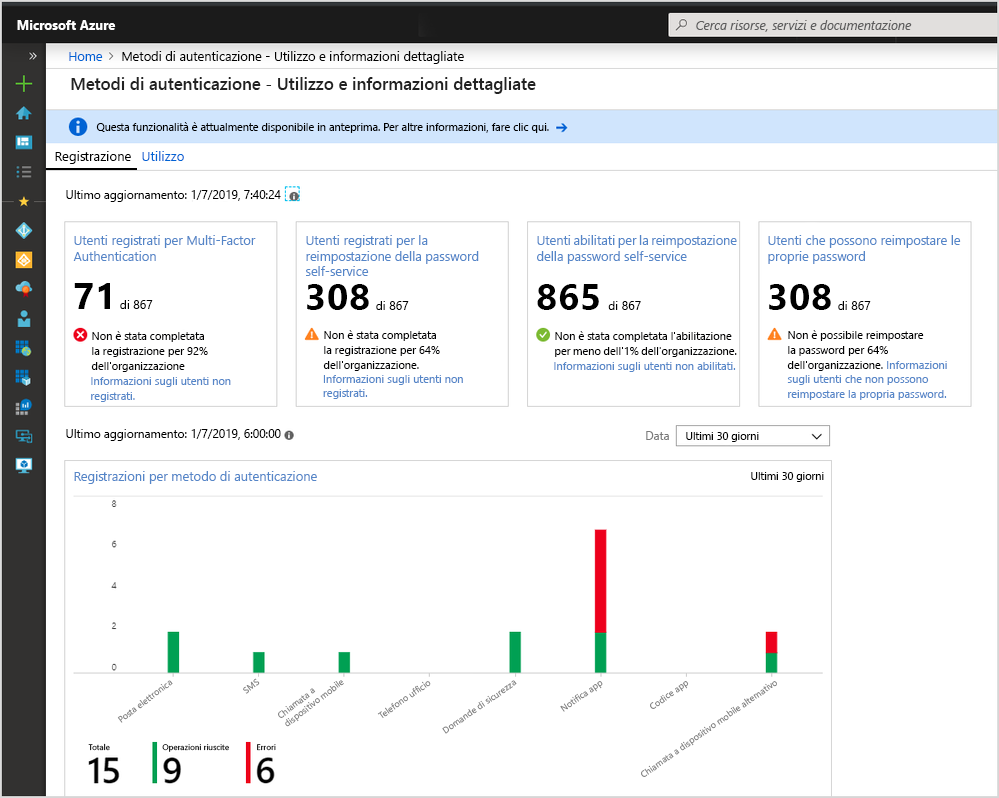

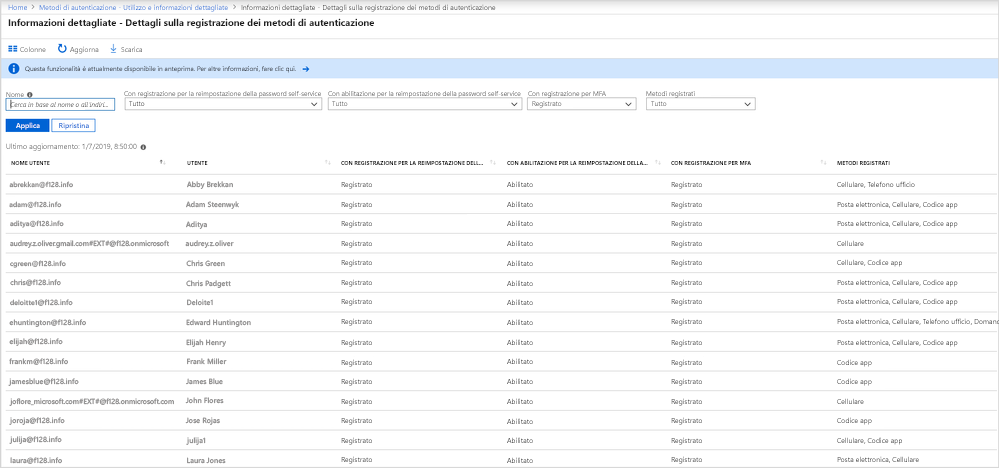

Monitoraggio dell'adozione

Nella sezione Monitoraggio di Microsoft Entra ID è inclusa una visualizzazione Utilizzo e informazioni dettagliate in cui è possibile monitorare l'attività dei metodi di autenticazione. Da qui è possibile visualizzare l'adozione dell'autenticazione a più fattori e della reimpostazione della password self-service:

Oltre ai numeri di registrazione complessivi, è anche possibile verificare l'esito positivo e negativo delle registrazioni per ogni metodo di autenticazione. In questo modo è possibile comprendere i metodi di autenticazione registrati più di frequente dagli utenti e quelli più facili da registrare. Questi dati vengono calcolati in base agli ultimi 30 giorni dei log di controllo relativi alle esperienze combinate della registrazione delle informazioni di sicurezza e della reimpostazione della password self-service.

È possibile esaminare più in dettaglio e visualizzare le informazioni di controllo della registrazione più recenti per ogni utente facendo clic sul grafico.

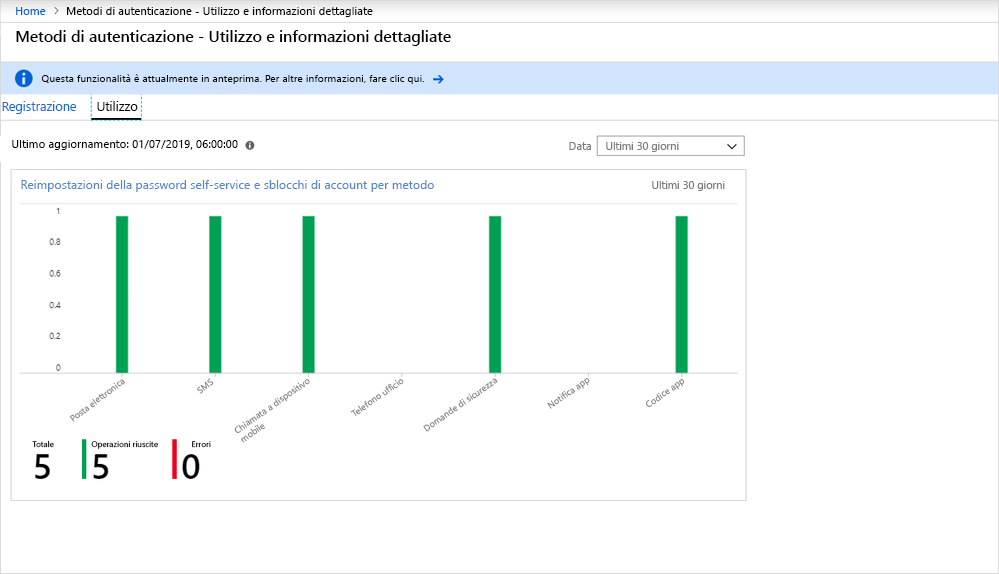

È anche possibile ottenere altre informazioni sull'utilizzo della reimpostazione della password self-service nell'organizzazione tramite la scheda Utilizzo nella visualizzazione principale, come illustrato nell'immagine seguente: