Esercizio - Instradare il traffico tramite Firewall di Azure

Nell'esercizio precedente è stata eseguita la distribuzione di Firewall di Azure. È ora necessario instradare tutto il traffico tramite il firewall e filtrare il traffico usando le regole del firewall. Al termine delle operazioni Firewall di Azure proteggerà il traffico di rete in uscita per Desktop virtuale Azure.

Instradare tutto il traffico attraverso il firewall

Per la subnet usata dal pool di host, configurare la route predefinita in uscita per passare attraverso il firewall. Verranno completati i tre passaggi seguenti:

- Creare una tabella di route nello stesso gruppo di risorse delle macchine virtuali del pool di host e del firewall.

- Associare la tabella di route alla subnet usata dalle macchine virtuali del pool di host.

- Nella tabella di route aggiungere la route al firewall.

Dopo il completamento di questi passaggi, tutto il traffico verrà instradato a Firewall di Azure.

Creare una tabella di route

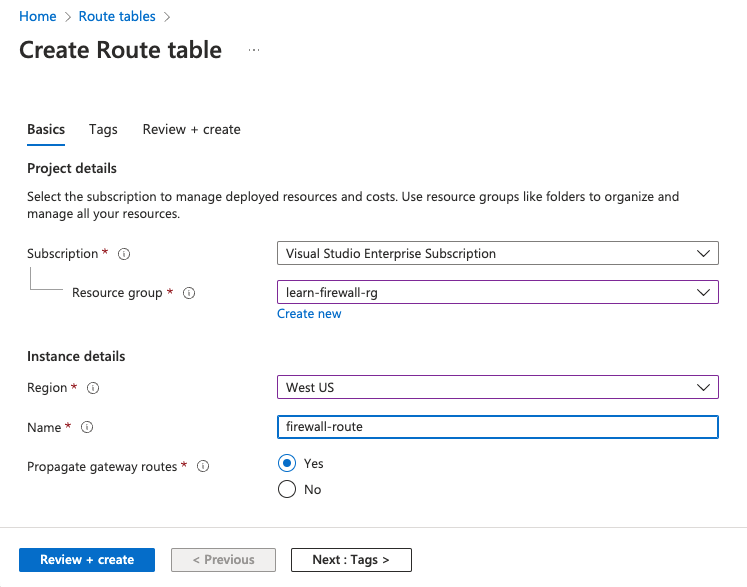

Creare prima di tutto una tabella di route denominata firewall-route.

Nel portale di Azure cercare e selezionare Tabelle di route.

Seleziona + Crea.

Usare i valori seguenti:

Campo Valore Subscription Sottoscrizione in uso Gruppo di risorse learn-firewall-rg Area Selezionare la stessa posizione usata in precedenza. Nome firewall-route

Selezionare Rivedi e crea>Crea.

Al completamento della distribuzione, selezionare Vai alla risorsa.

Associare la tabella di route alla subnet del carico di lavoro

Associare ora la tabella firewall-route alla subnet del pool di host.

Nella tabella firewall-route, selezionare Subnet in Impostazioni.

Selezionare + Associa.

Seleziona i valori seguenti:

Campo Valore Rete virtuale hostVNet Subnet hostSubnet Selezionare OK e attendere l'aggiunta dell'associazione.

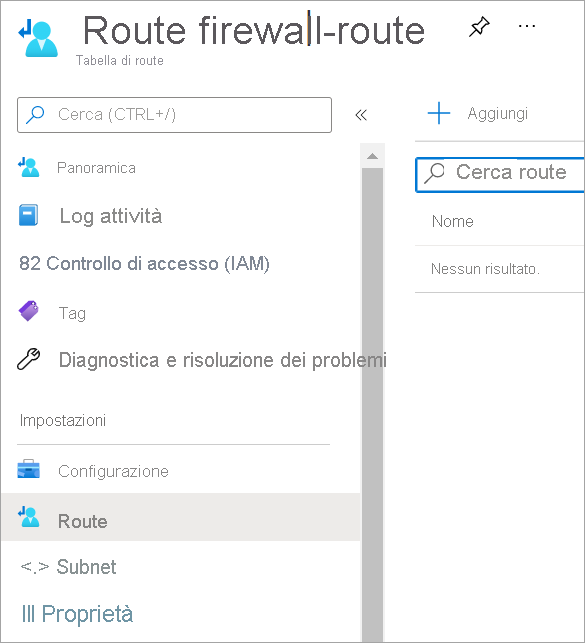

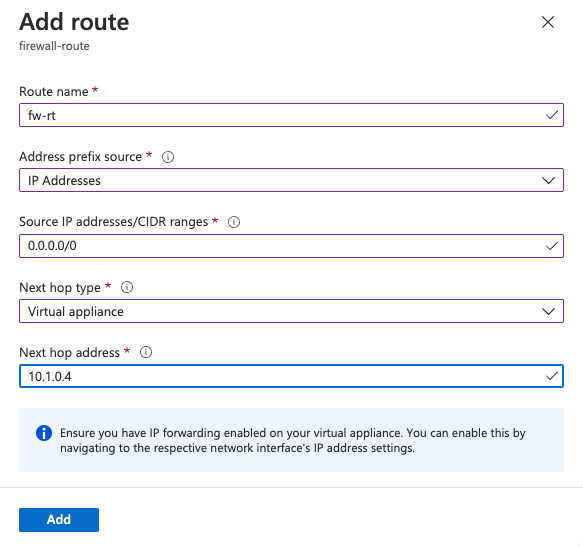

Aggiungere una route alla tabella di route

L'ultimo passaggio consiste nell'aggiungere una route a Firewall di Azure nella tabella di route. Dopo il completamento di questo passaggio, tutto il traffico di rete nella rete virtuale del pool di host verrà instradato attraverso Firewall di Azure.

In Impostazioni selezionare Route.

Selezionare + Aggiungi.

Immettere i valori seguenti:

Campo Valore Nome route fw-rt Tipo destinazione Indirizzi IP Indirizzi IP/Intervalli CIDR di destinazione 0.0.0.0/0 Tipo hop successivo Appliance virtuale Indirizzo hop successivo Incollare l'Indirizzo IP privato del firewall dall'unità di esercizio precedente. Questo valore è disponibile nella pagina Firewall, elencato come IP privato firewall.

Selezionare Aggiungi.

Creare una raccolta di regole dell'applicazione

Per impostazione predefinita, il firewall blocca tutto il traffico. Pertanto, è necessario definire specifiche condizioni per consentire il traffico desiderato.

Creare una raccolta di regole dell'applicazione per consentire a Desktop virtuale Azure di accedere a diversi nomi di dominio completi.

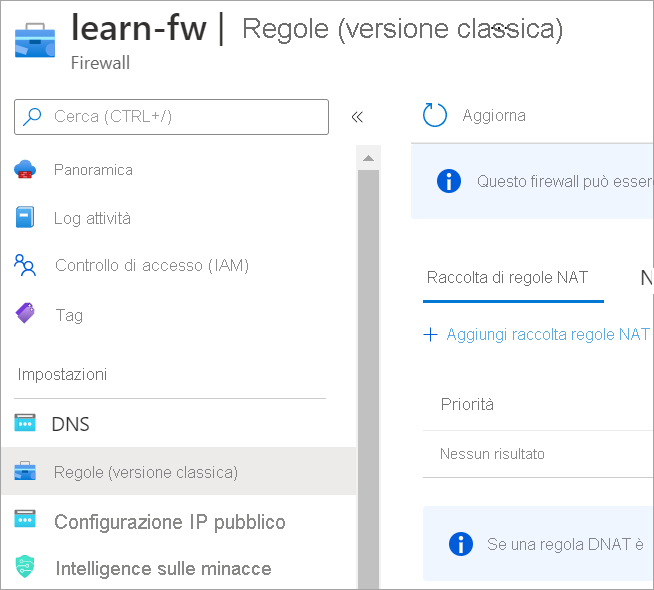

Nel portale di Azure cercare e selezionare Firewall.

Selezionare il firewall learn-fw.

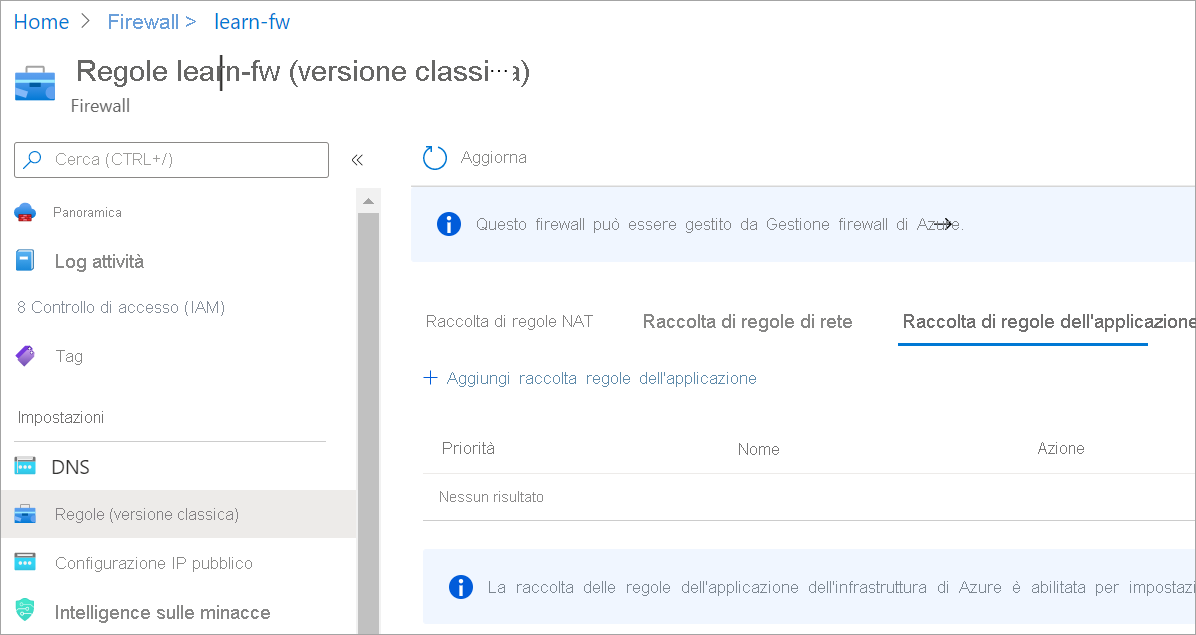

In Impostazioni selezionare Regole (versione classica).

Selezionare la scheda Raccolta regole applicazione e quindi Aggiungi raccolta regole applicazione.

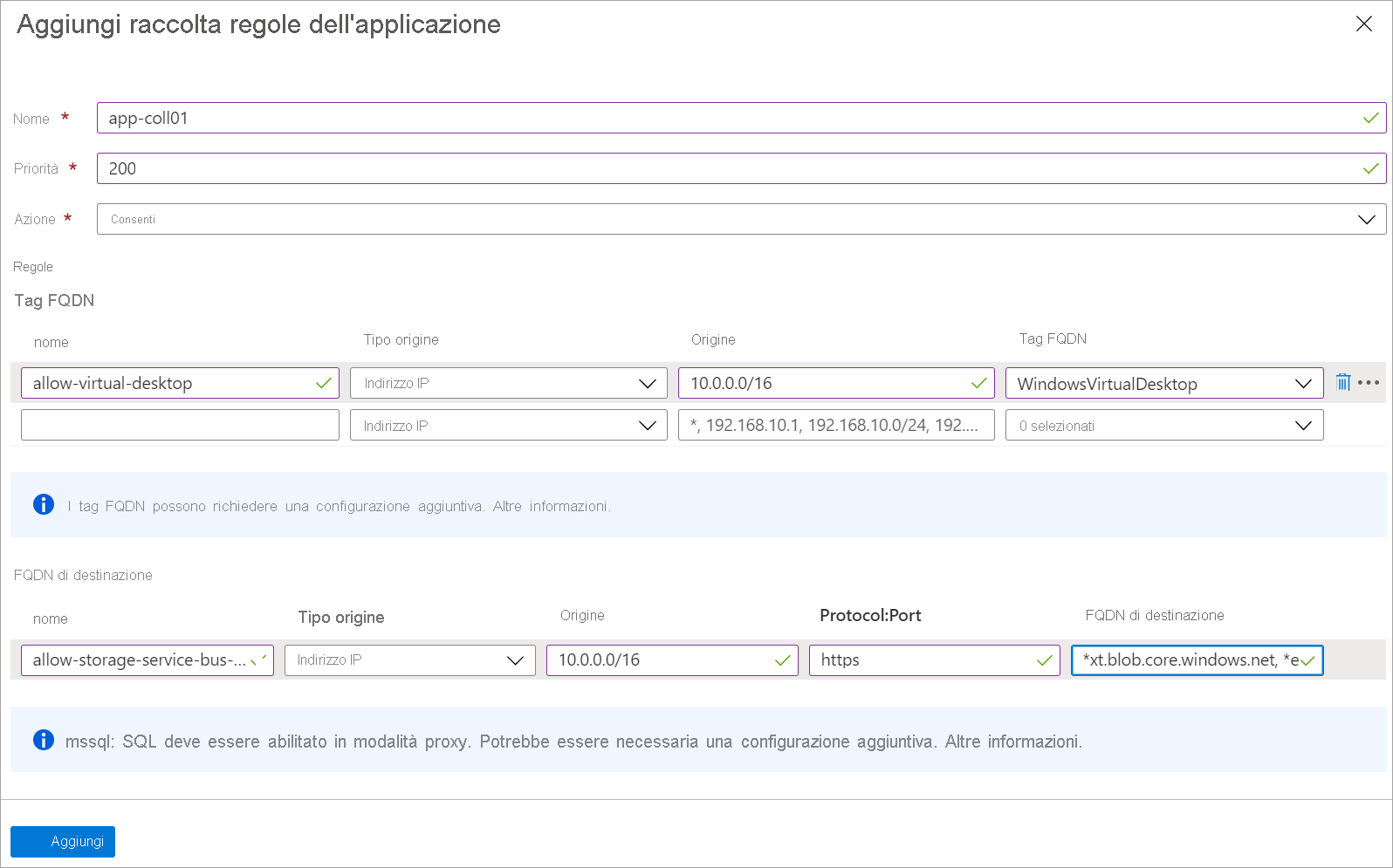

Immettere le informazioni seguenti:

Campo Valore Nome app-coll01 Priorità 200 Azione Consenti In Regole nella sezione Tag FQDN immettere le informazioni seguenti:

Campo Valore Nome allow-virtual-desktop Source type Indirizzo IP Origine Spazio indirizzi per hostVNet, come 10.0.0.0/16 Tag FQDN Desktop virtuale Windows In Regole, nella sezione FQDN di destinazione, immettere le informazioni seguenti:

Campo Valore Nome allow-storage-service-bus-accounts Source type Indirizzo IP Origine Spazio indirizzi per hostVNet, come 10.0.0.0/16 Protocollo:Porta https FQDN di destinazione *xt.blob.core.windows.net,*eh.servicebus.windows.net,*xt.table.core.windows.netAl termine, il modulo avrà un aspetto analogo all'immagine seguente:

Selezionare Aggiungi.

Creare una raccolta di regole di rete

Si supponga che lo scenario usi Microsoft Entra Domain Services che quindi non richiede di creare una regola di rete per consentire il DNS. Tuttavia, è necessario creare una regola per consentire il traffico dalle macchine virtuali di Desktop virtuale Azure al servizio di attivazione di Windows. Perché la regola di rete consenta i servizi di gestione delle chiavi (Servizio di gestione delle chiavi), usare l'indirizzo IP di destinazione del server del Servizio di gestione delle chiavi per il cloud globale di Azure.

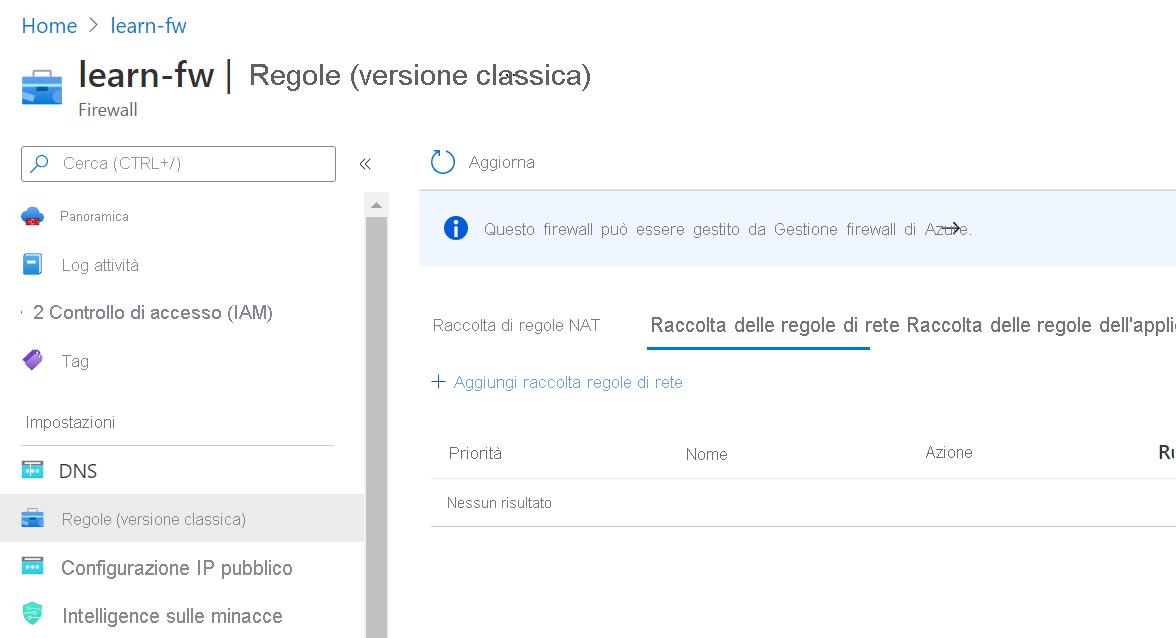

In learn-fw>Regole (versione classica) selezionare Raccolta regole di rete.

Selezionare la scheda Raccolta regole di rete e quindi Aggiungi raccolta regole di rete.

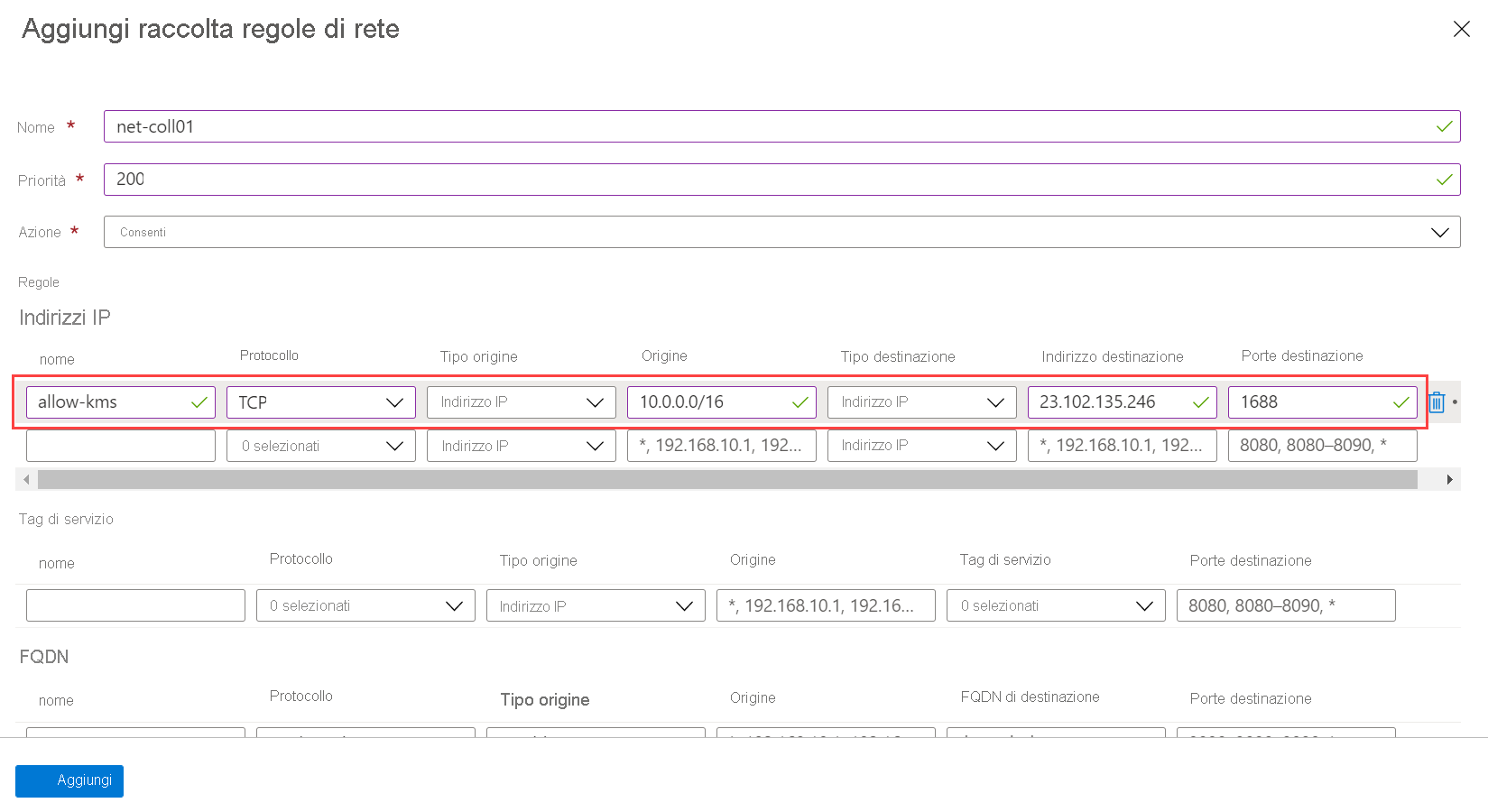

Immettere le informazioni seguenti:

Campo Valore Nome net-coll01 Priorità 200 Azione Consenti In Regole, nella sezione Indirizzi IP immettere le informazioni seguenti:

Campo Valore Nome allow-kms Protocollo TCP Source type Indirizzo IP Origine Spazio indirizzi per hostVNet, come 10.0.0.0/16 Tipo destinazione Indirizzo IP Indirizzo di destinazione 23.102.135.246 Porte di destinazione 1688 Al termine, il modulo avrà un aspetto analogo all'immagine seguente:

Seleziona Aggiungi.

Controlla il tuo lavoro

A questo punto tutto il traffico di rete per Desktop virtuale Azure è stato instradato attraverso il firewall. Assicurarsi che il firewall funzioni come previsto. Il traffico di rete in uscita dal pool di host dovrebbe essere filtrato attraverso il firewall verso il servizio Desktop virtuale Azure. È possibile verificare che il firewall consenta il traffico verso il servizio controllando lo stato dei componenti del servizio.

In Azure Cloud Shell eseguire il comando seguente:

"rdgateway", "rdbroker","rdweb"|% ` {Invoke-RestMethod -Method:Get ` -Uri https://$_.wvd.microsoft.com/api/health}|ft ` -Property Health,TimeStamp,ClusterUrlDovrebbero essere visualizzati risultati analoghi ai seguenti, in cui tutti e tre i servizi componenti vengono elencati come integri:

Health TimeStamp ClusterUrl ------ --------- ---------- RDGateway is Healthy 7/2/2021 6:00:00 PM https://rdgateway-c101-cac-r1.wvd.microsoft.com/ RDBroker is Healthy 7/2/2021 6:00:00 PM https://rdbroker-c100-cac-r1.wvd.microsoft.com/ RDWeb is Healthy 7/2/2021 6:00:00 PM https://rdweb-c100-cac-r1.wvd.microsoft.com/Se uno o più componenti non sono integri, il firewall non funziona come previsto.