Consentire l'accesso di rete in uscita per Desktop virtuale Azure

Quando si pianifica una distribuzione di Firewall di Azure per proteggere un carico di lavoro come Desktop virtuale Azure, è necessario sapere quali regole distribuire per consentire il traffico di rete appropriato.

Dall'esempio della società di revisione occorre ricordare che non è consentito alcun traffico di rete non autorizzato nell'ambiente di Desktop virtuale Azure. Si vuole limitare il traffico di rete per Desktop virtuale Azure usando Firewall di Azure.

Per consentire il funzionamento di Desktop virtuale Azure, il pool di host necessita di accesso a Internet in uscita verso il servizio Desktop virtuale Azure. È inoltre possibile che il pool di host necessiti di accesso a Internet in uscita per gli utenti.

Creare regole del firewall

Per consentire il traffico di rete appropriato per Desktop virtuale Azure, sarà necessario creare le regole del firewall dell'applicazione e di rete. Sarà necessario consentire l'accesso di rete in uscita del pool di host a Desktop virtuale Azure e ai servizi di supporto. In base alle esigenze dell'organizzazione, potrebbe essere necessario abilitare l'accesso a Internet in uscita sicuro per gli utenti finali.

Configurare le regole di applicazione

Per consentire l'accesso di rete in uscita del pool di host a Desktop virtuale Azure, creare una raccolta di regole dell'applicazione con le due regole seguenti.

| Regola | Descrizione |

|---|---|

| Allow Azure Virtual Desktop (Consenti Desktop virtuale Azure) | Usare il tag FQDN WindowsVirtualDesktop per consentire il traffico dalla rete virtuale del pool di host. |

| Allow storage and service bus accounts (Consenti account di archiviazione e del bus di servizio) | Usare nomi di dominio completi di destinazione per consentire l'accesso dalla rete virtuale del pool di host per il set di account di archiviazione e del bus di servizio usati dal pool di host. Usare nomi di dominio completi con caratteri jolly per abilitare l'accesso necessario o, per essere più restrittivi, aggiungere i nomi di dominio completi esatti. |

La tabella seguente mostra le opzioni di destinazione che è possibile usare per creare una regola che consenta account di archiviazione e del bus di servizio:

| Opzioni | Nomi di dominio completi da usare |

|---|---|

| Nome di dominio completi con caratteri jolly | *xt.blob.core.windows.net, *eh.servicebus.windows.net |

| Nomi di dominio completi esatti | Usare la query seguente di Log Analytics in Log di Monitoraggio di Azure per elencare i nomi di dominio completi necessari usati dal pool di host. |

AzureDiagnostics

| where Category == "AzureFirewallApplicationRule"

| search "Deny"

| search "gsm*eh.servicebus.windows.net" or "gsm*xt.blob.core.windows.net"

| parse msg_s with Protocol " request from " SourceIP ":" SourcePort:int " to " FQDN ":" *

| project TimeGenerated,Protocol,FQDN

Quando si aggiungono entrambe le regole, la raccolta di regole avrà un aspetto simile allo screenshot seguente:

Verranno illustrati i passaggi specifici per creare la raccolta di regole dell'applicazione nell'esercizio successivo.

Configurare le regole di rete

Per consentire il funzionamento di Desktop virtuale Azure, sarà necessario aggiungere le regole di Firewall di Azure per DNS e il servizio di attivazione di Windows.

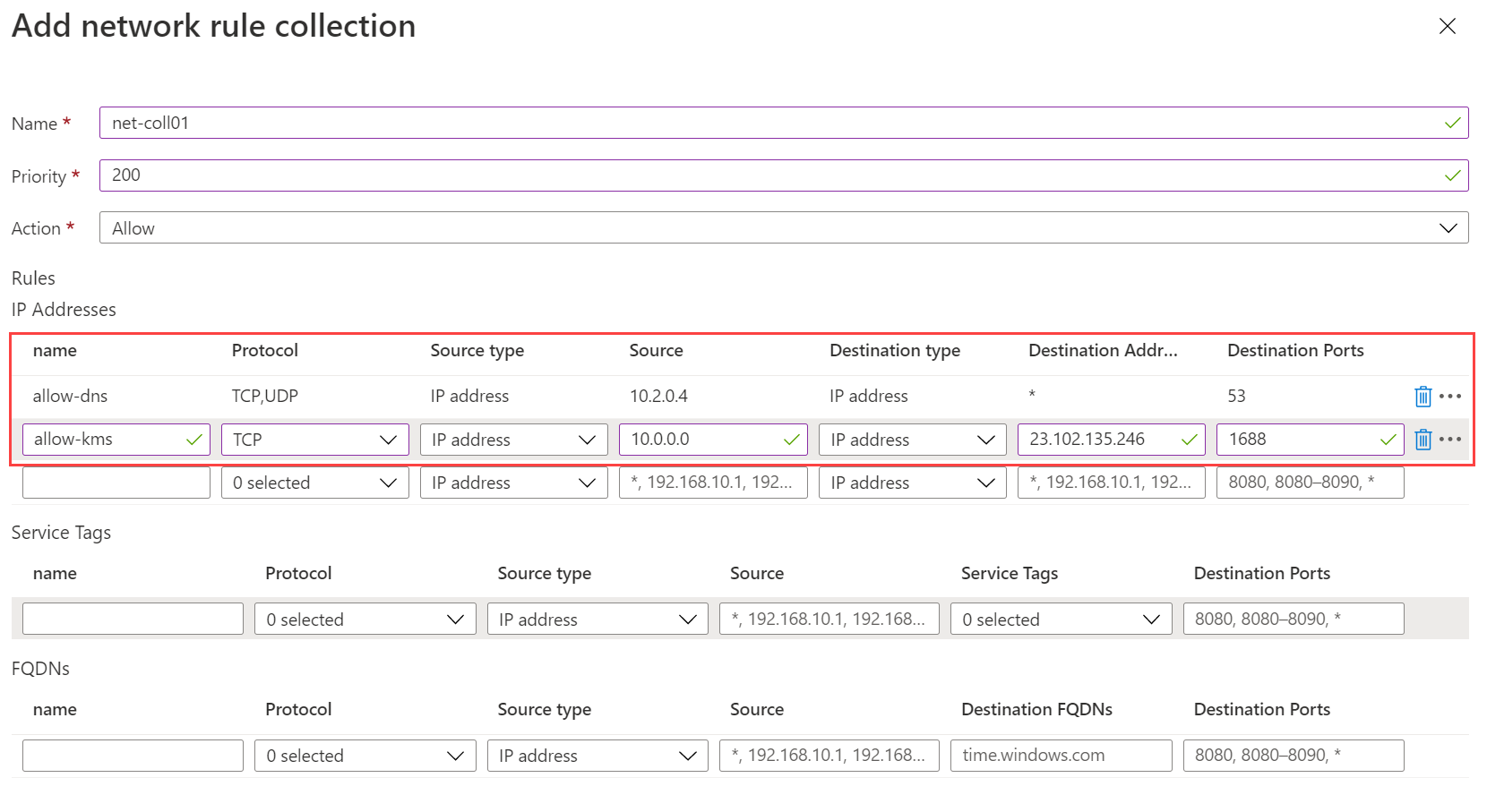

Creare una raccolta di regole di rete e aggiungere le regole seguenti:

| Regola | Descrizione |

|---|---|

| Allow DNS (Consenti DNS) | Consentire il traffico dall'indirizzo IP privato di Active Directory Domain Server in * per le porte TCP e UDP 53. È possibile che per alcune distribuzioni non siano necessarie regole DNS. Microsoft Entra Domain Services inoltra ad esempio le query DNS a DNS di Azure all'indirizzo 168.63.129.16. |

| Allow KMS (Consenti Server di gestione delle chiavi) | Consentire il traffico dalle macchine virtuali di Desktop virtuale Azure verso il servizio di attivazione di Windows sulla porta TCP 1688. |

Quando si aggiungono entrambe le regole di rete, la raccolta di regole avrà un aspetto simile allo screenshot seguente:

Verranno illustrati i passaggi specifici per creare una raccolta di regole di rete nell'esercizio successivo.

Consentire l'accesso Internet in uscita sicuro per gli utenti

Potrebbe essere necessario creare più regole dell'applicazione e di rete di Firewall di Azure quando si vuole consentire l'accesso Internet in uscita per gli utenti.

Se si dispone di un elenco ben definito di destinazioni consentite, ad esempio Microsoft 365, usare Firewall di Azure regole di applicazione e rete per instradare il traffico degli utenti finali direttamente alle destinazioni. Per informazioni sull'indirizzo IP e sul servizio Web URL di Office 365, vedere le risorse elencate nella sezione Riepilogo di questo modulo.

È possibile filtrare il traffico Internet in uscita degli utenti usando un gateway Web sicuro locale esistente. A tale scopo, è possibile configurare Web browser o altre applicazioni eseguite nel pool di host di Desktop virtuale Azure con una configurazione proxy esplicita. Ad esempio, è possibile usare le opzioni della riga di comando di Microsoft Edge per configurare le impostazioni proxy. Queste impostazioni del proxy influiscono solo sull'accesso Internet degli utenti finali e consentono il traffico in uscita del servizio Desktop virtuale Azure direttamente tramite Firewall di Azure. Per altre informazioni, vedere le risorse elencate nella sezione Riepilogo di questo modulo.