Considerazioni sulla pianificazione per una configurazione sicura

Dato che la distribuzione di server abilitati per Arc include migliaia di computer in più uffici che gestiscono carichi di lavoro business critical, la sicurezza è fondamentale per Wide World Importers. Quando si pianifica una distribuzione sicura, è importante considerare come applicare i ruoli di accesso, i criteri e le opzioni di rete in combinazione per garantire la conformità e la protezione delle risorse.

I server abilitati per Azure Arc non solo possono trarre vantaggio dalla sicurezza integrata con crittografia attenta e condivisione dei dati in base alla progettazione, ma anche con una gamma di configurazioni di sicurezza aggiunte. Per garantire una distribuzione sicura, può essere necessario preparare una zona di destinazione efficace per le risorse abilitate per Arc configurando i controlli di accesso, l'infrastruttura di governance e le opzioni di rete avanzate appropriati. In questa unità si apprenderà come:

Configurare il controllo degli accessi in base al ruolo (RBAC): sviluppare un piano di accesso per controllare chi può accedere ai server abilitati per Azure Arc e gestirli e la possibilità di visualizzarne i dati da altri servizi di Azure.

Sviluppare un piano di governance di Criteri di Azure: determinare come implementare la governance di server e computer ibridi nell'ambito della sottoscrizione o del gruppo di risorse con Criteri di Azure.

Selezionare opzioni di rete avanzate: valutare se sarà necessario un server proxy o collegamento privato di Azure per la distribuzione del server abilitato per Arc

Identità sicure e controllo di accesso

Ogni server abilitato per Azure Arc ha un'identità gestita come parte di un gruppo di risorse all'interno di una sottoscrizione di Azure. Tale identità rappresenta il server in esecuzione in locale o in un altro ambiente cloud. L'accesso a questa risorsa è controllato dal controllo degli accessi in base al ruolo (RBAC) standard di Azure. Due ruoli specifici del server abilitato per Arc sono il ruolo di Onboarding di Azure Connected Machine e il ruolo di Amministratore risorse di Azure Connected Machine.

Il ruolo Onboarding di Azure Connected Machine è disponibile per l'onboarding su larga scala e può solo leggere o creare nuovi server abilitati per Azure Arc in Azure. Non può eliminare i server già registrati o gestire le estensioni. Come procedura consigliata, è consigliabile assegnare questo ruolo solo all'entità servizio di Microsoft Entra usata per eseguire l'onboarding dei computer su larga scala.

Gli utenti con il ruolo di Amministratore risorse di Azure Connected Machine possono leggere, modificare, ripetere l'onboarding ed eliminare un computer. Questo ruolo è progettato per supportare la gestione dei server abilitati per Azure Arc, ma non altre risorse nel gruppo di risorse o nella sottoscrizione.

Inoltre, l'agente di Azure Connected Machine usa l'autenticazione con chiave pubblica per comunicare con il servizio di Azure. Dopo aver eseguito l'onboarding di un server in Azure Arc, una chiave privata viene salvata nel disco e usata ogni volta che l'agente comunica con Azure. Se rubata, la chiave privata può essere usata in un altro server per comunicare con il servizio e agire come se fosse il server originale. Questo include l'accesso all'identità assegnata dal sistema e alle risorse a cui ha accesso l'identità. Il file della chiave privata è protetto solo per consentire all'account HIMDS di leggerlo. Per evitare attacchi offline, è consigliabile usare la crittografia completa del disco (ad esempio BitLocker, dm-crypt e così via) nel volume del sistema operativo del server.

Governance di Criteri di Azure

La conformità alle normative di Criteri di Azure fornisce definizioni di iniziative gestite e create da Microsoft, note come definizioni predefinite, per i domini di conformità e i controlli di sicurezza correlati a diversi standard di conformità. Alcuni Criteri di Azure di conformità con le normative includono:

- Australian Government ISM PROTECTED

- Benchmark di sicurezza di Azure

- Azure Security Benchmark v1

- Canada Federal PBMM

- CMMC Level 3

- FedRAMP High

- FedRAMP Moderate

- HIPAA HITRUST 9.2

- IRS 1075 settembre 2016

- ISO 27001:2013

- New Zealand ISM Restricted

- NIST SP 800-171 R2

- NIST SP 800-53 Rev. 4

- NIST SP 800-53 Rev. 5

- UK OFFICIAL e UK NHS

Prima di distribuire i server abilitati per Azure Arc in un gruppo di risorse, è possibile definire e assegnare criteri di Azure con le rispettive attività di correzione a livello di gruppo di risorse, sottoscrizione o gruppo di gestione, per assicurarsi che le protezioni di controllo e conformità siano presenti.

Reti protette con collegamento privato

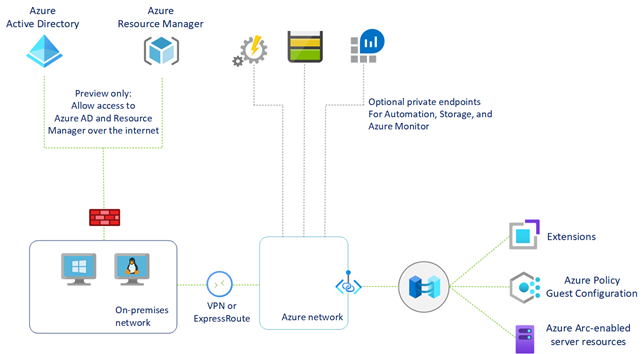

Oltre all'endpoint pubblico, due altre opzioni di rete sicura per i server abilitati per Azure Arc sono Server proxy e collegamento privato di Azure.

Se il computer comunica tramite un server proxy per connettersi a Internet, è possibile specificare l'indirizzo IP del server proxy o il nome e il numero di porta che il computer userà per le comunicazioni. Questa specifica può essere effettuata direttamente nel portale di Azure durante la generazione di uno script per l'onboarding di più computer in Arc.

Per gli scenari con elevati requisiti di protezione, collegamento privato di Azure consente di collegare in modo sicuro i servizi PaaS di Azure alla rete virtuale usando endpoint privati. Per molti servizi, è sufficiente configurare un endpoint per ogni risorsa. Questo significa che è possibile connettere i server locali o multicloud con Azure Arc e inviare tutto il traffico su una connessione VPN di Azure ExpressRoute o da sito a sito anziché usare le reti pubbliche. Usando collegamento privato con server abilitati per Arc, è possibile:

- Connettersi privatamente ad Azure Arc senza aprire alcun accesso alla rete pubblica.

- Assicurarsi che i dati dal computer o dal server abilitati per Azure Arc siano accessibili solo tramite reti private autorizzate.

- Connettere in modo sicuro la rete locale privata ad Azure Arc usando ExpressRoute e il collegamento privato.

- Mantenere tutto il traffico all'interno della rete backbone di Microsoft Azure.