Analizzare un file

Esaminare i dettagli di un file associato a un avviso, un comportamento o un evento specifici per determinare se il file presenta attività dannose, identificare la motivazione dell'attacco e comprendere il potenziale ambito della violazione.

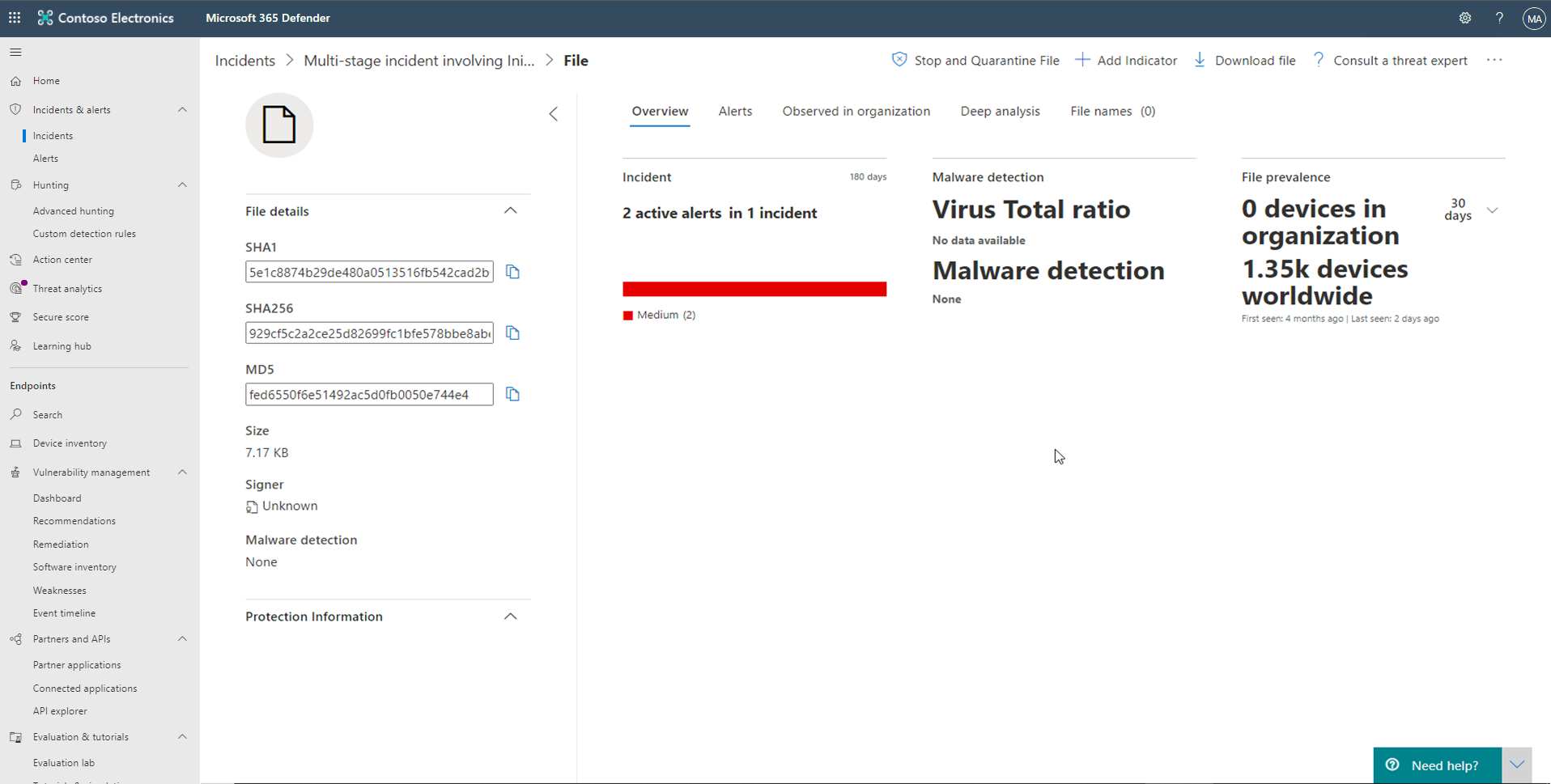

Ci sono diversi modi per accedere alla pagina del profilo dettagliata per un file specifico. È ad esempio possibile usare la funzionalità di ricerca, selezionare un collegamento dall'albero dei processi dell'avviso, usare il grafico dell'evento imprevisto o la sequenza temporale dell'artefatto oppure selezionare un evento elencato nella sequenza temporale del dispositivo. È possibile ottenere informazioni dalle seguenti sezioni nella visualizzazione dei file:

Dettagli file, Rilevamento malware, File prevalence (Prevalenza file)

Dettagli file, Rilevamento malware e File prevalence (Prevalenza file)

Avvisi

Osservati nell'organizzazione

Analisi approfondita

Nomi file

Nella parte superiore della pagina del profilo, sopra le schede di informazioni. Le azioni che è possibile eseguire includono:

Arrestare e mettere in quarantena

Aggiungere/modificare un indicatore

Scarica file

Consultare un esperto di minacce

Centro notifiche

Pagina del profilo dettagliata

Dettagli file, Rilevamento malware e File prevalence (Prevalenza file)

Le schede relative a dettagli file, evento imprevisto, rilevamento del malware e prevalenza file visualizzano diversi attributi sul file. Verranno visualizzati i dettagli come il valore MD5 del file, il rapporto di rilevamento totale del virus, il rilevamento antivirus Microsoft Defender, se disponibile, e la prevalenza del file, sia in tutto il mondo che all'interno dell'organizzazione.

Avvisi

La scheda relativa agli avvisi contiene un elenco degli avvisi associati al file. Tale elenco include molte informazioni simili a quelle della coda di avvisi, ad eccezione del gruppo di dispositivi a cui appartiene il dispositivo interessato, se applicabile. È possibile scegliere il tipo di informazioni da visualizzare selezionando Personalizza colonne sulla barra degli strumenti sopra le intestazioni di colonna.

Osservati nell'organizzazione

La scheda relativa agli elementi osservati nell'organizzazione consente di specificare un intervallo di date per vedere quali dispositivi sono stati osservati con il file. Questa scheda mostra un massimo di 100 dispositivi. Per visualizzare tutti i dispositivi con il file, esportare la scheda in un file CSV selezionando Esporta dal menu Azione sopra le intestazioni di colonna della scheda.

Usare il dispositivo di scorrimento o il selettore di intervallo per specificare rapidamente un periodo di tempo per cui si vuole controllare la presenza di eventi che coinvolgono il file. È possibile specificare un intervallo di tempo minimo di un singolo giorno. In questo modo, sarà possibile visualizzare solo i file che hanno comunicato con tale indirizzo IP in quel momento, riducendo notevolmente le attività di scorrimento e ricerca inutili.

Analisi approfondita

La scheda relativa all'analisi approfondita consente di inviare il file per l'analisi approfondita per ricavare altri dettagli sul comportamento del file e sul relativo effetto nell'organizzazione. Dopo aver inviato il file, il report di analisi approfondita verrà visualizzato in questa scheda quando i risultati sono disponibili. Se l'analisi approfondita non ha trovato alcuna informazione, il report sarà vuoto e lo spazio dei risultati rimarrà vuoto.

Nomi file

La scheda relativa ai nomi file elenca tutti i nomi che il file ha usato nell'organizzazione.

Analisi approfondita del file

Le indagini sulla sicurezza informatica vengono in genere attivate da un avviso. Gli avvisi sono correlati a uno o più file osservati che sono spesso nuovi o sconosciuti. Facendo clic su un file, è possibile passare alla vista del file, dove sono visualizzati anche i relativi metadati. Per arricchire i dati correlati al file, è possibile inviare il file per un'analisi approfondita.

La funzionalità di analisi approfondita esegue il file in un ambiente cloud sicuro e completamente instrumentato. I risultati di un'analisi approfondita mostrano le attività del file, i comportamenti osservati e gli artefatti associati, ad esempio i file eliminati, le modifiche del Registro di sistema e la comunicazione con gli indirizzi IP. L'analisi approfondita supporta attualmente l'analisi completa dei file eseguibili di tipo PE (inclusi i file con estensione exe e dll).

L'analisi approfondita di un file richiede alcuni minuti. Una volta completata l'analisi del file, la scheda relativa all'analisi approfondita verrà aggiornata per visualizzare la data e l'ora dei risultati più recenti disponibili e un riepilogo del report stesso.

Il riepilogo dell'analisi approfondita include un elenco dei comportamenti osservati, alcuni dei quali possono indicare attività dannose e osservabili, incluse informazioni sugli IP contattati e sui file creati sul disco. Se non è stato trovato alcun elemento, in queste sezioni verrà visualizzato un breve messaggio.

I risultati dell'analisi approfondita vengono confrontati con l'intelligence sulle minacce ed eventuali corrispondenze genereranno avvisi appropriati.

Usare la funzionalità di analisi approfondita per analizzare i dettagli di qualsiasi file, in genere durante un'indagine di un avviso o per qualsiasi altro motivo in cui si sospetta un comportamento dannoso. Questa funzionalità è disponibile nella scheda relativa all'analisi approfondita nella pagina del profilo del file.

L'invio per l'analisi approfondita è abilitato quando il file è disponibile nella raccolta di esempi del back-end di Defender per endpoint oppure se il file è stato osservato in un dispositivo Windows 10 che supporta l'invio per l'analisi approfondita. È anche possibile inviare manualmente un campione tramite il portale del Centro sicurezza Microsoft se il file non è stato osservato in un dispositivo Windows 10 e attendere che il pulsante Invia per analisi approfondita sia disponibile.

Dopo che il campione è stato raccolto, Defender per endpoint esegue il file in un ambiente sicuro e crea un report dettagliato dei comportamenti osservati e degli artefatti associati, ad esempio i file eliminati nei dispositivi, le comunicazioni agli indirizzi IP e le modifiche del Registro di sistema.

Inviare file per un'analisi approfondita:

Selezionare il file da inviare per un'analisi approfondita. È possibile selezionare o cercare un file da una delle visualizzazioni seguenti:

Avvisi - selezionare i collegamenti al file nella sezione relativa alla descrizione o ai dettagli nella sequenza temporale dell'artefatto

Elenco dispositivi - selezionare i collegamenti al file nella descrizione o nei dettagli della sezione Device in the organization (Dispositivo nell'organizzazione)

Casella di ricerca - selezionare File nel menu a discesa e quindi immettere il nome file

Nella scheda relativa all'analisi approfondita della vista file selezionare Invia.

Sono supportati solo i file PE, inclusi i file con estensione exe e dll. Viene visualizzata una barra di stato e vengono fornite informazioni sulle diverse fasi dell'analisi. È quindi possibile visualizzare il report al termine dell'analisi.

Visualizzare i report di analisi approfondita

Visualizzare il report di analisi approfondita fornito da Defender per endpoint per vedere i dettagli dell'analisi approfondita eseguita sul file inviato. Questa funzionalità è disponibile nel contesto di visualizzazione file.

È possibile visualizzare il report completo che fornisce informazioni dettagliate nelle sezioni seguenti:

Comportamenti

Oggetti osservabili

I dettagli forniti consentono di analizzare se sono presenti indicazioni di un potenziale attacco.

Selezionare il file inviato per un'analisi approfondita.

Selezionare la scheda relativa all'analisi approfondita. Se sono presenti report precedenti, in questa scheda verrà visualizzato un riepilogo.

Risolvere i problemi relativi all'analisi approfondita

Se si verifica un problema durante il tentativo di invio di un file, provare ognuno dei passaggi seguenti per la risoluzione dei problemi.

Verificare che il file in questione sia un file PE. I file PE in genere hanno estensioni .exe o .dll (programmi eseguibili o applicazioni).

Verifica che il servizio abbia accesso al file, che il file esista ancora e che non sia danneggiato o modificato.

È possibile attendere un breve periodo di tempo e provare a inviare di nuovo il file se la coda è piena o se si è verificato un errore di comunicazione o di connessione temporaneo.

Se i criteri per la raccolta dei campioni non sono configurati, il comportamento predefinito consente tale raccolta. Se i criteri sono configurati, verificare che la loro impostazione consenta la raccolta dei campioni prima di inviare di nuovo il file. Quando la raccolta dei campioni è configurata, controllare il valore del Registro di sistema seguente:

Percorso: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection

Nome: AllowSampleCollection

Tipo: DWORD

Valore esadecimale:

Valore = 0 - blocca la raccolta dei campioni

Valore = 1 - consente la raccolta dei campioni

Modificare l'unità organizzativa tramite Criteri di gruppo.

Azioni di risposta per il file

È possibile rispondere rapidamente agli attacchi rilevati arrestando e mettendo in quarantena i file o bloccando un file. Dopo avere eseguito un'azione sui file, è possibile controllare i dettagli dell'attività nel centro notifiche. Le azioni di risposta sono disponibili nella pagina del profilo dettagliata di un file.

Le azioni di risposta sono visualizzate nella parte superiore della pagina di un file e includono:

Stop and Quarantine File (Arresta e metti in quarantena file)

Aggiungi indicatore

Scarica file

Centro notifiche

Arrestare e mettere in quarantena un file

È possibile contenere un attacco all'interno dell'organizzazione arrestando il processo dannoso e mettendo in quarantena il file in cui è stato osservato.

È possibile eseguire questa azione solo se:

Il dispositivo in cui si applica l'azione esegue Windows 10, versione 1703 o successiva

Il file non appartiene a editori di terze parti attendibili o non è firmato da Microsoft

Il software Antivirus Microsoft Defender deve essere almeno in esecuzione in modalità passiva.

L'azione Stop and Quarantine File (Arresta e metti in quarantena file) arresta i processi in esecuzione, mette in quarantena i file ed elimina i dati permanenti, ad esempio le chiavi del Registro di sistema. Questa azione è limitata a un massimo di 1000 dispositivi. Per arrestare un file in un numero maggiore di dispositivi, vedere Aggiungere un indicatore per bloccare o consentire il file.

Arrestare e mettere in quarantena il file

Selezionare il file da arrestare e mettere in quarantena. È possibile selezionare un file da una delle visualizzazioni seguenti o usare la casella di Ricerca:

Avvisi - selezionare i collegamenti corrispondenti nella sezione relativa alla descrizione o ai dettagli nella sequenza temporale dell'artefatto

Casella di ricerca - selezionare File nel menu a discesa e quindi immettere il nome file

Passare alla barra superiore e selezionare Stop and Quarantine File (Arresta e metti in quarantena file).

Specificare un motivo e quindi selezionare Conferma.

Il centro notifiche mostra le informazioni relative all'invio:

- Submission time - Shows when the action was submitted.

- Success - Shows the number of devices where the file has been stopped and quarantined.

- Failed - Shows the number of devices where the action failed and details about the failure.

- Pending - Shows the number of devices where the file is yet to be stopped and quarantined from. This can take time for cases when the device is offline or not connected to the network.

Selezionare uno degli indicatori di stato per visualizzare altre informazioni sull'azione. Selezionare, ad esempio, Operazione non riuscita per vedere dove si è verificato l'errore per l'azione. Quando il file viene rimosso da un dispositivo, l'utente riceve una notifica.

Viene aggiunto un nuovo evento per ogni dispositivo nella sequenza temporale del dispositivo in corrispondenza del punto in cui un file è stato arrestato e messo in quarantena. Per i file molto usati in un'organizzazione, viene visualizzato un avviso prima di eseguire l'azione per verificare che l'operazione sia prevista.

Ripristinare il file dalla quarantena

È possibile eseguire il rollback e rimuovere un file dalla quarantena se da un'indagine è emerso che il file è pulito. Eseguire il comando seguente in ogni dispositivo in cui il file è stato messo in quarantena.

Aprire un prompt della riga di comando con privilegi elevati nel dispositivo:

Passare a Start e digitare cmd.

Fare clic con il pulsante destro del mouse sul prompt dei comandi e scegliere Esegui come amministratore.

Immetti il comando seguente e premi Invio:

“%ProgramFiles%\Windows Defender\MpCmdRun.exe” –Restore –Name EUS:Win32/CustomEnterpriseBlock –All

Aggiungere un indicatore per bloccare o consentire un file

È possibile impedire l'ulteriore propagazione di un attacco all'interno dell'organizzazione vietando i file potenzialmente dannosi o che si sospetta contengano malware. Se si conosce un file PE (Portable Executable) potenzialmente dannoso, è possibile bloccarlo. Questa operazione impedirà la lettura, la scrittura o l'esecuzione di un file nei dispositivi all'interno dell'organizzazione.

Abilitare la funzionalità di blocco file

Per iniziare a bloccare i file, è prima necessario attivare la funzionalità Block or allow (Blocca o consenti) nelle impostazioni.

Consentire o bloccare un file

Quando si aggiunge un hash indicatore per un file, è possibile scegliere di generare un avviso e bloccare il file ogni volta che un dispositivo nell'organizzazione cerca di eseguirlo. I file bloccati automaticamente da un indicatore non vengono visualizzati nel centro notifiche dei file, ma gli avvisi sono comunque visibili nella relativa coda. Per altri dettagli sul blocco e sulla generazione di avvisi sui file, vedere Gestire gli indicatori. Per interrompere il blocco di un file, rimuovere l'indicatore. A tale scopo, è possibile usare l'azione Modifica l'indicatore nella pagina del profilo del file. Questa azione è visibile nella stessa posizione in cui si trovava l'azione Aggiungi indicatore prima di aggiungere l'indicatore. È anche possibile modificare gli indicatori dalla pagina Impostazioni, in Regole > Indicatori. Gli indicatori sono elencati in quest'area in base all'hash del file.

Scarica file

Se si seleziona Scarica file dalle azioni di risposta, è possibile scaricare un archivio ZIP locale protetto da password contenente il file. Quando si seleziona questa azione, viene visualizzato un riquadro a comparsa. Dal riquadro a comparsa è possibile specificare un motivo per cui si sta scaricando il file. È anche possibile impostare una password per aprire il file. Se un file non è già archiviato da Defender per endpoint, non è possibile scaricarlo. Nella stessa posizione verrà invece visualizzato il pulsante Raccogli file. Se un file non è stato rilevato nell'organizzazione negli ultimi 30 giorni, il pulsante Raccogli file sarà disabilitato.

Controllare i dettagli dell'attività nel centro notifiche

Il Centro notifiche fornisce informazioni sulle azioni eseguite su un dispositivo o su un file. Sarà possibile visualizzare i dettagli seguenti:

Raccolta di pacchetti di indagine

Analisi antivirus

Restrizioni alle app

Isolamento dei dispositivi

Vengono visualizzati anche tutti gli altri dettagli correlati, ad esempio la data e l'ora di invio, l'utente che ha effettuato l'invio e l'indicazione dell'esito positivo o negativo dell'azione.