Esplorare l'analisi delle minacce

L'analisi delle minacce è la soluzione di intelligence sulle minacce dei ricercatori esperti per la sicurezza Microsoft. È progettata per aiutare i team di sicurezza a essere il più efficienti possibile e ad affrontare le minacce emergenti, ad esempio:

- Attori di minaccia attivi e relative campagne

- Tecniche di attacco popolari e nuove

- Vulnerabilità critiche

- Le superfici di attacco comuni

- I malware prevalenti

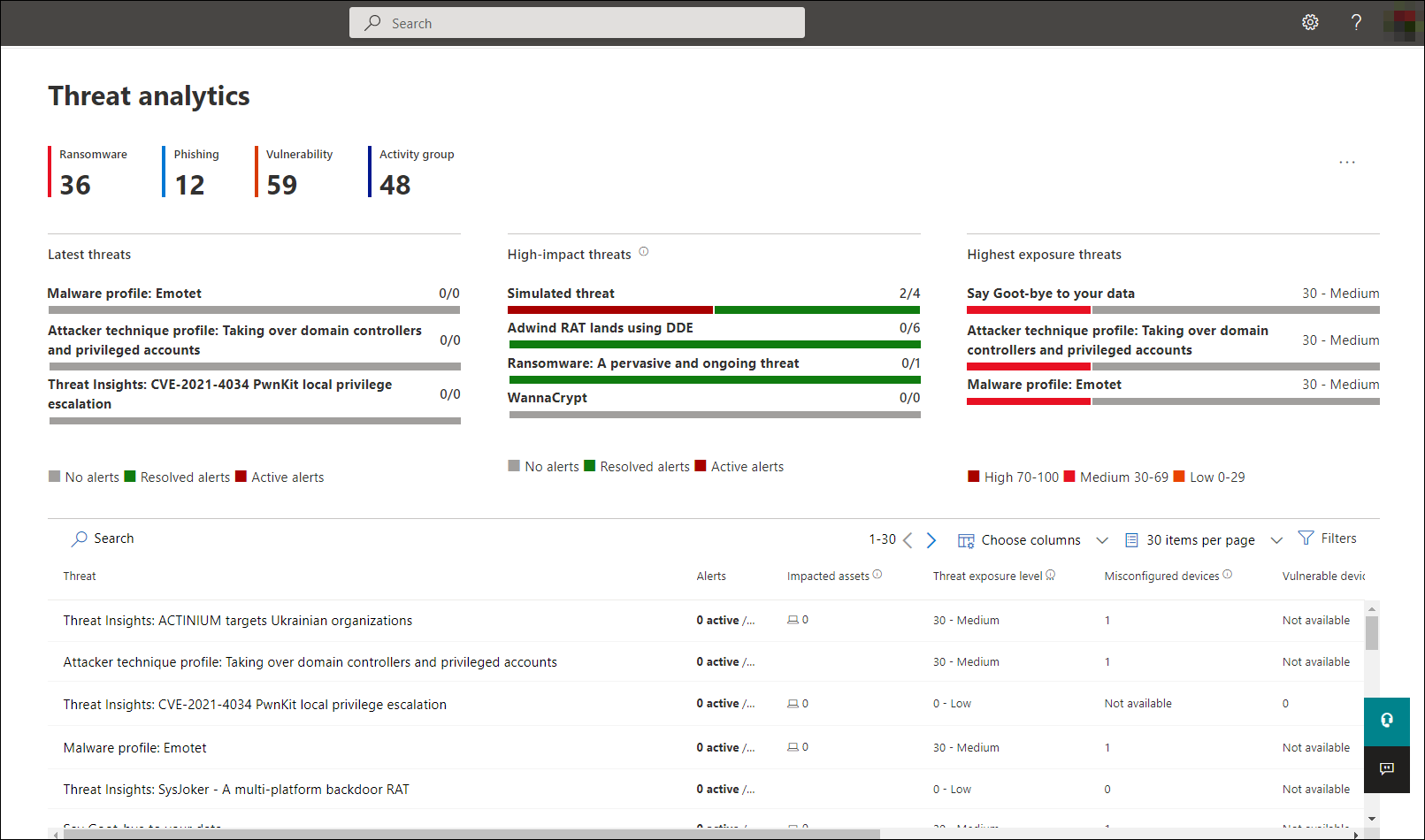

È possibile accedere all'analisi delle minacce dal lato superiore sinistro del menu di spostamento del portale di sicurezza di Microsoft Defender espandendo Intelligence sulle minacce o da una scheda dedicata del da Analisi delle minacce che mostra le minacce all'organizzazione, a livello di impatto e di esposizione.

Le minacce a impatto elevato hanno il più grande potenziale di causare danni, mentre le minacce a esposizione elevata sono le minacce a cui gli asset sono più vulnerabili. Ottenere visibilità sulle campagne attive o in corso e sapere come procedere grazie all'analisi delle minacce può aiutare il team delle operazioni di sicurezza a prendere decisioni informate.

Con il sopraggiungere di avversari più sofisticati e di nuove minacce che emergono più di frequente e in modo diffuso, è fondamentale essere in grado di:

- Identificare e reagire alle minacce emergenti

- Scoprire se si è attualmente sotto attacco

- Valutare l'impatto della minaccia sugli asset

- Verificare la resilienza o l'esposizione alle minacce

- Identificare le azioni di mitigazione, ripristino o prevenzione che è possibile eseguire per interrompere o contenere le minacce

Ogni report fornisce l'analisi di una minaccia tracciata e istruzioni complete su come difendersi da essa. Incorpora anche i dati dalla rete, indicando se la minaccia è attiva e se sono state adottate le protezioni adeguate.

Visualizzare il dashboard di analisi delle minacce

Il dashboard di analisi delle minacce evidenzia i report più rilevanti per l'organizzazione. Riepiloga le minacce nelle sezioni seguenti:

- Ultime minacce: elenca i report sulle minacce pubblicati o aggiornati più di recente, insieme al numero di avvisi attivi e risolti.

- Minacce a impatto elevato: elenca le minacce che hanno l'impatto più elevato sull'organizzazione. Questa sezione elenca prima le minacce con il maggior numero di avvisi attivi e risolti.

- Massima esposizione: elenca per prime le minacce con i livelli di esposizione più alti. Il livello di esposizione di una minaccia viene calcolato usando due tipi di informazioni: la gravità delle vulnerabilità associate alla minaccia e il numero di dispositivi dell'organizzazione che potrebbero essere sfruttati da tali vulnerabilità.

Selezionare una minaccia dal dashboard per visualizzare il report corrispondente.

Visualizzare un report di analisi delle minacce. Ogni report di analisi delle minacce fornisce informazioni in diverse sezioni:

- Panoramica

- Report di analisi

- Eventi correlati

- Risorse interessate

- Tentativi di invio di messaggi posta elettronica impediti

- Esposizione e mitigazioni

Panoramica: comprendere rapidamente la minaccia, valutarne l'impatto ed esaminare le difese

Nella sezione Panoramica viene fornita un'anteprima del report analista dettagliato. Sono inoltre disponibili grafici che evidenziano l'impatto della minaccia per l'organizzazione e l'esposizione tramite dispositivi non configurati correttamente e senza patch.

Valutare l'impatto sull'organizzazione

Ogni report include grafici progettati per fornire informazioni sull'impatto aziendale di una minaccia:

- Eventi imprevisti correlati: fornisce una panoramica dell'impatto della minaccia tracciata all'organizzazione con il numero di avvisi attivi, il numero di eventi imprevisti attivi associati e la gravità degli eventi imprevisti attivi

- Avvisi nel tempo: mostra il numero di avvisi attivi e risolti nel tempo. Il numero di avvisi risolti indica la velocità di risposta dell'organizzazione agli avvisi associati a una minaccia. Idealmente, il grafico dovrebbe mostrare gli avvisi risolti entro pochi giorni.

- Asset interessati: mostra il numero di dispositivi distinti e account di posta elettronica (cassette postali) che attualmente hanno almeno un avviso attivo associato alla minaccia tracciata. Gli avvisi vengono attivati per le cassette postali che hanno ricevuto messaggi di posta elettronica di minaccia. Esaminare i criteri a livello di organizzazione e utente per le sostituzioni che causano il recapito di messaggi di posta elettronica sulle minacce.

- Tentativi di invio di posta elettronica impediti: mostra il numero di messaggi di posta elettronica degli ultimi sette giorni bloccati prima del recapito o recapitati nella cartella posta indesiderata.

Verificare la resilienza e la postura di sicurezza

Ogni report include grafici che forniscono una panoramica della resilienza dell'organizzazione rispetto a una determinata minaccia:

- Stato di configurazione sicura: mostra il numero di dispositivi con impostazioni di sicurezza non configurate correttamente. Applicare le impostazioni di sicurezza consigliate per mitigare la minaccia. I dispositivi sono considerati sicuri se sono state applicate tutte le impostazioni rilevate.

- Stato di patch della vulnerabilità: mostra il numero di dispositivi vulnerabili. Applicare gli aggiornamenti o le patch di sicurezza per risolvere le vulnerabilità sfruttate dalla minaccia.

Visualizzare i report per tag di minaccia

È possibile filtrare l'elenco dei report sulle minacce e visualizzare i report più rilevanti in base a un tag delle minacce specifico (categoria) o a un tipo di report.

- Tag di minaccia: consente di visualizzare i report più rilevanti in base a una categoria di minacce specifica. Ad esempio, tutti i report correlati al ransomware.

- Tipi di report: consente di visualizzare i report più rilevanti in base a un tipo di report specifico. Ad esempio, tutti i report che trattano strumenti e tecniche.

- Filtri: consente di esaminare in modo efficiente l'elenco dei report sulle minacce e di filtrare la visualizzazione in base a un tag di minaccia o a un tipo di report specifico. Ad esempio, esaminare tutti i report sulle minacce correlati alla categoria ransomware o i report sulle minacce che trattano di vulnerabilità.

Come funziona?

Il team di Microsoft Threat Intelligence ha aggiunto i tag delle minacce a ogni report sulle minacce:

Sono ora disponibili quattro tag delle minacce:

- Ransomware

- Phishing

- Vulnerabilità

- Gruppo di attività

I tag delle minacce vengono presentati nella parte superiore della pagina di analisi delle minacce. Sono disponibili contatori per il numero di report disponibili in ciascun tag.

Report dell'analista: ottenere informazioni dettagliate dai ricercatori sulla sicurezza Microsoft

Nella sezione Report dell'analista leggere la perizia dettagliata dell'esperto. La maggior parte dei report fornisce descrizioni dettagliate delle catene di attacco, incluse le tattiche e le tecniche mappate al framework MITRE ATT&CK, elenchi completi di raccomandazioni e indicazioni utili per la ricerca delle minacce.

Eventi imprevisti correlati: visualizzare e gestire gli eventi imprevisti correlati

La scheda Incidenti correlati fornisce l'elenco di tutti gli incidenti correlati alla minaccia rilevata. È possibile assegnare gli incidenti o gestire gli avvisi collegati a ogni incidente.

Asset interessati: ottenere l'elenco di dispositivi e cassette postali interessati

Una risorsa viene considerato interessata se è colpita da un avviso attivo e non risolto. Nella scheda Risorse interessate sono elencati i tipi di risorse seguenti:

Dispositivi interessati: gli endpoint che hanno avvisi di Microsoft Defender per endpoint non risolti. Questi avvisi in genere si attivano sugli indicatori di minaccia noti e sulle attività.

Cassette postali interessate: cassette postali che hanno ricevuto messaggi di posta elettronica che hanno attivato avvisi di Microsoft Defender per Office 365. Anche se la maggior parte dei messaggi che attivano avvisi è in genere bloccata, i criteri a livello di utente o organizzazione possono eseguire l'override dei filtri.

Tentativi di invio di posta elettronica impediti: visualizzare messaggi di posta elettronica sulle minacce bloccati o indesiderati

Microsoft Defender per Office 365 blocca in genere i messaggi di posta elettronica con indicatori di minaccia noti, inclusi collegamenti o allegati dannosi. In alcuni casi, i meccanismi di filtro proattivi che controllano la presenza di contenuto sospetto invieranno invece messaggi di posta elettronica di minaccia alla cartella della posta indesiderata. In entrambi i casi, le probabilità che la minaccia avvii codice malware nel dispositivo è ridotta.

La scheda Tentativi di invio di posta elettronica impediti elenca tutti i messaggi di posta elettronica bloccati prima del recapito o inviati alla cartella di posta indesiderata da Microsoft Defender per Office.

Esposizione e mitigazioni: rivedere l'elenco delle mitigazioni e lo stato dei dispositivi

Nella sezione Esposizione e mitigazioni esaminare l'elenco di raccomandazioni di utilità pratica specifiche che consentono di aumentare la resilienza dell'organizzazione rispetto alla minaccia. L'elenco delle mitigazioni rilevate include:

- Aggiornamenti della sicurezza: distribuzione degli aggiornamenti della sicurezza software supportati per le vulnerabilità rilevate nei dispositivi di cui è stato eseguito l'onboarding

- Configurazioni della sicurezza supportate

- Protezione fornita dal cloud

- Protezione da applicazioni potenzialmente indesiderate

- Protezione in tempo reale

Le informazioni di mitigazione in questa sezione incorporano i dati della gestione di minacce e vulnerabilità, che fornisce anche informazioni dettagliate per il drill-down da diversi collegamenti nel report.

Configurare le notifiche tramite posta elettronica per gli aggiornamenti dei report

È possibile configurare notifiche tramite posta elettronica che inviano aggiornamenti sui report di analisi delle minacce.

Per configurare le notifiche tramite posta elettronica per i report di analisi delle minacce, seguire questa procedura:

Selezionare Impostazioni nella barra laterale di Microsoft Defender XDR. Selezionare Microsoft Defender XDR nell'elenco delle impostazioni.

Scegliere Notifiche tramite posta elettronica > Analisi delle minacce e selezionare il pulsante + Crea una regola di notifica. Viene visualizzato un riquadro a comparsa.

Seguire i passaggi elencati nel riquadro a comparsa. In primo luogo, assegnare un nome alla nuova regola. Il campo descrizione è facoltativo, ma è necessario un nome. È possibile attivare o disattivare la regola usando la casella di controllo nel campo descrizione.

Nota

I campi nome e descrizione per una nuova regola di notifica accettano solo lettere e numeri in inglese. Non accettano spazi, trattini, sottolineature o qualsiasi altra punteggiatura.

Scegliere per quale tipo di report si vuole ricevere una notifica. È possibile scegliere tra essere aggiornati su tutti i report appena pubblicati o aggiornati o solo sui report con un determinato tag o tipo.

Aggiungere almeno un destinatario per ricevere i messaggi di posta elettronica di notifica. È anche possibile usare questa schermata per verificare la modalità di ricezione delle notifiche inviando un messaggio di posta elettronica di test.

- Esaminare la nuova regola. Se si vuole modificare qualsiasi elemento, selezionare il pulsante Modifica alla fine di ogni sottosezione. Al termine della revisione, selezionare il pulsante Crea regola.

La nuova regola è stata creata correttamente. Selezionare il pulsante Fine per completare il processo e chiudere il riquadro a comparsa. La nuova regola verrà ora visualizzata nell'elenco delle notifiche tramite posta elettronica di analisi delle minacce.