Configurare componenti di Microsoft Defender per contenitori

Microsoft Defender per contenitori è la soluzione nativa del cloud per la protezione dei contenitori.

Defender per contenitori protegge i cluster, indipendentemente dal fatto che siano in esecuzione in:

- Servizio Azure Kubernetes: servizio gestito da Microsoft per lo sviluppo, la distribuzione e la gestione di applicazioni in contenitori.

- Amazon Elastic Kubernetes Service (EKS) in un account Amazon Web Services (AWS) connesso: il servizio gestito di Amazon per l'esecuzione di Kubernetes in AWS senza dover installare, eseguire e gestire un piano di controllo o nodi Kubernetes personalizzati.

- Google Kubernetes Engine (GKE) in un progetto GCP (Google Cloud Platform) connesso, l'ambiente gestito da Google per la distribuzione, la gestione e il ridimensionamento delle applicazioni tramite l'infrastruttura GCP.

- Altre distribuzione Kubernetes (con Kubernetes con abilitazione di Azure Arc): cluster Kubernetes certificati CNCF (Cloud Native Computing Foundation) ospitati in locale o in un'infrastruttura distribuita come servizio (IaaS).

Requisiti di rete

Verificare che i seguenti endpoint siano configurati per l'accesso in uscita in modo che l'agente Defender possa connettersi a Microsoft Defender per il cloud per inviare dati ed eventi di sicurezza:

- Convalidare le regole del nome di dominio completo (FQDN)/applicazione per Microsoft Defender per contenitori.

- Per impostazione predefinita, i cluster del servizio Azure Kubernetes hanno accesso a Internet in uscita senza restrizioni.

Abilitare il piano

Per abilitare il piano:

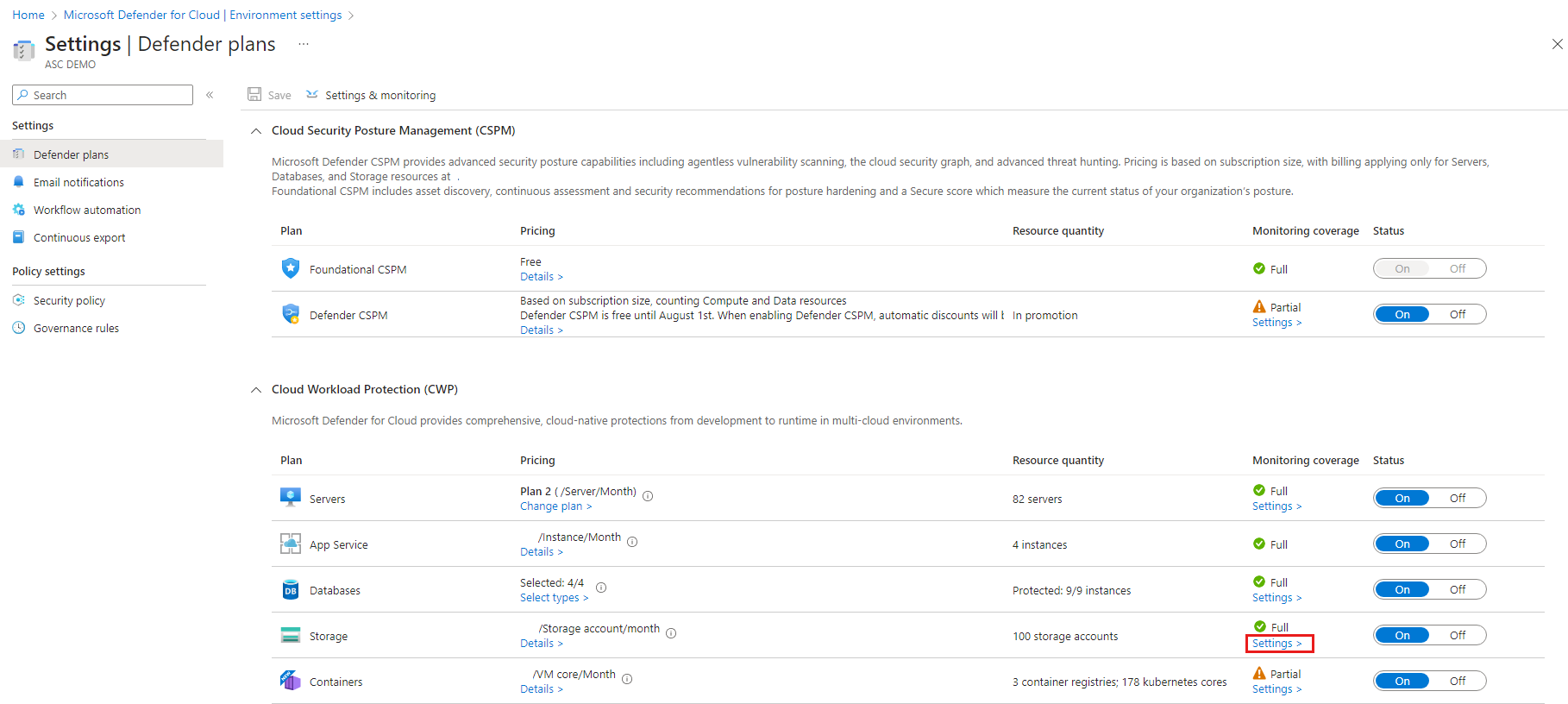

Dal menu di Defender per il cloud aprire la pagina Impostazioni e selezionare la sottoscrizione pertinente.

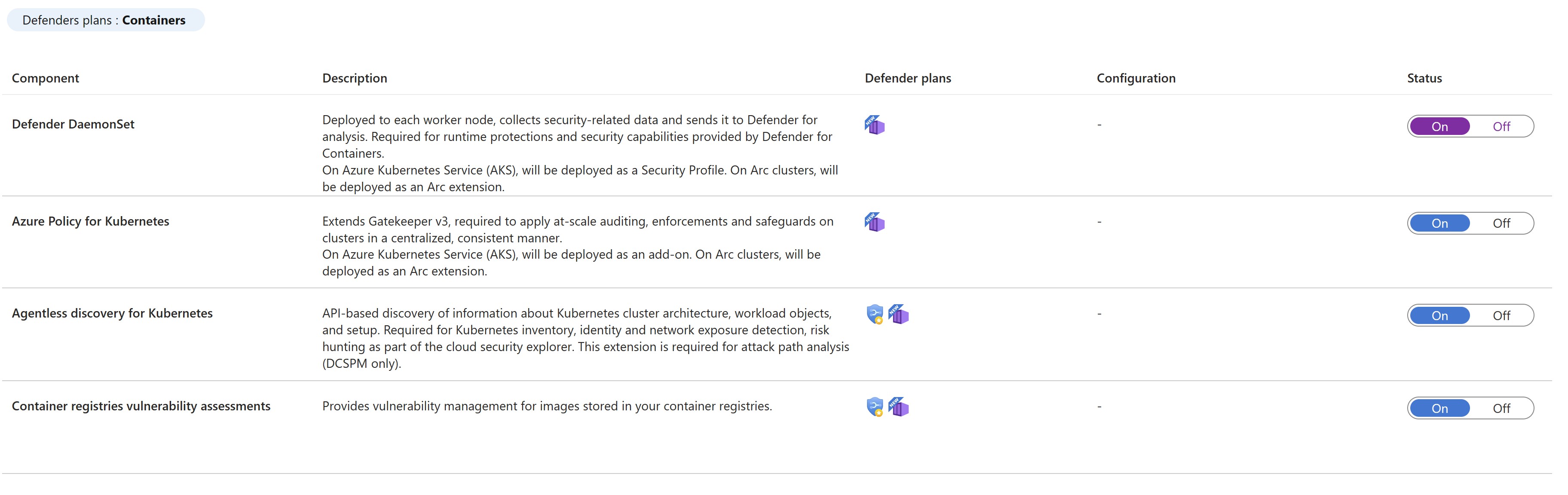

Nella pagina Piani di Defender selezionare Defender per contenitori e selezionare Impostazioni.

Suggerimento

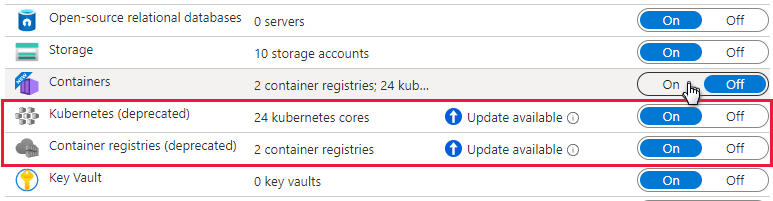

Se la sottoscrizione include già Defender per Kubernetes e/o Defender per registri contenitori abilitati, viene visualizzato un avviso di aggiornamento. In caso contrario, l'unica opzione sarà Defender per contenitori.

Attivare il componente pertinente per abilitarlo.

Metodo di abilitazione per funzionalità

Per impostazione predefinita, quando si abilita il piano tramite il portale di Azure, Microsoft Defender per contenitori è configurato per abilitare automaticamente tutte le funzionalità e installare tutti i componenti necessari per fornire le protezioni offerte dal piano, inclusa l'assegnazione di un'area di lavoro predefinita.

Se non si desidera abilitare tutte le funzionalità dei piani, è possibile selezionare manualmente le funzionalità specifiche da abilitare selezionando Modifica configurazione per il piano Contenitori. Nella pagina Impostazioni e monitoraggio, quindi, selezionare le funzionalità da abilitare. È anche possibile modificare questa configurazione dalla pagina Piani di Defender dopo la configurazione iniziale del piano.

Assegnazione di un’area di lavoro personalizzato per l'agente Defender

È possibile assegnare un’area di lavoro personalizzato tramite Criteri di Azure.

Distribuzione manuale dell'agente Defender o dell'agente dei criteri di Azure senza provisioning automatico usando le raccomandazioni

Le funzionalità che richiedono l'installazione dell'agente possono essere distribuite anche in uno o più cluster Kubernetes, usando la raccomandazione appropriata:

| Agente | Consiglio |

|---|---|

| Agente Defender per Kubernetes | I cluster del servizio Azure Kubernetes devono avere il profilo Defender abilitato |

| Agente Defender per Kubernetes abilitato ad Arc | L'estensione di Azure Defender deve essere installata nei cluster Kubernetes con abilitazione per Azure Arc |

| Agente dei criteri di Azure per Kubernetes | Il componente aggiuntivo Criteri di Azure per Kubernetes deve essere installato nei cluster del servizio Azure Kubernetes |

| Agente criteri di Azure per Kubernetes abilitato per Arc | L'estensione di Criteri di Azure deve essere installata nei cluster Kubernetes con abilitazione per Azure Arc |

Eseguire i seguenti passaggi per eseguire la distribuzione dell'agente Defender su cluster specifici:

Dalla pagina delle raccomandazioni di Microsoft Defender per il cloud aprire Abilita il controllo di sicurezza avanzato o cercare direttamente una delle raccomandazioni precedenti oppure usare i collegamenti precedenti per aprire direttamente la raccomandazione.

Visualizzare tutti i cluster senza un agente tramite la scheda non integra.

Selezionare i cluster in cui distribuire l'agente desiderato e selezionare Correggi.

Selezionare Correggi risorse X.

- Visibilità su quale dei cluster è distribuito l'agente Defender

- Pulsante Correzione per distribuirlo in tali cluster senza agente

- Area di lavoro: DefaultWorkspace-[subscription-ID]-[geo]

- Gruppo di risorse: DefaultResourceGroup-[geo]

- L'abilitazione del provisioning automatico influisce potenzialmente sui computer esistenti e futuri.

- La disabilitazione del provisioning automatico per un'estensione influisce solo sui computer futuri e non viene disabilitato nulla.

Distribuzione dell'agente Defender: tutte le opzioni

È possibile abilitare il piano Defender per contenitori e distribuire tutti i componenti pertinenti dal portale di Azure, dall'API REST o con un modello di Resource Manager. Per i passaggi dettagliati, selezionare la scheda pertinente.

Dopo aver distribuito l'agente Defender, viene assegnata automaticamente un'area di lavoro predefinita. È possibile assegnare un'area di lavoro personalizzata al posto dell'area di lavoro predefinita tramite Criteri di Azure.

Usare il pulsante di correzione della raccomandazione Defender per il cloud

Un processo semplificato e senza attriti consente di usare le pagine portale di Azure per abilitare il piano di Defender per il cloud e configurare il provisioning automatico di tutti i componenti necessari per difendere i cluster Kubernetes su larga scala.

Una raccomandazione dedicata Defender per il cloud fornisce:

Nella pagina delle raccomandazioni di Microsoft Defender per il cloud aprire il controllo Abilita sicurezza avanzata.

Usare il filtro per trovare la raccomandazione denominata servizio Azure Kubernetes cluster in cui deve essere abilitato il profilo Defender.

Nota

Notare l'icona Correzione nella colonna azioni

Selezionare i cluster per visualizzare i dettagli delle risorse integre e non integre, ovvero cluster con e senza agente.

Nell'elenco delle risorse non integre selezionare un cluster e selezionare Correggi per aprire il riquadro con la conferma della correzione.

Selezionare Correggi risorse X.

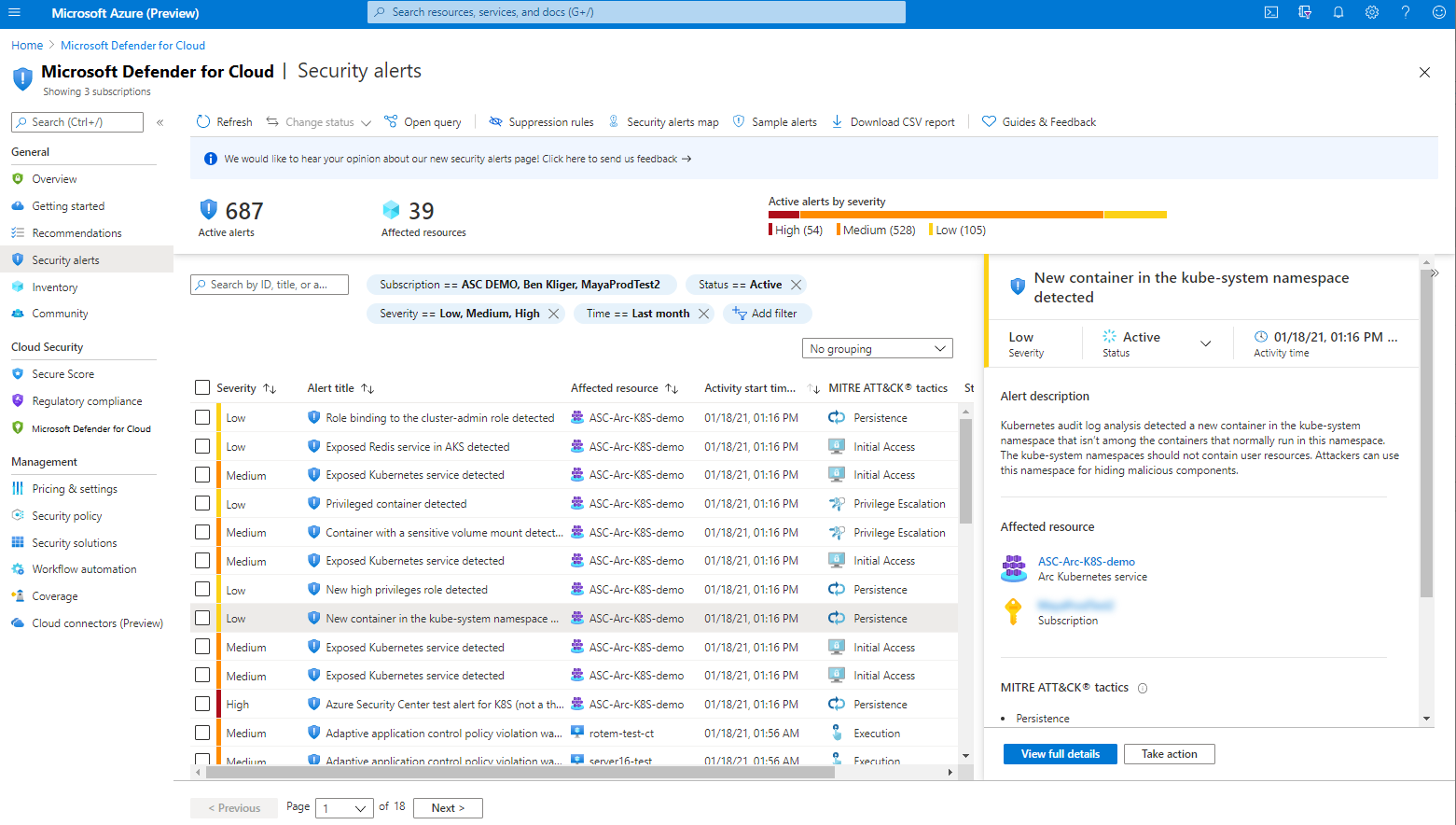

Simulare gli avvisi di sicurezza da Microsoft Defender per contenitori

Per simulare un avviso di sicurezza, eseguire il comando seguente dal cluster:

kubectl get pods --namespace=asc-alerttest-662jfi039nLa risposta prevista èNo resource found. Entro 30 minuti, Defender per il cloud rileva questa attività e attiva un avviso di sicurezza.Nota

Azure Arc non è un prerequisito per simulare avvisi senza agente per Defender per contenitori.

Nel portale di Azure aprire la pagina degli avvisi di sicurezza di Microsoft Defender per il cloud e cercare l'avviso nella risorsa pertinente:

Area di lavoro Log Analytics per il servizio Azure Container

L'area di lavoro Log Analytics viene utilizzata dall'agente Defender come pipeline di dati per inviare i dati dal cluster a Defender per il cloud senza conservare alcun dato nell'area di lavoro Log Analytics stessa. Di conseguenza, gli utenti non verranno fatturati in questo caso d'uso.

L'agente Defender usa un'area di lavoro Log Analytics predefinita. Se non si dispone già di un'area di lavoro predefinita di Log Analytics, Defender per il cloud creerà un nuovo gruppo di risorse e un'area di lavoro predefinita quando viene installato l'agente Defender. L'area di lavoro predefinita viene creata in base all'area geografica.

La convenzione di denominazione per l'area di lavoro Log Analytics predefinita e il gruppo di risorse è:

Assegnare un'area di lavoro personalizzata

Quando viene abilitata l'opzione di provisioning automatico, verrà assegnata automaticamente un'area di lavoro predefinita. È possibile assegnare un’area di lavoro personalizzato tramite Criteri di Azure.

Per verificare se è stata assegnata un'area di lavoro:

Accedere al portale di Azure.

Cercare e selezionare Criteri.

Selezionare Definizioni.

Cercare l'ID del criterio

1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5.

Seguire Creare una nuova assegnazione con l'area di lavoro personalizzata se il criterio non è ancora stato assegnato all'ambito pertinente. In alternativa, seguire Aggiorna assegnazione con area di lavoro personalizzata se i criteri sono già assegnati e si vuole modificarla per usare un'area di lavoro personalizzata.

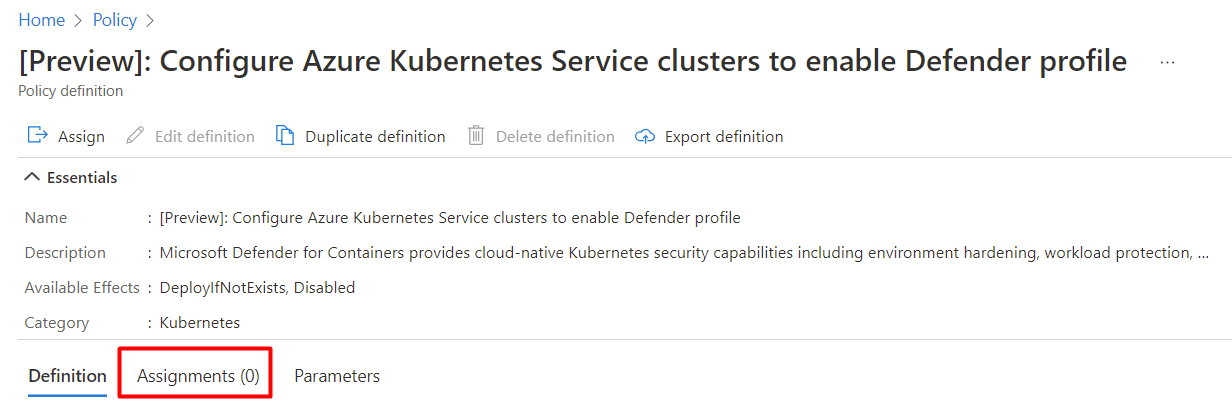

Creare una nuova assegnazione con un'area di lavoro personalizzata

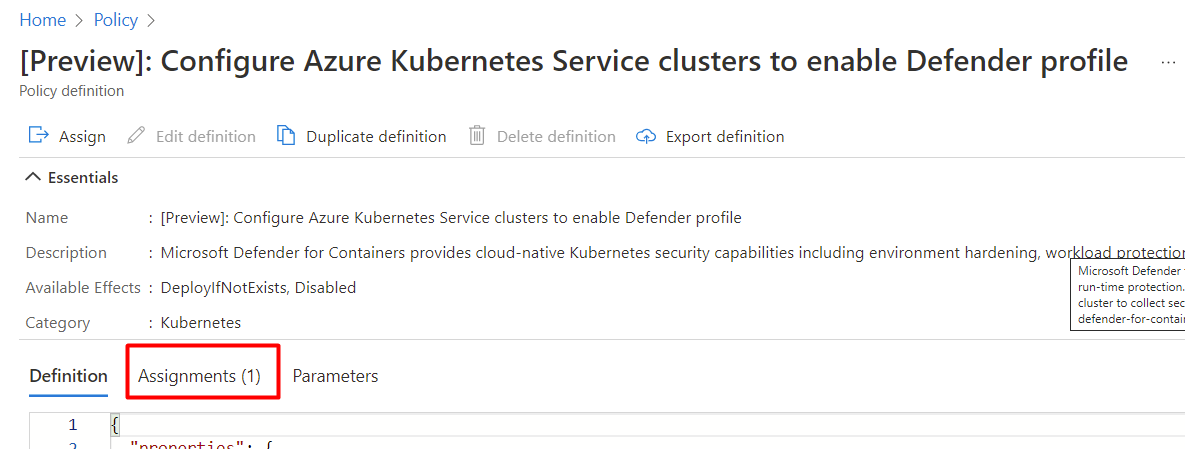

Se il criterio non è stato assegnato, verrà visualizzato Assignments (0).

Per assegnare un'area di lavoro personalizzata:

Seleziona Assegna.

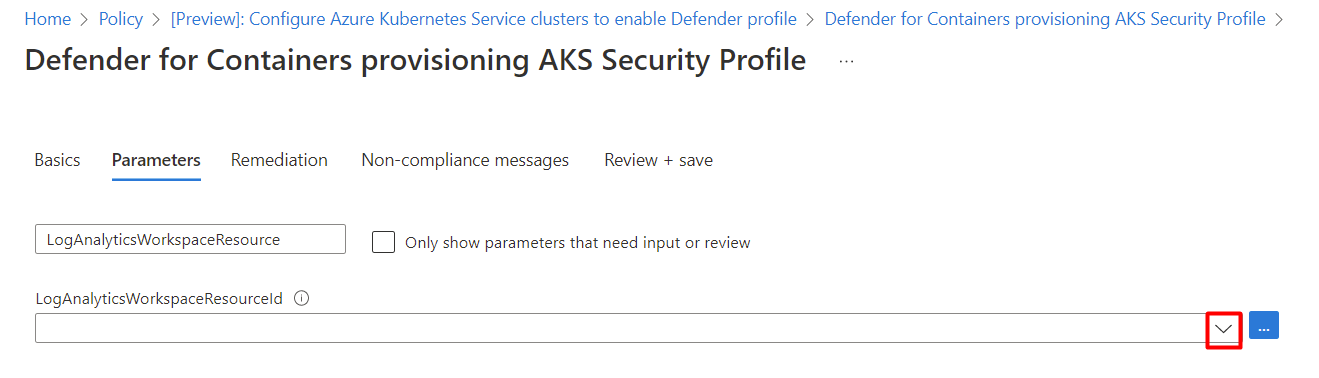

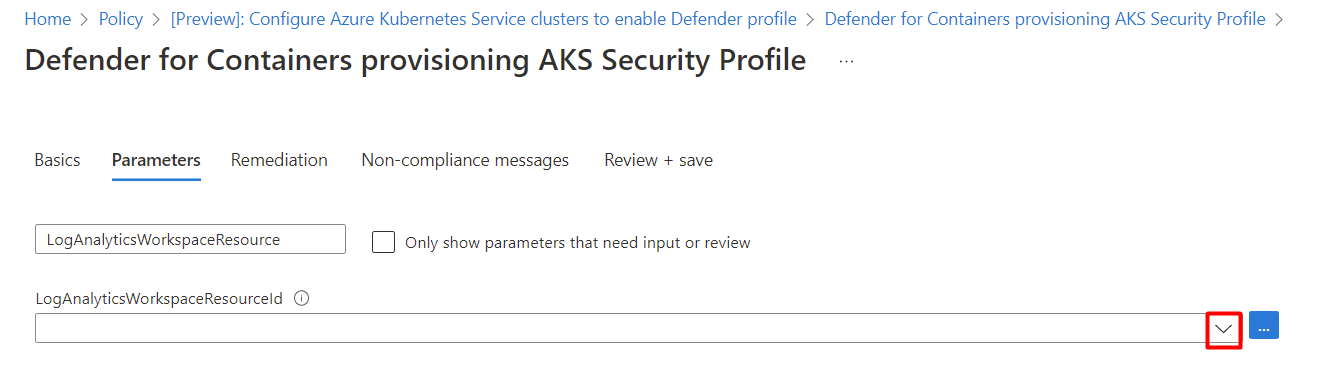

Nella scheda Parametri deselezionare l'opzione Mostra solo i parametri che richiedono l'input o rivedere.

Selezionare un ID LogAnalyticsWorkspaceResource dal menu a discesa.

Selezionare Rivedi e crea.

Seleziona Crea.

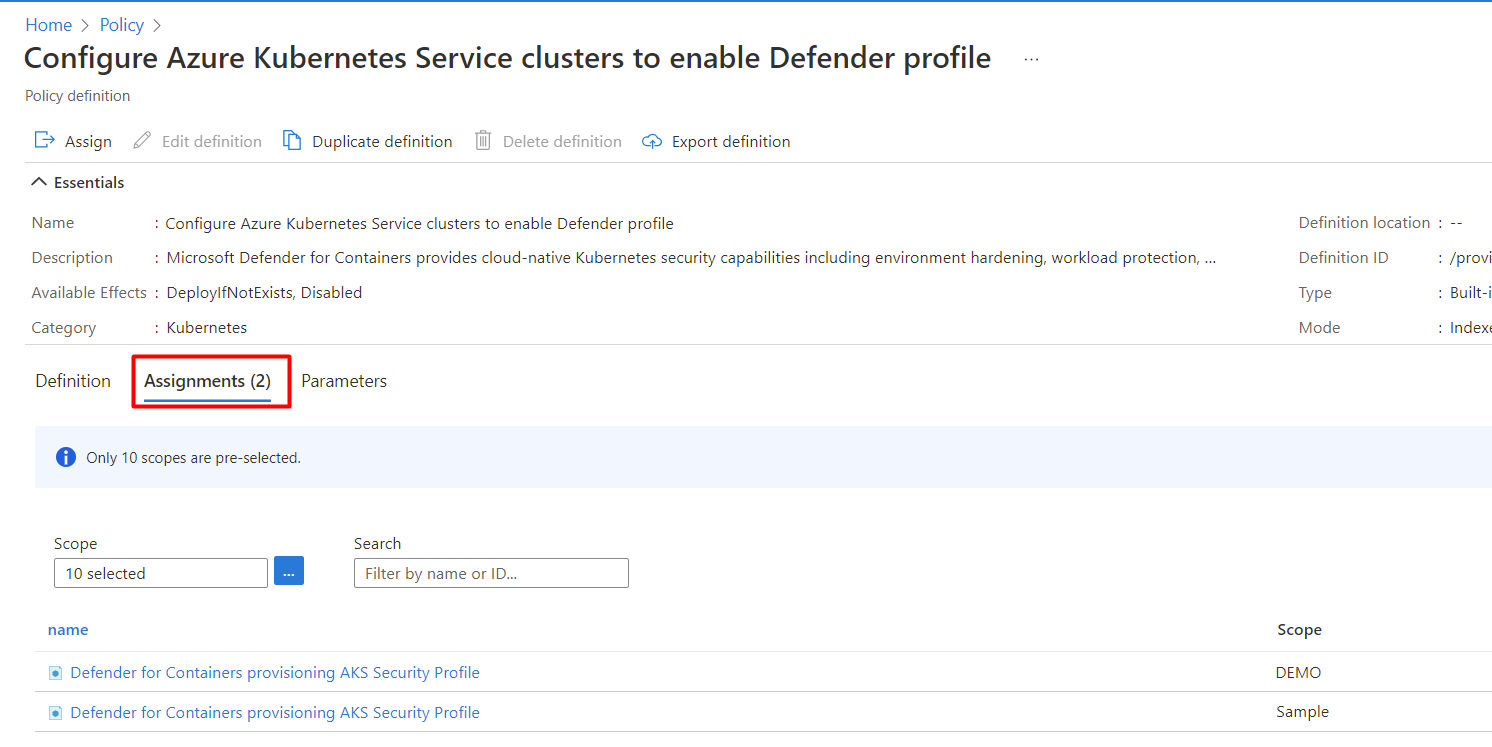

Aggiornare l’assegnazione con un'area di lavoro personalizzata

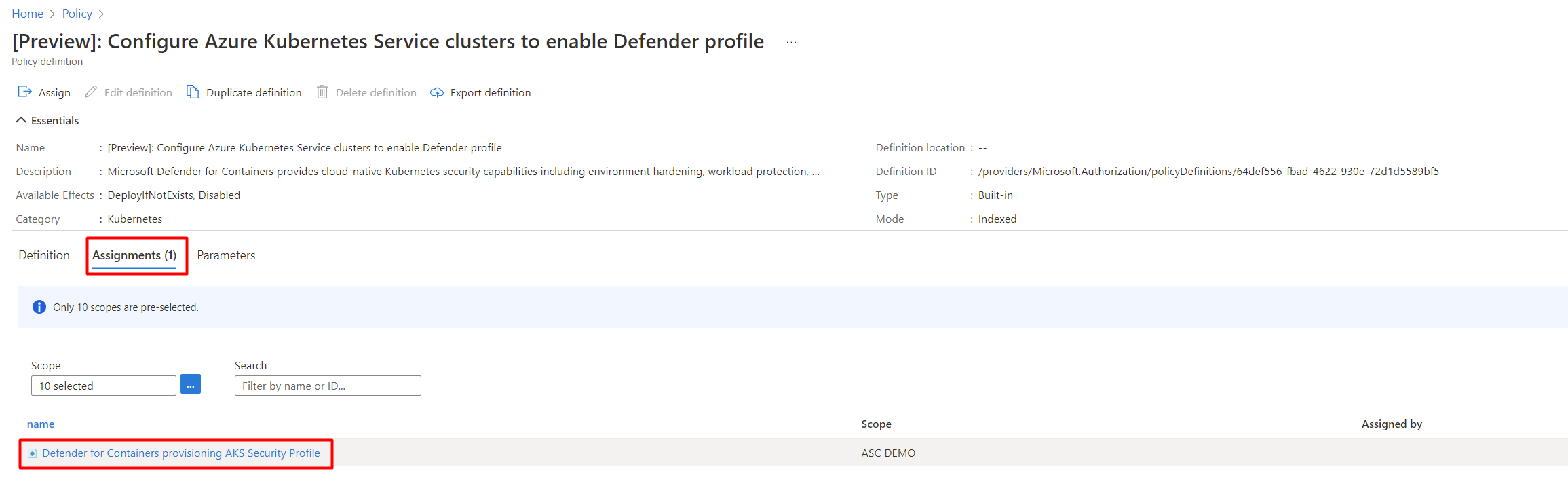

Se i criteri sono già stati assegnati a un'area di lavoro, verrà visualizzato Assignments (1).

Nota

Se si dispone di più sottoscrizioni, il numero potrebbe essere superiore.

Per assegnare un'area di lavoro personalizzata:

Selezionare l'assegnazione pertinente.

Selezionare Modifica assegnazione.

Nella scheda Parametri deselezionare l'opzione Mostra solo i parametri che richiedono l'input o rivedere.

Selezionare un ID LogAnalyticsWorkspaceResource dal menu a discesa.

Selezionare Rivedi e salva.

Seleziona Salva.

Rimuovere il sensore di Defender

Per rimuovere questa opzione o qualsiasi estensione Defender per il cloud, non è sufficiente disattivare il provisioning automatico:

Per disattivare completamente il piano Defender per contenitori, passare a Impostazioni ambiente e disabilitare il piano Microsoft Defender per contenitori.

Tuttavia, per assicurarsi che d'ora in poi non sia effettuato il provisioning automatico dei componenti di Defender per contenitori alle risorse, disabilitare il provisioning automatico delle estensioni, come illustrato in Configurare il provisioning automatico per agenti ed estensioni da Microsoft Defender per il cloud.

È possibile rimuovere l'estensione usando l'API REST o un modello di Resource Manager, come indicato nelle schede seguenti.

Usare l'interfaccia della riga di comando di Azure per rimuovere il sensore Defender

Rimuovere Microsoft Defender per con i comandi seguenti:

az login az account set --subscription <subscription-id> az aks update --disable-defender --resource-group <your-resource-group> --name <your-cluster-name>La rimozione dell'estensione potrebbe richiedere alcuni minuti.

Per verificare che la connessione sia stata rimossa correttamente, eseguire il comando seguente:

kubectl get pods -n kube-system | grep microsoft-defenderQuando l'estensione viene rimossa, si noterà che non viene restituito alcun pod nel comando ottenere pod. L'eliminazione dei pod potrebbe richiedere alcuni minuti.