Aggiungere iniziative personalizzate a Microsoft Defender per il cloud

Che cosa sono i criteri e le iniziative di sicurezza

Microsoft Defender per il cloud applica iniziative di sicurezza alle sottoscrizioni. Queste iniziative contengono uno o più criteri di sicurezza. Ognuno di questi criteri genera una raccomandazione sulla sicurezza per migliorare il comportamento di sicurezza.

Che cos'è un'iniziativa di sicurezza?

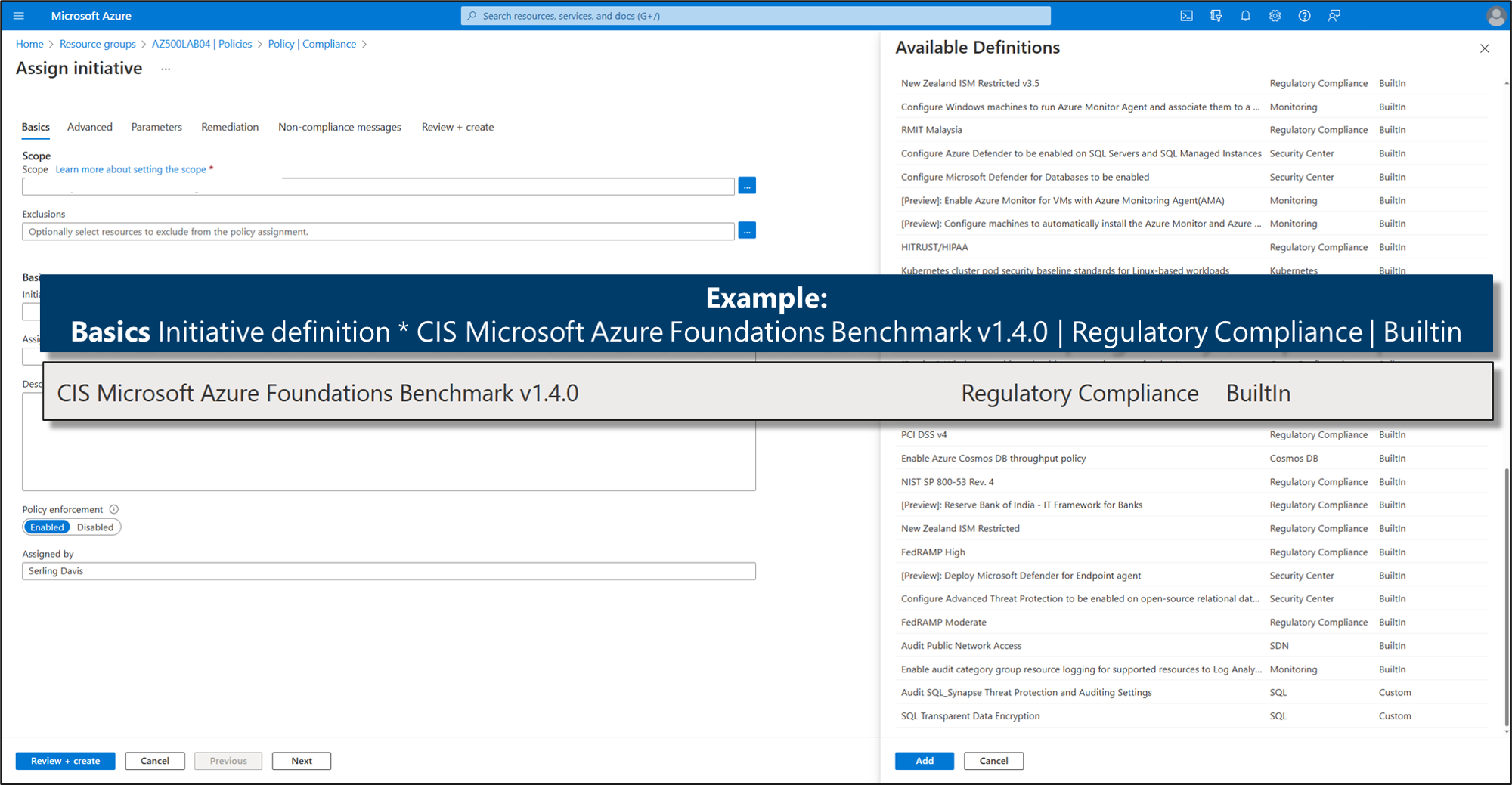

Un'iniziativa di sicurezza è una raccolta di definizioni di Criteri di Azure o regole raggruppate per un obiettivo o uno scopo specifico. Le iniziative di sicurezza semplificano la gestione dei criteri raggruppando un set di criteri, in modo logico, come singolo elemento.

Un'iniziativa di sicurezza definisce la configurazione desiderata dei carichi di lavoro e consente di garantire la conformità con i requisiti di sicurezza dell'azienda o delle autorità di regolamentazione.

Come i criteri di sicurezza, anche le iniziative di Defender per il cloud vengono create in Criteri di Azure. È possibile usare Criteri di Azure per gestire i criteri, creare e assegnare iniziative a più sottoscrizioni o a interi gruppi di gestione.

L'iniziativa predefinita assegnata automaticamente a ogni sottoscrizione in Microsoft Defender per il cloud è il benchmark della sicurezza cloud Microsoft. Questo benchmark è il set di linee guida creato da Microsoft per le procedure consigliate per la sicurezza e la conformità basate su framework di conformità comuni. Questo benchmark ampiamente rispettato si basa sui controlli del Center for Internet Security (CIS) e il National Institute of Standards and Technology (NIST) con particolare attenzione alla sicurezza basata sul cloud.

Defender per il cloud offre le opzioni seguenti per usare le iniziative e i criteri di sicurezza:

- Visualizzare e modificare l'iniziativa predefinita: quando si abilita Defender per il cloud, l'iniziativa chiamata "Microsoft cloud security benchmark" viene assegnata automaticamente a tutte le sottoscrizioni registrate di Defender per il cloud. Per personalizzare questa iniziativa, è possibile abilitare o disabilitare singoli criteri al suo interno modificando i parametri dei criteri.

- Aggiungere iniziative personalizzate: se si vogliono personalizzare le iniziative di sicurezza applicate alla sottoscrizione, è possibile farlo in Defender per il cloud. Si riceveranno quindi alcune raccomandazioni nel caso in cui i propri computer non seguano i criteri creati.

- Aggiungere standard di conformità alle normative come iniziative: il dashboard di conformità alle normative di Defender per il cloud mostra lo stato di tutte le valutazioni all'interno dell'ambiente, nel contesto di uno specifico standard o regolamento, ad esempio Center for Internet Security di Azure (CIS), Pubblicazioni speciali (SP) SP 800-53 Rev.4 del National Institute of Standards and Technology (NIST), Call Session Control Function (CSCF) v2020 di Swift Customer Security Program (CSP).

Esempio: iniziativa di sicurezza predefinita

Cosa sono i criteri di sicurezza?

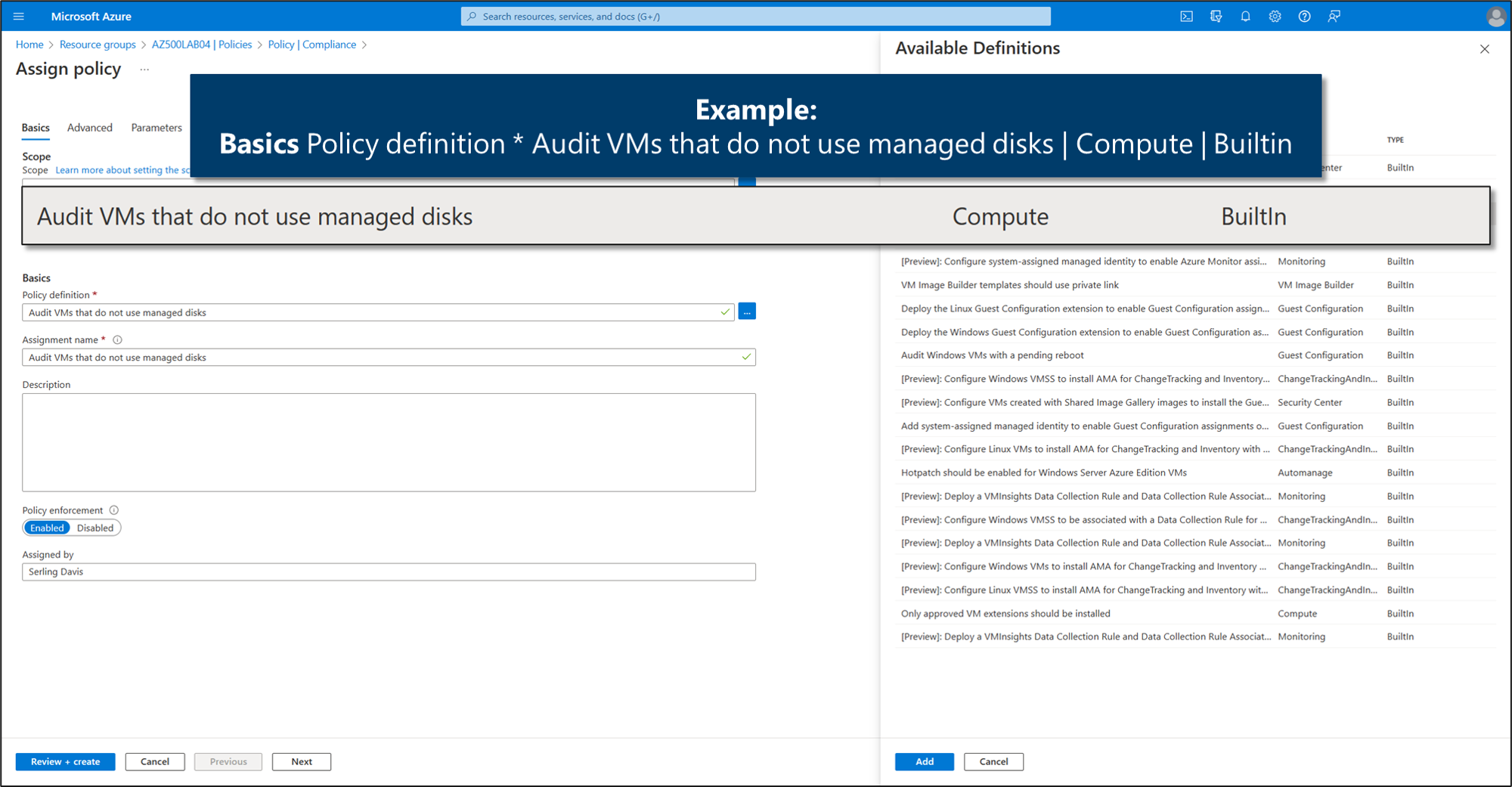

Una definizione di Criteri di Azure, creata in Criteri di Azure, è una regola sulle condizioni di sicurezza specifiche che si vuole controllare. Le definizioni predefinite includono elementi come controllare il tipo di risorse che possono essere distribuite o l’applicazione di tag in tutte le risorse. È anche possibile creare una definizione di criteri personalizzata.

Per implementare queste definizioni di criteri, che siano predefinite o personalizzate, è necessario assegnarle. È possibile assegnare uno qualsiasi di questi criteri tramite il portale di Azure, PowerShell o l’interfaccia della riga di comando di Azure. I criteri possono essere disabilitati o abilitati dal servizio Criteri di Azure.

Esistono tipi diversi di criteri in Criteri di Azure. Defender per il cloud usa principalmente criteri di ‘Controllo’ che verificano condizioni specifiche e configurazioni e quindi esegue una segnalazione alla conformità. Sono inoltre disponibili criteri Applica che possono essere usati per applicare impostazioni di sicurezza.

Esempio: criteri di sicurezza predefiniti

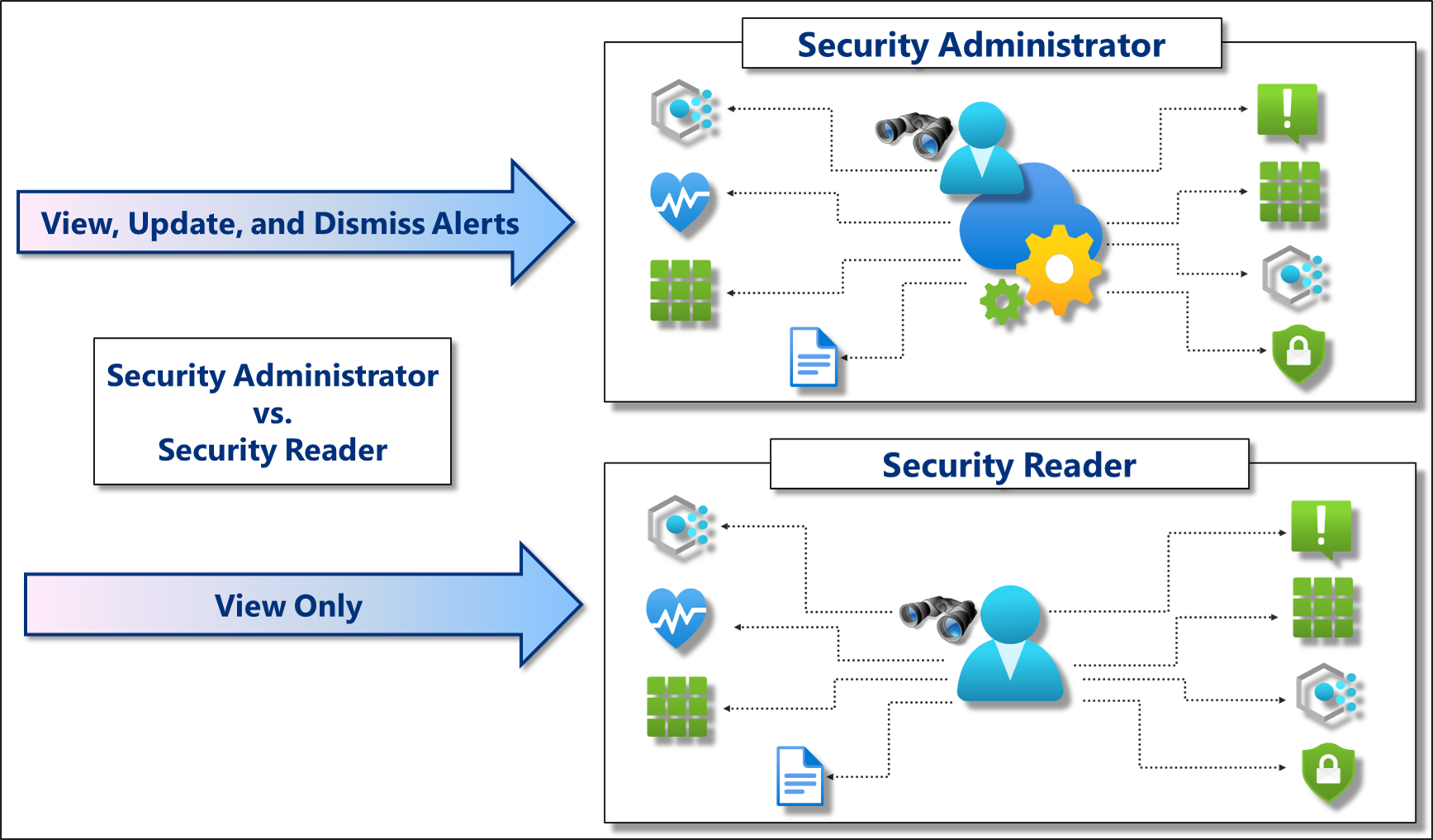

Defender per il cloud usa il controllo degli accessi in base al ruolo di Azure, che fornisce ruoli predefiniti che è possibile assegnare a utenti, gruppie servizi di Azure. Quando gli utenti aprono Defender per il cloud, visualizzano solo le informazioni correlate alle risorse a cui possono accedere. Agli utenti viene assegnato il ruolo proprietario, collaboratore o lettore alla sottoscrizione della risorsa.

Esistono due ruoli specifici per Defender per il cloud:

- amministratore della sicurezza: ha gli stessi diritti di visualizzazione del ruolo con autorizzazioni di lettura per la sicurezza. Può anche aggiornare i criteri di sicurezza e ignorare gli avvisi.

- Ruolo con autorizzazioni di lettura per la sicurezza: ha diritti per visualizzare gli elementi di Defender per il cloud, ad esempio raccomandazioni, avvisi, criteri e integrità. Non è possibile apportare modifiche.

È possibile modificare i criteri di sicurezza tramite il portale di Criteri di Azure tramite l'API REST (Representational State Transfer Application Programming Interface) o usando Windows PowerShell.

La schermata Criteri di sicurezza rispecchia l'azione eseguita dai criteri assegnati nella sottoscrizione o nel gruppo di gestione selezionato.

- Usare i collegamenti nella parte superiore per aprire un'assegnazione di criteri applicabile alla sottoscrizione o al gruppo di gestione. È possibile usare i collegamenti per accedere all'assegnazione e modificare o disabilitare i criteri. Se ad esempio si nota che l'assegnazione di un determinato criterio rifiuta di fatto la protezione di un endpoint, è possibile usare il collegamento per modificare o disabilitare i criteri.

- Nell'elenco dei criteri è possibile visualizzare l'applicazione effettiva del criterio nella sottoscrizione o nel gruppo di gestione. Vengono prese in esame le impostazioni di ogni criterio che si applicano all'ambito e viene visualizzato il risultato cumulativo delle azioni eseguite dai criteri. Se ad esempio in un'assegnazione il criterio è disabilitato, ma in un'altra è impostato su AuditIfNotExist, l'effetto cumulativo applica AuditIfNotExist. L'effetto più attivo ha sempre la precedenza.

- L'effetto dei criteri può essere: Append, Audit, AuditIfNotExists, Deny, DeployIfNotExistso Disabled.