Classificare e proteggere le informazioni sensibili

Uno degli elementi principali del framework di Defender for Cloud Apps è la protezione delle informazioni sensibili. La riservatezza è una frase soggettiva, che può variare da un'organizzazione all'altra.

In questa sezione verrà spiegato come individuare le app che accedono ai dati, classificare le informazioni sensibili, proteggerle da accessi non autorizzati e monitorare e segnalare l'integrità complessiva dell'ambiente.

Che cos'è Information Protection?

Un dipendente potrebbe caricare accidentalmente un file nella posizione sbagliata. Oppure potrebbe inviare informazioni sensibili a qualcuno che non dovrebbe avere tali informazioni. Di conseguenza, le informazioni potrebbero andare perse o essere accessibili alla persona sbagliata. Eventuali informazioni perse o esposte in modo errato possono comportare gravi conseguenze legali, finanziarie o sulla reputazione dell'organizzazione. Le informazioni sono vitali per qualsiasi organizzazione moderna e pertanto bisogna assicurarsi che siano sempre protette.

A tal fine, Microsoft Defender for Cloud Apps è integrato in modo nativo in Azure Information Protection, un servizio basato sul cloud che aiuta a classificare e proteggere file e messaggi di posta elettronica nell'intera organizzazione.

Nota

È necessario abilitare il connettore dell'app per Microsoft 365 per sfruttare i vantaggi di Azure Information Protection

La protezione delle informazioni viene applicata con Microsoft Defender for Cloud Apps tramite fasi:

Fase 1 - Individuare i dati

Durante questa fase, verificare che le app siano connesse a Microsoft Defender for Cloud Apps affinché possa analizzare e classificare i dati, quindi applicare criteri e controlli. Ciò è possibile in due modi diversi: usando un connettore dell'app o controllo delle app tramite l'accesso condizionale.

Fase 2 - Classificare le informazioni sensibili

In questa fase, procedere come indicato di seguito:

Decidere quali elementi vengono considerati sensibili nel contesto dell'organizzazione. Microsoft Defender for Cloud Apps include più di 100 tipi di informazioni sensibili ed etichette predefinite in Azure Information Protection. I tipi di informazioni riservate e le etichette definiscono come gestire, ad esempio, i numeri di passaporto e i numeri di identità nazionali/regionali. È anche possibile usare le etichette predefinite in Azure Information Protection. Queste etichette verranno usate da Microsoft Defender for Cloud Apps durante l'analisi per classificare le informazioni. Le etichette sono:

- Personale: dati solo per uso personale e non aziendale.

- Pubblico: dati che possono essere condivisi per l'utilizzo pubblico, ad esempio poster di marketing e post di blog.

- Generale: dati che non possono essere condivisi per uso pubblico, ma che possono essere condivisi con partner esterni. Ad esempio sequenze temporali di progetto e organigrammi.

- Riservato: dati che potrebbero danneggiare l'organizzazione se condivisi con utenti non autorizzati. Ad esempio dati dell'account di vendita e previsioni.

- Estremamente riservato: dati estremamente sensibili che se condivisi con persone non autorizzate comportano gravi danni. Ad esempio dettagli sul cliente, password e codice sorgente.

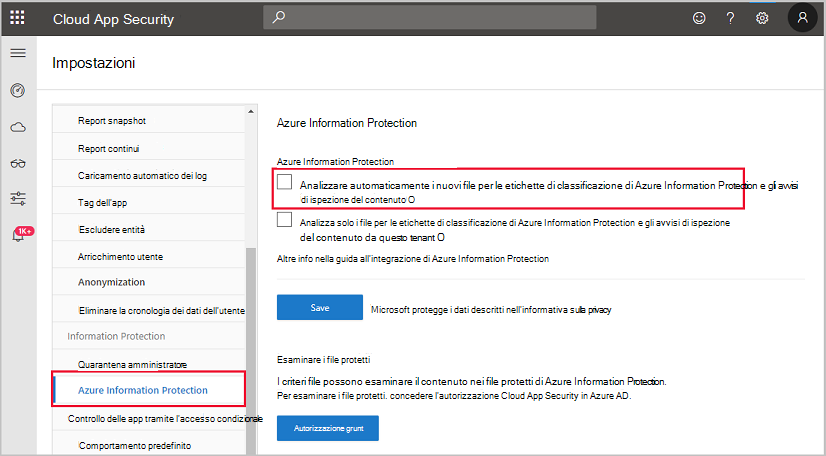

Abilitare l'integrazione di Azure Information Protection in Microsoft Defender for Cloud Apps selezionando È possibile analizzare automaticamente i nuovi file alla ricerca di etichette di classificazione di Azure Information Protection nel riquadro Impostazioni:

Fase 3 - Proteggere i dati

È possibile creare diversi tipi di criteri per rilevare le informazioni sensibili e intervenire di conseguenza. Ad esempio, è possibile creare Criteri file per analizzare il contenuto dei file nelle app per i dati in tempo reale e inattivi. I criteri file consentono di applicare azioni di governance. È quindi possibile eseguire automaticamente le seguenti azioni:

- Attivare avvisi e notifiche tramite posta elettronica.

- Modificare l'accesso di condivisione dei file.

- Mettere in quarantena i file.

- Rimuovere le autorizzazioni per file o cartelle.

- Spostare i file nella cartella Cestino.

Per creare un criterio file

Aprire Microsoft Defender for Cloud Apps.

Selezionare il riquadro Controllo

Selezionare Criteri > Crea criterio

Selezionare Criteri file

Compilare i seguenti campi del modulo visualizzato:

Campo Descrizione Gravità del criterio Definisce quanto è importante il criterio e se attivare una notifica. La gravità dei criteri può essere personalizzata per identificare rapidamente il rischio associato a una corrispondenza dei criteri. Categoria Si tratta di un'etichetta informativa che viene assegnata ai criteri per facilitarne l'individuazione in un secondo momento. Per impostazione predefinita, per i criteri file è DLP. Creare un filtro per i file su cui il criterio agirà Viene usato per decidere quali app attiveranno i criteri. Idealmente questo deve essere definito per essere il più stretto possibile per evitare falsi positivi. Applica a (1°) Selezionare le app individuate che attiveranno i criteri. Esistono due opzioni: · Tutti i file escluse le cartelle selezionate: per applicare i criteri a tutti i file. · Cartelle selezionate: per applicare i criteri ad app come Box, SharePoint, OneDrive e Dropbox. Applica a (2°) Selezionare gli utenti e i gruppi da includere in questo criterio. Sono disponibili tre opzioni: · Tutti i proprietari di file · Proprietari di file da gruppi di utenti selezionati · Tutti i proprietari di file esclusi i gruppi selezionati Metodo di ispezione del contenuto Selezionare la modalità di controllo dei file. Sono disponibili due opzioni: · DLP predefinito · Data Classification Services (DCS) Microsoft consiglia DCS in quanto consente di usare un'esperienza di etichettatura unificata in Microsoft 365, Azure Information Protection e Microsoft Defender per le app cloud. Governance Selezionare le azioni di governance da eseguire in Microsoft Defender per le app cloud quando viene rilevata una corrispondenza. Al termine, selezionare Crea per creare criteri file.

Passaggio 4 - Monitorare e segnalare

Controllare la dashboard per monitorare la presenza di avvisi e l'integrità generale dell'ambiente. Ad esempio, per esaminare gli avvisi correlati ai file, andare al riquadro Avvisi e selezionare DLP nel campo Categoria.

È possibile esaminare un avviso correlato ai file per comprendere meglio la causa dell'attivazione. Oppure è possibile ignorare un avviso che può essere ignorato. È anche possibile esportare gli avvisi in un file CSV per ulteriori analisi.