Esplora Microsoft Purview Audit (Premium)

La funzionalità Audit in Microsoft Purview consente alle organizzazioni di avere visibilità su molti tipi di attività controllate in vari servizi Microsoft 365. Microsoft Purview offre due soluzioni di controllo: Audit (Standard) e Audit (Premium).

In un modulo precedente si è appreso che Microsoft Purview Audit (Standard) offre alle organizzazioni la possibilità di registrare e cercare le attività controllate. Consente inoltre a un'organizzazione di potenziare le indagini forensi, IT, di conformità e legali.

In questo modulo si apprenderà che Microsoft Purview Audit (Premium) si basa sulle funzionalità di Microsoft Purview Audit (Standard). Offre funzionalità avanzate progettate specificamente per le organizzazioni che eseguono indagini forensi e di conformità. Queste funzionalità forniscono:

- Maggiore conservazione dei log di controllo necessaria per condurre un'indagine.

- Accesso a eventi cruciali che consentono di determinare l'ambito di compromissione.

- Accesso alla larghezza di banda più elevato e quindi accesso più rapido all'API attività di gestione Office 365.

Questa unità fornisce una panoramica delle funzionalità di Audit (Premium).

Abbonamento all'organizzazione e licenze per gli utenti

Audit (Premium) è disponibile per le organizzazioni con un abbonamento a Office 365 E5/A5/G5 o Microsoft 365 Enterprise E5/A5/G5. Per le organizzazioni con un abbonamento E5/A5/G5, i clienti e gli utenti idonei a cui è stata assegnata la licenza E5/A5/G5 appropriata avranno accesso agli eventi Audit (Premium). Gli eventi di Audit (Premium) verranno generati solo per gli utenti con licenze E5/A5/G5 dopo l'assegnazione di tali licenze.

Per usufruire delle funzionalità di Audit a livello utente (Premium), a un utente deve essere assegnata una licenza E5/A5/G5. Sono presenti alcune funzionalità che verificano la disponibilità della licenza appropriata per fornire la funzionalità all'utente. Ad esempio, se si sta provando a conservare i record di controllo di un utente a cui non è stata assegnata una licenza appropriata per più di 90 giorni, il sistema restituirà un messaggio di errore.

Conservazione a lungo termine dei log di controllo

Quando un'attività di controllo viene eseguita da un utente o da un amministratore, viene generato un record di controllo che viene archiviato nel log di controllo per l'organizzazione. In Microsoft Purview Audit (Standard) i record del log di controllo vengono conservati per 90 giorni. In confronto, Audit (Premium) conserva tutti i record di controllo di Exchange, SharePoint e Microsoft Entra per un anno.

Audit (Premium) fornisce questo tempo di conservazione aggiuntivo implementando un criterio di conservazione del log di controllo predefinito. Conservare i record di controllo per periodi più lunghi può essere utile per le indagini forensi o di conformità in corso. Per altre informazioni, vedere la sezione "Criterio di conservazione dei log di controllo predefinito" in Gestire i criteri di conservazione dei log di controllo.

Nota

Oltre alle funzionalità di conservazione di un anno di Audit (Premium), Microsoft 365 può conservare opzionalmente i registri di audit per 10 anni. Il periodo di conservazione di 10 anni dei log di audit consente di supportare le indagini lunghe e rispondere a obblighi normativi, legali e interni. La conservazione dei log di audit per 10 anni richiederà una licenza aggiuntiva per componente aggiuntivo per utente. Dopo che questa licenza è stata assegnata a un utente e un criterio di conservazione del registro di controllo di 10 anni è stato impostato per quell'utente, i log di audit coperti da tale criterio inizieranno a essere conservati per un periodo di 10 anni. Questo criterio non è retroattivo. Pertanto, non è possibile conservare i registri di controllo generati prima della creazione del criterio di conservazione dei registri di controllo di 10 anni.

Criteri di conservazione dei log di audit

Tutti i record di controllo generati in altri servizi non coperti dai criteri di conservazione dei log di controllo predefiniti descritti nella sezione precedente vengono conservati per 90 giorni. Tuttavia, è possibile creare criteri di conservazione dei registri di audit personalizzati per conservare altri record di audit per un massimo di 10 anni. Si può creare un criterio per conservare i record di controllo in base a uno o più dei seguenti criteri:

- Il servizio Microsoft 365 in cui si sono verificate le attività controllate.

- Le specifiche attività controllate.

- L'utente che esegue un'attività controllata.

Si può anche specificare per quanto tempo conservare i record di audit che corrispondono al criterio e a un livello di priorità. Questa progettazione consente a criteri specifici di avere la priorità rispetto ad altri criteri.

Qualsiasi criterio di conservazione dei log di controllo personalizzato ha la precedenza sui criteri di conservazione di controllo predefiniti nel caso in cui sia necessario conservare i record di controllo di Exchange, SharePoint o Microsoft Entra per meno di un anno (o fino a 10 anni) per alcuni o tutti gli utenti dell'organizzazione.

Attenzione

Tutti i dati dei log di controllo coperti da un criterio di conservazione di 10 anni creato dopo che la funzionalità è stata rilasciata per la disponibilità generale nell'ultimo trimestre del 2020 verranno conservati per 10 anni. Questa progettazione include i criteri di conservazione dei log di audit per 10 anni creati prima che la licenza necessaria per il componente aggiuntivo venisse rilasciata per l'acquisto nel mese di marzo 2021. Tuttavia, poiché è ora disponibile la licenza Add On per la conservazione dei registri di Audit per 10 anni, è necessario acquistare e assegnare tali licenze aggiuntive per tutti gli utenti i cui dati di Audit sono coperti da un criterio di conservazione di 10 anni.

Eventi di Audit (Premium)

Audit (Premium) consente alle organizzazioni di condurre indagini forensi e di conformità fornendo l'accesso a eventi importanti, ad esempio:

- quando si accede agli elementi di posta elettronica.

- quando gli elementi di posta sono stati recapitati e inoltrati.

- quando e cosa un utente ha cercato in Exchange Online e SharePoint Online.

Questi eventi consentono di indagare sulle possibili violazioni e stabilire la portata della compromissione. Insieme a questi eventi in Exchange e SharePoint, esistono eventi in altri servizi di Microsoft 365 che sono considerati eventi importanti. Questi eventi richiedono anche che agli utenti sia assegnata la licenza Audit (Premium) appropriata.

Importante

Agli utenti deve essere assegnata una licenza di Audit (Premium) perché siano generati log di audit quando eseguono questi eventi.

Audit (Premium) fornisce i nuovi eventi seguenti, ognuno dei quali è introdotto nelle sezioni seguenti:

- Evento MailItemsAccessed

- Invia evento

- Evento SearchQueryInitiatedExchange

- Evento SearchQueryInitiatedSharePoint

- Altri eventi di Audit (Premium) in Microsoft 365

Nota

Questi nuovi eventi di Audit (Premium) sono disponibili nell'API di Office 365 Management Activity. Finché i record di audit vengono generati per gli utenti con la licenza appropriata, sarà possibile accedere a questi record tramite l'API di Office 365 Management Activity.

Evento MailItemsAccessed

L'evento MailItemsAccessed è un'azione di auditing della cassetta postale. Si attiva quando viene eseguito l'accesso ai dati di posta elettronica da protocolli e client di posta elettronica. Questo evento può aiutare gli investigatori a identificare violazioni dei dati e a determinare l'ambito dei messaggi che potrebbero essere stati compromessi. Se un utente malintenzionato ha ottenuto l'accesso ai messaggi di posta elettronica, l'azione MailItemsAccessed verrà attivata anche se non vi è alcun segnale esplicito che i messaggi sono stati letti.. In altre parole, il tipo di accesso, ad esempio un binding o una sincronizzazione, viene registrato nel record di controllo.

L'evento MailItemsAccessed sostituisce MessageBind nella registrazione di controllo delle cassette postali in Exchange Online. Offre i seguenti miglioramenti:

- MessageBind è configurabile solo per il tipo di accesso utente AuditAdmin. Non si applicava alle azioni di delegato o proprietario.

- Miglioramento. MailItemsAccessed si applica a tutti i tipi di accesso.

- MessageBind copriva solo l'accesso da parte di un client di posta elettronica. Non si applicava alle attività di sincronizzazione.

- Miglioramento. Gli eventi di MailItemsAccessed vengono generati dai tipi di accesso di associazione e sincronizzazione.

- Le azioni di MessageBind innescavano la creazione di più record di audit quando si accedeva allo stesso messaggio di posta elettronica. Questa progettazione ha comportato il controllo del "rumore".

- Miglioramento. Gli eventi MailItemsAccessed sono aggregati in un numero inferiore di record di audit.

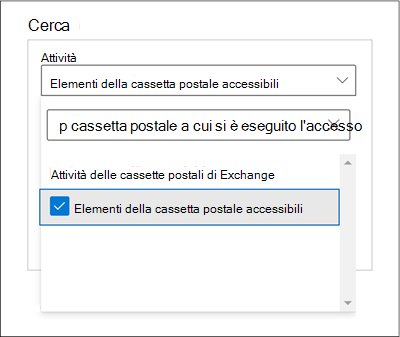

Per cercare i record di audit MailItemsAccessed, le organizzazioni possono cercare l'attività Elementi della cassetta postale accessibili nell'elenco a discesa Attività della cassetta postale di Exchange nello strumento di ricerca dei registri di audit nel portale di conformità Microsoft Purvie.

È anche possibile eseguire i comandi Search-UnifiedAuditLog -Operations MailItemsAccessed o Search-MailboxAuditLog -Operations MailItemsAccessed in PowerShell per Exchange Online.

Invia evento

L'evento Send è un'altra azione di controllo delle cassette postali. Viene attivato quando un utente completa una delle azioni seguenti:

- Inviare un messaggio di posta elettronica.

- Rispondere a un messaggio di posta elettronica.

- Inoltrare un messaggio di posta elettronica.

Gli investigatori possono usare l'evento Send per identificare i messaggi di posta elettronica inviati da account compromessi. Il record di controllo per un evento Send contiene informazioni sul messaggio, ad esempio:

- quando il messaggio è stato inviato.

- ID InternetMessage.

- oggetto del messaggio.

- se il messaggio contiene allegati.

Queste informazioni di controllo possono aiutare gli investigatori a identificare informazioni sui messaggi di posta elettronica inviati da account compromessi o da utenti malintenzionati. Inoltre, gli investigatori possono utilizzare uno strumento di eDiscovery di Microsoft 365 per cercare il messaggio (utilizzando l'oggetto o l'ID del messaggio). In questo modo, possono identificare i destinatari a cui è stato inviato il messaggio e il contenuto effettivo del messaggio inviato.

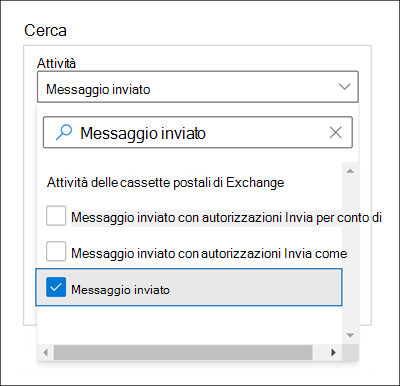

Per cercare i record di controllo dell'evento Send, cercare l'attività Messaggi inviati nell'elenco a discesa Attività su cassette postali di Exchange nello Strumento di ricerca dei log di controllo del Portale conformità Microsoft Purview.

È anche possibile eseguire i comandi Search-UnifiedAuditLog -Operations Send o Search-MailboxAuditLog -Operations Send in PowerShell per Exchange Online.

Evento SearchQueryInitiatedExchange

L'evento SearchQueryInitiatedExchange viene attivato quando un utente usa Outlook per cercare gli elementi di una cassetta postale. Gli eventi vengono attivati quando vengono eseguite ricerche nei seguenti ambienti di Outlook:

- Outlook (client desktop)

- Outlook sul Web (OWA)

- Outlook per iOS

- Outlook per Android

- App Posta per Windows 10

Gli investigatori possono utilizzare l'evento SearchQueryInitiatedExchange per determinare se un utente malintenzionato (che potrebbe aver compromesso un account) ha cercato o tentato di accedere a informazioni sensibili nella casella di posta. Il record di controllo per un evento SearchQueryInitiatedExchange contiene informazioni come il testo effettivo della query di ricerca. Il record di controllo indica anche l'ambiente di Outlook in cui è stata eseguita la ricerca. Esaminando le ricerche che possono essere state eseguite dagli utenti malintenzionati, gli investigatori possono comprendere meglio la finalità dei dati della posta elettronica che sono stati cercati.

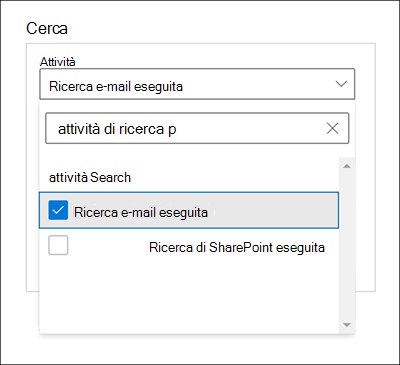

Per cercare i record di audit SearchQueryInitiatedExchange, è possibile cercare l'attività di ricerca e-mail eseguita nell'elenco a discesa Attività di ricerca nello strumento di ricerca del registro di audit nel portale di conformità Microsoft Purview..

È anche possibile eseguire Search-UnifiedAuditLog -Operations SearchQueryInitiatedExchange in PowerShell per Exchange Online.

È necessario abilitare la registrazione di SearchQueryInitiatedExchange per poter cercare questo evento nel log di controllo.

Evento SearchQueryInitiatedSharePoint

L'evento SearchQueryInitiatedSharePoint è simile alla ricerca di elementi della cassetta postale. Viene attivato quando una persona cerca gli elementi in SharePoint. Gli eventi vengono attivati quando vengono eseguite ricerche nella pagina radice o predefinita dei seguenti tipi di siti di SharePoint:

- Siti Home

- Siti di comunicazione

- Siti hub

- Siti associati a Microsoft Teams

Gli investigatori possono usare l'evento SearchQueryInitiatedSharePoint per stabilire se un utente malintenzionato ha tentato di trovare e potenzialmente accedere a informazioni sensibili in SharePoint. Il record di audit per un evento SearchQueryInitiatedSharePoint contiene il testo effettivo della query di ricerca. Il record di controllo indica anche il tipo di sito di SharePoint in cui è stata cercata. Esaminando le query di ricerca eseguite da un utente malintenzionato, un investigatore può comprendere meglio l'intento e la portata dei dati dei file ricercati dall'utente malintenzionato.

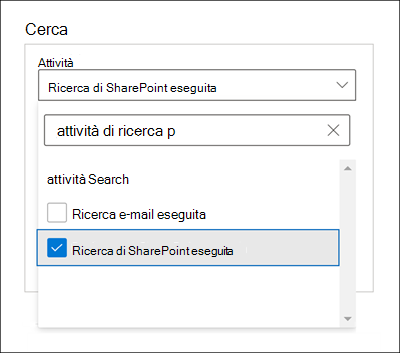

Per cercare i record di controllo SearchQueryInitiatedSharePoint, è possibile cercare l'attività di ricerca SharePoint eseguita nell'elenco a discesa Attività di ricerca nello strumento di ricerca del registro di controllo nel portale di conformità Microsoft Purview.

È anche possibile eseguire Search-UnifiedAuditLog -Operations SearchQueryInitiatedSharePoint in PowerShell per Exchange Online.

Nota

È necessario abilitare la registrazione di SearchQueryInitiatedSharePoint per poter cercare questo evento nel log di controllo.

Altri eventi di Audit (Premium) in Microsoft 365

Oltre agli eventi in Exchange Online e SharePoint Online, esistono eventi in altri servizi Microsoft 365 che vengono registrati quando agli utenti vengono assegnate le licenze appropriate di Audit (Premium). I servizi Microsoft 365 seguenti forniscono eventi di Audit (Premium). Selezionare il collegamento corrispondente per passare a un articolo che identifica e descrive questi eventi.

Accesso a larghezza di banda elevata all'API Office 365 Management Activity

Le organizzazioni che in precedenza accedevano ai log di controllo con l'API Office 365 Management Activity erano vincolate da limitazioni a livello di publisher. Di conseguenza, per gli editori che estraevano dati per conto di più clienti, il limite era condiviso da tutti i clienti.

Con il rilascio di Audit (Premium), Microsoft 365 è passato da un limite a livello di publisher a un limite a livello di tenant. Il risultato è che ogni organizzazione otterrà una quota di larghezza di banda completamente allocata per accedere ai dati di controllo. La larghezza di banda non è un limite statico predefinito. Invece, è modellato su una combinazione di fattori. Questi fattori includono il numero di postazioni nell'organizzazione e il fatto che le organizzazioni E5/A5/G5 otterranno più larghezza di banda rispetto alle organizzazioni non E5/A5/G5.

A tutte le organizzazioni viene inizialmente assegnata una baseline di 2.000 richieste al minuto. Questo limite verrà incrementato in modo dinamico in base al numero di postazioni di un'organizzazione e all'abbonamento di licenza. Le organizzazioni E5/A5/G5 otterranno circa il doppio della larghezza di banda delle organizzazioni non E5/A5/G5. Sarà anche previsto un tetto per la larghezza di banda massima per proteggere l'integrità del servizio.

Letture aggiuntive. Per altre informazioni, vedere la sezione dedicata alla limitazione dell'API nell'argomento di riferimento all'API Office 365 Management Activity.

Verifica delle conoscenze

Scegliere la risposta migliore per ognuna delle domande seguenti.