Implementare la sicurezza di rete

La sicurezza di rete è definita come il processo di protezione delle risorse da accessi non autorizzati o da attacchi mediante l'applicazione di controlli al traffico di rete. Sebbene sia possibile applicare i controlli in vari modi, l'obiettivo è garantire che sia consentito solo il traffico legittimo.

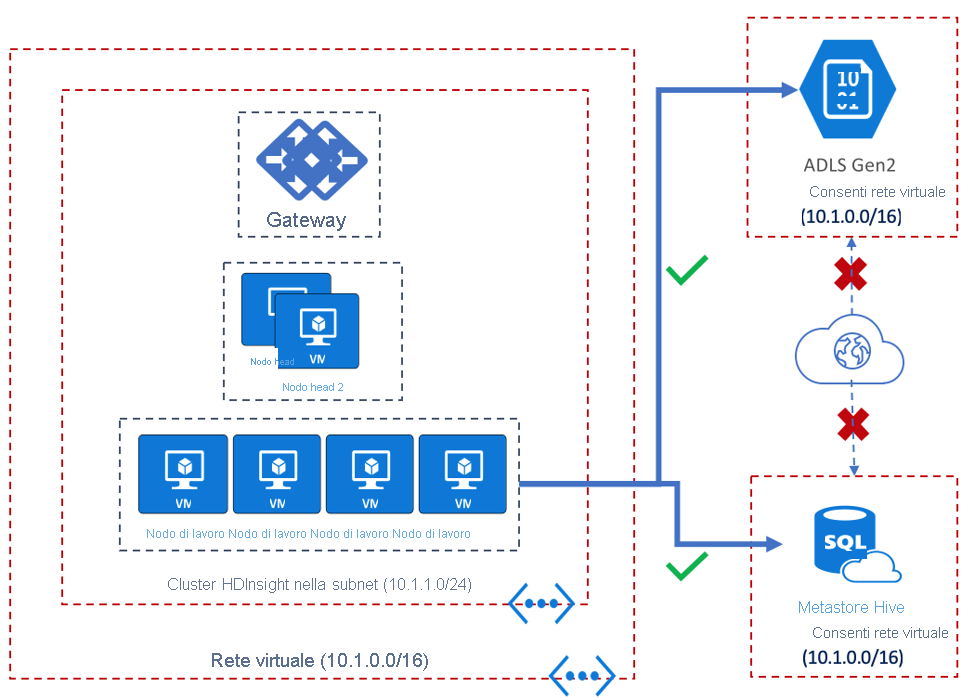

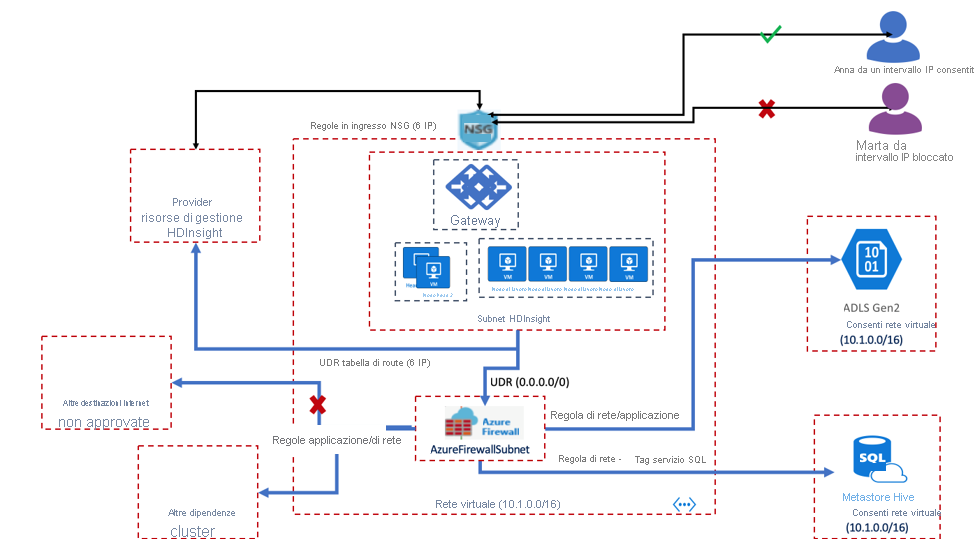

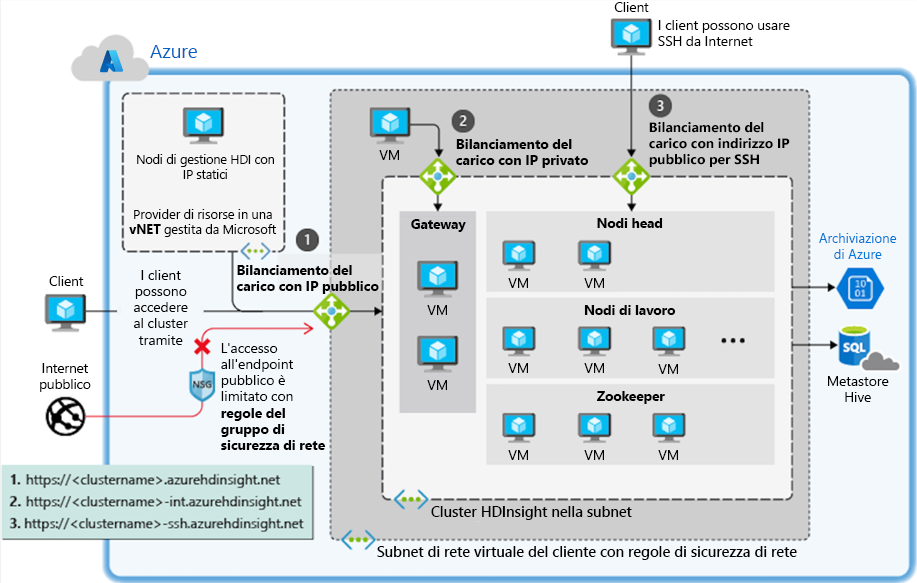

Di seguito sono riportate una rappresentazione di esempio dell'architettura di un cluster HDInsight distribuito con la sicurezza di rete e una discussione correlata su come viene eseguita questa operazione. Le frecce nere rappresentano il traffico in ingresso, quelle blu il traffico in uscita

L'obiettivo della progettazione riportata sopra è garantire che solo il traffico di rete proveniente da origini attendibili possa raggiungere il cluster HDInsight e che il traffico di rete in uscita dal cluster HDInsight raggiunga una destinazione attendibile. Inoltre, il traffico di rete che raggiunge i servizi di archiviazione e metastore è limitato al traffico proveniente da HDInsight.

Per iniziare, esaminare i dettagli della progettazione riportata sopra osservando le aree seguenti

- Sicurezza in ingresso e accesso al cluster

- Sicurezza in uscita

- Endpoint servizio di rete virtuale.

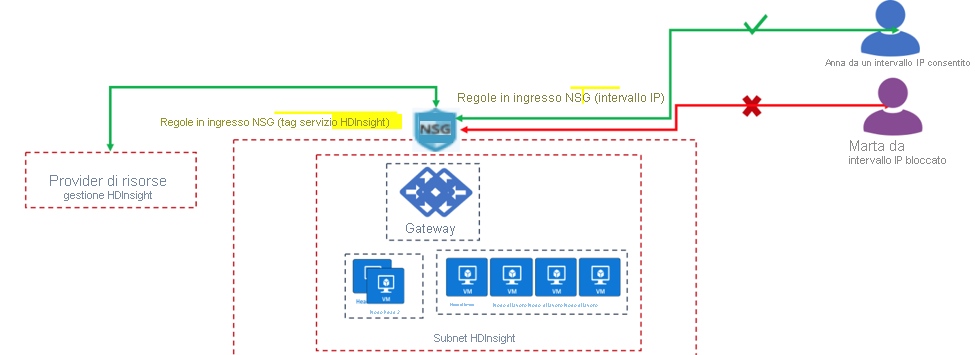

Sicurezza in ingresso

La sicurezza della rete in ingresso viene garantita attraverso un gruppo di sicurezza di rete (NSG) assegnato alla subnet. L'NSG usa i tag dei servizi HDInsight e gli intervalli IP per limitare il traffico in ingresso verso le origini attendibili.

Nella rappresentazione riportata sopra vengono creati due set di regole di sicurezza in ingresso nel gruppo di sicurezza di rete. La prima regola di sicurezza in ingresso usa il tag del servizio HDInsight per consentire il traffico in ingresso dai servizi di gestione e integrità di HDInsight. La seconda regola di sicurezza in ingresso è un intervallo IP che consente agli utenti in un determinato intervallo di indirizzi IP di accedere a porte specifiche in HDInsight (ad esempio, la porta SSH 22).

La sicurezza di rete in ingresso viene raggiunta usando le regole dell'NSG nella subnet in cui viene distribuito il cluster HDInsight. Nell'esempio seguente viene illustrata la creazione delle regole dell'NSG.

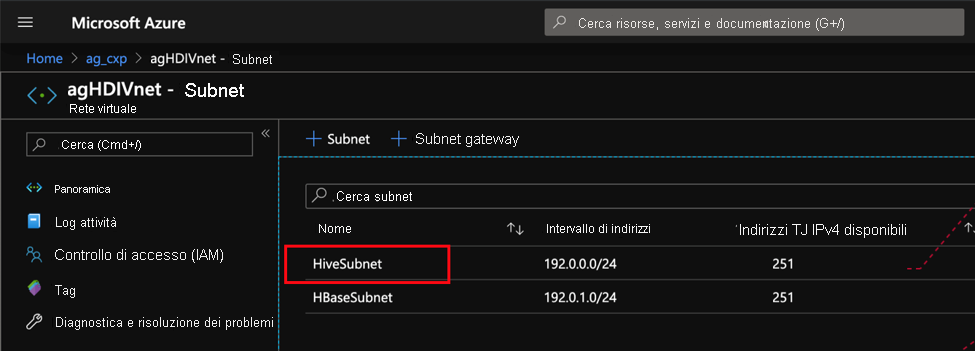

Creare una rete virtuale con più subnet in base alle esigenze. Una di queste subnet è destinata a ospitare il cluster HDInsight e verrà associata all'NSG.

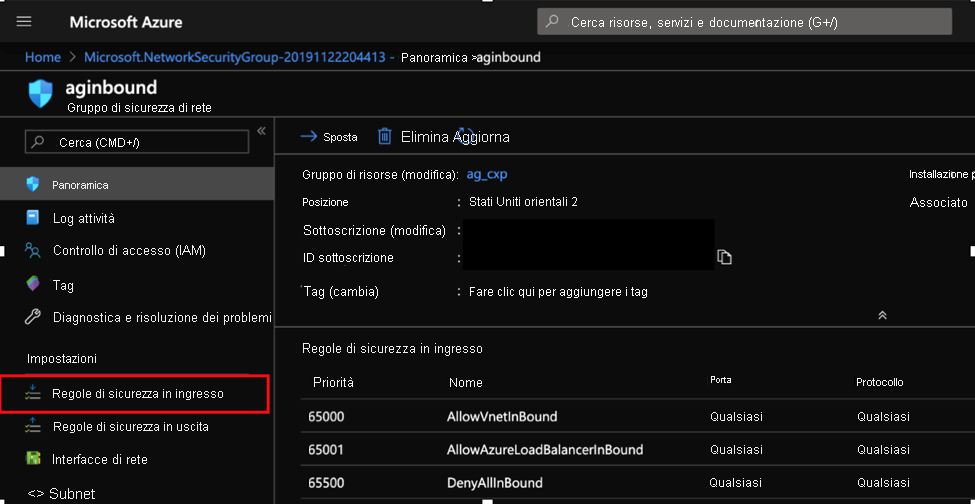

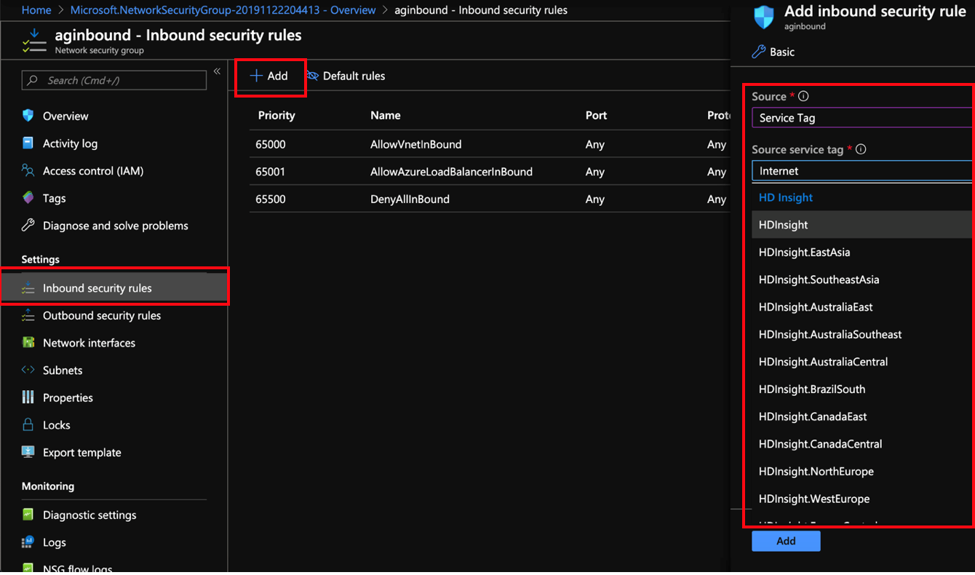

Creare un gruppo di sicurezza di rete (NSG). Nella sezione Impostazioni, a sinistra, nell'NSG esistono due set di regole di sicurezza: In ingresso e In uscita. Verrà usata la sezione Regole di sicurezza in ingresso e si aggiungeranno altre regole al set di regole esistente.

Identificare l'area in cui verrà distribuito il servizio HDInsight e, in base all'area geografica, identificare i tag del servizio da usare. A seconda dell'area e del livello di autorizzazioni restrittive, è possibile che, per raggiungere l’obiettivo, occorra applicare permutazioni e combinazioni di tag del servizio. Fare clic su Aggiungi per creare altre regole di sicurezza in ingresso nel gruppo di sicurezza di rete e assegnare i tag del servizio in base all'area di distribuzione.

Di seguito è riportato un esempio di associazione tra area e combinazione di tag del servizio. L'elenco completo di associazioni tra aree e combinazioni di tag del servizio è disponibile in Tag del servizio del gruppo di sicurezza di rete (NSG) per Azure HDInsight.

| Tipo di tag del servizio | Country | Paese | Tag del servizio | Descrizione |

|---|---|---|---|---|

| Generale | N/D | N/D | HDInsight | Tag del servizio globale singolo per HDInsight |

| Regional | Stati Uniti | West US 2 | HDInsight.WestUS2 | Tag del servizio singolo |

| Regional | Stati Uniti | Stati Uniti orientali 2 | HDInsight.EastUS2 HDInsight.WestUS HDInsight.EastUS | Combinazione di tag del servizio |

| Regional | Cina | Cina settentrionale | HDInsight.ChinaNorth HDInsight.ChinaEast | Combinazione di tag del servizio |

- In base ai requisiti di progettazione, a questo punto è possibile aggiungere altre regole alla sezione Regole in ingresso per consentire il traffico in ingresso proveniente da altre origini attendibili.

Accesso al cluster HDInsight distribuito con una rete virtuale

Dal punto di vista della sicurezza, in genere non è possibile accedere agli endpoint pubblici al cluster HDInsight; in tal caso esistono vari modi alternativi, illustrati nella rappresentazione di esempio riportata di seguito, per accedere a un cluster HDInsight in una rete virtuale. Quando i cluster HDInsight vengono creati in una rete virtuale espongono endpoint con bilanciamento del carico sia pubblici che privati.

Nel percorso di rete 1 l'accesso al cluster è bloccato su Internet pubblico generale, ma è possibile creare regole dell'NSG per consentire a specifici client esterni ad Azure di accedere in modo sicuro al cluster attraverso un endpoint pubblico tramite HTTPS sulla porta 443 usando https://<nomecluster>.azurehdinsight.net.

Nel percorso di rete 2, per ignorare l'NSG, viene creato un JumpBox all'interno della rete virtuale in cui si trova la subnet HDInsight. Gli utenti possono accedere al JumpBox tramite RDP e quindi accedere all'endpoint privato HDInsight con <nomecluster> sulla porta 443 usando https://<nomecluster>.azurehdinsight.net.

Nel percorso di rete 3 le regole dell'NSG vengono modificate per un client esterno ad Azure in modo che ottenga l'accesso SSH al cluster tramite l'endpoint pubblico sulla porta 22 usando https://<nomecluster>-ssh.azurehdinsight.net.

Sicurezza in uscita

Per il corretto funzionamento del servizio, è necessario che sia consentito il traffico proveniente dall'esterno di HDInsight e diretto a più destinazioni. È tuttavia necessario anche fare attenzione che queste destinazioni siano attendibili.

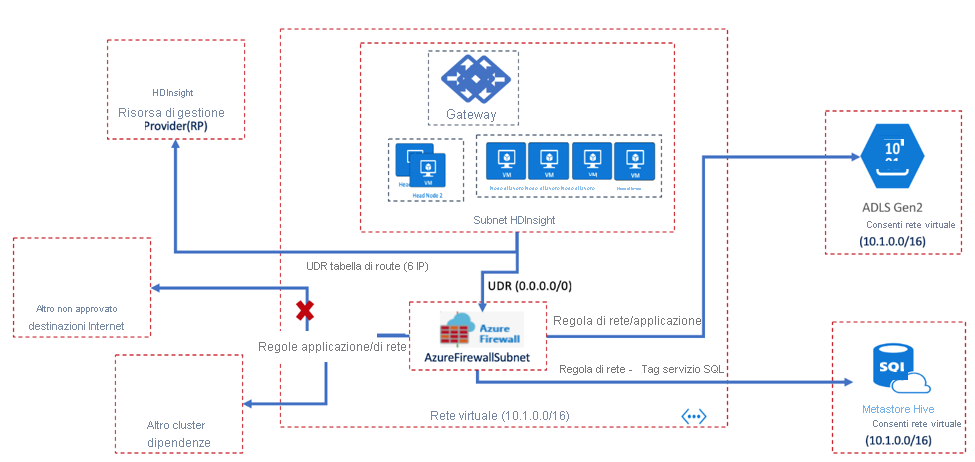

Le dipendenze del traffico in uscita di HDInsight vengono definite usando nomi di dominio completi (FQDN) e non hanno indirizzi IP statici. Poiché gli indirizzi IP degli FQDN sono soggetti a modifiche, non è possibile usare gli NSG per controllare il traffico in uscita da un cluster HDInsight. Per questo motivo, per controllare il traffico in uscita proveniente da un cluster, vengono invece usati il servizio Firewall di Azure o un'appliance virtuale di rete ospitata dal cliente. In scenari pratici il traffico in uscita dalla subnet HDInsight viene instradato usando una route definita dall'utente (UDR) verso un'appliance virtuale di rete o un Firewall di Azure, che quindi consente il traffico in uscita in base alle regole di sicurezza definite con il tag del servizio HDInsight.

Nell'esempio seguente si noterà che il traffico in uscita dalla subnet HDInsight passa in un Firewall di Azure in cui viene eseguita una valutazione del tag del servizio HDInsight per assicurarsi che il traffico in uscita raggiunga una destinazione attendibile. Mentre il traffico verso metastore, archiviazione e IP di gestione HDInsight e così via è consentito, il traffico verso destinazioni Internet non approvate viene bloccato. Sebbene le destinazioni nel tag del servizio HDInsight siano gestite da Microsoft, i clienti con requisiti specifici per il traffico in uscita che non vengono soddisfatti dal tag del servizio HDInsight possono scegliere di creare il loro tag del servizio da un elenco pubblicato di FQDN di HDInsight che possono gestire e aggiornare. Per conoscere i dettagli sulle configurazioni delle tabelle di route e sulle impostazioni del firewall, consultare la pagina Limitare il traffico in uscita per HDInsight

Per abilitare le restrizioni del traffico in uscita, è necessario attenersi ai passaggi seguenti:

- Creare un'istanza di Firewall di Azure

- Aggiungere al firewall regole di rete per la sicurezza in uscita e delle applicazioni

- Creare una route definita dall'utente

Endpoint servizio di rete virtuale

Gli endpoint servizio di rete virtuale estendono l'identità di una rete virtuale a un servizio di Azure. L'abilitazione di endpoint servizio di rete virtuale in un servizio concede l'accesso al servizio da una combinazione specifica di reti virtuali/subnet e quindi instrada il traffico da tale subnet al servizio tramite un percorso ottimale e sicuro. Le risorse come l'account di archiviazione e i metastore SQL a cui il servizio HDInsight deve accedere possono essere protette tramite gli endpoint servizio di rete virtuale, come illustrato nell'architettura di esempio riportata di seguito.

In questo esempio gli endpoint servizio di rete virtuale sono configurati nell'archiviazione ADLS Gen2 e nel servizio metastore Hive (in Azure SQL Server) e consentiranno il traffico dalla rete virtuale HDInsight.

I passaggi per la creazione di endpoint servizio di rete virtuale verranno trattati in modo più dettagliato nella sezione Sicurezza per l’accesso ai dati.