Implementare e gestire criteri di rischio utente

Nella directory è possibile abilitare due tipi di criteri di rischio:

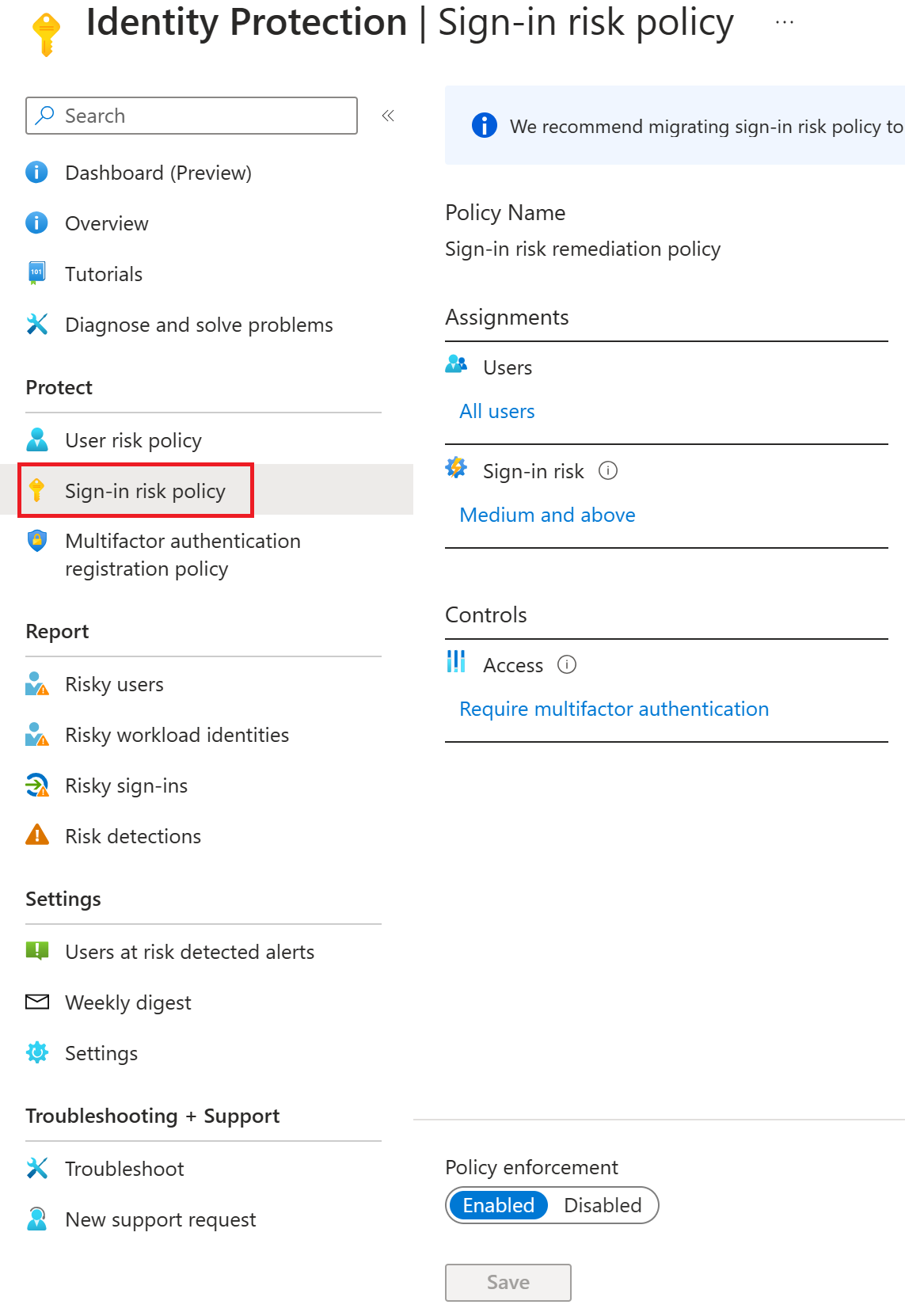

Criteri di rischio di accesso: rilevano le azioni sospette che si verificano all'accesso. È incentrato sull'attività di accesso stessa e analizza la probabilità che l'accesso sia stato eseguito da utenti diversi dall'utente.

Criteri di rischio utente: rilevano la probabilità che un account utente sia stato compromesso individuando gli eventi di rischio atipici rispetto al normale comportamento di un utente.

Entrambi i criteri operano in modo da automatizzare la risposta ai rilevamenti dei rischi nell'ambiente e consentire agli utenti di eseguire autonomamente la correzione quando viene rilevato un rischio.

Guarda il video

Questo video illustra come distribuire Microsoft Entra Identity Protection configurando criteri basati sul rischio (rischio utente e rischio di accesso) nell'organizzazione. Vengono inoltre illustrate le procedure consigliate per implementare gradualmente questi criteri e la registrazione dell'autenticazione a più fattori nella propria organizzazione.

Prerequisiti

Se l'organizzazione vuole consentire agli utenti di adottare azioni di autocorrezione quando vengono rilevati rischi, gli utenti devono essere registrati sia per la reimpostazione della password self-service che per l'autenticazione a più fattori. È consigliabile abilitare l'esperienza di registrazione combinata delle informazioni di sicurezza. Consentire agli utenti di adottare azioni di autocorrezione permette di farli tornare produttivi più rapidamente, senza richiedere l'intervento da parte di un amministratore. Gli amministratori hanno comunque visibilità su questi eventi e possono esaminarli dopo il fatto.

Scelta di livelli di rischio accettabili

È necessario che le organizzazioni decidano il livello di rischio che sono disposte ad accettare, bilanciando l'esperienza utente e la postura di sicurezza.

Microsoft consiglia di impostare la soglia dei criteri di rischio utente su Alto e i criteri di rischio di accesso su Medio e superiore.

La scelta di una soglia di livello Alto riduce il numero di volte in cui viene attivato un criterio e riduce al minimo la complessità per gli utenti. Tuttavia, esclude dai criteri i rilevamenti dei rischi con una soglia di livello Basso o Medio. Questa scelta può non impedire a un utente malintenzionato di sfruttare un'identità compromessa. La scelta di una soglia di livello Basso introduce altre interruzioni per l'utente, ma migliora la postura di sicurezza.

Esclusioni

Tutti i criteri consentono di escludere gli utenti, ad esempio gli account di amministratore di accesso di emergenza o break-glass. Le organizzazioni possono determinare quando occorre escludere altri account da criteri specifici in base al modo in cui vengono usati. Tutte le esclusioni devono essere riviste regolarmente per verificare se sono ancora applicabili.

In alcuni rilevamenti dei rischi, Identity Protection usa i percorsi di rete attendibili configurati per ridurre i falsi positivi.