Applicare l'autenticazione a più fattori di Microsoft Entra per Desktop virtuale Azure usando l'accesso condizionale

Gli utenti possono accedere a Desktop virtuale Azure da qualsiasi posizione usando dispositivi e client diversi. Esistono tuttavia alcune misure da adottare per mantenere sicuri l'ambiente e gli utenti. L'uso dell'autenticazione a più fattori di Microsoft Entra con Desktop virtuale Azure richiede agli utenti un'altra forma di identificazione oltre al nome utente e alla password durante il processo di accesso. È possibile applicare l'autenticazione a più fattori per Desktop virtuale Azure usando l'accesso condizionale e configurarla anche se si applica al client Web, alle app per dispositivi mobili, ai client desktop o a tutti i client.

Quando un utente si connette a una sessione remota, deve eseguire l'autenticazione al servizio Desktop virtuale Azure e all'host sessione. Se l'autenticazione a più fattori è abilitata, viene usata per la connessione al servizio Desktop virtuale Azure e all'utente vengono richiesti ll'account utente e una seconda forma di autenticazione, allo stesso modo dell'accesso ad altri servizi. Quando un utente avvia una sessione remota, sono necessari un nome utente e una password per l'host sessione, ma questa operazione non presenta problemi per l'utente se l'accesso Single Sign-On (SSO) è abilitato. Per altre informazioni, vedere Metodi di autenticazione.

Elementi necessari per iniziare:

- Assegnare agli utenti una licenza che include Microsoft Entra ID P1 o P2.

- Un gruppo Microsoft Entra con gli utenti di Desktop virtuale Azure assegnati come membri del gruppo.

- Abilitare l'autenticazione a più fattori di Microsoft Entra.

Creare criteri di accesso condizionale

Ecco come creare criteri di accesso condizionale che richiedono l'autenticazione a più fattori durante la connessione a Desktop virtuale Azure:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

Passare a Protezione > Accesso condizionale> Criteri.

Selezionare Nuovi criteri.

Assegnare un nome ai criteri. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

In Assegnazioni > Utenti, selezionare 0 utenti e gruppi selezionati.

Nella scheda Includi, selezionare Seleziona utenti e gruppi e verificare Utenti e gruppi, quindi in Seleziona, selezionare 0 utenti e gruppi selezionati.

Nel nuovo riquadro visualizzato cercare e scegliere il gruppo che contiene gli utenti di Desktop virtuale Azure come membri del gruppo, quindi selezionare Seleziona.

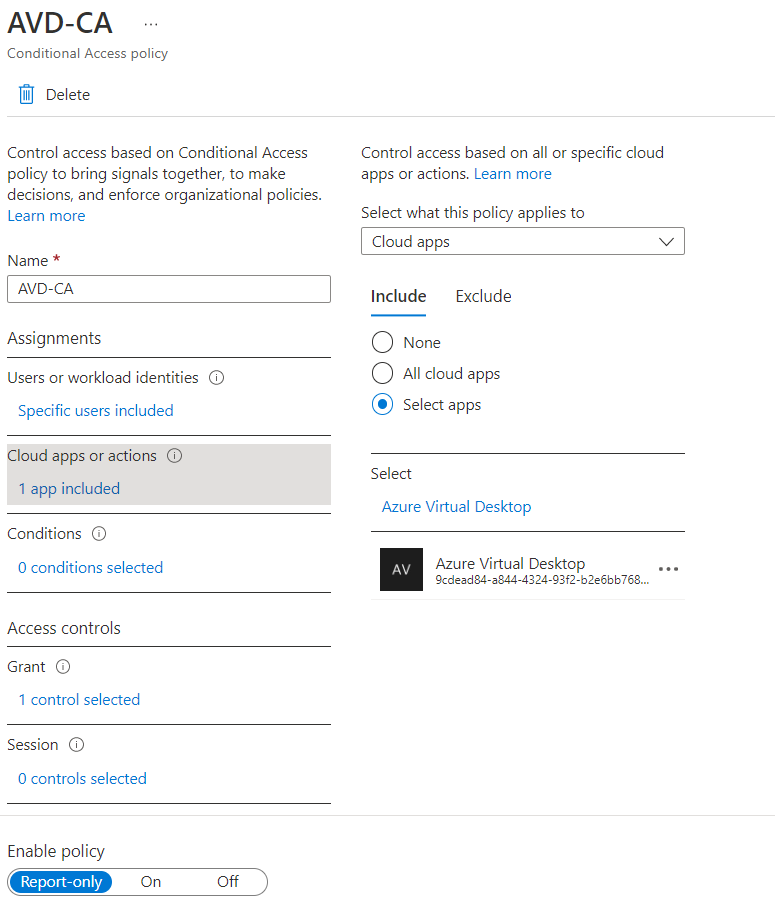

In Assegnazioni > Risorse di destinazione, selezionare Nessuna risorsa di destinazione selezionata.

Nella scheda Includi selezionare Selezionare le app, quindi in Seleziona selezionare Nessuna.

Nel nuovo riquadro visualizzato cercare e selezionare le app necessarie in base alle risorse che si sta tentando di proteggere. Selezionare la scheda pertinente per lo scenario. Quando si cerca un nome di applicazione in Azure, usare termini di ricerca che iniziano con il nome dell'applicazione in ordine anziché parole chiave contenute in ordine sparso nel nome dell'applicazione. Ad esempio, quando si vuole usare Desktop virtuale Azure, è necessario immettere "Azure Virtual" in questo ordine. Se si immette "virtuale" da solo, la ricerca non restituisce l'applicazione desiderata.

Per Desktop virtuale Azure (basato su Azure Resource Manager), è possibile configurare l'autenticazione a più fattori in queste diverse app:

- Desktop virtuale Azure (ID app 9cdead84-a844-4324-93f2-b2e6bb768d07), che si applica quando l'utente sottoscrive Desktop virtuale Azure, esegue l'autenticazione al gateway Desktop virtuale Azure durante una connessione e quando le informazioni di diagnostica vengono inviate al servizio dal dispositivo locale dell'utente.

- Desktop remoto Microsoft (ID app a4a365df-50f1-4397-bc59-1a1564b8bb9c) e Windows Cloud Login (ID app 270efc09-cd0d-444b-a71f-39af4910ec45). Questi si applicano quando l'utente esegue l'autenticazione all'host sessione con Single Sign-On abilitato. È consigliabile associare i criteri di accesso condizionale tra queste app e l'app Desktop virtuale Azure, ad eccezione della frequenza di accesso.

Dopo aver selezionato le app, selezionare Seleziona.

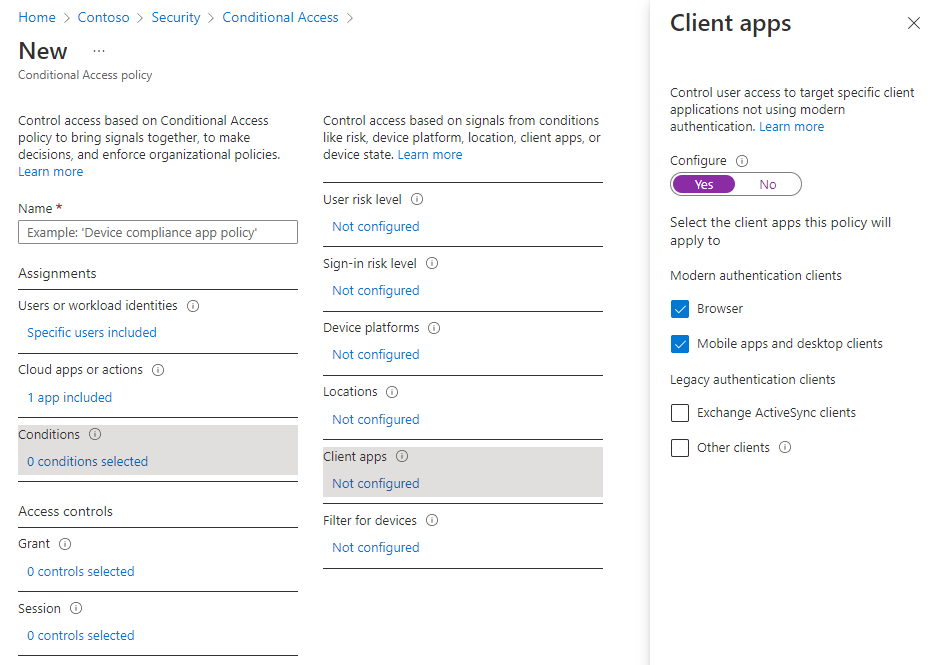

In Assegnazioni > Condizioni, selezionare 0 condizioni selezionate.

In App client selezionare Non configurato.

Nel nuovo riquadro visualizzato, per Configura selezionare Sì.

Selezionare le app client a cui si applica questo criterio:

- Selezionare Browser se si vogliono applicare i criteri al client Web.

- Selezionare App per dispositivi mobili e client desktop se si vogliono applicare i criteri ad altri client.

- Selezionare entrambe le caselle di controllo se si vogliono applicare i criteri a tutti i client.

- Deselezionare i valori per i client di autenticazione legacy.

Dopo aver selezionato le app client a cui si applica questo criterio, selezionare Fine.

In Controlli di accesso > Concedi, selezionare 0 controlli selezionati.

Nel nuovo riquadro visualizzato selezionare Concedi accesso.

Selezionare Richiedi autenticazione a più fattori e quindi selezionare Seleziona.

Nella parte inferiore della pagina impostare Abilita criteri su Sì e selezionare Crea.

Nota

Quando si usa il client Web per accedere a Desktop virtuale Azure tramite il browser, il log elenca l'ID app client come a85cf173-4192-42f8-81fa-777a763e6e2c (client Desktop virtuale Azure). Ciò è dovuto al fatto che l'app client è collegata internamente all'ID app server in cui sono stati impostati i criteri di accesso condizionale.