Accesso di rete sicuro

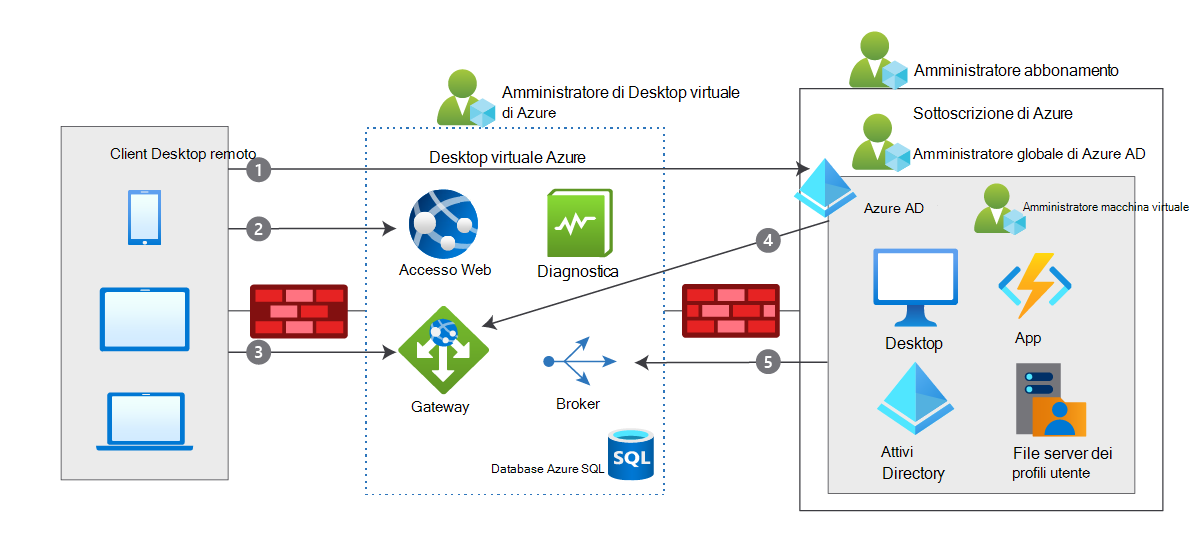

Come descritto in precedenza, Desktop virtuale Azure è un'offerta di servizi condivisi. Microsoft gestisce parti del servizio per conto del cliente e fornisce endpoint sicuri per la connessione di client e host di sessione.

Desktop virtuale Azure usa il protocollo RDP (Remote Desktop Protocol) per fornire funzionalità di input e visualizzazione remota tramite connessioni di rete. Il flusso di dati della connessione per Desktop virtuale Azure inizia con una ricerca DNS per il data center di Azure più vicino.

- Quando viene autenticato in Microsoft Entra ID, viene restituito un token al client di Servizi Desktop remoto.

- Il gateway controlla il token con il broker di connessione.

- Il broker esegue una query al database SQL di Azure per trovare le risorse assegnate all'utente.

- Il gateway e il broker selezionano l'host di sessione per il client connesso.

- L'host di sessione crea una connessione inversa al client usando il gateway di Desktop virtuale Azure.

Non vengono aperte porte in ingresso. In questa versione, il gateway funge da proxy inverso intelligente. Il gateway gestisce tutta la connettività di sessione, con solo pixel che raggiungono il client. L'immagine seguente illustra il processo di connessione in cinque passaggi per Desktop virtuale Azure in esecuzione in Azure.

Limitare il traffico di Desktop virtuale Azure con tag di servizio del gruppo di sicurezza di rete (NSG)

I tag di servizio semplificano la sicurezza per le macchine virtuali di Azure. Poiché le reti virtuali di Azure vengono usate in una distribuzione di Desktop virtuale Azure, i tag di servizio rendono semplice la limitazione dell'accesso di rete ai soli servizi di Azure. È possibile usare i tag di servizio nelle regole del gruppo di sicurezza di rete per consentire o negare il traffico verso uno specifico servizio Azure a livello globale o in base all'area geografica di Azure.

NSG

Un NSG o gruppo di sicurezza di rete è una raccolta di regole di sicurezza che consente o impedisce il flusso del traffico di rete in ingresso o in uscita da risorse di Azure. Ogni regola può specificare le proprietà seguenti: nome, priorità, origine o destinazione, protocollo, direzione, intervallo di porte e azione. Gli NSG sono un servizio di sicurezza della rete di livello 3 e 4.

Tag di servizio

Un tag di servizio rappresenta un gruppo di prefissi di indirizzi IP da un servizio di Azure. Consente di ridurre al minimo la complessità degli aggiornamenti frequenti sulle regole di sicurezza di rete. Microsoft gestisce i prefissi degli indirizzi racchiusi dal tag di servizio e aggiorna automaticamente il tag di servizio man mano che gli indirizzi cambiano. Un amministratore di Azure non può creare un tag di servizio personalizzato né specificare quali indirizzi IP sono inclusi in un tag.

Usare i tag di servizio nelle regole del gruppo di sicurezza di rete per ottimizzare il traffico di rete verso il servizio Desktop virtuale Azure a livello globale o locale. È possibile usare i tag di servizio di firewall di Azure nel campo Destinazione nelle regole della rete. È possibile usarli al posto di indirizzi IP specifici.

Il firewall di Azure per la protezione a livello di applicazione

Le macchine virtuali che si trovano nel pool di host di Desktop virtuale Azure sono soggette ai controlli di sicurezza della rete virtuale. Per il corretto funzionamento, è necessario l'accesso a Internet in uscita al servizio Desktop virtuale Azure. Potrebbe anche essere necessario l'accesso a Internet in uscita per gli utenti. È possibile usare il firewall di Azure per bloccare l'ambiente e filtrare il traffico in uscita.

Per il corretto funzionamento, gli host di Desktop virtuale Azure devono accedere ai nomi di dominio completi (FQDN). Il Firewall di Azure fornisce un tag FQDN di Desktop virtuale Azure per semplificare questa configurazione.

I passaggi per consentire il traffico in uscita e configurare le regole di firewall non rientrano nell'ambito di questo modulo. Il riepilogo di questo modulo include collegamenti ad altre informazioni.