Rivedere i dati o gli account compromessi

Gli avvisi di sicurezza di Microsoft Defender per identità forniscono maggiori informazioni sulle attività sospette rilevate dai sensori di quest'ultimo, sugli utenti malintenzionati e sui computer coinvolti in ciascuna minaccia. Gli elenchi di prove di avviso contengono collegamenti diretti agli utenti e ai computer coinvolti, per rendere le indagini facili e dirette.

Gli avvisi di sicurezza di Microsoft Defender per identità sono suddivisi nelle seguenti categorie o fasi, come le fasi viste in una tipica kill chain di attacchi informatici:

- Avvisi di fase di ricognizione

- Avvisi relativi alle fasi delle credenziali compromesse

- Avvisi relativi alle fasi di spostamento laterali

- Avvisi della fase di dominanza del dominio

- Avvisi della fase di esfiltrazione

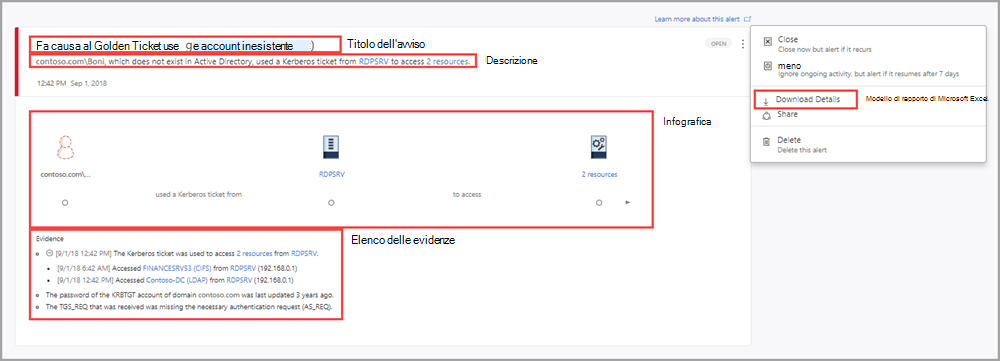

Ogni avviso di sicurezza di Microsoft Defender per identità include:

- Titolo dell'avviso. Nome ufficiale dell’avviso di Microsoft Defender per identità.

- Descrizione. Una breve spiegazione di quello che è successo.

- Prove. Ulteriori informazioni pertinenti e dati correlati su ciò che è accaduto utile nel processo di indagine.

- Download di Excel. Report di download dettagliato di Excel per l'analisi

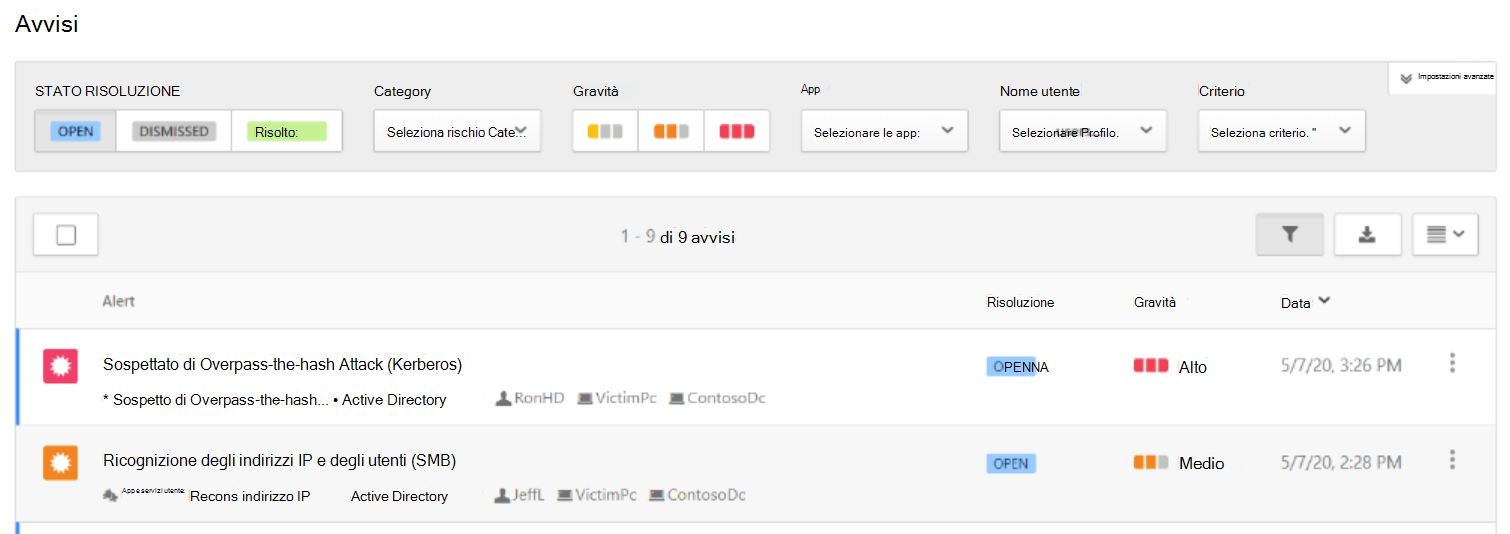

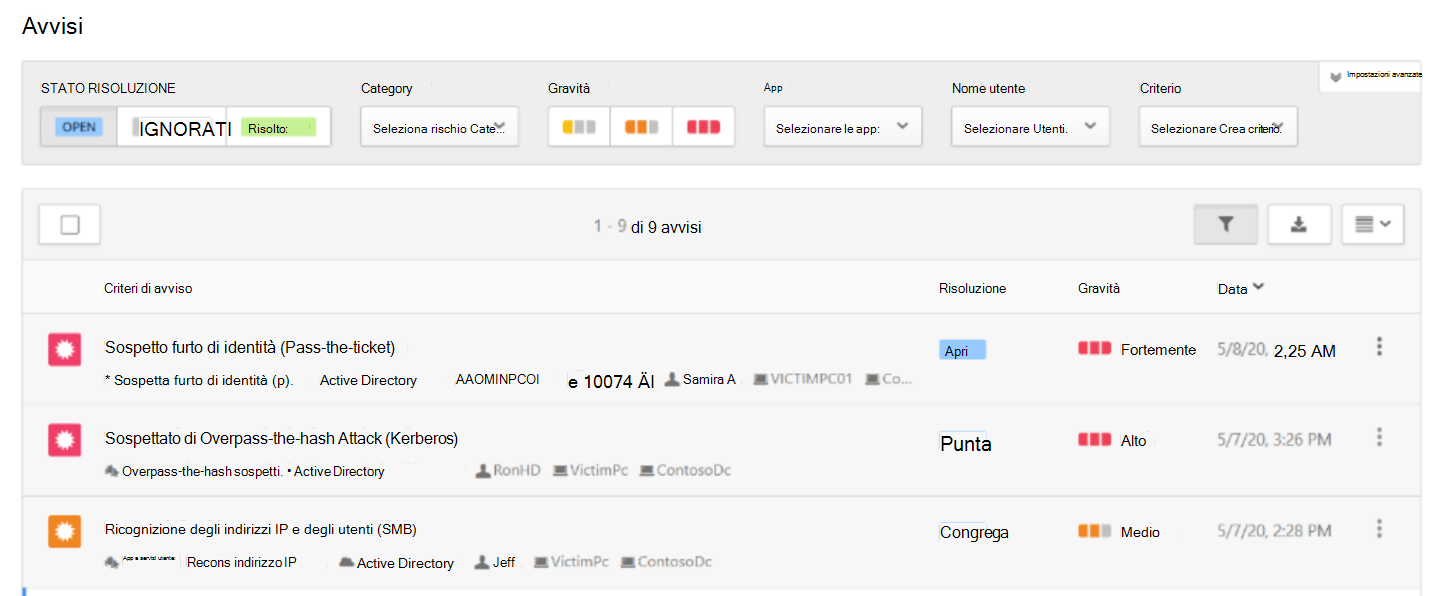

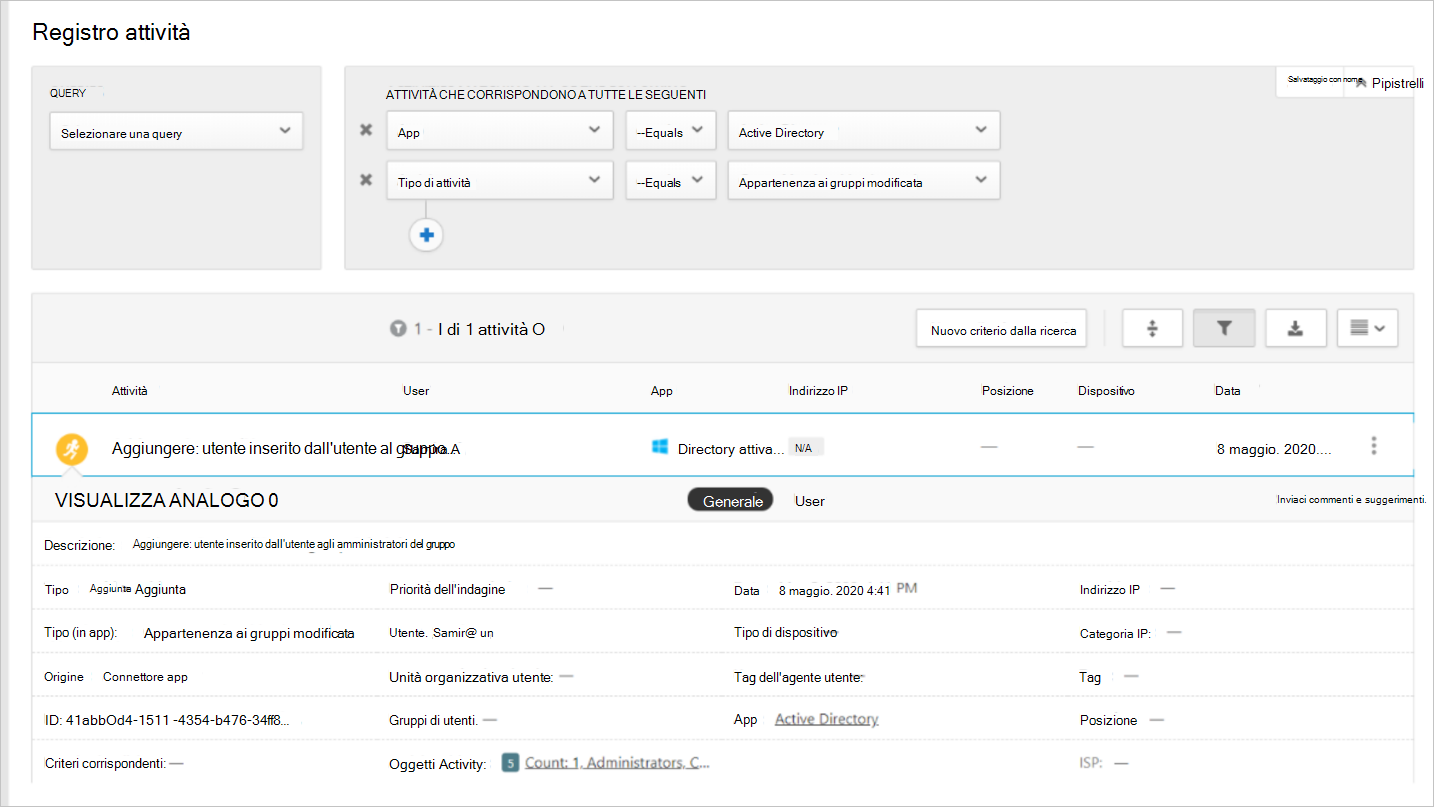

Gli avvisi possono essere visualizzati anche all'interno di Microsoft Defender for Cloud Apps:

Lo scenario seguente descrive un'indagine su un utente malintenzionato che ottiene l'accesso come amministratore al controller di dominio e compromette il dominio e la foresta di Active Directory.

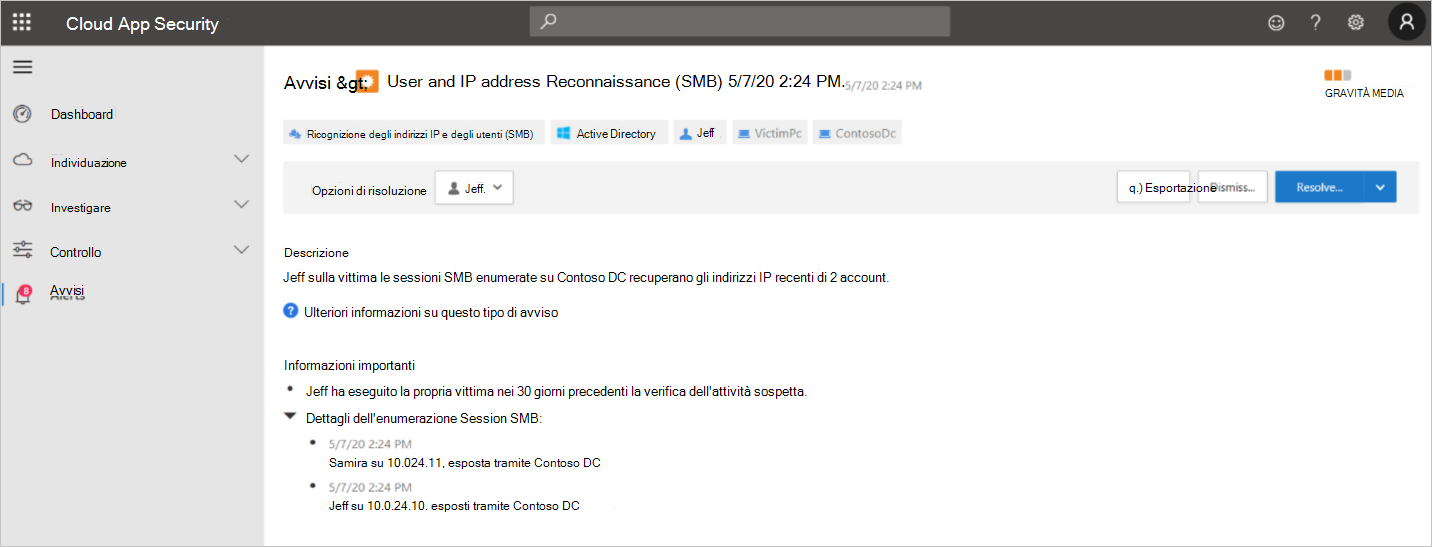

Il primo avviso che notiamo nel portale di Defender for Cloud Apps mostra La ricognizione degli indirizzi IP e degli utenti (SMB). Facendo clic su questo avviso, si può vedere (in Descrizione) che un utente è stato in grado di apprendere gli indirizzi IP di due account enumerando le sessioni SMB nel controller di dominio.

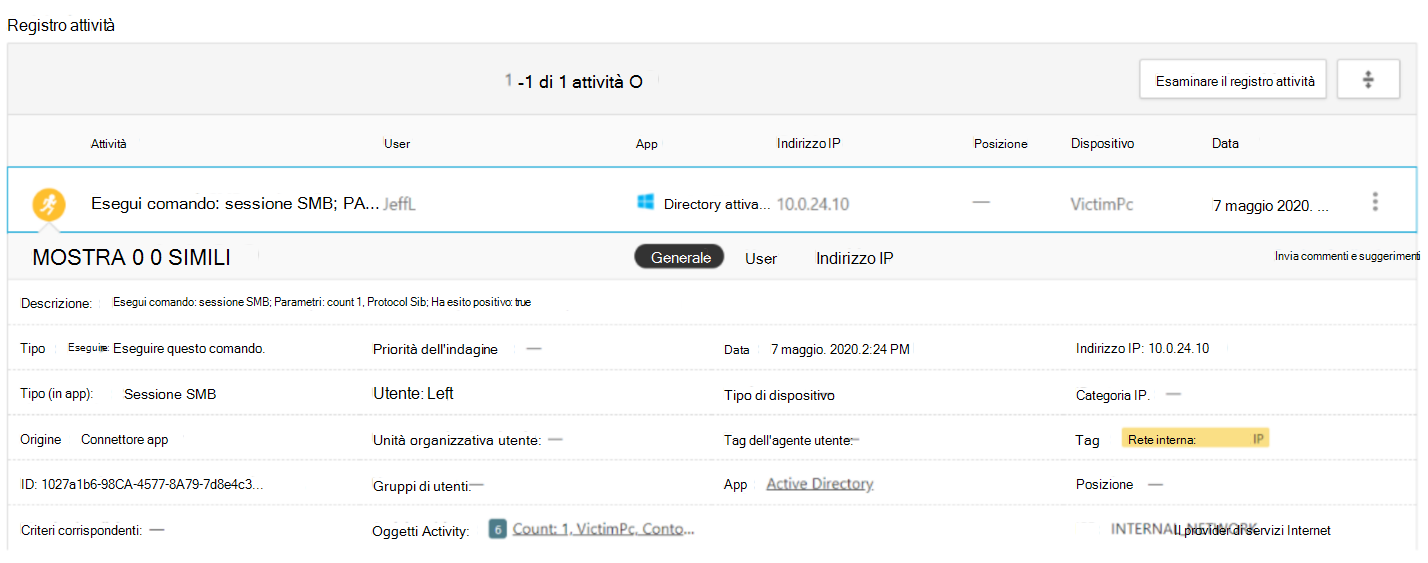

All'interno dell'avviso, è anche possibile trovare il registro delle attività, che mostra ulteriori informazioni sul comando eseguito.

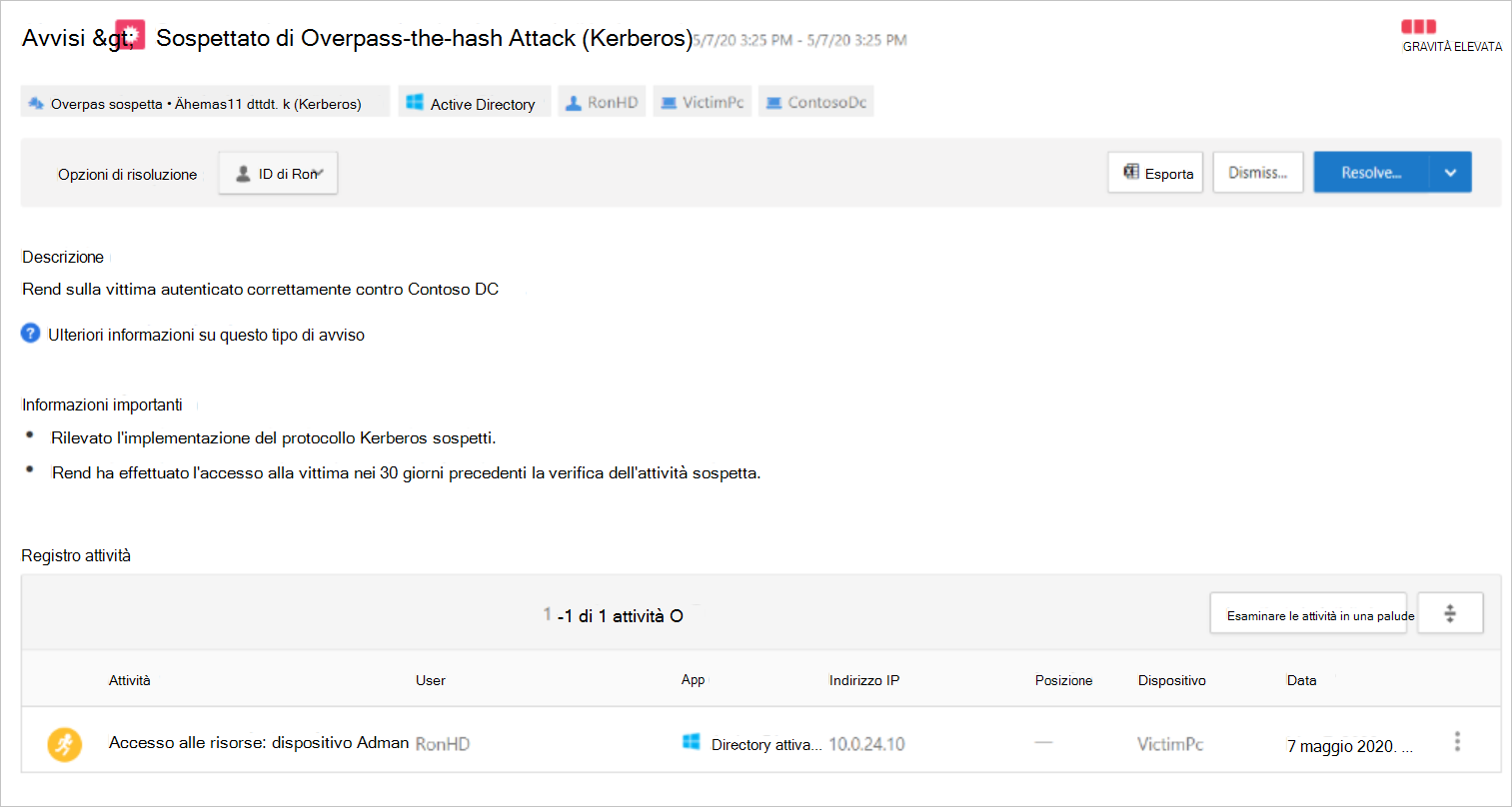

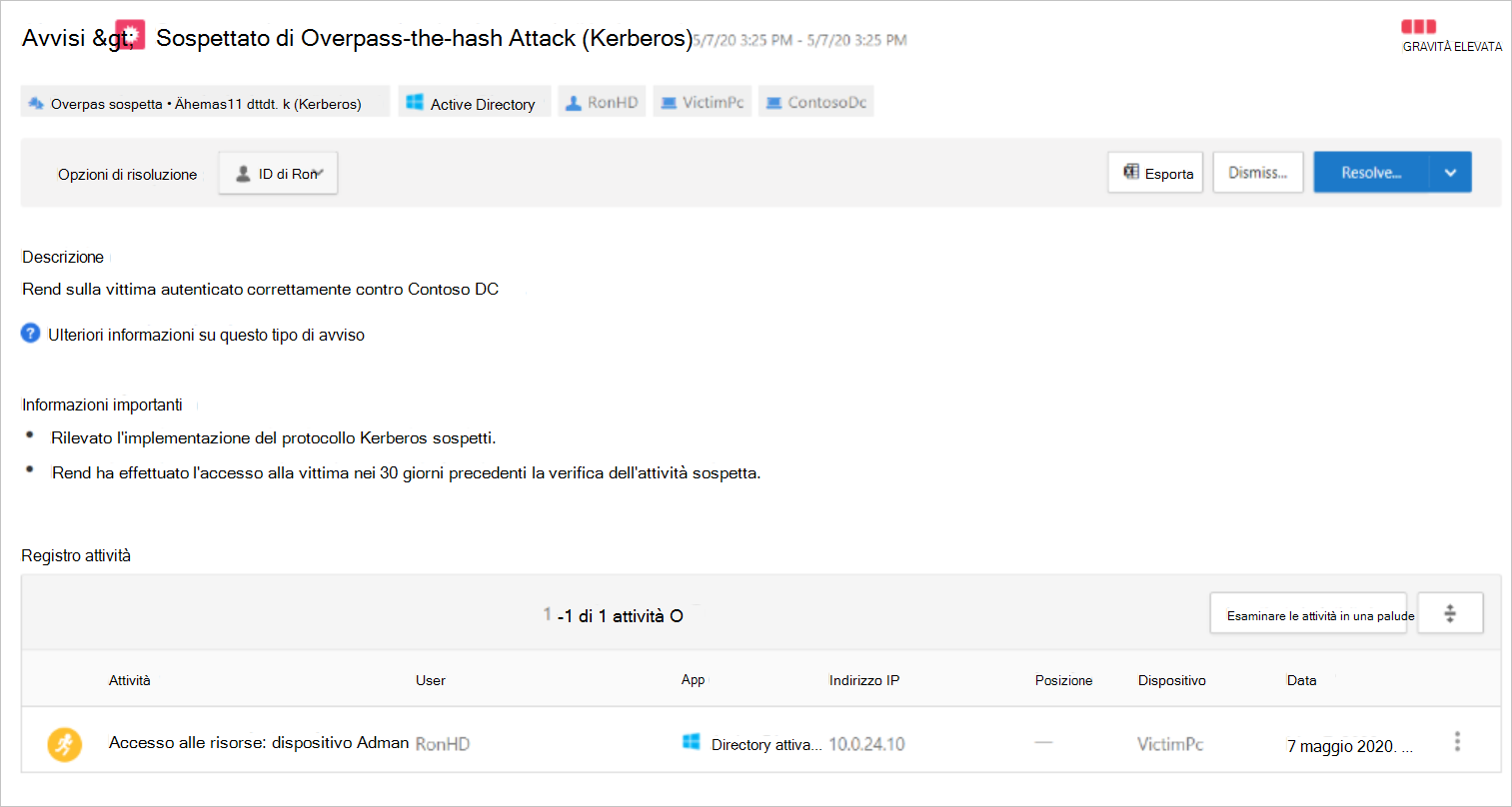

Tornando alla panoramica degli avvisi, si può vedere un avviso più recente che punta a un attacco overpass-the-hash.

Aprendo l'avviso di sospetto overpass-the-hash-attack (Kerberos), si possono visualizzare le prove che l'account utente faceva parte di un percorso di movimento laterale.

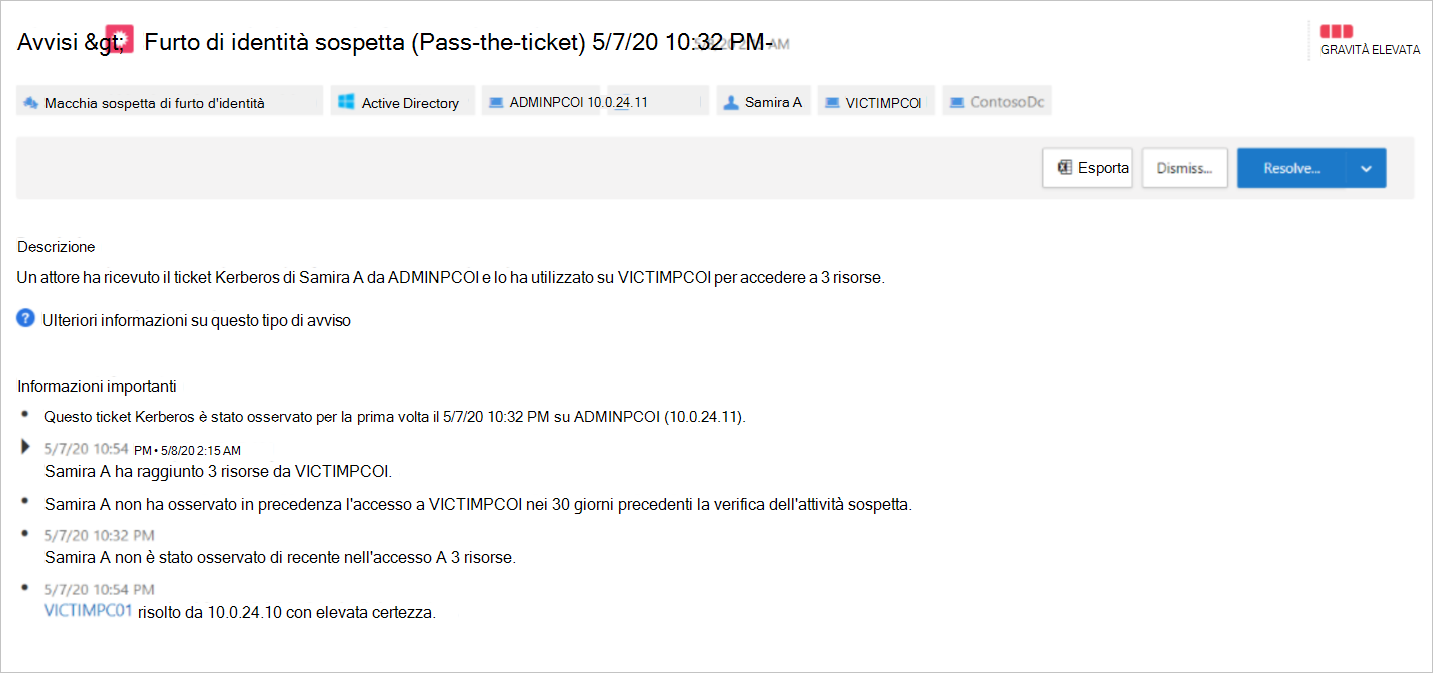

L'avviso successivo mostra un sospetto furto di identità (pass-the-ticket).

Microsoft Defender per identità ha rilevato il furto di un ticket da un amministratore di dominio sul PC infiltrato. Il portale Defender for Cloud Apps mostra esattamente a quali risorse è stato effettuato l'accesso usando ticket rubati.

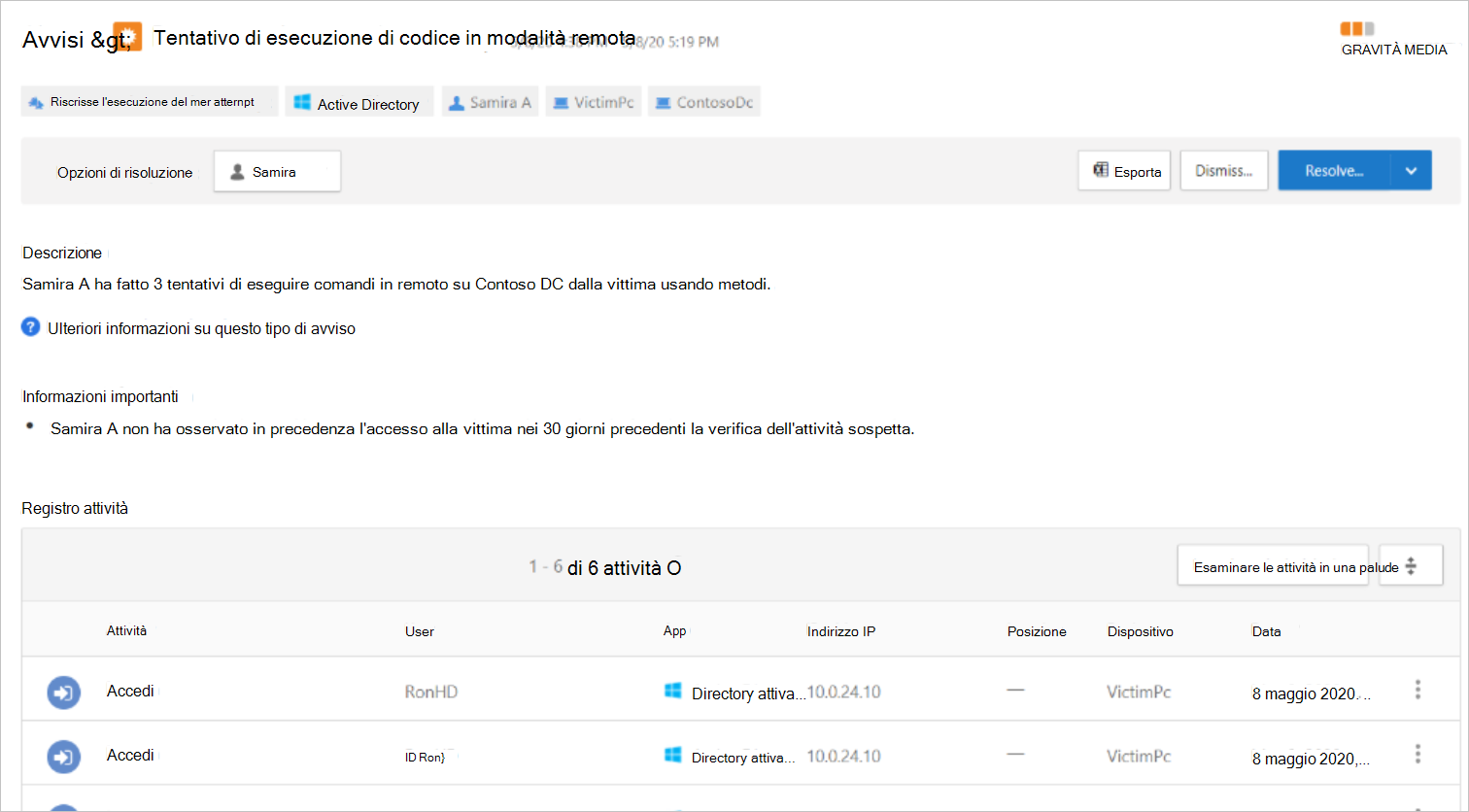

Nel prossimo avviso, si vedrà come le credenziali rubate sono state utilizzate per eseguire un comando remoto nel controller di dominio.

Esaminando il registro delle attività per l'avviso, si può vedere che il comando voleva creare un nuovo utente all'interno del gruppo Administrators.

Da tutti gli avvisi precedenti, si sospetta che un utente malintenzionato ha:

- infiltrato un PC.

- usato il PC per determinare gli indirizzi IP dei PC di altri utenti, uno dei quali appartiene a un amministratore di dominio.

- eseguito un attacco overpass-the-hash rubando l'hash NTLM da un altro utente che in precedenza si era autenticato nel PC infiltrato per accedere a qualsiasi risorsa per cui l'utente dispone le autorizzazioni. (In questo caso, i diritti di amministratore locale per gli indirizzi IP precedentemente esposti)

- usato le credenziali appena rubate per ottenere l'accesso al PC dell'amministratore del dominio.

- usato l'accesso al PC dell'amministratore del dominio per rubare l'identità dell'amministratore del dominio.

- usato l'identità dell'amministratore di dominio per accedere al controller di dominio e ha creato un nuovo account utente con autorizzazioni amministrative di dominio.

Con le autorizzazioni amministrative del dominio, l’utente malintenzionato ha effettivamente compromesso l'ambiente. Ora possono eseguire un numero indefinito di attacchi, come un attacco Skeleton Key.