Integrazione con altri strumenti Microsoft

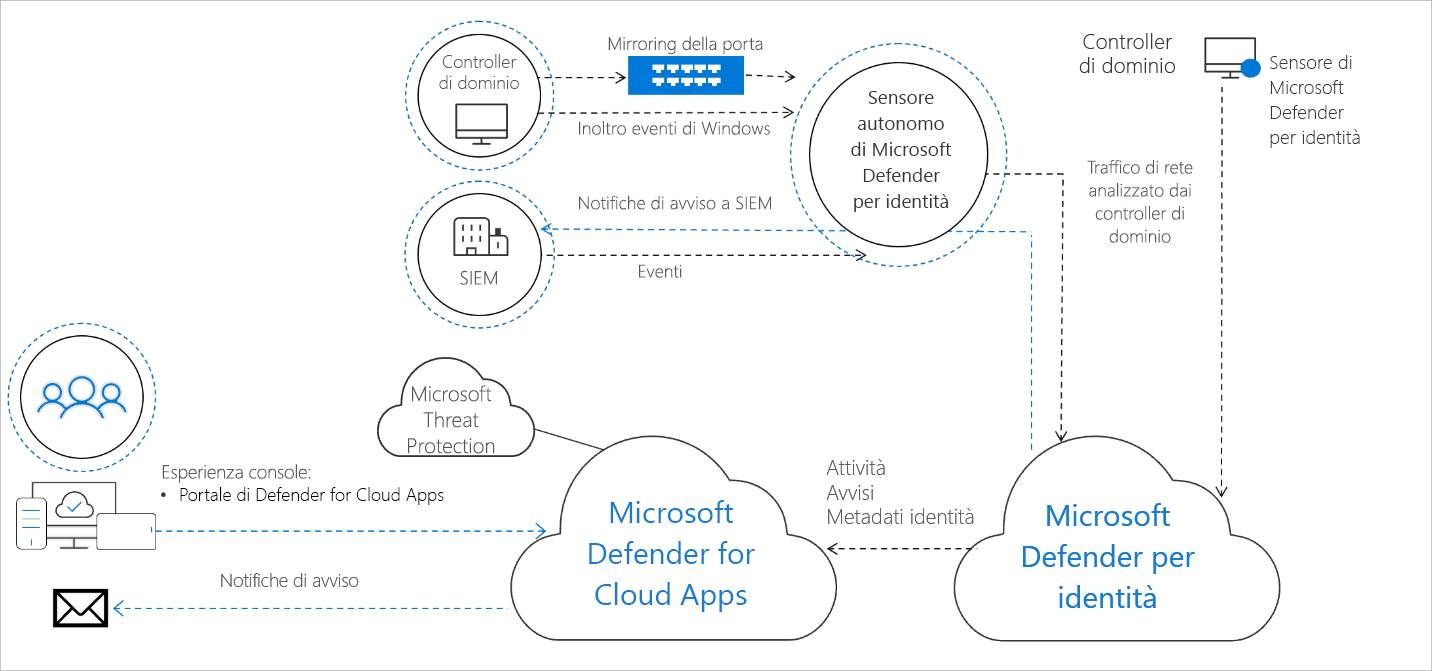

Il servizio cloud di Microsoft Defender per identità viene eseguito sulle infrastrutture Azure ed, al momento, è distribuito negli Stati Uniti, in Europa e in Asia. Il servizio cloud di Microsoft Defender per identità è connesso a Microsoft Intelligent Security Graph. In questo modo Microsoft Defender per identità può essere integrato con Microsoft Defender per le app cloud, come parte di una strategia di monitoraggio XDR di Microsoft Defender.

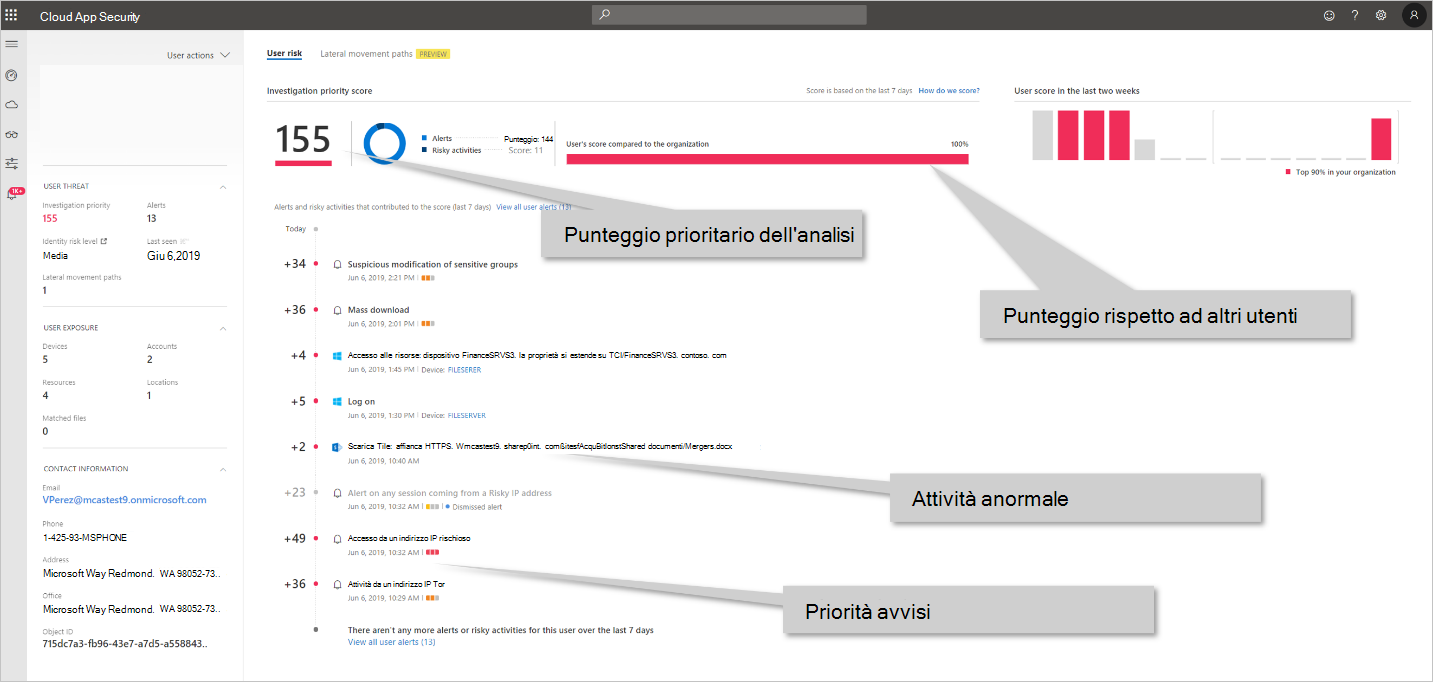

Dopo l'integrazione in Microsoft Defender per le app cloud, sarà possibile visualizzare le attività locali per tutti gli utenti dell'organizzazione. È anche possibile accedere a dati analitici avanzati sugli utenti, che combinano avvisi e attività sospette rilevati nel cloud e negli ambienti locali. Inoltre, i criteri di Microsoft Defender per identità verranno visualizzati nella pagina dei criteri di Defender per le app cloud. La schermata seguente mostra i report di Microsoft Defender per identità in Defender per app cloud.

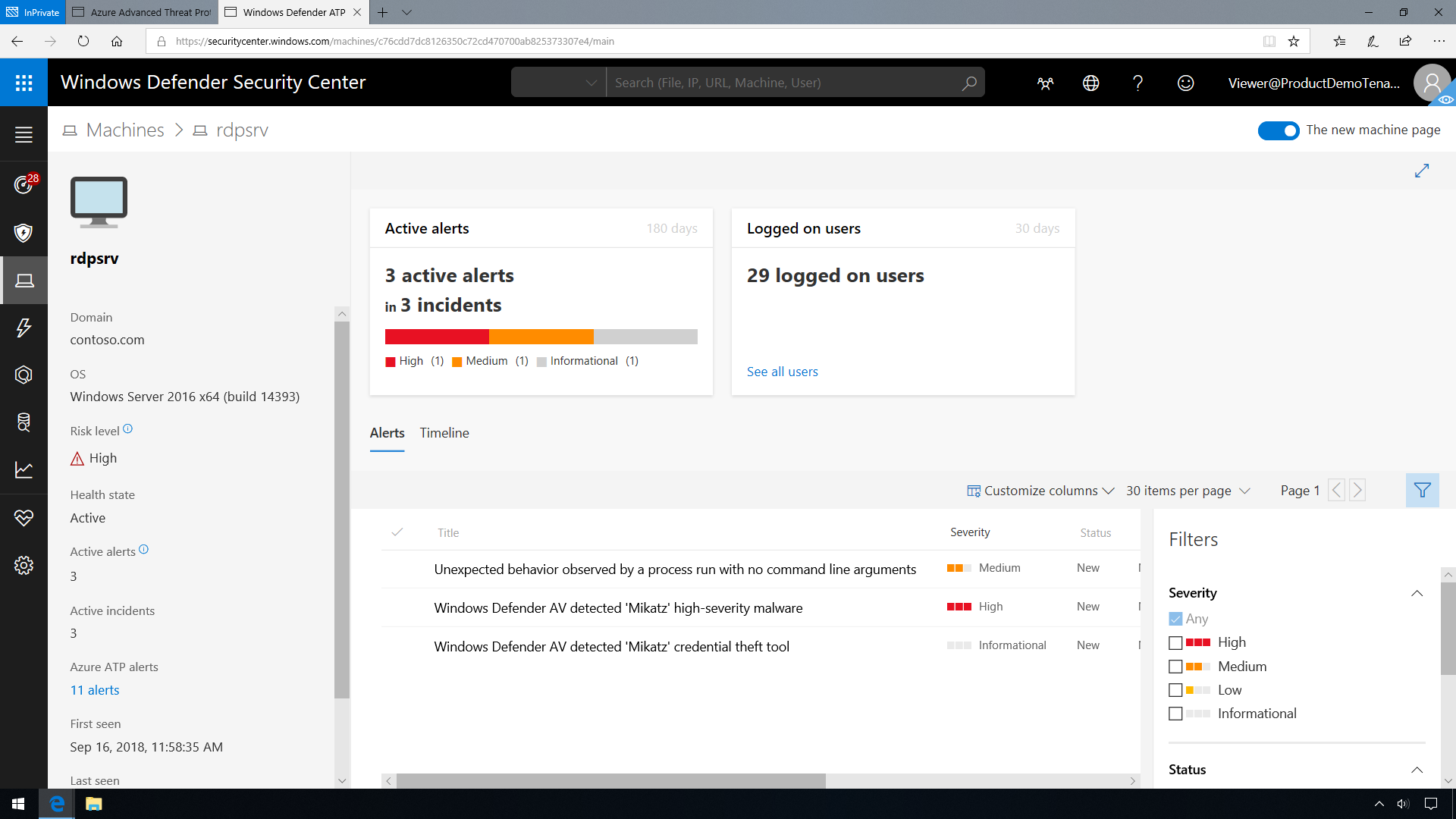

Microsoft Defender per identità può essere integrato con Microsoft Defender per endpoint, per una protezione dalla minacce ancora più completa. Mentre Microsoft Defender per identità controlla il traffico dei controller di dominio, Microsoft Defender per endpoint monitora gli endpoint offrendo una sola interfaccia da cui è possibile proteggere il proprio ambiente. Una volta integrati Microsoft Defender per endpoint e Microsoft Defender per identità, è possibile fare clic su un endpoint per visualizzare gli avvisi di Microsoft Defender per identità nel portale di Microsoft Defender per endpoint.

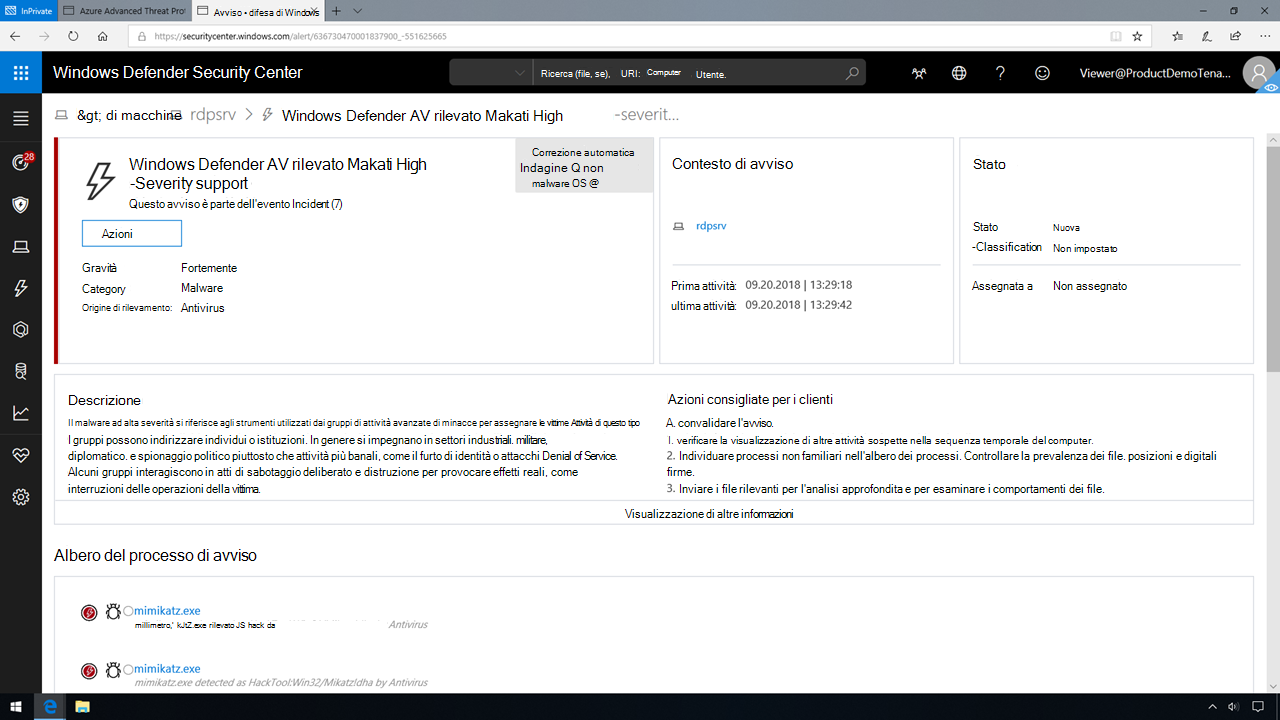

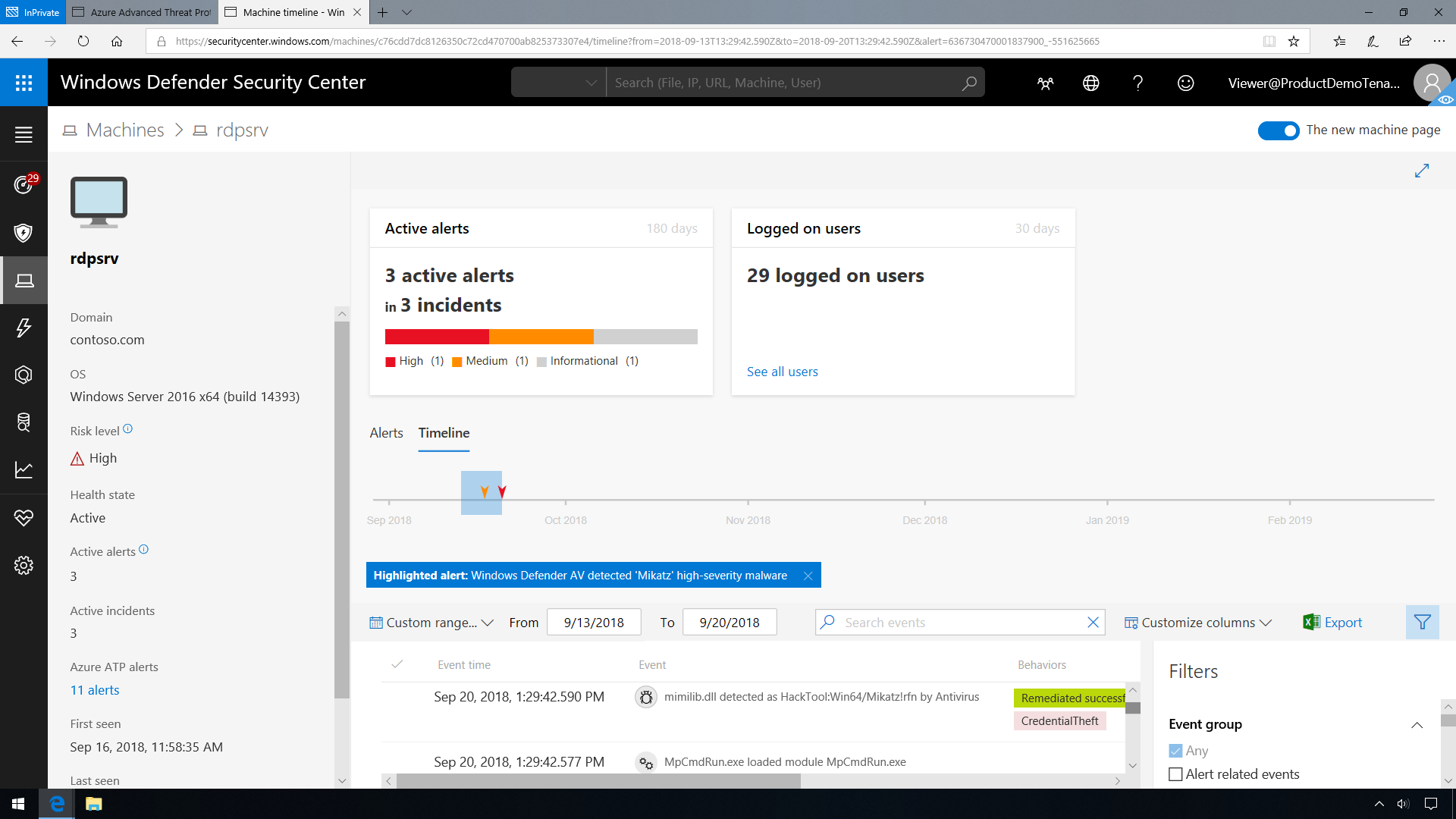

Questo livello di analisi dei processi di sistema in esecuzione consente agli analisti di localizzare sequenze di eventi che possono compromettere le reti. Nella schermata sottostante sono mostrati avvisi ad alta priorità che indicano che dei malware stanno per essere installati nel sistema.

Facendo clic sull'avviso si verifica se un attacco PtH (Pass-the-Hash) si è verificato tramite lo strumento Mimikatz. Nelle azioni dell'avviso, è anche possibile consultare una sequenza temporale di eventi correlati al furto di credenziali.