Sicurezza negli ambienti cloud ibridi

Tailwind Traders prevede di adottare una soluzione basata sul cloud ibrido. Questo spostamento renderà l'ambiente più complesso rispetto a quando i carichi di lavoro venivano distribuiti solo in locale. Inoltre, la configurazione della sicurezza e i dati di telemetria di questi carichi di lavoro saranno sempre più complessi.

In questa unità si apprenderà come Tailwind Traders può monitorare la configurazione dei propri carichi di lavoro locali e cloud e ricevere un avviso in caso di attività sospette. Si apprenderà anche come Tailwind Traders può semplificare gli aggiornamenti per i sistemi operativi server locali e cloud.

Che cos'è Microsoft Defender for Cloud?

Microsoft Defender for Cloud consente di valutare la configurazione di sicurezza di diversi carichi di lavoro. È possibile usare Microsoft Defender for Cloud per:

- Implementare le procedure consigliate per la sicurezza nell'infrastruttura distribuita come servizio (IaaS), nella piattaforma distribuita come servizio (PaaS), nei dati e nelle risorse locali.

- Tenere traccia della conformità della configurazione di sicurezza rispetto agli standard normativi.

- Proteggere i dati identificando le attività sospette, ad esempio i modelli associati all'esfiltrazione di dati.

- Classificare i dati ospitati nei database SQL.

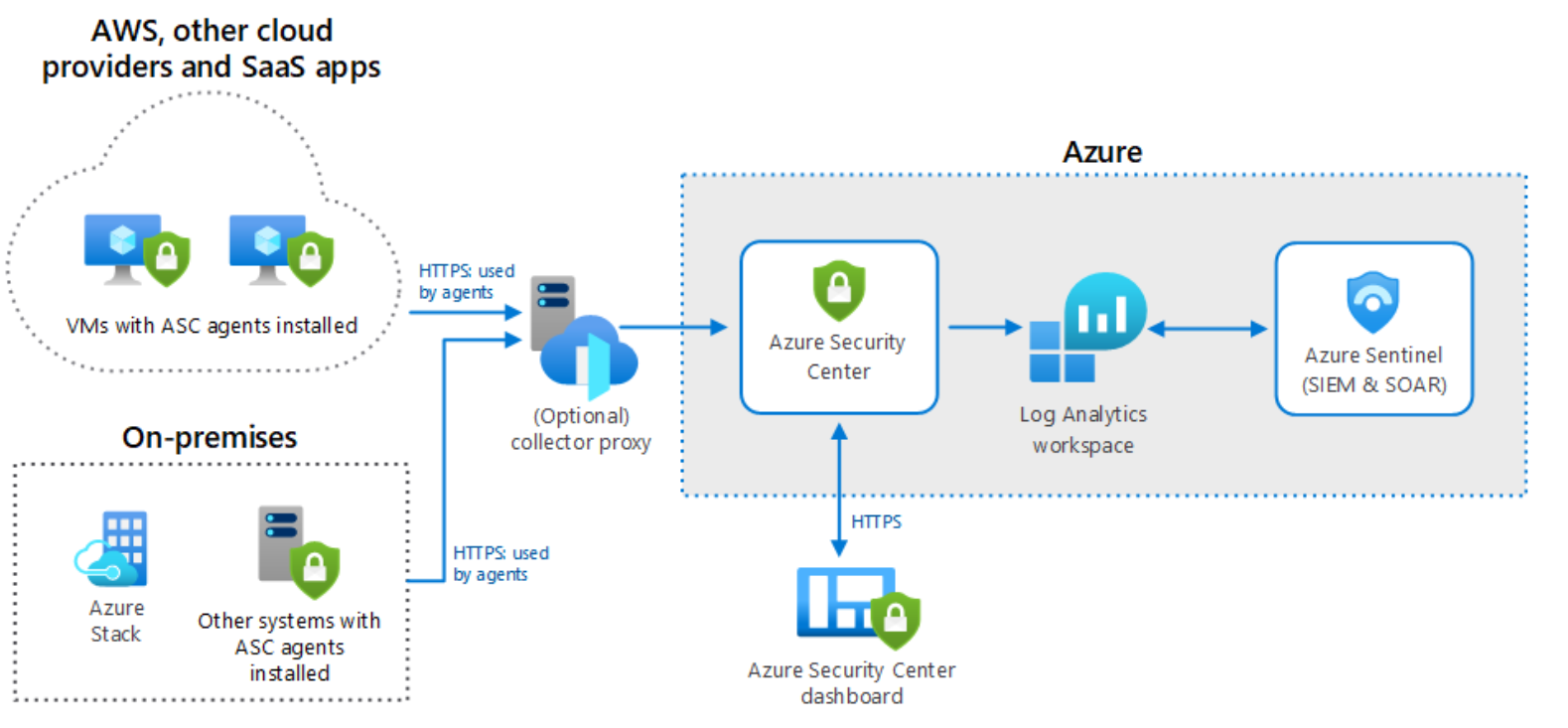

Negli ambienti ibridi Microsoft Defender for Cloud può essere integrato con l'agente di Log Analytics per raccogliere eventi del registro eventi, dati di telemetria per la traccia di eventi e file di dump di arresto anomalo. Defender for Cloud può quindi eseguire un'analisi dei dati per fornire raccomandazioni o generare avvisi che possono essere inoltrati a un sistema SIEM (Security Information and Event Management) dell'organizzazione.

Tailwind Traders attualmente usa un'ampia gamma di strumenti per valutare se la configurazione della sicurezza dei carichi di lavoro Windows Server e Linux è conforme agli standard di terze parti pubblicati. Grazie all'adozione di Microsoft Defender for Cloud, Tailwind Traders potrà monitorare e correggere la configurazione della sicurezza dei sistemi operativi server locali e la distribuzione in continua crescita dei carichi di lavoro nel cloud, man mano che vengono adottate nuove tecnologie ibride.

Che cos'è Microsoft Azure Sentinel?

Microsoft Sentinel consente alle organizzazioni con soluzioni di cloud ibrido di inserire dati di telemetria dai registri eventi di sicurezza sia per le soluzioni locali che cloud. Microsoft Sentinel è allo stesso tempo una soluzione SIEM e una soluzione SOAR (Security Orchestration, Automation, Response).

Le soluzioni SIEM consentono di archiviare e analizzare i dati di log e i dati di telemetria degli eventi che inseriscono da origini esterne. Microsoft Sentinel supporta l'inserimento di dati da posizioni locali, da Azure e da servizi cloud di terze parti, nonché da altri sistemi SIEM. Le soluzioni SOAR consentono di orchestrare l'analisi dei dati. Forniscono supporto per la creazione di una risposta automatica alle minacce note.

La figura seguente mostra un'architettura Sentinel ibrida.

Per supportare gli ambienti ibridi, Microsoft Sentinel consente di eseguire le attività seguenti:

- Raccogliere i dati di utenti, dispositivi, applicazioni e infrastruttura, sia locali che basati sul cloud.

- Usare l'intelligenza artificiale e il Deep Learning per identificare le attività potenzialmente dannose nei dati degli eventi.

- Rilevare le minacce attraverso l'analisi dei dati degli eventi in base a firme di attacco generate dalla ricerca sulla sicurezza di Microsoft.

- Automatizzare la risposta agli eventi imprevisti con caratteristiche note usando i playbook di sicurezza.

Sentinel include cartelle di lavoro predefinite che facilitano l'analisi dei dati e possono includere consigli. È quindi possibile comprendere rapidamente i dati di telemetria sulla sicurezza sospetti anziché organizzarli per provare a capirne il significato. È anche possibile importare o usare cartelle di lavoro personalizzate in base alle esperienze di altri ricercatori della sicurezza che hanno individuato metodi efficaci di analisi dei dati di telemetria sulla sicurezza diversi da quelli attualmente inclusi in Sentinel.

Tailwind Traders attualmente usa un sistema SIEM locale che raccoglie e analizza i dati del registro eventi di un'ampia gamma di computer e dispositivi. Sebbene questo sistema SIEM fosse adeguato quando Tailwind Traders aveva solo una distribuzione locale, l'adozione di Microsoft Sentinel consentirà a Tailwind Traders di estendere questa capacità nel cloud ibrido.

È anche probabile che Tailwind Traders connetterà la soluzione SIEM esistente a Sentinel. In questo modo l'azienda potrà usufruire dei vantaggi offerti da intelligenza artificiale e Deep Learning di Sentinel senza dover modificare in modo sostanziale la configurazione locale esistente.

Cos'è Gestione aggiornamenti di Automazione di Azure?

Gestione aggiornamenti di Automazione di Azure consente di gestire gli aggiornamenti dei sistemi operativi server locali e cloud usando un'unica console nel cloud. Gestione aggiornamenti funziona con i carichi di lavoro di Microsoft Windows Server e con i carichi di lavoro del sistema operativo Linux supportati eseguiti fisicamente e virtualmente.

Gestione aggiornamenti è in grado di usare Microsoft Update o Windows Server Update Services (WSUS) come origine degli aggiornamenti per i sistemi operativi Windows Server. Gestione aggiornamenti consente anche di usare un repository di pacchetti Linux pubblico o personalizzato per gli aggiornamenti del sistema operativo Linux. Gestione aggiornamenti consente di determinare quali aggiornamenti sono attualmente mancanti nei sistemi operativi registrati.

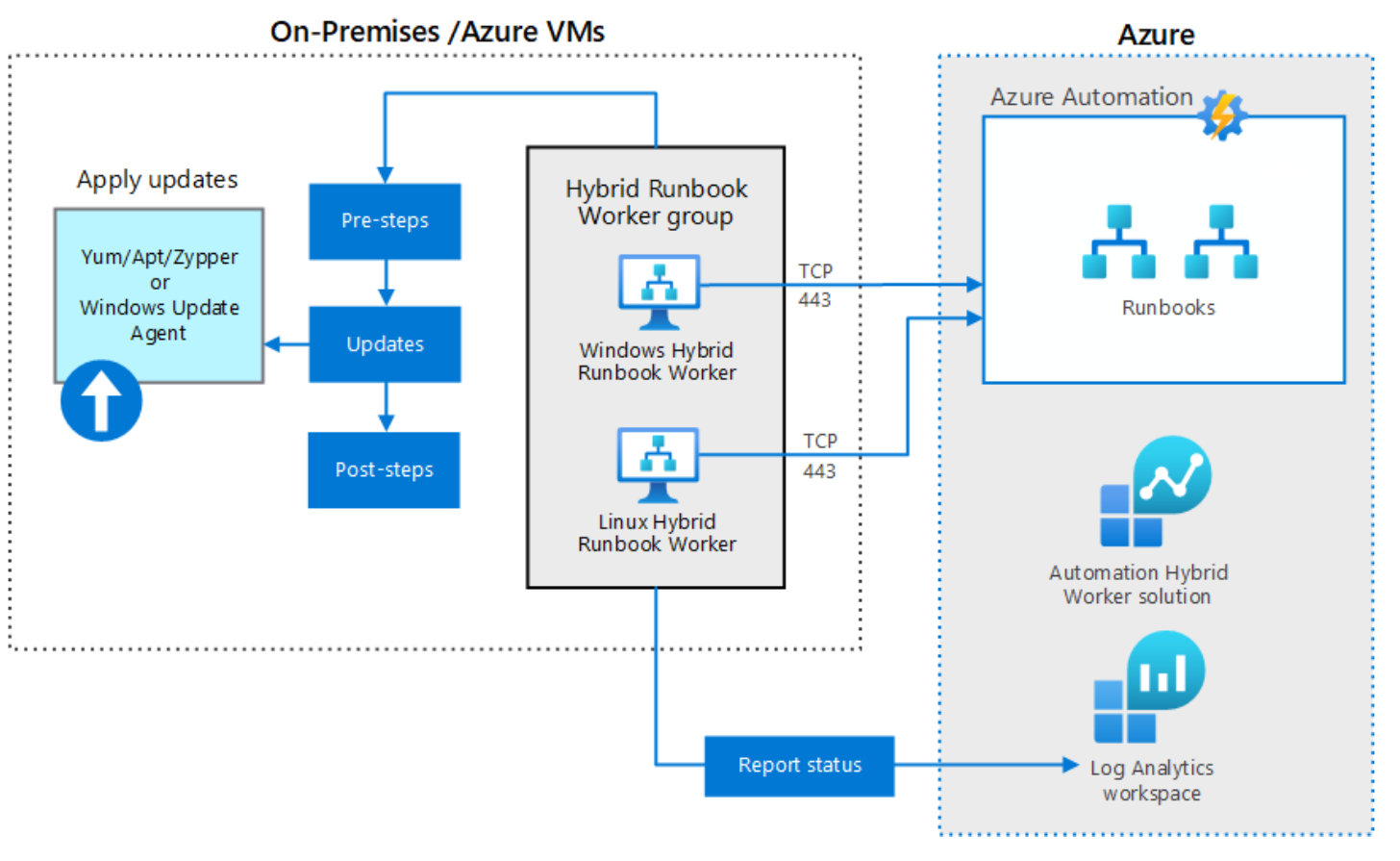

Il diagramma seguente mostra il modo in cui Gestione aggiornamenti si integra con Automazione di Azure e le aree di lavoro Log Analytics.

Quando si configura una distribuzione aggiornamenti, è necessario specificare:

- Se la distribuzione aggiornamenti è destinata a computer Windows o Linux. Non è possibile scegliere entrambe le destinazioni contemporaneamente.

- I server registrati specifici da usare come destinazione della distribuzione.

- Le classificazioni degli aggiornamenti da installare.

- Se aggiornamenti specifici devono essere inclusi o esclusi.

- La pianificazione per la distribuzione, incluso se la distribuzione deve essere eseguita periodicamente.

- Tutti gli script di pre-aggiornamento e post-aggiornamento da eseguire.

- La lunghezza massima della finestra di manutenzione, con gli ultimi 20 minuti della finestra dedicati al riavvio del sistema.

- Opzioni di riavvio che determinano se il sistema deve essere riavviato se l'operazione è richiesta per completare l'installazione degli aggiornamenti.

Tailwind Traders attualmente usa WSUS e altri strumenti per gestire gli aggiornamenti nei sistemi operativi Windows e Linux locali. Configurando i carichi di lavoro del sistema operativo per le macchine virtuali IaaS (sia in locale che nel cloud) per la connessione all'aggiornamento software di Azure, Tailwind Traders può garantire che tutti i sistemi operativi che ospitano i carichi di lavoro critici siano sempre aggiornati.