Applicazioni cloud ibrido

Tailwind Traders ha diverse applicazioni con componenti front-end attualmente in esecuzione in locale in una rete perimetrale. Gli elementi back-end si trovano in una rete interna protetta. Uno degli obiettivi di Tailwind Traders in relazione al passaggio a un cloud ibrido è ritirare la rete perimetrale e ospitare i carichi di lavoro pubblici nel cloud. A causa dei problemi di conformità e delle preoccupazioni dei proprietari dei carichi di lavoro, alcune di queste applicazioni devono rimanere fisicamente nelle strutture di Tailwind Traders invece che essere ospitate in un data center di Azure.

Tailwind Traders ha alcune altre applicazioni a cui si accede attraverso connessioni VPN alle reti interne protette dei data center di Sydney, Melbourne e Auckland. In genere, queste applicazioni richiedono che gli utenti eseguano l'autenticazione con l'istanza di Active Directory locale.

In questa unità verranno illustrate le tecnologie che consentono a Tailwind Traders di gestire le applicazioni a cui gli utenti si connettono attraverso Azure anche se i dati o l'applicazione stessa sono ancora ospitati nelle apparecchiature di Tailwind Traders.

Che cos'è Inoltro di Azure?

Inoltro di Azure è un servizio che consente di esporre in modo sicuro nel cloud pubblico i carichi di lavoro in esecuzione nella rete interna dell'organizzazione. Il servizio consente di eseguire questa operazione senza aprire una porta in ingresso nel firewall di una rete perimetrale.

Inoltro di Azure supporta gli scenari seguenti tra i servizi locali e le applicazioni in esecuzione in Azure:

- Comunicazione tradizionale unidirezionale, richiesta/risposta e peer-to-peer

- Distribuzione di eventi per consentire scenari di pubblicazione/sottoscrizione

- Comunicazione tramite socket bidirezionale e senza buffer tra i limiti di rete

Inoltro di Azure include le seguenti funzionalità:

- Connessioni ibride. Questa funzionalità usa i socket Web a standard aperto e può essere usata nelle architetture multipiattaforma. Supporta .NET Core, .NET Framework, JavaScript/Node.js, protocolli aperti basati su standard e modelli di programmazione RPC (Remote Procedure Call).

- Inoltro WCF. Questa funzionalità usa Windows Communication Foundation (WCF) per consentire le chiamate RPC (Remote Procedure Call). Si tratta di un'opzione che molti clienti usano con i programmi WCF. Supporta anche .NET Framework.

Inoltro di Azure consente a Tailwind Traders di pubblicare alcune applicazioni in esecuzione nella rete interna per i client su Internet senza richiedere una connessione VPN. L'azienda deve usare Inoltro di Azure al posto della funzionalità Connessioni ibride del servizio app di Azure quando non c'è un'app Web front-end in esecuzione in Azure. Azure Relay deve essere usato invece del proxy dell'applicazione Microsoft Entra quando l'applicazione non richiede l'autenticazione di Microsoft Entra.

Che cos'è la funzionalità Connessioni ibride del servizio app?

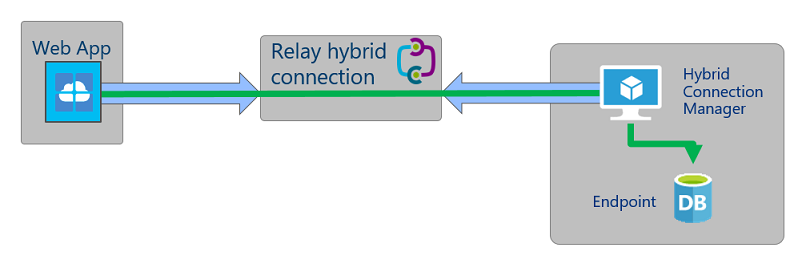

La funzionalità Connessioni ibride del servizio app di Azure consente di usare qualsiasi risorsa dell'applicazione in qualsiasi rete in grado di inviare richieste in uscita ad Azure sulla porta 443. È ad esempio possibile usare Connessioni ibride per consentire a un'app Web in esecuzione in Azure di usare un database SQL Server in esecuzione in locale. La funzionalità Connessioni ibride fornisce l'accesso da un'app in esecuzione in Azure a un endpoint TCP (Transmission Control Protocol).

La funzionalità Connessioni ibride non è limitata ai carichi di lavoro in esecuzione nelle piattaforme Windows Server. È possibile configurare Connessioni ibride per accedere a qualsiasi risorsa che funzioni come endpoint TCP, indipendentemente dal protocollo dell'applicazione in uso. È ad esempio possibile configurare una connessione ibrida tra un'app Web in esecuzione in Azure e un database MySQL in esecuzione in una macchina virtuale Linux locale.

La funzionalità Connessioni ibride usa un agente di inoltro che deve essere distribuito in una posizione in cui l'agente è in grado di stabilire la connessione all'endpoint TCP nella rete interna e di stabilire una connessione ad Azure. Questa connessione viene protetta tramite Transport Layer Security (TLS) 1.2. Le chiavi di firma di accesso condiviso (SAS) vengono usate per l'autenticazione e l'autorizzazione.

La figura seguente mostra una connessione ibrida tra un'app Web in esecuzione in Azure e un endpoint di database in esecuzione in locale.

Di seguito sono elencate le funzionalità di Connessioni ibride:

- Le app in esecuzione in Azure possono accedere ai sistemi e ai servizi locali in modo sicuro.

- Non è necessario che i servizi o i sistemi locali siano accessibili direttamente dagli host in Internet.

- Non è necessario aprire una porta nel firewall per consentire l'accesso in ingresso da Azure all'agente di inoltro. Tutte le comunicazioni vengono avviate in modalità di uscita dall'agente di inoltro attraverso la porta 443.

Di seguito sono elencate le limitazioni di Connessioni ibride:

- Non è possibile usare la funzionalità per montare una condivisione SMB in una rete locale.

- Non è possibile usare il protocollo UDP (User Datagram Protocol).

- Non è possibile accedere ai servizi basati su TCP che usano porte dinamiche.

- Il protocollo LDAP (Lightweight Directory Access Protocol) non è supportato perché è basato su UDP.

- Non è possibile usare la funzionalità per eseguire un'operazione di aggiunta al dominio in Active Directory Domain Services.

Per Tailwind Traders, la funzionalità Connessioni ibride consentirà di ritirare diverse applicazioni i cui front-end sono attualmente in esecuzione nella rete perimetrale di Tailwind Traders. È possibile eseguire la migrazione di queste app in Azure. La funzionalità Connessioni ibride fornirà quindi una connessione sicura alle reti protette che ospitano i componenti back-end dell'app.

Cos’è il proxy dell’applicazione di Microsoft Entra?

Il proxy dell’applicazione di Microsoft Entra consente di fornire accesso remoto sicuro a un'applicazione Web in esecuzione in un ambiente locale attraverso un URL esterno. È possibile configurare Application Proxy per consentire l'accesso remoto e Single Sign-On a SharePoint, Microsoft Teams, applicazioni Web IIS e Desktop remoto. La funzionalità può essere implementata in sostituzione delle reti VPN a reti interne o proxy inversi.

Application Proxy funziona con le applicazioni seguenti:

- Applicazioni Web che usano l'autenticazione integrata di Windows

- Applicazioni Web che usano l'autenticazione basata su intestazione o modulo

- Applicazioni ospitate con Gateway Desktop remoto

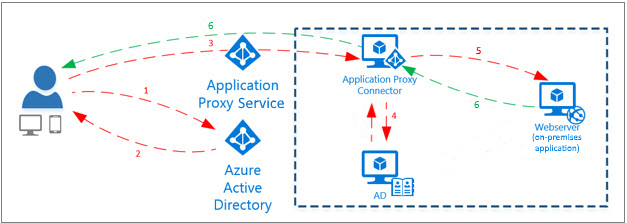

Application Proxy funziona nel modo seguente:

- L'utente si connette all'applicazione attraverso un endpoint disponibile pubblicamente e quindi esegue un accesso a Microsoft Entra.

- Completato l'accesso, viene inoltrato un token al dispositivo dell'utente.

- Il dispositivo client inoltra il token al servizio Application Proxy, che restituisce il nome dell'entità utente (UPN) e il nome dell'entità di protezione (SPN) dal token. Application Proxy inoltra quindi la richiesta al connettore Application Proxy.

- Se è stato abilitato l'accesso Single Sign-On, il connettore Application Proxy esegue un'autenticazione aggiuntiva.

- Il connettore Application Proxy inoltra la richiesta all'applicazione locale.

- La risposta viene inviata all'utente attraverso il connettore e il servizio Application Proxy.

La figura seguente mostra questo processo:

Gli utenti delle i reti interne che consentono la connessione diretta alle applicazioni devono evitare di usare Application Proxy.

Tailwind Traders può usare il proxy dell’applicazione di Microsoft Entra per concedere agli utenti esterni l'accesso alle applicazioni interne che usano l'autenticazione di Active Directory.